关于ssh加密方式的理解

最近公司服务器被挖矿,所以更换了ssh的连接方式,从之前的密码登陆更换为密钥登陆方式,且禁止了密码登陆。所以在配置这个密钥的过程中,顺带了解了些ssh的原理和相关知识。通用的开源

1、ssh是什么,为什么需要ssh,ssh用在哪里

1)ssh是一种协议标准,也叫做安全外壳协议,主要为远程登录会话和其他网络服务提供安全性的协议。全称为Secure SHell,本质上是进行加密的shell。它既可以代替telnet,又可以为ftp、pop、甚至ppp提供一个安全的“通道”。

2)利用 SSH 协议,可以有效防止远程管理过程中的信息泄露问题,而且也能够防止DNS欺骗和IP欺骗,因为传输过程中对数据进行压缩,也提高了传输效率。

3)几乎所有UNIX平台—包括HP-UX、Linux、AIX、Solaris、Digital UNIX、Irix,以及其他平台,都能 运行SSH。现在主流的开源实现是openssh,当然也有很多商业实现。

2、两种加密方式,ssh的使用方式,ssh支持的两种级别的安全验证

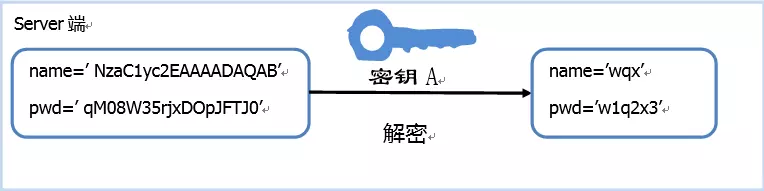

1)加密方式分为两种 对称加密和非对称加密。对称加密顾名思义,数据加密和解密使用同一个密钥,优点是加密强度高,但是缺点是密钥丢失很容易造成安全问题。

ssh是使用非对称加密对数据传输过程进行处理,分为私钥和公钥,在进行数据加密处理的时候通常使用公钥对数据进行加密,私钥进行解密(这里注意仅限于数据加密的时候,签名的时候刚好相反,使用私钥进行签名,公钥进行验签)。且基本不存在通过公钥推导出私钥的可能

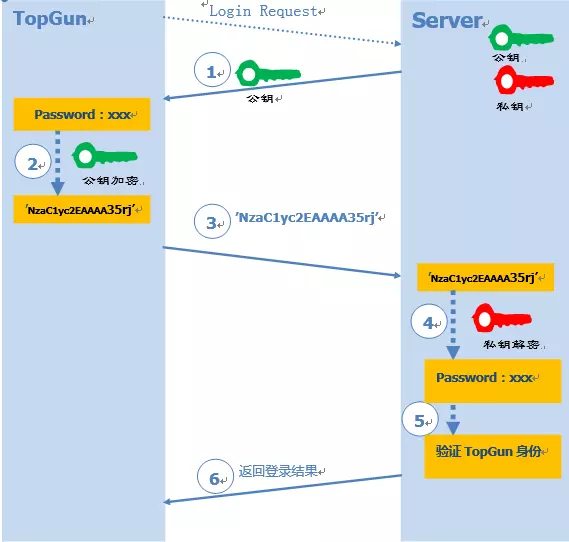

a、第一种方式为密码登录。在整个过程中,客户端本身不存有任何密钥。

第一步,客户端输入用户名密码,发出登陆请求。

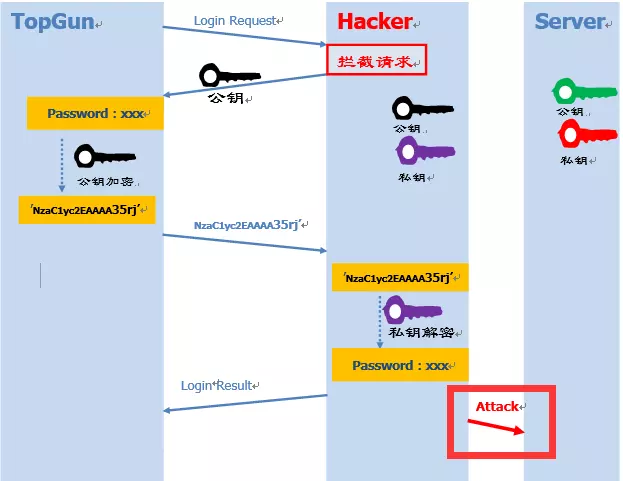

第二步,服务端接收到请求并返回给客户端公钥以及公钥指纹(公钥指纹是为了防止中间人攻击的产物,是由于公钥本身过长(1024位)而对其hash之后产生的128位的指纹,方便在第一次连接服务端的时候,用户对服务端身份的对比确认。用户确认通过后,该host会被加入到known_hosts。第二次连接时,不需要再次确认服务端身份了。感兴趣可以搜索中间人攻击,如下图)

第三步,客户端收到服务端发送的公钥,对密码进行加密然后将密文发送给服务端

第四步,服务端收到密文,使用私钥将密文进行解密,得到密码并对比确认

第五步,服务端返回给客户端,登陆结果。

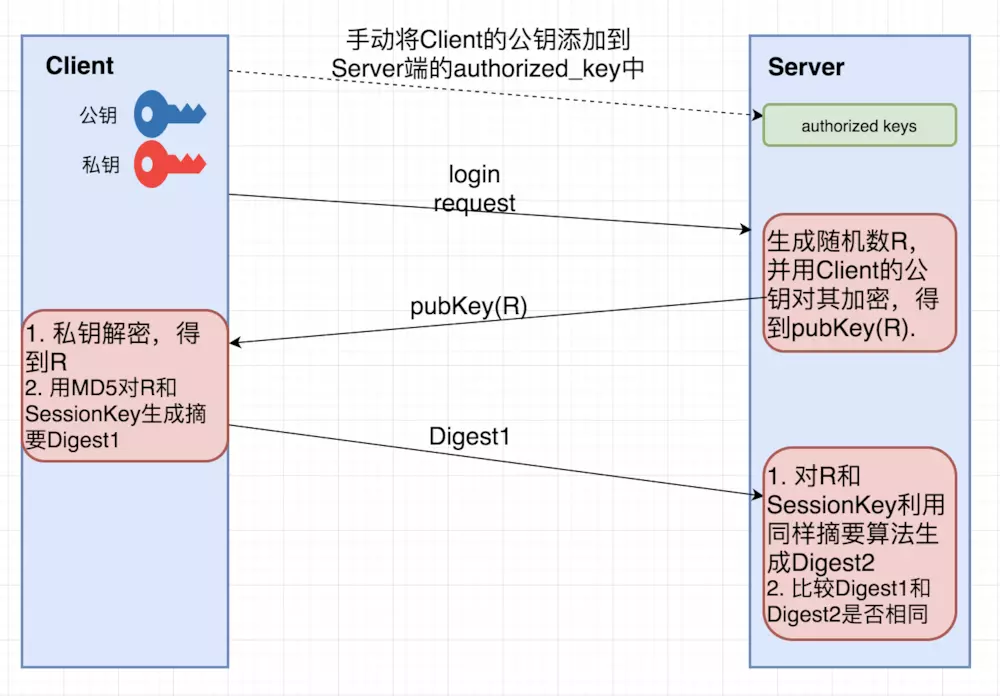

b、 第二种方式为公钥登陆,也就是免密登陆。

第一步,客户端生成一对密钥,手动将公钥添加到服务端的authorized_keys中。

第二步,客户端直接发起登陆请求到服务端

第三步,服务端收到请求后,生成随机数R,并使用公钥对随机数R进行加密,得到密文并返回给客户端

第四步,客户端收到密文后,使用私钥对密文解密,得到随机数R。然后用MD5对随机数R和SessionKey进行生成摘要A1,并发送给服务端

第五步,服务端同样用MD5对随机数R和SessionKey进行生成摘要A2,然后对比A1和A2,完成登录确认。

扩展

ssh-keygen是用于生产密钥的工具。

- -t:指定生成密钥类型(rsa、dsa、ecdsa等)

- -P:指定passphrase,用于确保私钥的安全

- -f:指定存放密钥的文件(公钥文件默认和私钥同目录下,不同的是,存放公钥的文件名需要加上后缀.pub)

部分内容和全部图片是从网上拿来用的,如有侵权,联系删除

关于ssh加密方式的理解的更多相关文章

- SSH加密原理、RSA非对称加密算法学习与理解

首先声明一下,这里所说的SSH,并不是Java传统的三大框架,而是一种建立在应用层和传输层基础上的安全外壳协议,熟悉Linux的朋友经常使 用到一 个SSH Secure Shell Cilent的工 ...

- 几个例子理解对称加密与非对称加密、公钥与私钥、签名与验签、数字证书、HTTPS加密方式

# 原创,转载请留言联系 为什么会出现这么多加密啊,公钥私钥啊,签名啊这些东西呢?说到底还是保证双方通信的安全性与完整性.例如小明发一封表白邮件给小红,他总不希望给别人看见吧.而各种各样的技术就是为了 ...

- 常见https,SSH协议和MD5加密方式分析

前言 https,SSH协议和MD5加密是前端可能会接触到的加密,所以我就将他们进行了一个归纳. 1.https 1.1原理 A.就是在http加入SSL层,是http安全的基础;B.htts协议是在 ...

- 对加密方式(公钥私钥)的形象理解(以http和https为例)

https其实就是建构在SSL/TLS之上的 http协议,所以要比较https比http多用多少服务器资源,主要看SSL/TLS本身消耗多少服务器资源. http使用TCP 三次握手建立连接,客户端 ...

- 通过 SSH 隧道方式图形化连接 AIX 服务器

跳转到主要内容 登录 (或注册) 中文 [userid] IBM ID: 密码: 保持登录. 单击提交则表示您同意developerWorks 的条款和条件. 查看条款和条件. 需要一个 IBM ID ...

- DotNet加密方式解析--对称加密

离过年又近了一天,回家已是近在咫尺,有人欢喜有人愁,因为过几天就得经历每年一度的装逼大戏,亲戚朋友加同学的各方显摆,所以得靠一剂年终奖来装饰一个安稳的年,在这里我想起了一个题目“论装逼的技术性和重要性 ...

- 教你如何反编译app,拿到加密方式

大家知道app 有安卓和ios 安卓是apk 现在基本上apk都是经过加密的 想动态脱壳没一定的技术是搞不定的 IOS是ipa 今天我主要讲的是这个 准备好反编译设备 1.一套越狱的ios手机 我 ...

- Android数据加密概述及多种加密方式 聊天记录及账户加密 提供高质量的数据保护

Android数据加密概述及多种加密方式 聊天记录及账户加密 提供高质量的数据保护 数据加密又称password学,它是一门历史悠久的技术,指通过加密算法和加密密钥将明文转变为密文.而解密则是通过解密 ...

- java中常用的加密方式

加密,是以某种特殊的算法改变原有的信息数据,使得未授权的用户即使获得了已加密的信息,但因不知解密的方法,仍然无法了解信息的内容.大体上分为双向加密和单向加密,而双向加密又分为对称加密和非对称加密(有些 ...

随机推荐

- 编码的来历和使用 utf-8 和GB2312比较

经常我们打开外国网站的时候出现乱码,又或者打开很多非英语的外国网站的时候,显示的都是口口口口口的字符, wordpress程序是用的UTF-8,很多cms用的是GB2312. ● 为什么有这么多编码? ...

- 九九乘法表(for循环)

九九乘法表:<br /><script>for(var i=0;i<10;i++){ for(var j=1;j<=i;j++) { var a=j*i docum ...

- 【SQL】IN、EXISTS和表连接三者的效率比较

一. IN和EXISTS比较 在许多基于基础表的查询中,为了满足一个条件,往往需要对另一个表进行查询.此时就会用到IN和EXISTS. 例如:查询departments表中存在的部门的人数. 1. 使 ...

- XML知识总结

1.XML概念及作用? XML( eXtensible Markup Language,可扩展标记语言)是一种简单的数据存储语言 作用:用来存储和交换数据 无法描述页面的排版和显示形式 2.XML和X ...

- 模拟登录新浪微博(Python)

PC 登录新浪微博时, 在客户端用js预先对用户名.密码都进行了加密, 而且在POST之前会GET 一组参数,这也将作为POST_DATA 的一部分. 这样, 就不能用通常的那种简单方法来模拟POST ...

- JAVA中实现根据文件路径下载文件

import javax.servlet.http.HttpServletResponse; import java.io.File; import java.io.FileInputStream; ...

- 前端开发—HTML

HTML介绍 web服务的本质 import socket sk = socket.socket() sk.bind(("127.0.0.1", 8080)) sk.listen( ...

- Selenium3+python自动化-iframe

一.frame和iframe区别 Frame与Iframe两者可以实现的功能基本相同,不过Iframe比Frame具有更多的灵活性. frame是整个页面的框架,iframe是内嵌的网页元素,也可以说 ...

- 莫烦大大keras的Mnist手写识别(5)----自编码

一.步骤: 导入包和读取数据 数据预处理 编码层和解码层的建立 + 构建模型 编译模型 训练模型 测试模型[只用编码层来画图] 二.代码: 1.导入包和读取数据 #导入相关的包 import nump ...

- eas之排序接口

KDTable目前本身并不支持排序功能,但提供了排序的接口,用户通过实现该接口(ISortManager)即可实现排序的功能.同时KDTable提供了一个简单实现KDTSortManager,这个类完 ...