攻防世界 reverse Windows_Reverse1

Windows_Reverse1 2019_DDCTF

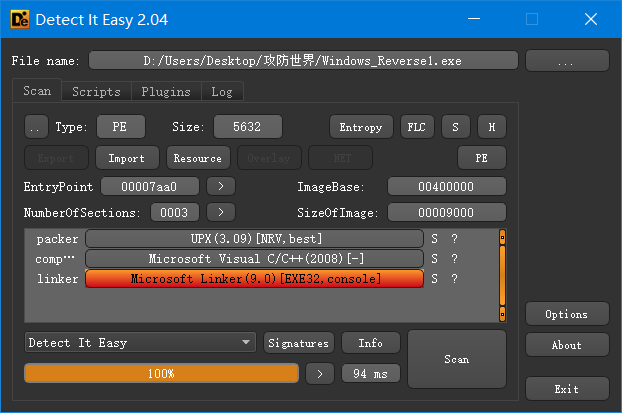

查壳

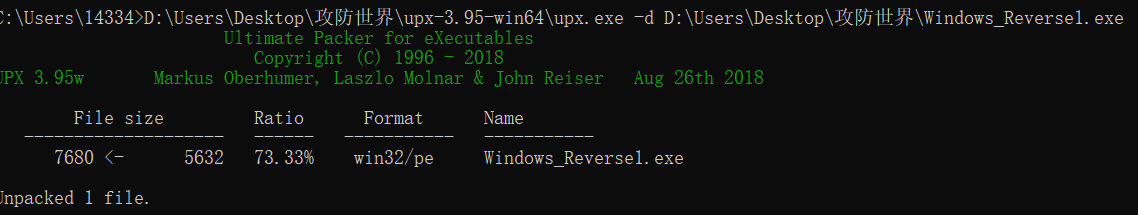

脱壳

脱壳后运行闪退,(或许需要修复下IAT??),先IDA 静态分析一下

int __cdecl main(int argc, const char **argv, const char **envp)

{

char v4; // [esp+4h] [ebp-804h]

char v5; // [esp+5h] [ebp-803h]

char v6; // [esp+404h] [ebp-404h]

char Dst; // [esp+405h] [ebp-403h] v6 = 0;

memset(&Dst, 0, 0x3FFu);

v4 = 0;

memset(&v5, 0, 0x3FFu);

printf("please input code:");

scanf("%s", &v6);

sub_401000(&v6);

if ( !strcmp(&v4, "DDCTF{reverseME}") )

printf("You've got it!!%s\n", &v4);

else

printf("Try again later.\n");

return 0;

}

关键函数sub_401000

unsigned int __cdecl sub_401000(const char *a1)

{

_BYTE *v1; // ecx

unsigned int v2; // edi

unsigned int result; // eax

int v4; // ebx v2 = 0;

result = strlen(a1);

if ( result )

{

v4 = a1 - v1;

do

{

*v1 = byte_402FF8[(char)v1[v4]];

++v2;

++v1;

result = strlen(a1);

}

while ( v2 < result );

}

return result;

}

应该就是一个简单的替换算法,然后程序将结果与“DDCTF{reverseME}“进行比较。

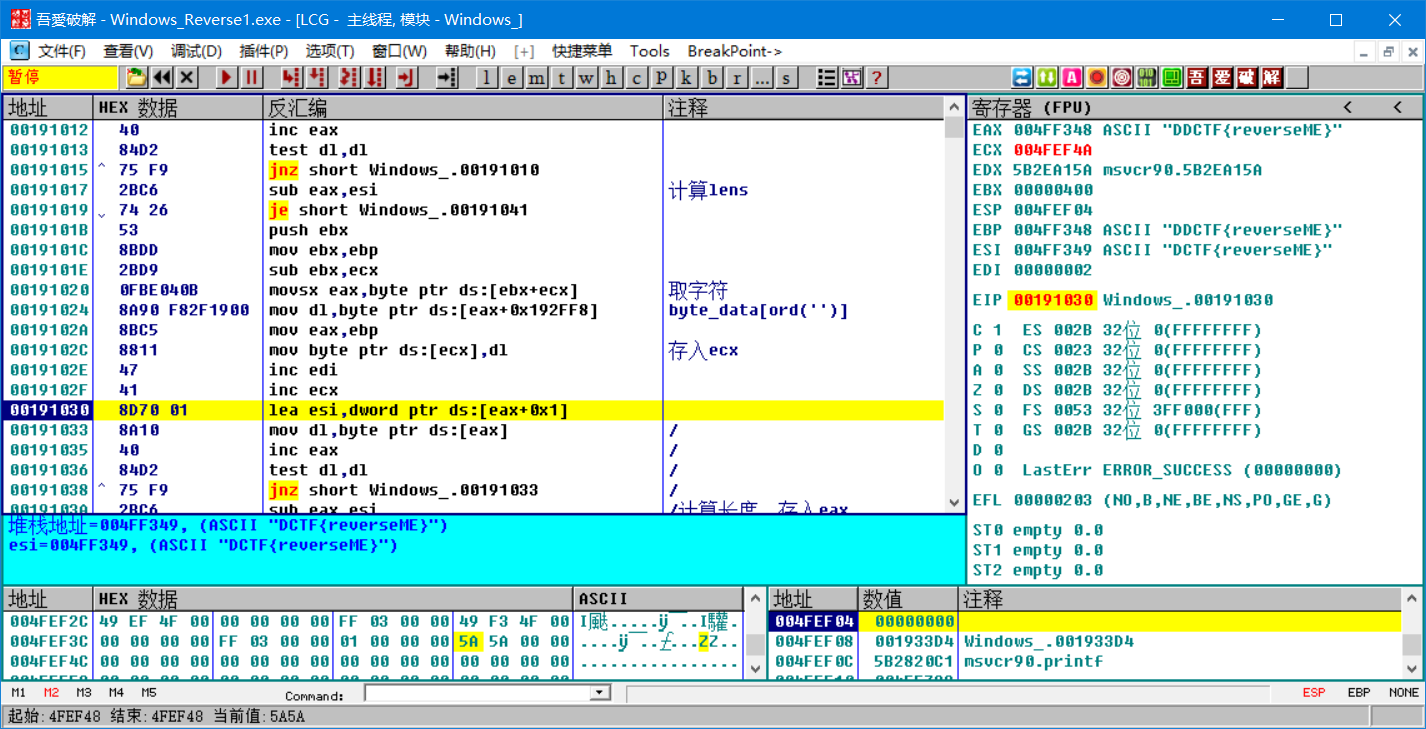

接下来进行动态调试dump出置换数组

wp:

# -*- coding: UTF-8 -*-

hexData=[

0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0xF8, 0xAE, 0x1D, 0x3E, 0x07, 0x51, 0xE2, 0xC1,

0xFF, 0xFF, 0xFF, 0xFF, 0xFF, 0xFF, 0xFF, 0xFF, 0xFE, 0xFF, 0xFF, 0xFF, 0x01, 0x00, 0x00, 0x00,

0x7E, 0x7D, 0x7C, 0x7B, 0x7A, 0x79, 0x78, 0x77, 0x76, 0x75, 0x74, 0x73, 0x72, 0x71, 0x70, 0x6F,

0x6E, 0x6D, 0x6C, 0x6B, 0x6A, 0x69, 0x68, 0x67, 0x66, 0x65, 0x64, 0x63, 0x62, 0x61, 0x60, 0x5F,

0x5E, 0x5D, 0x5C, 0x5B, 0x5A, 0x59, 0x58, 0x57, 0x56, 0x55, 0x54, 0x53, 0x52, 0x51, 0x50, 0x4F,

0x4E, 0x4D, 0x4C, 0x4B, 0x4A, 0x49, 0x48, 0x47, 0x46, 0x45, 0x44, 0x43, 0x42, 0x41, 0x40, 0x3F,

0x3E, 0x3D, 0x3C, 0x3B, 0x3A, 0x39, 0x38, 0x37, 0x36, 0x35, 0x34, 0x33, 0x32, 0x31, 0x30, 0x2F,

0x2E, 0x2D, 0x2C, 0x2B, 0x2A, 0x29, 0x28, 0x27, 0x26, 0x25, 0x24, 0x23, 0x22, 0x21, 0x20, 0x00,

0x01, 0x00, 0x00, 0x00, 0x90, 0x19, 0x9F, 0x00, 0xA8, 0x2C, 0x9F, 0x00, 0x00, 0x00, 0x00, 0x00,

0x00, 0x00, 0x00, 0x00 ]

str='DDCTF{reverseME}'

flag=''

for i in range(len(str)):

flag+=chr(hexData[ord(str[i])])

print('flag{'+flag+'}')

flag{ZZ[JX#,9(9,+9QY!}

攻防世界 reverse Windows_Reverse1的更多相关文章

- 攻防世界 reverse 进阶 10 Reverse Box

攻防世界中此题信息未给全,题目来源为[TWCTF-2016:Reverse] Reverse Box 网上有很多wp是使用gdb脚本,这里找到一个本地还原关键算法,然后再爆破的 https://www ...

- 攻防世界 reverse evil

这是2017 ddctf的一道逆向题, 挑战:<恶意软件分析> 赛题背景: 员工小A收到了一封邮件,带一个文档附件,小A随手打开了附件.随后IT部门发现小A的电脑发出了异常网络访问请求,进 ...

- 攻防世界 reverse tt3441810

tt3441810 tinyctf-2014 附件给了一堆数据,将十六进制数据部分提取出来, flag应该隐藏在里面,(这算啥子re,) 保留可显示字符,然后去除填充字符(找规律 0.0) 处理脚本: ...

- 攻防世界 reverse 进阶 APK-逆向2

APK-逆向2 Hack-you-2014 (看名以为是安卓逆向呢0.0,搞错了吧) 程序是.net写的,直接祭出神器dnSpy 1 using System; 2 using System.Diag ...

- 攻防世界 reverse Windows_Reverse2

Windows_Reverse2 2019_DDCTF 查壳: 寻找oep-->dump-->iat修复 便可成功脱壳 int __cdecl main(int argc, con ...

- 攻防世界 reverse BabyXor

BabyXor 2019_UNCTF 查壳 脱壳 dump 脱壳后 IDA静态分析 int main_0() { void *v0; // eax int v1; // ST5C_4 char ...

- 攻防世界 reverse parallel-comparator-200

parallel-comparator-200 school-ctf-winter-2015 https://github.com/ctfs/write-ups-2015/tree/master/sc ...

- 攻防世界 reverse 进阶 8-The_Maya_Society Hack.lu-2017

8.The_Maya_Society Hack.lu-2017 在linux下将时间调整为2012-12-21,运行即可得到flag. 下面进行分析 1 signed __int64 __fastca ...

- 攻防世界 reverse easy_Maze

easy_Maze 从题目可得知是简单的迷宫问题 int __cdecl main(int argc, const char **argv, const char **envp) { __int64 ...

随机推荐

- HTML5 tag you don't know

HTML5 tag you don't know a collection of html5 tag very little be used in practices semantic element ...

- NGK.IO网络安全大会暨区块链安全与应用创新论坛圆满落幕

近日,NGK.IO网络安全大会暨区块链安全与应用创新论坛于美国McCormick Place国际会议中心圆满落幕. 论坛围绕"进化繁荣发展·安全链接未来"这一主题,由NGK.IO硅 ...

- Baccarat流动性挖矿的收益能否持续?该如何参与Baccarat流动性挖矿?

2020年DeFi市场火热,众多投资机构纷纷入场,分享这场资本盛宴.然而,目前市面上大多数DeFi项目手续费高昂,小资金的投资者无法入市.为了让更多的用户参与其中,NGK推出了Baccarat流动性挖 ...

- BGV上线17小时最高888.88美金,投资最高回报率近+1778倍, 带动NGK内存暴涨

至12月3日BGV币上线A网交易所DeFi板块以来,BGV价值飙升长.,据非小号的数据显示,BGV币价是718美元(东八区时间2020年12月4日早上九点四十),相较昨日涨幅达70.14%,以718美 ...

- 痞子衡嵌入式:串行NOR Flash的DQS信号功能简介

大家好,我是痞子衡,是正经搞技术的痞子.今天痞子衡给大家分享的是串行NOR Flash的DQS信号功能. 串行NOR Flash在嵌入式里的应用相当广泛,既可用作数据存储也可以用作代码(XiP)存储, ...

- vue版本一直是2.9.6版本,卸载也卸载不掉,更新也更新不了

原文链接:https://blog.csdn.net/zlzbt/article/details/110136755 主要是找到本地文件 E:\StudyFile\VueStudy λ where v ...

- 搭建Elasticsearch可视化界面 Kibana

前言 每一个版本的es都有一个对应的Kibana版本,建议和es相同版本,官网地址: 点击进入下载地址 步骤 1.解压 tar -zxvf kibana-7.2.0-linux-x86_64 2.修改 ...

- 保证软件开发过程遵循ISO 26262功能安全标准的十个主要进阶步骤

保证软件开发过程遵循ISO 26262功能安全标准的十个主要进阶步骤 为保障汽车软件质量,使软件开发符合ISO 26262功能安全标准,需要我们对开发流程做出改进,并与2018年的更新同步. 本视频课 ...

- Oracle数据库配置监听程序

最近在学习Oracle数据库,从安装到配置监听程序基本靠百度... 不得不说百度真的很nice!!! 下面是我的Oracle服务端(PL/SQL Developer)出现的监听程序的问题及我解决的方法 ...

- su: Authentication failure解决方法

su命令不能切换root,提示su: Authentication failure,需要sudo passwd root一次之后,下次再su的时候只要输入密码就可以成功登录.