08 jwt源码剖析

08 jwt源码剖析

JSON Web Tokens,是一种开发的行业标准 RFC 7519 ,用于安全的表示双方之间的声明。目前,jwt广泛应用在系统的用户认证方面,特别是现在前后端分离项目。

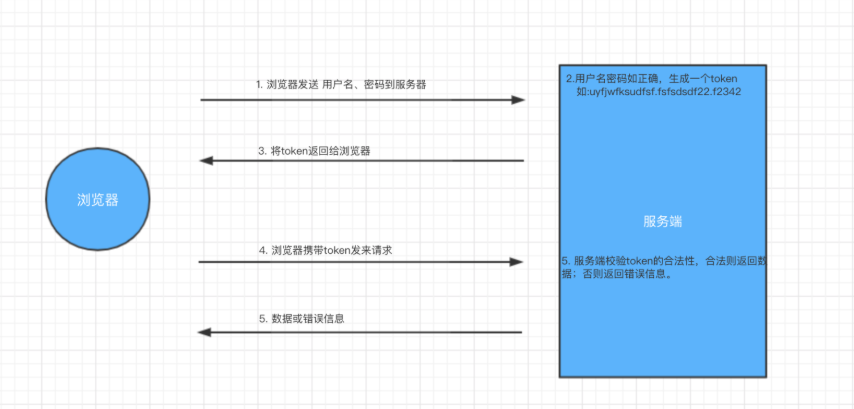

1. jwt认证流程

在项目开发中,一般会按照上图所示的过程进行认证,即:用户登录成功之后,服务端给用户浏览器返回一个token,以后用户浏览器要携带token再去向服务端发送请求,服务端校验token的合法性,合法则给用户看数据,否则,返回一些错误信息。

传统token方式和jwt在认证方面有什么差异?

传统token方式

用户登录成功后,服务端生成一个随机token给用户,并且在服务端(数据库或缓存)中保存一份token,以后用户再来访问时需携带token,服务端接收到token之后,去数据库或缓存中进行校验token的是否超时、是否合法。

jwt方式

用户登录成功后,服务端通过jwt生成一个随机token给用户(服务端无需保留token),以后用户再来访问时需携带token,服务端接收到token之后,通过jwt对token进行校验是否超时、是否合法。

2.jwt创建token

2.1 原理

jwt的生成token格式如下,即:由

.连接的三段字符串组成。eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c

生成规则如下:

- 第一段HEADER部分,固定包含算法和token类型,对此json进行base64url加密,这就是token的第一段。

{

"alg": "HS256",

"typ": "JWT"

}

- 第二段PAYLOAD部分,包含一些数据,对此json进行base64url加密,这就是token的第二段

{

"sub": "1234567890",

"name": "John Doe",

"iat": 1516239022

...

}

- 第三段SIGNATURE部分,把前两段的base密文通过

.拼接起来,然后对其进行HS256加密,再然后对hs256密文进行base64url加密,最终得到token的第三段。

base64url(

HMACSHA256(

base64UrlEncode(header) + "." + base64UrlEncode(payload),

your-256-bit-secret (秘钥加盐)

)

)

最后将三段字符串通过

.拼接起来就生成了jwt的token。注意:base64url加密是先做base64加密,然后再将

-替代+及_替代/。

2.2 jwt校验token

- 一般在认证成功后,把jwt生成的token返回给用户,以后用户再次访问时候需要携带token,此时jwt需要对token进行

超时及合法性校验。 - 获取token之后,会按照以下步骤进行校验:

- 将token分割成

header_segment、payload_segment、crypto_segment三部分 - 对第一部分

header_segment进行base64url解密,得到header - 对第二部分

payload_segment进行base64url解密,得到payload - 对第三部分

crypto_segment进行base64url解密,得到signature - 对第三部分

signature部分数据进行合法性校验- 拼接前两段密文,即:

signing_input - 从第一段明文中获取加密算法,默认:

HS256 - 使用 算法+盐 对

signing_input进行加密,将得到的结果和signature密文进行比较。

- 拼接前两段密文,即:

3. jwt使用

安装

pip3 install djangorestframework-jwt

setting配置文件

import datetime

JWT_AUTH = {

"JWT_EXPIRATION_DELTA":datetime.timedelta(minutes=10)

}

app中注册

INSTALLED_APPS = [

'django.contrib.admin',

'django.contrib.auth',

'django.contrib.contenttypes',

'django.contrib.sessions',

'django.contrib.messages',

'django.contrib.staticfiles',

'api.apps.ApiConfig',

'rest_framework',

'rest_framework_jwt'

]

用户登录

from rest_framework.views import APIView

from rest_framework.response import Response from api import models class LoginView(APIView):

"""

登录接口

"""

def post(self,request,*args,**kwargs): # 基于jwt的认证

# 1.去数据库获取用户信息

from rest_framework_jwt.settings import api_settings

jwt_payload_handler = api_settings.JWT_PAYLOAD_HANDLER

jwt_encode_handler = api_settings.JWT_ENCODE_HANDLER user = models.UserInfo.objects.filter(**request.data).first()

if not user:

return Response({'code':1000,'error':'用户名或密码错误'}) payload = jwt_payload_handler(user)

token = jwt_encode_handler(payload)

return Response({'code':1001,'data':token})

用户认证

from rest_framework.views import APIView

from rest_framework.response import Response # from rest_framework.throttling import AnonRateThrottle,BaseThrottle class ArticleView(APIView):

def get(self,request,*args,**kwargs):

# 获取用户提交的token,进行一步一步校验

import jwt

from rest_framework import exceptions

from rest_framework_jwt.settings import api_settings

jwt_decode_handler = api_settings.JWT_DECODE_HANDLER jwt_value = request.query_params.get('token')

try:

payload = jwt_decode_handler(jwt_value)

except jwt.ExpiredSignature:

msg = '签名已过期'

raise exceptions.AuthenticationFailed(msg)

except jwt.DecodeError:

msg = '认证失败'

raise exceptions.AuthenticationFailed(msg)

except jwt.InvalidTokenError:

raise exceptions.AuthenticationFailed()

print(payload) return Response('文章列表')

4. 源码剖析

首先从路由看起

from rest_framework_jwt.views import obtain_jwt_token

urlpatterns = [

url(r'^login/', account.LoginView.as_view()),

url(r'^jwt/login/',obtain_jwt_token), # ObtainJSONWebToken.as_view() url(r'^article/', article.ArticleView.as_view()),

] # obtain_jwt_token = ObtainJSONWebToken.as_view()

ObtainJSONWebToken类

class ObtainJSONWebToken(JSONWebTokenAPIView):

serializer_class = JSONWebTokenSerializer

JSONWebTokenSerializer类,进行用户认证

from rest_framework_jwt.settings import api_settings

jwt_payload_handler = api_settings.JWT_PAYLOAD_HANDLER

jwt_encode_handler = api_settings.JWT_ENCODE_HANDLER class JSONWebTokenSerializer(Serializer):

def validate(self, attrs):

credentials = {

self.username_field: attrs.get(self.username_field),

'password': attrs.get('password')

} if all(credentials.values()):

user = authenticate(**credentials) if user:

payload = jwt_payload_handler(user)

return {

'token': jwt_encode_handler(payload),

'user': user

}

用户认证成功后会将user对象当作参数执行jwt_payload_handler函数

函数内部会将用户id、用户名、以及超时时间放到一个payload的字典中

def jwt_payload_handler(user):

username_field = get_username_field()

username = get_username(user) payload = {

'user_id': user.pk,

'username': username,

'exp': datetime.utcnow() + api_settings.JWT_EXPIRATION_DELTA

} return payload

将payload当作参数执行jwt_encode_handler函数

def jwt_encode_handler(payload):

key = api_settings.JWT_PRIVATE_KEY or jwt_get_secret_key(payload)

return jwt.encode(

payload,

key,

api_settings.JWT_ALGORITHM

).decode('utf-8')

encode的方法内部会将包括类型以及加密的算法进行base64加密

def encode(self,

payload, # type: Union[Dict, bytes]

key, # type: str

algorithm='HS256', # type: str

headers=None, # type: Optional[Dict]

json_encoder=None # type: Optional[Callable]

): json_payload = json.dumps(

payload,

separators=(',', ':'),

cls=json_encoder

).encode('utf-8') return super(PyJWT, self).encode(

json_payload, key, algorithm, headers, json_encoder

)

执行super().encode()方法

将前两段拼接起来进行hs256加密后,再进行base64加密,再将这三段拼接起来

def encode(self,

payload, # type: Union[Dict, bytes]

key, # type: str

algorithm='HS256', # type: str

headers=None, # type: Optional[Dict]

json_encoder=None # type: Optional[Callable]

):

segments = [] # Header

header = {'typ': self.header_typ, 'alg': algorithm} json_header = force_bytes(

json.dumps(

header,

separators=(',', ':'),

cls=json_encoder

)

) segments.append(base64url_encode(json_header))

segments.append(base64url_encode(payload)) # Segments

signing_input = b'.'.join(segments)

alg_obj = self._algorithms[algorithm]

key = alg_obj.prepare_key(key)

signature = alg_obj.sign(signing_input, key) segments.append(base64url_encode(signature)) return b'.'.join(segments)

用户下次请求进来,进行验证

class BaseJSONWebTokenAuthentication(BaseAuthentication): def authenticate(self, request):

jwt_value = self.get_jwt_value(request)

if jwt_value is None:

return None try:

payload = jwt_decode_handler(jwt_value)

except jwt.ExpiredSignature:

msg = _('Signature has expired.')

raise exceptions.AuthenticationFailed(msg)

except jwt.DecodeError:

msg = _('Error decoding signature.')

raise exceptions.AuthenticationFailed(msg)

except jwt.InvalidTokenError:

raise exceptions.AuthenticationFailed() user = self.authenticate_credentials(payload) return (user, jwt_value)

总结:

- 请求来时会执行ObtainJSONWebToken类的serializer_class的序列化方法,

- 用户认证成功后会将user对象当作参数执行jwt_payload_handler函数,

- 在这个函数内部会将用户id、用户名、以及超时时间放到一个payload的字典中,

- 接着将payload当作参数执行jwt_encode_handler函数,

- 在encode的方法内部会将包括类型以及加密的算法进行base64加密,

- 将payload进行base64加密,

- 将前两段拼接起来进行hs256加密后,再进行base64加密,再将这三段拼接起来

08 jwt源码剖析的更多相关文章

- 08 Flask源码剖析之flask拓展点

08 Flask源码剖析之flask拓展点 1. 信号(源码) 信号,是在flask框架中为我们预留的钩子,让我们可以进行一些自定义操作. pip3 install blinker 2. 根据flas ...

- drf源码剖析系列(系列目录)

drf源码剖析系列(系列目录) 01 drf源码剖析之restful规范 02 drf源码剖析之快速了解drf 03 drf源码剖析之视图 04 drf源码剖析之版本 05 drf源码剖析之认证 06 ...

- flask源码剖析系列(系列目录)

flask源码剖析系列(系列目录) 01 flask源码剖析之werkzurg 了解wsgi 02 flask源码剖析之flask快速使用 03 flask源码剖析之threading.local和高 ...

- 08.ElementUI 2.X 源码学习:源码剖析之工程化(三)

0x.00 前言 项目工程化系列文章链接如下,推荐按照顺序阅读文章 . 1️⃣ 源码剖析之工程化(一):项目概览.package.json.npm script 2️⃣ 源码剖析之工程化(二):项目构 ...

- Spring源码剖析依赖注入实现

Spring源码剖析——依赖注入实现原理 2016年08月06日 09:35:00 阅读数:31760 标签: spring源码bean依赖注入 更多 个人分类: Java 版权声明:本文为博主原 ...

- 转 Spring源码剖析——核心IOC容器原理

Spring源码剖析——核心IOC容器原理 2016年08月05日 15:06:16 阅读数:8312 标签: spring源码ioc编程bean 更多 个人分类: Java https://blog ...

- Golang 源码剖析:log 标准库

Golang 源码剖析:log 标准库 原文地址:Golang 源码剖析:log 标准库 日志 输出 2018/09/28 20:03:08 EDDYCJY Blog... 构成 [日期]<空格 ...

- strlen源码剖析(可查看glibc和VC的CRT源代码)

学习高效编程的有效途径之一就是阅读高手写的源代码,CRT(C/C++ Runtime Library)作为底层的函数库,实现必然高效.恰好手中就有glibc和VC的CRT源代码,于是挑了一个相对简单的 ...

- SpringMVC源码剖析1——执行流程

SpringMVC源码剖析1——执行流程 00.SpringMVC执行流程file:///C:/Users/WANGGA~1/AppData/Local/Temp/enhtmlclip/Image.p ...

随机推荐

- @gym - 100591D@ Fox Rocks

目录 @description@ @solution@ @accepted code@ @details@ @description@ 给定 N 个点以及 P 条单向道路 Ai -> Bi,每条 ...

- 【论文阅读】Harris角点算法

#coding=utf-8 from PIL import Image import numpy as np from scipy.ndimage import filters import matp ...

- 用turtle画蛇

import turtle def drawSnake(rad,angle,len,nackrad): for i in range(len): turtle.circle(rad,angle) #画 ...

- Android使用OkHttp实现登录注册功能

客户端 在客户端,这里将登录和注册放在了同一个界面,在账号和密码两个EditText中输入内容后,按下LOGIN按钮,进行登录:按下REGISTER按钮,进行注册. 在写代码之前,先添加OkHttp的 ...

- 从零开始的Spring Boot(5、Spring Boot整合Thymeleaf)

Spring Boot整合Thymeleaf 写在前面 从零开始的Spring Boot(4.Spring Boot整合JSP和Freemarker) https://www.cnblogs.com/ ...

- selenium自动化操作

在前面爬虫的相关介绍中,我们介绍了如何抓取静态页面信息.但是,在实际的网页浏览过程中,我们可能会经常碰到各种需要进行交互的操作,典型的如输入信息.点击按钮之类. 对于这种场景,之前的静态页面操作方式已 ...

- loadRunnner中90%的响应时间

参考博客https://blog.csdn.net/lengyue_112/article/details/1095320?utm_source=blogxgwz4 LR在场景执行完了会出个报告,其中 ...

- Code Walkthroughs Table API

上级:https://www.cnblogs.com/hackerxiaoyon/p/12747387.html Table API Table api 有批量的api和流实时的api.通常很容易进行 ...

- DOM-BOM-EVENT(7)

7.事件深入 7.1.事件捕获 事件流分为事件冒泡和事件捕获两种,事件冒泡指事件从里往外传播,而事件捕获刚好相反,指事件从外向內传播 <!DOCTYPE html> <html la ...

- 洛谷 P2212 【[USACO14MAR]Watering the Fields S】

一道最小生成树模板题,这里用的Kruskal算法,把每两点就加一条边,跑一遍最小生成树即可. #include <bits/stdc++.h> using namespace std; s ...