GSM Sniffing入门之软件篇:GSMTAP抓取与SMS(Short Message Service)

重点介绍如何利用50元左右的设备,抓包并还原SMS短信内容:

ps:研究GSM Sniffing纯属个人兴趣,能抓SMS报文只是捡了个明文传输的漏子,切勿用于非法用途。就像sylvain说的,osmocomBB并不是为抓包而实现的,如果没有足够的GSM相关知识,想实现还原语音通话内容根本就无从下手。

---------------------------------------------------------------------------------------------------

【第二部分-软件篇:GSMTAP抓取与SMS(Short Message Service)还原】

之前介绍了OsmocomBB的硬件与刷机,这里重点介绍下其附带软件的使用。

参考官方wiki可以知道osmocomBB的代码可以分为两种:一种是在手机基带芯片上跑的layer1(物理传输层);另一种是在PC上跑的与layer1通信,提供上层服务的程序:

[root@ArchDev ~]# cd osmocom-bb/src/

[root@ArchDev src]# ls

Makefile README.building README.development host shared target target_dsp wireshark

target下就是针对各手机的固件,bin位于target/firmware/board/compal_e88下。Baseband firmware一节介绍了不同固件的功能和对应程序,*.compalram是软刷用的,断电后需要重新刷机。*.e88flash/*.e88loader是配合loader使用的,刷入前需要参考 http://bb.osmocom.org/trac/wiki/flashing_new 把loader写到手机中,然后在手机上用loader运行。

后面cell_log和ccch_scan都是对应layer1的,因为直接写入有一定危险性,本文只演示软刷(layer1.compalram)的使用方法。

回到src目录下,接着看PC侧的工具:

[root@ArchDev ~]# cd ~/osmocom-bb/src/

[root@ArchDev host]# ls

calypso_pll fb_tools gsmmap layer23 osmocon rita_pll

osmocon是刷入固件,并与固件通信的程序,使用方法(注意C118选compal_e88/layer1.compalram.bin这个固件):

$ cd host/osmocon/

$ ./osmocon -p /dev/ttyUSB0 -m c123xor ../../target/firmware/board/compal_e88/layer1.compalram.bin

将C118关机后,短按电源键就开始运行了。刷机过程和常见问题硬件篇都已经提过,这里不再详述。

layer23下,有实现不同功能的数据链路层/网络层程序,比如模拟手机功能的mobile(接入网络需要SIM卡),以及抓取相关信息的杂项程序。直接进入misc目录:

cd layer23/src/misc/

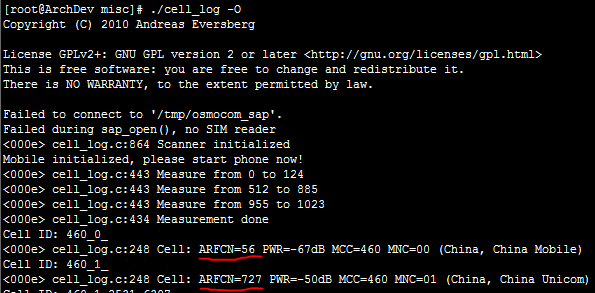

cell_log是一个扫描有效运营商频率,并收集BCCH上基本信息的工具,我们先用它来获取运营商的ARFCN、MNC和MCC等信息。这里不需要gprs数据,直接使用这个参数:

-O --only-scan Do a scan and show available ARFCNs, no data logging ./cell_log --only-scan

...

<000e> cell_log.c: Cell: ARFCN=56 PWR=-67dB MCC=460 MNC=00 (China, China Mobile)

例如这里选取信号最强的ARFCN=56 (China Mobile),有了这个就可以开始抓取Common Control Channel (CCCH)了:

./ccch_scan -a -i 127.0.0.1

看到ccch_scan开始输出burst内容后,就可以

sudo wireshark -k -i lo -f 'port 4729'

打开Wireshark来抓GSMTAP,设置 gsm_sms 过滤器即可看到SMS报文内容:

-------------------------------------------------------------------------

为了加深对SMS传输的理解,我写了个Python脚本来重组短信的PDU。

下面部分需要些GSM网络相关的知识,推荐 GSM network and services 2G1723 2006

从协议图中得知,移动设备(MS)和基站(BTS)间使用Um接口,最底层就是刷入手机的layer1物理传输层,之上分别是layer2数据链路层和layer3网络层。

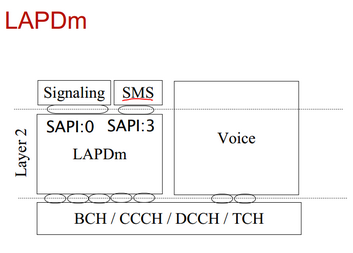

位于图中layer2的LAPDm,是一种保证数据传输不会出错的协议。一个LAPDm帧共有23个字节(184个比特),提供分片管理控制等功能:

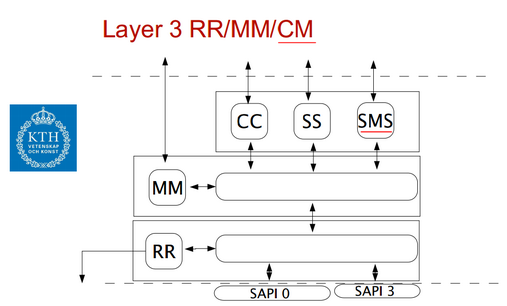

layer3的协议则可以分为RR/MM/CM三种,这里只列出嗅探相关的功能:

RR(Radio Resource Management):channel, cell控制等信息,可以忽略

MM(Mobility Management):Location updating(如果需要接收方号码,需要关注这个动作)

CM(Connection Management):Call Control(语音通话时的控制信息,可以知道何时开始捕获TCH), SMS(这里的重点)

参考GSM的文档 TS 04.06 得知 LAPDm 的Address field字段中,定义了 3.3.3 Service access point identifier (SAPI)

代码:

SAPI value Related entity

Call control signalling, mobility management signalling and radio resource management signalling

Short message service

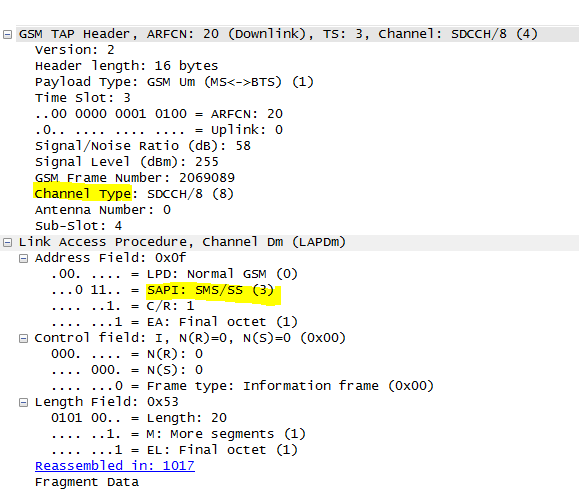

SAPI=3就是我们要的Short message service,如图:

3gpp的GSM文档看得比较晕,这里直接对照Wireshark里的gsm_sms报文分析,发现SMS帧实际是重组LAPDm的payload得到的。也就说如果想自己处理SMS帧,就必须也和Wireshark一样重组LAPDm的payload,并解析其中的SMS PDU。

这是一个SAPI=3的LAPDm报文头部。GSMTAP是一种伪头部http://bb.osmocom.org/trac/wiki/GSMTAP,记录了burst的一些基本信息(如ChannelType,ARFCN,上行还是下行等)。因为是用ccch_scan捕获的流量,编码时只用关注 Channel Type: SDCCH/8 的LADPm协议。

为了方便访问,定义GSMTAP类如下,传入udp payload部分,解析GSMTAP并提供其后的数据:

class GSMTAP:

def __init__(self, gsmtap):

self.gsmtap = gsmtap setattr(self, "version", ord(gsmtap[]))

setattr(self, "hdr_len", ord(gsmtap[]) << )

setattr(self, "payload_type", ord(gsmtap[])) setattr(self, "time_slot", ord(gsmtap[]))

ARFCN = (ord(gsmtap[])&0x3F)*0x100 + ord(gsmtap[])

UPLINK = ord(gsmtap[]) >>

setattr(self, "arfcn", ARFCN)

setattr(self, "link", UPLINK) setattr(self, "signal_noise", ord(gsmtap[]))

setattr(self, "signal_level", ord(gsmtap[]))

# GSM Frame Number

setattr(self, "channel_type", ord(gsmtap[]))

setattr(self, "antenna_number", ord(gsmtap[]))

setattr(self, "sub_slot", ord(gsmtap[])) def get_payload(self):

return self.gsmtap[self.hdr_len:]

GSMTAP Header之后是 Link Access Procedure, Channel Dm,即LAPDm。参考TS 04.06有3个关键字段: Address Field,Control Field,Length Field

Address Field除了上面说的SAPI外都可以不关注。

Control Field比较关键,里面记录了该LAPDm的分片信息。Frame type: Information frame说明当前是I帧(I frame),其余bit为N(S)和N(R)。Send sequence number N(S)标记该分片的顺序,从0开始递增。看Wireshark源码说实际有些N(S)可能不是从0开始的,这里组包就不判断N(S)是否为0直接按顺序附加。N(R)是Receive sequence number,看文档上I帧传输时N(R)的状态没看明白,直接默认同时间只有1个下行短信了,这样收到的N(R)基本是一样的(事实上大部分时候都是如此)

Length Field除了长度信息,还有 More segments 标记,直到这个位为0才表示接收完一个完整的SMS报文

class LAPDm:

def __init__(self, lapdm):

setattr(self, "lapdm", lapdm) setattr(self, "addr_field", ord(lapdm[]))

setattr(self, "lpd", (ord(lapdm[])>>)&0x3)

setattr(self, "sapi", (ord(lapdm[])>>)&0x7) setattr(self, "ctrl_field", ord(lapdm[]))

setattr(self, "n_r", ord(lapdm[])>>)

setattr(self, "n_s", (ord(lapdm[])>>)&0x7) setattr(self, "len_field", ord(lapdm[]))

setattr(self, "has_more", (ord(lapdm[])>>)&0x1)

setattr(self, "length", ord(lapdm[])>>) def get_data(self):

return self.lapdm[:]

之后就可以这样,获得LAPDm的相关信息了:

gsmtap = GSMTAP(gsm_payload)

lapdm = LAPDm(gsmtap.get_payload()) if (gsmtap.channel_type == ) and (lapdm.sapi == ): # TS 04.06, 3.3., SAPI: - Short message service

debug_printf("LINK[%d] ARFCN=%d TIME_SLOT=%d CHANNEL=%d, N(R)=%d N(S)=%d, segment more[%d], payload len=%d\n" % \

(gsmtap.link, gsmtap.arfcn, gsmtap.time_slot, gsmtap.channel_type, lapdm.n_r, lapdm.n_s, lapdm.has_more, lapdm.length)) last_sms_payload += lapdm.get_data() # 附加本次收到的数据

if (lapdm.has_more == ): # 最后一个分片,解析整个 SMS payload

hexdump(last_sms_payload)

last_sms_payload = ""

接着看wireshark中重组的payload,确认得到的last_sms_payload和wireshark中解析的一致。

在wireshark中展开一个重组后的SMS报文

可以看到,在 GSM SMS TPDU (GSM 03.40) SMS-DELIVER 之前,还有CP-DATA/RP-DATA头,RP-DATA中有短信中心的信息,但没什么作用直接跳过。我们只需要知道后面SMS TPDU的长度即可:

class SMS:

def __init__(self, payload):

self.payload = payload iOff =

# CP-DATA

setattr(self, "protocol", ord(payload[iOff])&0xF); iOff+=

iOff += # RP-DATA (Network to MS)

iOff +=

setattr(self, "RP_origin_len", ord(payload[iOff])); iOff+=

setattr(self, "RP_origin_ext", ord(payload[iOff]));

setattr(self, "RP_origin", bcdDigits(payload[iOff+:iOff+self.RP_origin_len]))

iOff += self.RP_origin_len setattr(self, "RP_dest_len", ord(payload[iOff])); iOff+=

iOff += self.RP_dest_len setattr(self, "length", ord(payload[iOff])); iOff+=

setattr(self, "tpdu_off", iOff); def get_tpdu(self):

return self.payload[self.tpdu_off:self.tpdu_off+self.length]

调用 get_tpdu() 就会返回TPDU内容,里面TP-Originating-Address就是发送者的号码,TP-User-Data就是我们要的短信内容。

class TPDU:

def __init__(self, tpdu):

setattr(self, "tpdu", tpdu) iOff =

# SMS-DELIVER

iOff +=

setattr(self, "TP_origin_num", ord(tpdu[iOff])); iOff+=

setattr(self, "TP_origin_len", (self.TP_origin_num>>)+(self.TP_origin_num%))

setattr(self, "TP_origin_ext", ord(tpdu[iOff])); iOff+=

setattr(self, "TP_origin", bcdDigits(tpdu[iOff:iOff+self.TP_origin_len]))

iOff += self.TP_origin_len iOff +=

iOff += # TimeStamp setattr(self, "tpu_len", ord(tpdu[iOff])); iOff+=

setattr(self, "data", tpdu[iOff:iOff+self.tpu_len]) def get_data(self):

return self.data.decode("utf-16be").encode("utf-8")

中文在SMS中是UCS2编码的,get_data() 是用python的utf-16be解码原始数据,并转成UTF-8输出。

好了,加上process_sms_tpdu()函数,最终代码就是这样:

def process_sms_tpdu(sms_payload):

hexdump(sms_payload) sms = SMS(sms_payload)

tpdu = TPDU(sms.get_tpdu())

debug_printf("[SMS from %s] %s" % (tpdu.TP_origin, tpdu.get_data())) def handle_tcpdump_buffer(title, buffer):

raw_struct = str2rawbuf(buffer)

udp_packet = UDP(raw_struct)

gsm_payload = udp_packet.get_payload()

#hexdump(gsm_payload) gsmtap = GSMTAP(gsm_payload)

lapdm = LAPDm(gsmtap.get_payload()) if (gsmtap.channel_type == ) and (lapdm.sapi == ): # TS 04.06, 3.3., SAPI: - Short message service

debug_printf("LINK[%d] ARFCN=%d TIME_SLOT=%d CHANNEL=%d, N(R)=%d N(S)=%d, segment more[%d], payload len=%d\n" % \

(gsmtap.link, gsmtap.arfcn, gsmtap.time_slot, gsmtap.channel_type, lapdm.n_r, lapdm.n_s, lapdm.has_more, lapdm.length)) global last_sms_payload

last_sms_payload += lapdm.get_data()

if (lapdm.has_more == ):

process_sms_tpdu(last_sms_payload)

last_sms_payload = ""

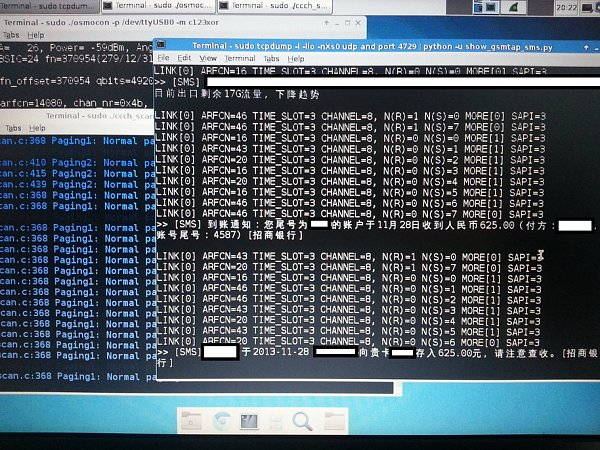

注:文末的 gsmtap_sms_decode_src.7z 里有完整的解析脚本 使用 ./ccch_scan -a ARFCN -i 127.0.0.1 将GSMTAP转发到本机的4729端口后,可以用这个脚本来重组SMS报文:

tcpdump -l -ilo -nXs0 udp and port | python2 -u show_gsmtap_sms.py

运行截图:

-----------------------------------------------------------------------------------------

上面脚本只是为了熟悉lapdm的重组,并未处理N(S)非零,以及并发时下行短信的重组建议有一定编码能力的同学,可以参考wireshark源码进行数据还原:

static void

dissect_lapdm(tvbuff_t *tvb, packet_info *pinfo, proto_tree *tree)

{

... ...

/* Rely on caller to provide a way to group fragments */

fragment_id = (pinfo->circuit_id << ) | (sapi << ) | pinfo->p2p_dir; /* This doesn't seem the best way of doing it as doesn't

take N(S) into account, but N(S) isn't always 0 for

the first fragment!

*/

fd_m = fragment_add_seq_next (&lapdm_reassembly_table, payload, ,

pinfo,

fragment_id, /* guint32 ID for fragments belonging together */

NULL,

/*n_s guint32 fragment sequence number */

len, /* guint32 fragment length */

m); /* More fragments? */

... ...

}

另外细心的各位可能会奇怪,下行短信里怎么没有短信接受者的号码,这里有篇关于SMS传输的基本原理说明:

http://robinlea.com/pub/Amphol/Secur...arch_Labs.html

简单来讲,短信接受者的号码、IMEI等数据,只有在"Location Update"时才会在网络中出现,并且是以加密形式传输的。当接收短信时,基站根据之前位置更新时注册的信息,判断接收者的位置。所以,想要拿到接受者的号码,需要破解A5/1算法并还原出"Location Update"时的原文

Airprobe项目里有介绍如何破解A5/1算法找到Kc:https://srlabs.de/airprobe-how-to/ 只不过需要价格昂贵的USRP2...

另外还看到个RTL-SDR的文章(就是以前传说中可以跟踪飞机的电视棒),也支持Airprobe:

http://www.rtl-sdr.com/rtl-sdr-tutor...and-wireshark/

到此,GSM Sniffering入门算是告一段落了,感谢各位!

-----------------------------------------------------------------------------------------

关于抓上行短信或语音嗅探。看到这里有篇讨论:

http://baseband-devel.722152.n3.nabb...td3531044.html

以及http://wulujia.com/2013/11/10/OsmocomBB-Guide/的文末也有图片

里面都提到,除了代码里增加ARFCN的上行偏移,还需要移除C118上的一个RX过滤器。这里是官方的一个指引:

http://bb.osmocom.org/trac/wiki/Hardware/FilterReplacement

语音除了需要抓TCH外(sniff_tch_sched_set也还有定义),还需要算出Kc才能解码。

这篇论文附录里有提到如何操作,他是在USRP2上实现的(A5/1 rainbow-table攻击)。

OsmocomBB上好像做不到实时,不过mail list中倒是有些资料。TCH部分目前还是一头雾水,如果有什么比较好的思路可以探讨一二

GSM Sniffing入门之软件篇:GSMTAP抓取与SMS(Short Message Service)的更多相关文章

- GSM Sniffing入门之硬件篇

3个月前,听朋友介绍得知OsmocomBB项目.此前一直以为GSM Sniffing需要价格昂贵的专用设备,但osmocomBB的上手成本:一个25元左右的手机,外加一根USB转TTL的串口线,着实让 ...

- 第一篇 - bsp抓取python中文开发者社区中的所有高级教程

工具:python3.6 pycharm 库:bs4 + urllib 第一步:读取html源码 from bs4 import BeautifulSoup import urllib.reques ...

- python 入门实践之网页数据抓取

这个不错.正好入门学习使用. 1.其中用到 feedparser: 技巧:使用 Universal Feed Parser 驾驭 RSS http://www.ibm.com/developerwor ...

- Python爬虫入门教程 48-100 使用mitmdump抓取手机惠农APP-手机APP爬虫部分

1. 爬取前的分析 mitmdump是mitmproxy的命令行接口,比Fiddler.Charles等工具方便的地方是它可以对接Python脚本. 有了它我们可以不用手动截获和分析HTTP请求和响应 ...

- Golang分布式爬虫:抓取煎蛋文章|Redis/Mysql|56,961 篇文章

--- layout: post title: "Golang分布式爬虫:抓取煎蛋文章" date: 2017-04-15 author: hunterhug categories ...

- Android MaoZhuaWeiBo 好友动态信息列表数据抓取 -3

前面2篇把大致的开发说的几乎相同了,接下来说说粉丝动态消息列表或时间线数据的抓取与解析显示,我将他所有写在了一个 类里.并以封装类对象的形式存储数据.以下看看基本的服务代码: 粉丝动态消息列表数据抓取 ...

- 使用python抓取CSDN关注人的全部公布的文章

# -*- coding: utf-8 -*- """ @author: jiangfuqiang """ import re import ...

- 简易数据分析 07 | Web Scraper 抓取多条内容

这是简易数据分析系列的第 7 篇文章. 在第 4 篇文章里,我讲解了如何抓取单个网页里的单类信息: 在第 5 篇文章里,我讲解了如何抓取多个网页里的单类信息: 今天我们要讲的是,如何抓取多个网页里的多 ...

- Android MaoZhuaWeiBo开发Service抓取个人信息-2

前面把基本的东西讲完了,之后就是数据的获取和解析显示出来了,那接下来我们就负责抓取数据的这块吧,首先我们须要 在清单文件中载入服务和活动 加入:. <activity android:name= ...

随机推荐

- java线程中断和终止线程运行

ava中启动一个线程很容易,通常情况下我们都是等到任务运行结束后让线程自行停止.但有时需要在任务正在运行时取消他们,使得线程快速结束.对此Java并没有提供任何机制.但是我们可以通过Java提供的线程 ...

- python 练习 15

#!/usr/bin/python # -*- coding: UTF-8 -*- for i in range(1,10): for j in range(1,10): result = i * j ...

- robot API笔记4

robot.htmldata包 包编写HTML格式的输出文件. 这个包被认为是稳定的但不是公共API的一部分. robot.htmldata.htmlfilewriter module classro ...

- DSP EPWM学习笔记1 - EPWM定时中断

DSP EPWM学习笔记1 - EPWM定时中断 彭会锋 EPWM模块组成 EPWM有7个子模块组成:时间基准 TB.比较功能 CC.动作限定 AQ.死区产生 DB.斩波控制 PC.故障捕获 TZ.事 ...

- 杭JS

杭JS的视频终于出来了.看了Garry Yao的视频依旧看不懂...总体上感觉是在职场上,我不在孤单了,勇敢的前进吧! 玉伯: 视频看了很多,什么情绪管理实践管理,最值得学习的就是知识管理定律了,找到 ...

- ubuntu下python3安装类库

ubuntu是默认安装了python2的,所以直接使用 pip install XXX 是默认安装到python2的,安装到python3 的指令是 pip3 install XXXX 或者 pyth ...

- centOS wget的安装和使用

CentOS wget是一个从网络上自动下载文件的自由工具.它支持HTTP,HTTPS和FTP协议,可以使用HTTP代理. 所谓的自动下载是指,CentOS wget可以在用户退出系统的之后在后台执行 ...

- Android 编程下的代码混淆

什么是代码混淆 Java 是一种跨平台的.解释型语言,Java 源代码编译成中间”字节码”存储于 class 文件中.由于跨平台的需要,Java 字节码中包括了很多源代码信息,如变量名.方法名,并且通 ...

- 报错总结_java.lang.RuntimeException: Invalid action class configuration that references an unknown class name

在使用SSH进行项目开发时,一不小心就可能出现以上的错误提示. 这样的问题可以简单理解为未找到名字为XXX的action 1)xxxAction没有在Struts.xml中配置相应的action: 大 ...

- SAP资产明细报表

前两年别人写的,无自定义表字段...直接使用: *&---------------------------------------------------------------------* ...