Kali2搭建Metasploitable3靶机

Metasploitable3简介

Metasploitable3是Metasploitable2的升级版本,它是一个虚拟靶机系统,里面含有大量未被修复的安全漏洞,它主要是用于metasploit-framework测试的漏洞目标。不过Metasploitable3的好处是除了是升级版之外,还可以生成Windows版本和Linux版本,具体就是指可以生成windows_2008_r2和ubuntu_1404这两种不同的系统

官方文档提示所需条件

System Requirements:

OS capable of running all of the required applications listed below

VT-x/AMD-V Supported Processor recommended

65 GB Available space on drive

4.5 GB RAM

大概意思:操作系统需要支持安装以下的应用,主机CPU需要支持虚拟化,硬盘空间65GB以上,内存至少4.5GB

以下是需要安装的应用

Requirements:

Packer

Vagrant

Vagrant Reload Plugin

VirtualBox, libvirt/qemu-kvm, or vmware (paid license required), or parallels (paid license required)

Internet connection

这里Kali本身是运行在Esxi上,需要开启硬件虚拟化嵌套,这个是前提条件,务必开启,如图所示

安装依赖包前的一些系统环境配置

1,切换到root用户

新手才用sudo,老司机直接上root!

sudo用户在下面命令前自动添加sudo!

sudo passwd root # 交互模式配置root密码

su - root # 切换到root

2,更改shell环境

新版本的Kali默认使用zsh作为shell环境,zsh很优秀,但是习惯了bash环境的用起来多少有点不顺手,如果想适应zsh的也可以不换

切换后需要退出当前会话重新登录或者新建登录标签才能生效

chsh -s /bin/bash # 切换bash

chsh -s /bin/zsh # 切换zsh

3,更新source源

默认官方源慢的要死,虽然有CDN会自动适配国内源,但速度不稳定,直接更换aliyun源,速度原地飞起!

sed -i 's#deb http://http.kali.org/kali#deb https://mirrors.aliyun.com/kali#g' /etc/apt/sources.list

4,安装更新

升级安装包到最新版本

apt update

apt full-upgrade -y

[ -f /var/run/reboot-required ] && reboot -f # 按需重启Kali

开始安装依赖包

如果按照rapid7官方Github说明安装依赖后直接启动Vagrant up,基本是不会成功的,下面是踩坑后的总结,希望可以帮助到新手朋友!

1,安装VirtualBox

这是Kali官方的文档发布的安装方式,务必按此方式安装,其它方式(比如默认源或deb包的方式)安装会出现各种问题!

apt update

wget -q https://www.virtualbox.org/download/oracle_vbox_2016.asc -O- | gpg --dearmor | tee /usr/share/keyrings/virtualbox-archive-keyring.gpg

# 上一条命令执行后可能会出现一堆乱码,正常!

echo "deb [arch=amd64 signed-by=/usr/share/keyrings/virtualbox-archive-keyring.gpg] http://download.virtualbox.org/virtualbox/debian buster contrib" | tee /etc/apt/sources.list.d/virtualbox.list

apt update && apt install -y dkms virtualbox virtualbox-ext-pack

查看VirtualBox版本,这里不报任何Warning信息说明可以正常使用!

┌──(rootkali)-[~]

└─# virtualbox -h

Oracle VM VirtualBox VM Selector v6.1.22_Debian

(C) 2005-2021 Oracle Corporation

......

2,安装Vagrant并加载插件

官方说明文档只加载vagrant-reload一个插件,这里是一个坑!若按他的说明文档,安装后会各种报错,这里整理好了所需的全部插件,全部安装后才可以正常构建虚拟机镜像!

apt update && apt -y install vagrant

vagrant plugin install vagrant-reload vagrant-vbguest winrm winrm-fs winrm-elevated

查看vagrant版本

┌──(rootkali)-[~]

└─# vagrant -v

Vagrant 2.2.14

3,安装Packer

Packer是一款构建镜像的工具,这里默认安装即可!

apt update && apt -y install packer

查看Packer版本

┌──(rootkali)-[~]

└─# packer -v

1.6.6

获取metasploitable3并创建虚机镜像

以上依赖包安装完成并没有报错信息后,可以执行安装命令

cd /opt && mkdir metasploitable3-workspace && cd metasploitable3-workspace

curl -O https://raw.githubusercontent.com/rapid7/metasploitable3/master/Vagrantfile && vagrant up

执行后会从网上下载文件并自动构建镜像,持续过程大概十几分钟,如图所示

执行完成后,生成的ubuntu1404镜像虚拟机自动导入到了VirtualBox并且是启动状态,图形界面打开VirtualBox可以看到,如文章最后一张图所示

至此ubuntu1404镜像自动构建完成,但是windows2008的镜像不会自动构建,若要构建windows2008还需要修改Vagrantfile配置文件

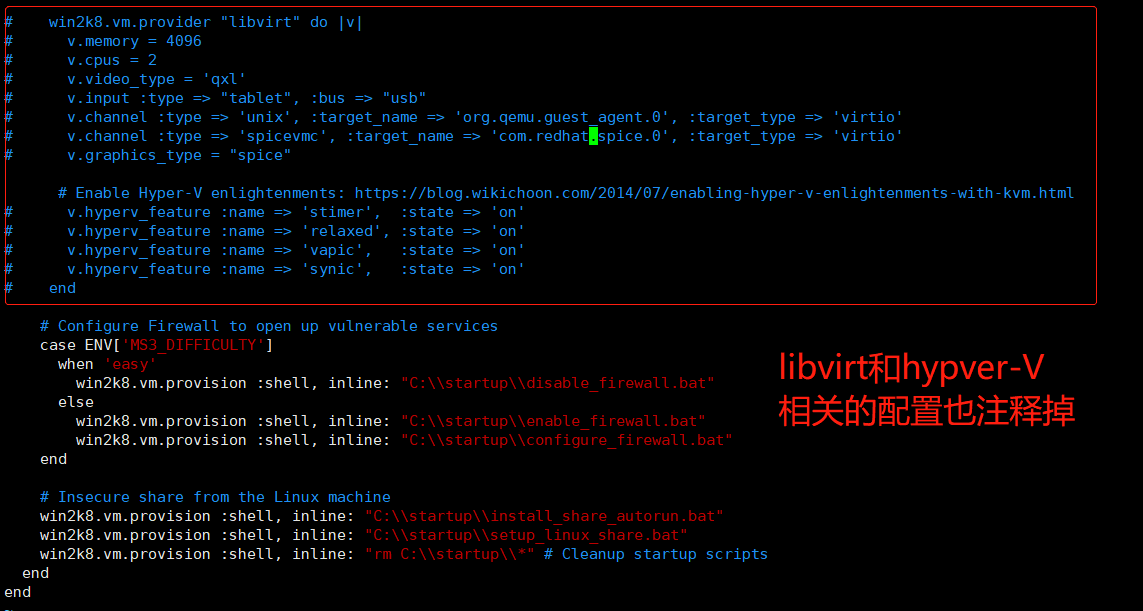

配置文件里支持windows2008的虚拟机除了VirtualBox还有libvirt和hyper-V,如果不注释掉会各种报错,这里又是一个坑!

我们需要把不相关的配置全部注释,如图所示

有效配置文件内容如下

┌──(root??kali)-[/opt/metasploitable3-workspace]

└─# cat Vagrantfile |grep -v "^#" 130 ?

Vagrant.configure("2") do |config|

config.vm.synced_folder '.', '/vagrant', disabled: true

config.vm.define "win2k8" do |win2k8|

# Base configuration for the VM and provisioner

win2k8.vm.box = "rapid7/metasploitable3-win2k8"

win2k8.vm.hostname = "metasploitable3-win2k8"

win2k8.vm.communicator = "winrm"

win2k8.winrm.retry_limit = 60

win2k8.winrm.retry_delay = 10

win2k8.vm.network "private_network", type: "dhcp"

# Configure Firewall to open up vulnerable services

case ENV['MS3_DIFFICULTY']

when 'easy'

win2k8.vm.provision :shell, inline: "C:\\startup\\disable_firewall.bat"

else

win2k8.vm.provision :shell, inline: "C:\\startup\\enable_firewall.bat"

win2k8.vm.provision :shell, inline: "C:\\startup\\configure_firewall.bat"

end

# Insecure share from the Linux machine

win2k8.vm.provision :shell, inline: "C:\\startup\\install_share_autorun.bat"

win2k8.vm.provision :shell, inline: "C:\\startup\\setup_linux_share.bat"

win2k8.vm.provision :shell, inline: "rm C:\\startup\\*" # Cleanup startup scripts

end

end

虚拟机登录的用户名和密码默认都是vagrant,至此ubuntu1404和windows2008全部构建完成!

#####################################分割线#########################################

使用vagrant up命令构建windows2008,到最后时可能有如下报错信息,还在研究原因,但目测不会影响使用

==> win2k8: Machine booted and ready!

[win2k8] GuestAdditions versions on your host (6.1.22) and guest (6.0.8) do not match.

Downloading VirtualBox Guest Additions ISO from https://download.virtualbox.org/virtualbox/6.1.22/VBoxGuestAdditions_6.1.22.iso

Copy iso file /root/.vagrant.d/tmp/VBoxGuestAdditions_6.1.22.iso into the box $env:TEMP/VBoxGuestAdditions.iso

The term 'Mount-DiskImage' is not recognized as the name of a cmdlet, function, script file, or operable program. Check the spelling of the name, or if a path was included, verify that the path is correct and try again.

At line:1 char:1

+ Mount-DiskImage -ImagePath $env:TEMP/VBoxGuestAdditions.iso

+ ~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (Mount-DiskImage:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CommandNotFoundException

Unmounting Virtualbox Guest Additions ISO from: The term 'Get-DiskImage' is not recognized as the name of a cmdlet, function, script file, or operable program. Check the spelling of the name, or if a path was included, verify that the path is correct and try again.

At line:2 char:11

+ Get-DiskImage -ImagePath $env:TEMP/VBoxGuestAdditions.iso

+ ~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (Get-DiskImage:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CommandNotFoundException

The term 'Dismount-DiskImage' is not recognized as the name of a cmdlet, function, script file, or operable program. Check the spelling of the name, or if a path was included, verify that the path is correct and try again.

At line:1 char:1

+ Dismount-DiskImage -ImagePath $env:TEMP/VBoxGuestAdditions.iso

+ ~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (Dismount-DiskImage:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CommandNotFoundException

==> win2k8: Checking for guest additions in VM...

win2k8: The guest additions on this VM do not match the installed version of

win2k8: VirtualBox! In most cases this is fine, but in rare cases it can

win2k8: prevent things such as shared folders from working properly. If you see

win2k8: shared folder errors, please make sure the guest additions within the

win2k8: virtual machine match the version of VirtualBox you have installed on

win2k8: your host and reload your VM.

win2k8:

win2k8: Guest Additions Version: 6.0.8

win2k8: VirtualBox Version: 6.1

The following WinRM command responded with a non-zero exit status.

Vagrant assumes that this means the command failed!

Dismount-DiskImage -ImagePath $env:TEMP/VBoxGuestAdditions.iso

Stdout from the command:

Stderr from the command:

The term 'Dismount-DiskImage' is not recognized as the name of a cmdlet, function, script file, or operable program. Check the spelling of the name, or if a path was included, verify that the path is correct and try again.

At line:1 char:1

+ Dismount-DiskImage -ImagePath $env:TEMP/VBoxGuestAdditions.iso

+ ~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (Dismount-DiskImage:String) [], CommandNotFoundException

+ FullyQualifiedErrorId : CommandNotFoundException

参考文档

https://github.com/rapid7/metasploitable3

https://www.kali.org/docs/virtualization/install-virtualbox-host/

Kali2搭建Metasploitable3靶机的更多相关文章

- 2020我终于成功搭建了Metasploitable3靶机

0x00前言 在学习metasploit时我们往往需要一个靶场,下面为大家介绍一下如何在虚拟机中安装metasploitable 3靶场.Metasploitable3是Metasploitable2 ...

- XMAPP搭建DVWA靶机

1 环境搭建 XMAPP+DVWA (我在win10下搭的环境) 更改了xmapp中Apache的两个端口号: dvwa/config中密钥和端口号按自己情况填好: dvwa/config中文件改为 ...

- 如何搭建OWASP测试靶机

刚刚入门的新手都需要一个可以用来练习的环境,但是dvwa的搭建需要相关环境,所以这里推荐大家在虚拟机上搭建owasp靶机,里面集成了dvwa靶机. https://sourceforge.net/pr ...

- 网络对抗课题4.3.1 SQL注入原理与实践

网络对抗课题4.3.1 SQL注入原理与实践 原理 SQL注入漏洞是指在Web应用对后台数据库查询语句处理存在的安全漏洞.也就是,在输入字符串中嵌入SQL指令,在设计程序中忽略对可能构成攻击的特殊字符 ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- 【研究】CVE-2015-1635-HTTP.SYS远程执行代码漏洞(ms15-034)

1.1.1 漏洞描述 在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 ).利用HTTP. ...

- 在Ubuntu16.04 TLS 安装LAMP

准备在虚拟机上搭建一个靶机系统(DoraBox),但是还不想使用一键搭建所以起了心思准备使用LAMP框架搭载这个靶机系统,于是有了以下文章,先从百度搜索一下,Ubuntu搭建LAMP. 然后点进去第一 ...

- JBOSS中间件漏洞总汇复现

JBOSS中间件漏洞总汇复现 JBoss JMXInvokerServlet 反序列化漏洞 漏洞复现 直接使用docker搭建的漏洞环境. 环境搭建完成后,直接使用工具检测即可:工具下载地址https ...

- 漏洞复现之JBoss 4.x JBossMQ JMS 反序列化漏洞(CVE-2017-7504)

前言: 序列化就是把对象转换成字节流,便于保存在内存.文件.数据库中:反序列化即逆过程,由字节流还原成对象. Java中的ObjectOutputStream类的writeObject()方法可以实现 ...

随机推荐

- angular组件间的通信(父子、不同组件的数据、方法的传递和调用)

angular组件间的通信(父子.不同组件的数据.方法的传递和调用) 一.不同组件的传值(使用服务解决) 1.创建服务组件 不同组件相互传递,使用服务组件,比较方便,简单,容易.先将公共组件写在服务的 ...

- gitlab hostname修改

cd /var/opt/gitlab/gitlab-rails/etc vim gitlab.yml /home/git/gitlab/config/gitlab.yml production: &a ...

- bugKu变量1

重点:两个$$,这暗示着第二个$变量的值,作为第一个$的名称. 而且代码审计之后,发现只含有字母. 又暗示在变量中,那么猜想是在全局变量中,而php中全局变量是$GLOBALS.

- AcWing 1086. 恨7不成妻(【代码简洁】标准记忆化搜索+超详解!!)

看到这题用循环写的dp代码瑟瑟发抖~ 数位dp一般记忆化搜索的写法思维难度较低,也比较常用,这题的简洁代码应该就可以显现出其优越性 (用时4ms,可能比用循环写的dp还要快) 那这里补充一下记忆化搜索 ...

- JAVA程序系统测试感受

JAVA课程才刚刚开始,就仿佛经历了一场劫难,让我们叫苦连天,苦不堪言.暑假学的一些皮毛java知识,到了真正需要写一个相对完整的软件系统,就如同废材一样,实在是用不上来.我看着小民哥布置的考试内容, ...

- Java安全之XStream 漏洞分析

Java安全之XStream 漏洞分析 0x00 前言 好久没写漏洞分析文章了,最近感觉在审代码的时候,XStream 组件出现的频率比较高,借此来学习一波XStream的漏洞分析. 0x01 XSt ...

- python + mysql 实现查询表数据

实例如下: import pymysqldef select_form(): # 打开数据库连接 db = pymysql.connect("localhost", "r ...

- Vue 可拖拽组件 Vue Smooth DnD 详解和应用演示

本文发布自 https://www.cnblogs.com/wenruo/p/15061907.html 转载请注明出处. 简介和 Demo 展示 最近需要有个拖拽列表的需求,发现一个简单好用的 Vu ...

- 微信机器人项目开发--python

1.外网穿透工具下载与注册[http://ngrok.ciqiuwl.cn/] 2.公众号审请 3.代码编写 糗事百科接口 # _*_ coding:utf-8 _*_ import requests ...

- 第一篇 -- Go环境的搭建以及Hello World程序编写

VS Code的下载和安装 1. 下载链接(本人下载版本VSCodeUserSetup-x64-1.57.0.exe) https://code.visualstudio.com/download 友 ...