CVE-2013-2551:Internet Explore VML COALineDashStyleArray 整数溢出漏洞简单调试分析

0x01 2013 Pwn2Own 黑客大赛

- 在 Pwn2Own 的黑客大赛上,来自法国的 VUPEN 安全团队再一次利用 0day 漏洞攻破 Windows8 环境下的 IE10 浏览器,这一次问题出在了 VML 上(VML 是向量标记语言),在处理 VML 语言时,没有对存放 dashstyle 数组长度的整数做严格限制,导致数组的越界访问和赋值,若覆盖 vgx 当中的虚表则可执行任意代码

- 环境:Windows7 + IE8

- 调试分析工具:Windbg32,IDA

- 样本:能触发漏洞的 poc(提取码:ofhv)

- 漏洞 dll:vgx.dll

0x02 根据样本分析漏洞成因

- 开启堆页启动多线程调试,拖入样本触发异常,可以看出可能是数组在寻址时访问越界了,由于在 memcpy 函数中,所以传入的参数一定是有问题的

- 从堆栈也可以看出是 vgx!COALineDashStyleArray 的 get_item 函数出了问题,由于是 JavaScript 的调用,那么样本应该有调用函数,经过分析是调用了 item() 函数导致数组越界访问

for (var i=0; i<0x400; i++) { // POC 样本

a[i].marginLeft = "a";

marginLeftAddress = vml1.dashstyle.array.item(0x2E+0x16);

if (marginLeftAddress > 0) {

try // i = 0x301 的时候进入

{

shape.dashstyle.array.item(0x2E+0x16+i) = 0x4b5f5f4b;

}

catch(e) {continue}

}

}

- vml1.dashstyle 的数组包含 44 个元素

for (var i=0; i<0x400; i++){ // POC 样本

a[i].rotation;

if (i == 0x300) {

vml1.dashstyle = "1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44"

}

}

- 而 shape 的数组元素不过 8 个,而访问的时候却直接访问第 0x2E+0x16 个元素,转换成 10 进制也就是第 68 个元素,难怪会访问越界

<v:oval><v:stroke id="vml1"/></v:oval> // POC 样本

<v:oval><v:stroke dashstyle="2 2 2 0 2 2 2 0" id="shape"/></v:oval>

- 这个就是 vgx 对象数组的地址,到 2c 的时候刚好是第 44 个元素,而 0x21a85060 刚好是加上 24 个元素之后的地址

- 知道了漏洞的原理,再来看样本中是怎么把数组中的数据给修改掉的,经过研究发现原来是将 vml1 和 shape 的长度设置为了 -1,这个可能就是整数溢出的元凶

vml1.dashstyle.array.length = 0 - 1

shape.dashstyle.array.length = 0 - 1

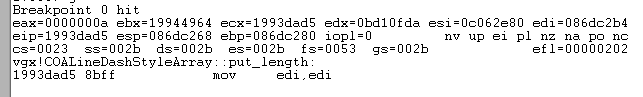

- 利用 IDA 反汇编 vgx 模块,之后查找 COALineDashStyleArray 类,其中 put_length 就是设置 vgx 对象数组元素的函数,下断之后调试看看(建议断下 vgx 模块后在下断,避免不必要的麻烦)

- 当点击按钮 crash!! 后成功进入了 put_length 函数,继续向下调试

- 之后会获取传入 put_length 的第一个参数,可能是某个对象的地址,继续向下调试

- CElement 函数传入了一个数组对象,跟进这个函数看看

- 在 0x198ed07e 时取出数组对象,之后取出数组大小 0x2c,也就是 44 个,这与样本中的 vml1 的数组元素个数是一致的

- 0x226d2fe8 是 ORG 类对象的地址,可见数组的大小 2c 储存在类变量中

- CElement 函数执行完后,获取传入的第二个参数,也就是设置数组的值(0xFFFFFFFF = -1)

- 之后判断 2c 是否大于 0xFFFFFFFF,无符号比较肯定是 2c 大啊,所以发生跳转

- 如果不发生跳转,则调用 malloc 函数给数组分配额外的空间,这样数组就不会发生溢出了,可惜的是进行了无符号比较,溢出整数 0xFFFFFFFF 成功逃脱了跳转

- 继续向下调试至 0x1993dba4 时将 eax 中存放的数组大小减去 0xFFFFFFFF = 2d

- 从参数中可以看出 ORG 对象也传了进来,跟进 call 函数

- 将设置的数组大小 -1 作为参数调用 MsoDeletePx 函数

- 进入 MsoDeletePx 函数之后,取出 2d 和 0xFFFFFFFF 调用 MsoFREMovePx 函数,跟进这个函数

- 在 MsoFREMovePx 函数的最后,将 ORG 对象数组大小 2c 改为 0xFFFF,之后再调用 item() 函数取出对象时就会以 0xFFFF 作为数组的大小,这样就可以访问和操作数组以外的很大一部分空间,造成数组越界访问

0x03 漏洞利用

- 漏洞利用的方法非常经典,首先创建 0x400 个 v:shape 元素

- 之后将两个 array 的值设置为 -1 造成溢出,最后循环遍历 v:shape 结构,利用获取 marginLest 的值造成信息泄露,计算后可以获取到 ntdll.dll 的基址,从而可以用于构造 ROP 指令,构造完 ROP 指令后覆盖 vgx:CsafePtr 虚表指针,达到执行恶意代码的目的

- 如图所示虚表指针被覆盖

- 参考资料:0day安全:软件漏洞分析技术 + 漏洞战争

对CVE-2013-2551 的分析到此结束,如有错误,欢迎指正(天哪终于分析完了)

CVE-2013-2551:Internet Explore VML COALineDashStyleArray 整数溢出漏洞简单调试分析的更多相关文章

- BEC合约整数溢出漏洞还原与分析

一.币圈一秒,人间一年 有道是币圈一日,人间一年.这个说法又得升级了,叫币圈一秒,人间一年. 前不久,币圈又出大事啦.BEC智能合约被爆出整数溢出漏洞,导致黑客能无限印币,在一次交易中,也就那么几秒钟 ...

- Linux Kernel 整数溢出漏洞

漏洞名称: Linux Kernel 整数溢出漏洞 CNNVD编号: CNNVD-201311-062 发布时间: 2013-11-07 更新时间: 2013-11-07 危害等级: 漏洞类型: ...

- Solidity合约中的整数溢出漏洞事件

事件 2018年4月23日 BEC 一夜被偷64亿 2018年4月25日 SMT 再爆类似漏洞,火币Pro和OKEx相继暂停了SMT交易 2018年4月25日 BEC.SMT现重大漏洞,这8个智能合约 ...

- CVE-2019-11477:Linux 内核中TCP协议栈整数溢出漏洞详细分析 代码卫士 今天

CVE-2019-11477:Linux 内核中TCP协议栈整数溢出漏洞详细分析 代码卫士 今天

- Nginx整数溢出漏洞 Writeup

Nginx整数溢出漏洞 CVE-2017-7529 题目URL:http://www.whalwl.site:8040/ 漏洞描述 在 Nginx 的 range filter 中存在整数溢出漏洞,可 ...

- gdk-pixbuf tiff_image_parse函数整数溢出漏洞

受影响系统:gdk-pixbuf gdk-pixbuf 2.36.6描述:CVE(CAN) ID: CVE-2017-2870 gdk-pixbuf是一个用于以各种格式加载图像和像素缓冲处理的库. 使 ...

- CVE-2012-0774:Adobe Reader TrueType 字体整数溢出漏洞调试分析

0x01 TrueType 字体 TTF 字体是 Apple 和 Microsoft 两家公司共同推出的字体格式,现在已经广泛的运用于 Windows 操作系统,其中 PDF 文档也可以嵌入 TTF ...

- 程序员---C语言细节7(增加两个整数溢出检测)

主要内容:增加两个整数溢出检测 #include <stdio.h> #include <limits.h> int main(int argc, char *argv[]) ...

- CPP--正码,反码,补码~附整数溢出的探讨

之前说到了long的争议(http://www.cnblogs.com/dotnetcrazy/p/8059210.html),这边就不用long来举例了,用int吧 可以看一下这篇文章(http:/ ...

随机推荐

- Java 基础加强 02

基础加强·反射 和 枚举 类的加载概述和加载时机 * A:类的加载概述 * 当程序要使用某个类时,如果该类还未被加载到内存中,则系统会通过加载.连接.初始化来实现对这个类的初始化 * 加载 * 就是指 ...

- SHELL编程概念&变量剖析

一.shell软件概念和应用场景 1) 学习Linux技术,不是为了学习系统安装.命令操作.用户权限.配置IP.网络管理,学习Linux技术重点:基于Linux系统部署和维护各种应用软件.程序(Apa ...

- WPF 基础 - Binding 的 数据更新提醒

WPF 作为一个专门的展示层技术,让程序员专注于逻辑层,让展示层永远处于逻辑层的从属地位: 这主要因为有 DataBinding 和配套的 Dependency Property 和 DataTemp ...

- 任务3 PHP配置 1. PHP基础配置

查看PHP配置文件得位置 #/ucsr/local/php/bin/php -i |grep -i "loaded configuration file" # cp /usr/lo ...

- python之对象与类

1.类的定义 类是一个用户定义类型,类似与c语言中的结构体 class <ClassName>: "类的帮助信息"#类文档字符串 class_suite #类体 其中C ...

- ch2_8_4求解投骰子游戏问题

思路:递推.到第n步可以从第0步走n步到第n步,从第1步走n-1步到第n步... ...依次类推,=> f(n)=f(0)+f(1)+...+f(n-1) import java.util.Sc ...

- P1014_Cantor表 (JAVA语言)

题目描述 现代数学的著名证明之一是Georg Cantor证明了有理数是可枚举的.他是用下面这一张表来证明这一命题的: 1/11/1 , 1/21/2 , 1/31/3 , 1/41/4, 1/51/ ...

- 妙味课上利用splice进行数组去重为什么要 j--

var arr = [ 1,2,2,4,4,5,8,8,9,0,4,4 ]; for ( var i=0; i<arr.length; i++ ) { for ( var j=i+1; j< ...

- FFMPEG编译问题记录

一.ffmpeg下载与配置 下载地址 FFmpeg/FFmpeg (https://github.com/FFmpeg/FFmpeg) ~$ git clone https://github.com/ ...

- Foreign Exchange UVA - 10763

Your non-profit organization (iCORE - international Confederation of Revolver Enthusiasts) coordin ...