廖雪峰Java10加密与安全-3摘要算法-3SHA-1算法

1.SHA-1算法

SHA-1算法也是一种哈希算法。

- 输出160 bits/20bytes

- 由美国国家安全局开发

- SHA-0/SHA-1/SHA-256/SHA-512

* SHA-0有问题,已经作废了

| 算法 | 输出长度:bits | 输出长度:bytes |

|---|---|---|

| SHA-1 | 160 bits | 20 bytes |

| SHA-256 | 256 bits | 32 bytes |

| SHA-512 | 512 bits | 64 bytes |

2.示例代码

SHA-1用法同MD5

import java.math.BigInteger;

import java.security.MessageDigest;

import java.util.Arrays;

public class SplitString {

public static void main(String[] args) throws Exception {

SplitString ns = new SplitString("helloworld");

String[] ng = {"hello","world"};

SplitString ns2 = new SplitString(ng);

}

public SplitString(String[] ss) throws Exception {

MessageDigest md = MessageDigest.getInstance("SHA-1");

for(String s:ss){

md.update(s.getBytes("UTF-8"));

}

byte[] br = md.digest();

String result = String.format("%032x",new BigInteger(1,br));

System.out.println(Arrays.toString(ss)+":\t"+result);

}

public SplitString(String s) throws Exception{

String[] ss = {s,};

new SplitString(ss);

}

}

## 3.优化算法代码,可以指定算法

```#java

package com.testList;

import java.math.BigInteger;

import java.security.MessageDigest;

import java.util.Arrays;

public class SplitString {

public static byte[] digest(String hashAlggorithm, byte[] input){

MessageDigest md;

try{

md = MessageDigest.getInstance(hashAlggorithm);

}catch (Exception e){

throw new RuntimeException(e);

}

md.update(input);

return md.digest();

}

public static void main(String[] args) throws Exception{

String s = "Java摘要算法测试";

byte[] input = s.getBytes("UTF-8");

byte[] r1 = digest("MD5",input);

System.out.println(r1.length+":"+String.format("%0"+(r1.length2)+"x",new BigInteger(1,r1)));

byte[] r2 = digest("SHA-1",input);

System.out.println(r2.length+":"+String.format("%0"+(r2.length2)+"x",new BigInteger(1,r2)));

byte[] r3 = digest("SHA-256",input);

System.out.println(r3.length+":"+String.format("%0"+(r3.length2)+"x",new BigInteger(1,r3)));

byte[] r4 = digest("RipeMD160",input);

System.out.println(r4.length+":"+String.format("%0"+(r4.length2)+"x",new BigInteger(1,r4)));

}

<img src="https://img2018.cnblogs.com/blog/1418970/201905/1418970-20190508220053277-957444074.png" width="500" />

[通过oracle官网可以查看](https://docs.oracle.com/javase/8/docs/api/javax/xml/crypto/dsig/DigestMethod.html)

## 4.总结:

* SHA-1算法是比MD5更安全的哈希算法

* 其他哈希算法:SHA-256/SHA-512/RipeMD160

## 5.问题:

### 5.1 为什么经过哈希算法处理后,输出的字符串是byte数组长度的2倍

原因:byte转化为16进制是2位,因此数组的长度乘以2,即是输出字符串的长度

```#java

import java.math.BigInteger;

import java.security.MessageDigest;

import java.util.ArrayList;

import java.util.Arrays;

public class SplitString {

public static byte[] digest(String hashAlggorithm, byte[] input){

MessageDigest md;

try{

md = MessageDigest.getInstance(hashAlggorithm);

}catch (Exception e){

throw new RuntimeException(e);

}

md.update(input);

return md.digest();

}

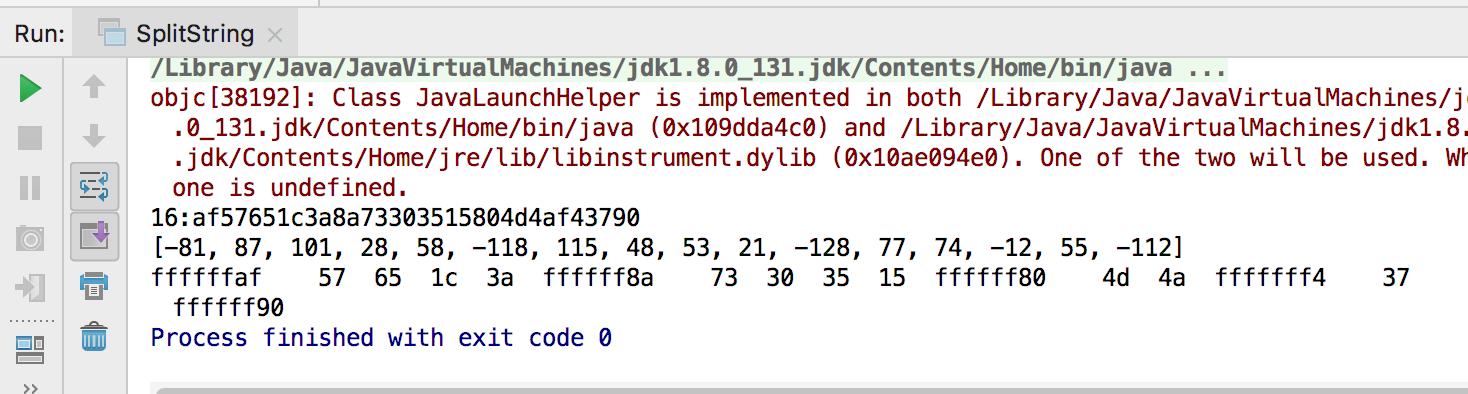

public static void main(String[] args) throws Exception{

String s = "Java摘要算法测试";

byte[] input = s.getBytes("UTF-8");

byte[] r1 = digest("MD5",input);

System.out.println(r1.length+":"+String.format("%0"+(r1.length*2)+"x",new BigInteger(1,r1)));

//为什么输出的长度是byte长度的2位

//byte转化为16进制是2位,因此数组的长度乘以2,即是输出字符串的长度

System.out.println(Arrays.toString(r1));

for(byte b:r1){

System.out.print(Integer.toHexString(b)+"\t");

}

}

}

廖雪峰Java10加密与安全-3摘要算法-3SHA-1算法的更多相关文章

- 廖雪峰Java10加密与安全-3摘要算法-5Hmac

1 比较MD5和HamcMD5 HmacMD5可以看作带安全salt的MD5 import javax.crypto.KeyGenerator; import javax.crypto.Mac; im ...

- 廖雪峰Java10加密与安全-3摘要算法-4BouncyCastle

1.BouncyCastle: 第三方提供的一组加密/哈希算法 提供JDK没有提供的算法 RipeMD160哈希算法 官方网站 2.如何使用第三方提供的算法 2.1 添加第三方jar至classpat ...

- 廖雪峰Java10加密与安全-3摘要算法-1MD5

1.摘要算法 1.1 摘要算法(哈希算法/Hash/数字指纹): 计算任意长度数据的摘要(固定长度) 相同的输入数据始终得到相同的输出 不同的输入尽量得到不同的输出 1.2 摘要算法目的: 验证数据和 ...

- 廖雪峰Java10加密与安全-4加密算法-4密钥交换算法

1DH算法 1.1.原根公式:g^i mod P 条件:1<g<P,0<i<P 原根:介于[1, p-1]之间的任意2个数i,j(p为素数,i≠j)的结果不相等,即 g^i m ...

- 廖雪峰Java10加密与安全-4加密算法-2口令加密算法

对称加密key是一个byte数组,如AES256算法的key是一个32字节的数组,普通的加密软件由用户输入加密口令.如果由用户输入口令,进行加密/解密,需要用到PBE算法. 1.PBE:Passwor ...

- 廖雪峰Java10加密与安全-6数字证书-1数字证书

数字证书: 非对称加密算法:对数据进行加密/解密 签名算法:确保数据完整性和抗否认性 摘要算法:确保证书本身没有被篡改

- 廖雪峰Java10加密与安全-5签名算法-1RSA签名算法

1.数字签名 甲在发送加密消息的时候,还要发送自己的签名,而这个签名是用甲的privateKey计算的:而乙要验证这个签名是否是合法的,会用甲的publicKey去验证,如果验证成功,这个消息确实是甲 ...

- 廖雪峰Java10加密与安全-4加密算法-5非对称加密算法

1.非对称加密 非对称加密就是加密和解密使用的不是相同的密钥 方法1: * 加密:用自己的私钥加密,然后发送给对方:encrypt(privateKeyA, message)->s * 解密:对 ...

- 廖雪峰Java10加密与安全-4加密算法-1对称加密算法

1.对称加密算法 加密和解密使用同一个密钥,例如WinRAR. WinRAR在对文件进行打包的时候,可以设置一个密码,在解压的时候需要使用同样的密码才能正确的解压. 加密:encrypt(key,me ...

随机推荐

- Allegro文档错误之:Iangle 命令

Allegro绘制弧线时,可以使用add rarc命令,或者菜单栏里 Add|Arc w/Radius. 使用该命令时,需要输入3个参数: 1,圆心坐标:如 x –0.3 –0.8 2,半径,以及起始 ...

- 广义欧拉降幂(欧拉定理)——bzoj3884,fzu1759

广义欧拉降幂对于狭义欧拉降幂任然适用 https://blog.csdn.net/qq_37632935/article/details/81264965?tdsourcetag=s_pctim_ai ...

- 大数据之hadoop集群安全模式

集群安全模式1.概述(1)NameNode启动 NameNode启动时,首先将镜像文件(Fsimage)载入内存,并执行编辑日志(Edits)中的各项操作.-旦在内存中成功建立文件系统元数据的影像,则 ...

- python处理多线程之间事件通讯方法

一.什么是事件 每执行一个事情,肯定有该事情的执行后状态,那事件就是该事情发生的信号 在程序中,多线程之间需要通讯,而事件就是方便线程之间的通讯 案例: 1.服务器启动需要5秒 2.客服端启动后去链接 ...

- http://www.jianshu.com/简书。

http://www.jianshu.com/ 简书,类似于博客园.也是一个交流平台.

- day 80 Vue学习一之vue初识

Vue学习一之vue初识 本节目录 一 Vue初识 二 ES6的基本语法 三 Vue的基本用法 四 xxx 五 xxx 六 xxx 七 xxx 八 xxx 一 vue初识 vue称为渐进式js框架 ...

- 13_springmvc拦截器应用

一.实现登录认证 1.需求: 用户请求url,拦截器进行拦截校验 如果请求的url是公开地址(无需登陆即可访问的url),让放行 如果用户session 不存在跳转到登陆页面 如果用户session存 ...

- Pycharm2019.1.3安装程序以及教程

链接:https://pan.baidu.com/s/1TF--EyCUQgmPeXFaCMJm8w 提取码:5vme

- shell脚本练习03--字符串

######################################################################### # File Name: -.sh # Author ...

- C# 中的三个高级参数 ref

今天在浏览博文时,看到这篇文章:C#中的ref 传进出的到底是什么 ? 在传对象时使用ref的疑问 引用类型就传的就是地址,值类型传的就是值,可是还仍有那么多人迷惑,网上虽然流传着很多ref 的相关文 ...