20165224 陆艺杰 Exp4 恶意代码分析

Exp4 恶意代码分析

1实验后回答问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

计划任务每段时间查看网络使用情况,分析流量去处

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

systracer快照分析行为

Wireshark进行抓包分析通信

Process Explorer分析进程

实践目标

是监控你自己系统的运行状态,看有没有可疑的程序在运行。

是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件。

假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质。

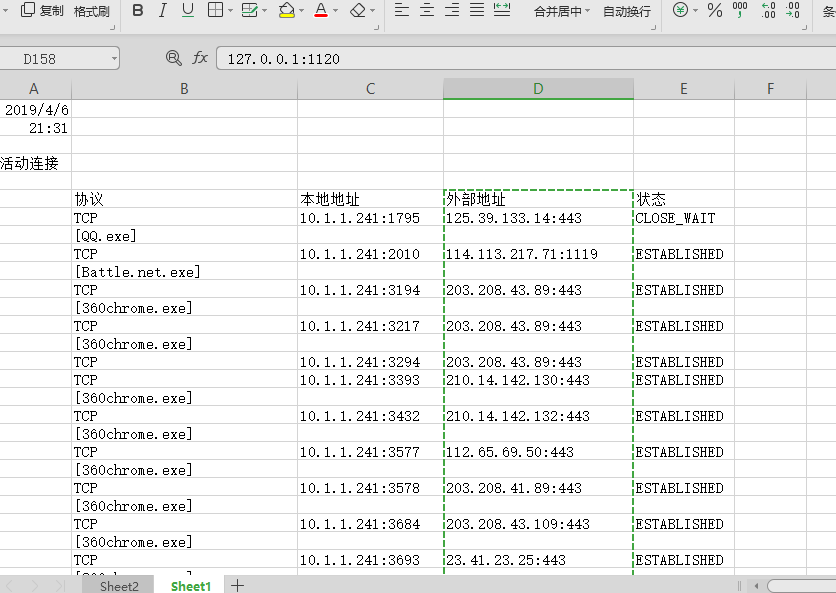

1.使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网

脚本写入

date /t >> c:\netstat5224.txt

time /t >> c:\netstat5224.txt

netstat -bn >> c:\netstat5224.txt

命令行命令每分钟执行脚本

creat创建任务 tn 任务名 tr 运行命令

schtasks /creat /TN netsta /sc MINUTE /MO 1 /TR"cmd d:/netstatlog -bn "

没什么毛病

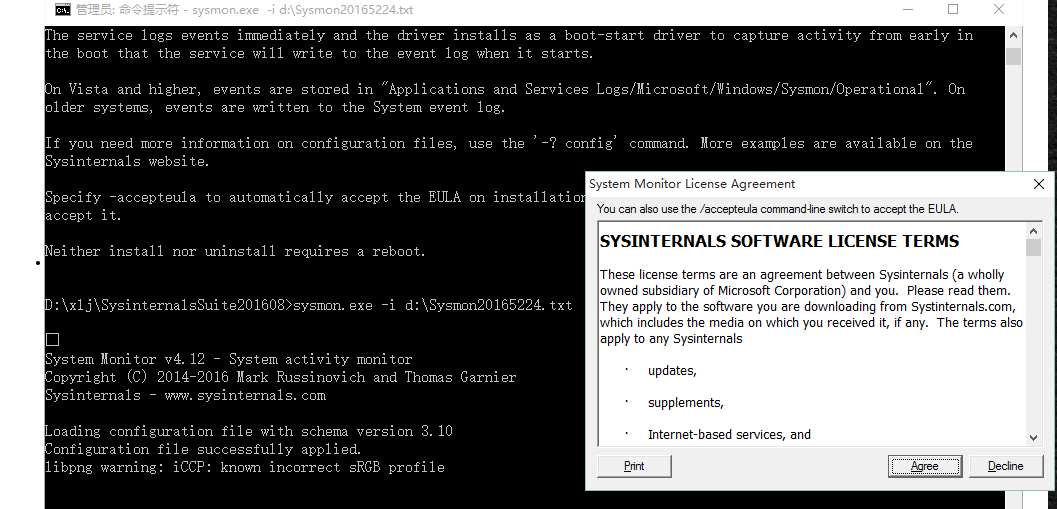

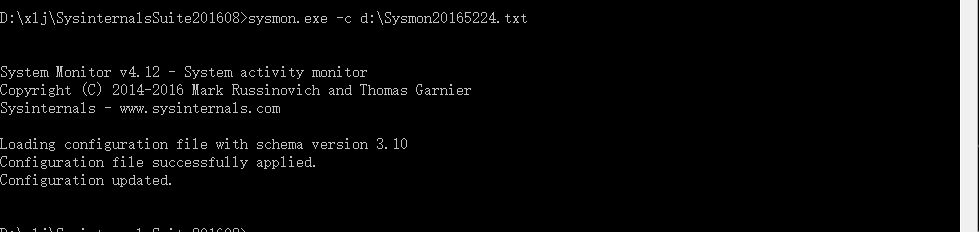

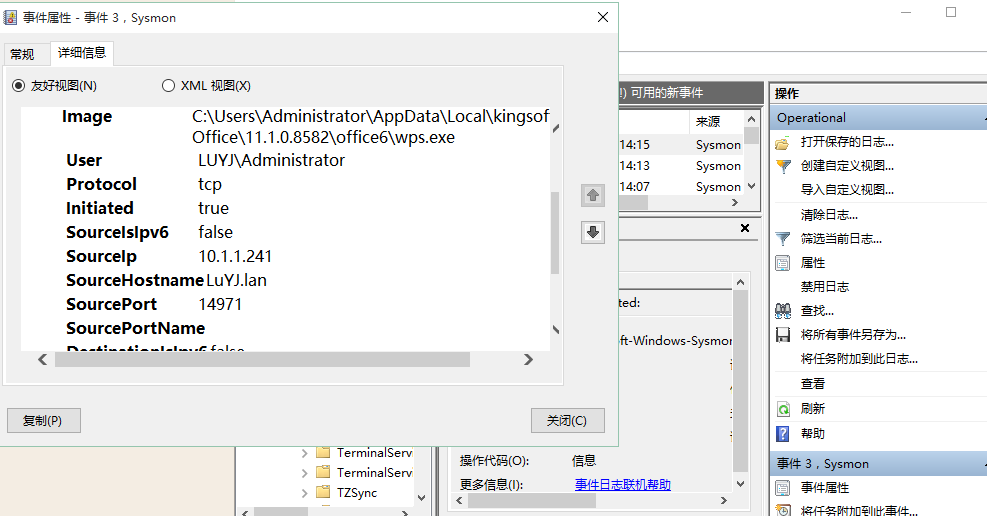

2.sysmon工具

安装sysmon

编写system的配置文档

命令行命令安装

启动工具

可以在系统工具查看事件中工具获取的相关信息

3.恶意软件分析

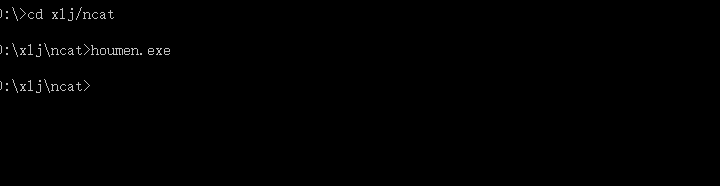

植入个后门运行

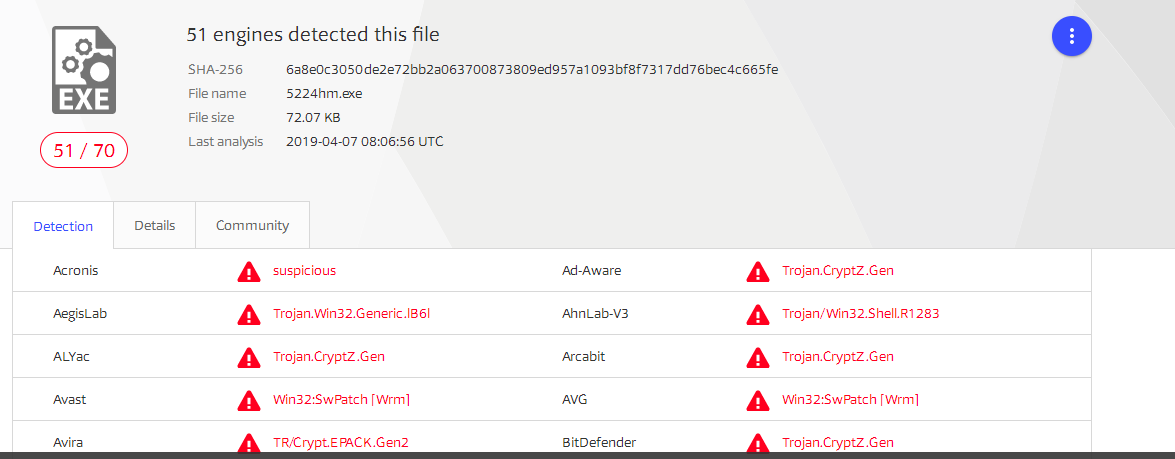

virustotals分析恶意代码

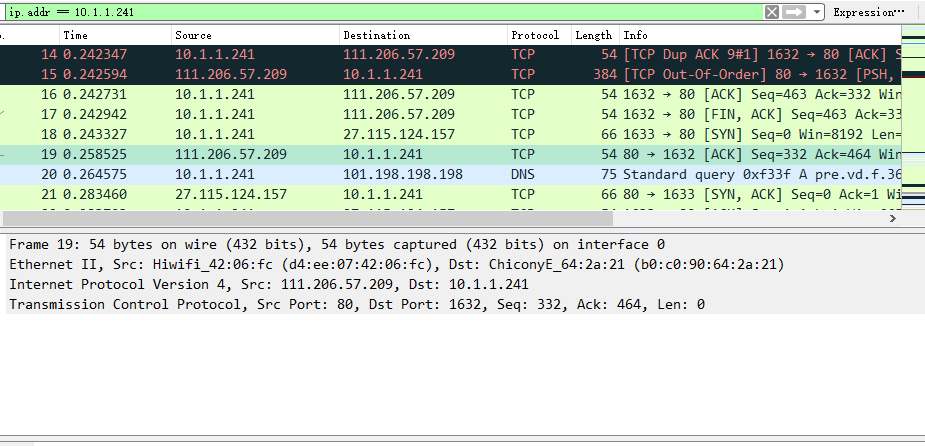

wireshark分析连接情况

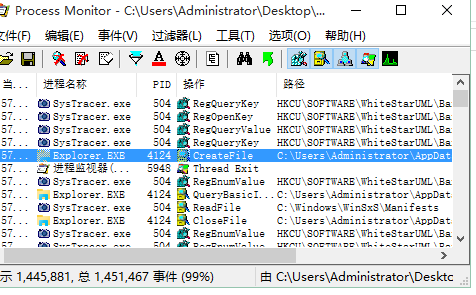

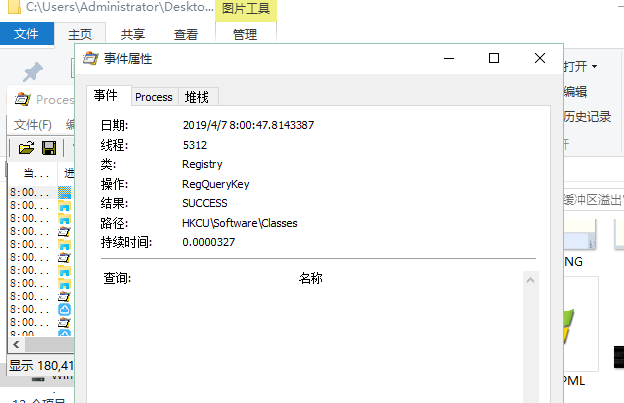

process进程监视器分析进程的情况

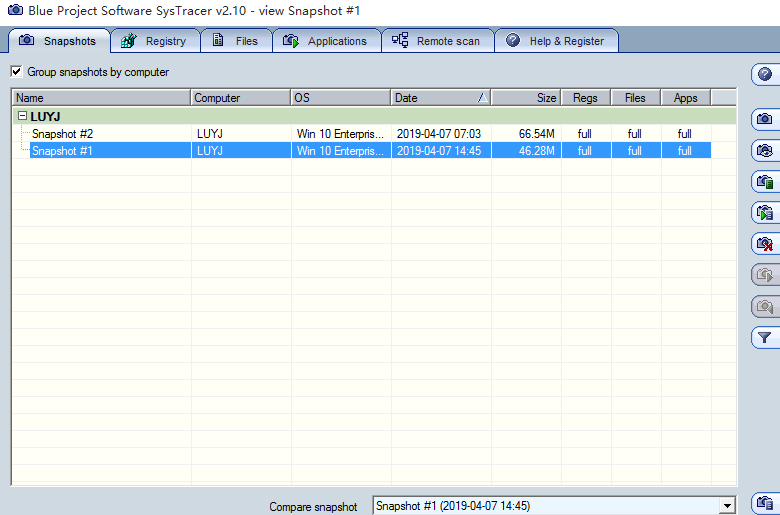

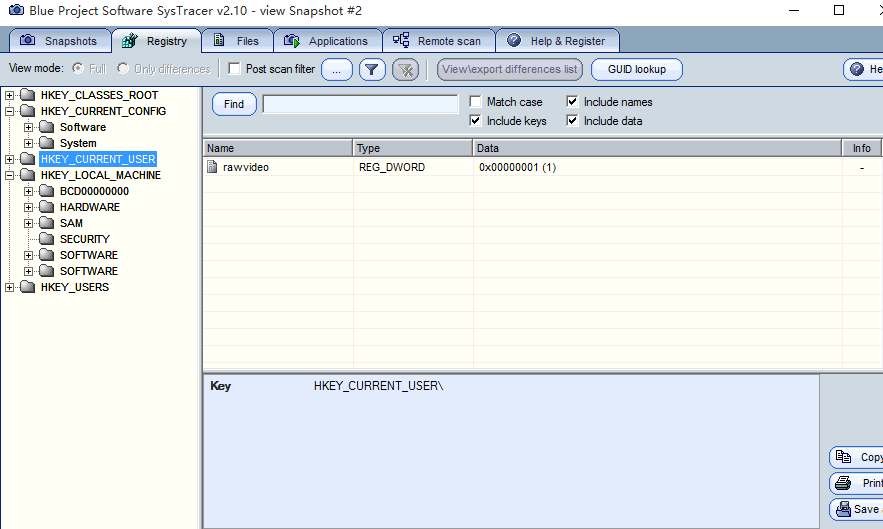

systrack快照分析后面行为

在后门植入前与行动后各制作一个快照

在软件中查看后门给电脑带来的变化

实验总结与体会

恶意代码分析是网络对抗十分重要的一环,要认真深入学习恶意代码分析技术。

20165224 陆艺杰 Exp4 恶意代码分析的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析 - 实验任务 1系统运行监控(2分) (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP ...

- 2018-2019-2 20165239《网络对抗技术》Exp4 恶意代码分析

Exp4 恶意代码分析 实验内容 一.基础问题 1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. •使用w ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019-2 网络对抗技术 20162329 Exp4 恶意代码分析

目录 Exp4 恶意代码分析 一.基础问题 问题1: 问题2: 二.系统监控 1. 系统命令监控 2. 使用Windows系统工具集sysmon监控系统状态 三.恶意软件分析 1. virustota ...

- 20155312 张竞予 Exp4 恶意代码分析

Exp4 恶意代码分析 目录 基础问题回答 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. (2)如果 ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

随机推荐

- Spring总结十:事务案例

数据库表Account: 导包: <dependencies> <!--测试--> <dependency> <groupId>junit</gr ...

- Nginx静态网站的部署

静态网站的部署 首先先看一下nginx/conf/nginx.conf 配置文件内的信息: #user nobody; worker_processes 1; #error_log logs/erro ...

- Log4Net 在ASP.NET WebForm 和 MVC的全局配置

使用log4net可以很方便地为应用添加日志功能.应用Log4net,开发者可以很精确地控制日志信息的输出,减少了多余信息,提高了日志记录性能.同时,通过外部配置文件,用户可以不用重新编译程序就能改变 ...

- php安装memcache

php扩展memcache的作用是为了支持memcached数据库缓存服务器,下面是安装方法. 1.下载并解压memcache文件 1 2 3 wget -c http://pecl.php.net/ ...

- Build Path

------------siwuxie095 什么是 Build Path? 为什么使用 Build Path? 如: (1)创建一个Java工程:LearnBuildPath (2)点击 Next, ...

- javascript实现新浪微博MID与地址转换

新浪微博每一条微博都会有一个mid,然后每条微博都有一个独立的地址,例如:http://www.weibo.com//Bw3SXzWzP 规律:地址中的黄色部分是用户id,绿色部分是微博的识别字符串, ...

- Mask_RCNN openpose AlphaPose Kinect姿态识别

1.Mask_RCNN ---------------------------------------------------------------------------------------- ...

- Docker学习笔记_Dockerfile常用指令

Dockerfile常用指令

- 十四课 slam&gmapping

gmapping 根据激光数据(或者深度数据模拟的激光数据)建立地图,在turtlebot里面应用的就是深度数据模拟的激光数据.如果没有激光雷达的话可以使用Kinect. SLAM 机器人在未知环境中 ...

- Shiro——概述

Apache Shiro 是 Java 的一个安全(权限)框架. Shiro 可以非常容易的开发出足够好的应用,其不仅可以用在JavaSE 环境,也可以用在 JavaEE 环境. Shiro 可以完成 ...