20145206邹京儒 EXP7网络欺诈技术防范

20145206邹京儒 EXP7网络欺诈技术防范

一、实践过程记录

URL攻击实验前准备

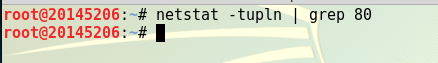

1、在终端中输入命令:netstat -tupln |grep 80,查看80端口是否被占用,如下图所示

2、查看apache的配置文件中的监听端口是否为80

把Listen后的部分修改为80,并保存文件

实践步骤

1、打开apache2.

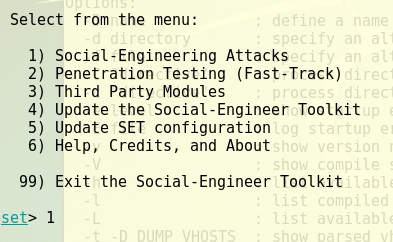

2、新开一个终端窗口输入:setoolkit,如下图所示是开启界面。

3、选择1(社会工程学攻击)

4、接下来选择2,网页攻击

5、选择3,钓鱼网站攻击

6、继续选择2,克隆网站

7、输入kali的IP

8、输入需要克隆的网页:mail.163.com,之后就开始监听了,界面如下图所示。

9、登入:http://short.php5developer.com/ ,可能是网站崩掉了,怎么都登不上去。。。于是,换了一种方法,选择已有的网页,又重新做了之后,成功。

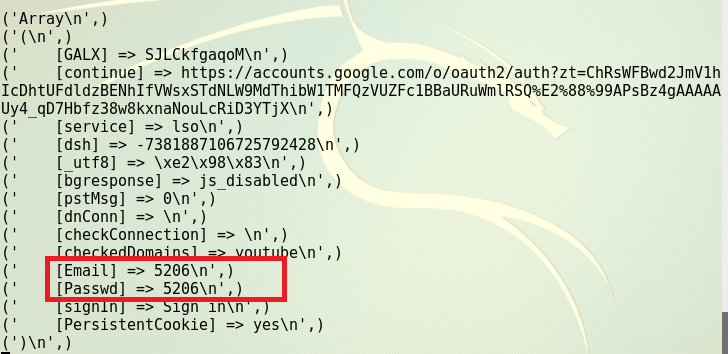

10、在网站中输入用户名与密码后,可在SET工具的命令行下看到所捕获到的用户名与密码,成功!

dns欺骗攻击实验前准备

1、输入命令:ifconfig eth0 promisc改kali网卡为混杂模式

2、对ettercap的dns文件进行编辑。

实验步骤:

1、查看本机ip和网卡地址,如下图:

2、在cmd中输入ping baidu.com,查看百度的ip地址。

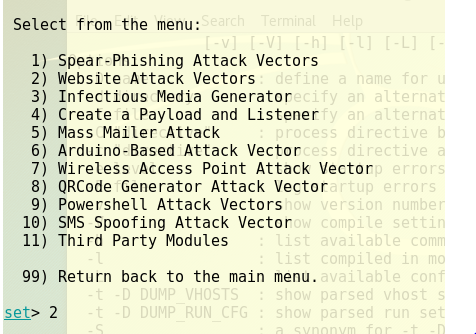

3、开始在kali中攻击,输入ettercap -G

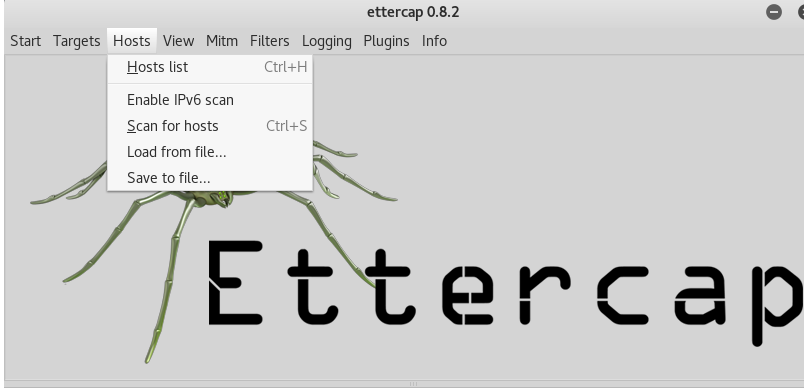

4、在工具栏中的host下点击扫描子网,并查看存活主机,如下图所示:

5、在ettercap里设置好网关IP与攻击IP的分组(网关在目标2,要被欺骗的在目标1),并选择dns_spoof插件的方法来实现最终的DNS欺骗

6、选择添加一个dns欺骗的插件

7、点击右上角的start开始sniffing。

8、cmd中输入ping baidu.com,可以发现,已经成功连接到kali上了。

9、在攻击主机上打开浏览器,输入www.baidu.com,但出现的确是我们在前面创建的假冒网站,成功实现DNS欺骗!

10、成功实现获取用户名密码:

二、实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

我觉得在连接有的wifi时可能会受到攻击,有时候大家为了节省流量去连接公共场所的wifi,这有可能会暴露自己的浏览信息。

(2)在日常生活工作中如何防范以上两攻击方法

不能随意连接wifi,尽量用自己的流量;

要及时更新杀软一些安全软件,有时系统提醒更新我们可能不会管,这其实是不对的,会增大被攻击风险。

三、实验总结与体会

在本次实验中,我们可以创建假冒网站,原来觉得应该是有高科技的黑客才能干的活我居然做到了~过程还算不复杂,所以说我们更要注意网络安全,像我这种水平的都可以做出真假难辨的网站,更何况是那些高水平的黑客呢,一定要小心谨慎啊,以后遇到不了解的网站不能随意去点,也尽量不要去连公共场所的wifi,以防不安全事件的发生。

20145206邹京儒 EXP7网络欺诈技术防范的更多相关文章

- 20145206邹京儒《网络对抗技术》 PC平台逆向破解

20145206邹京儒<网络对抗技术> PC平台逆向破解 注入shellcode并执行 一.准备一段shellcode 二.设置环境 具体在终端中输入如下: apt-cache searc ...

- 20145206邹京儒《网络对抗》逆向及Bof基础实践

20145206邹京儒<网络对抗>逆向及Bof基础实践 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:ma ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155202张旭 Exp7 网络欺诈技术防范

20155202张旭 Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造 ...

- 20155207 EXP7 网络欺诈技术防范

20155207 EXP7 网络欺诈技术防范 实验内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 具体有 (1)简单应用SET工具建立冒名网站 (2)etterca ...

- 2017-2018 Exp7 网络欺诈技术防范 20155214

目录 Exp7 网络欺诈技术防范 实验内容 信息收集 知识点 Exp7 网络欺诈技术防范 实验内容 实验环境 主机 Kali 靶机 Windows 10 实验工具 平台 Metaploit 信息收集 ...

- 20155216 Exp7 网络欺诈技术防范

Exp7 网络欺诈技术防范 基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击? 1.在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而 ...

随机推荐

- Google词向量word2vec的使用

""" 1.在自然语言处理中常常使用预训练的word2vec,这个预训练的词向量可以使用google的GoogleNews-vectors-negative300.bin ...

- POJ - 1088 滑雪 dp

http://bailian.openjudge.cn/practice/1088?lang=en_US 题解: 设一个dp[N][N]数组代表从(i,j)坐标开始能滑到的最远距离.更新的方法为 遍历 ...

- pyobjc-framework-Cocoa 5.1.2

Introduction — PyObjC - the Python to Objective-C bridge https://pyobjc.readthedocs.io/en/latest/ py ...

- 区块链,Ethereum-Wallet

https://blockchain.info/charts/transactions-per-second https://slock.it/ https://en.wikipedia.or ...

- 2018/03/11 每日一个Linux命令 之 top

每日一个Linux命令 之 top 今天在公司测试服务器上跑了一个我写的功能[本地测试过的],但是不知道怎么跑了个无限死循环出来,一个文件的体积在不停的变大,如果不管的话这能行? 上去一看,PHP ...

- 用Monitor简单3步监控中间件ActiveMQ

Apache ActiveMQ是一个基于JMX规范的纯Java消息中间件,它为应用系统提供高效.灵活的消息同步与异步传输处理.存储转发.可靠传输的特性. 消息队列对于应用的健康运行非常重要,作为运维人 ...

- less语言特性(一) —— 变量

近两年移动市场不断扩大,HTML5也逐渐升温,为了使我们前端工作更有效率,各种框架层出不穷,本章将介绍LESSCSS框架.LESSCSS是一种动态样式语言,属于CSS预处理语言的一种,它使用类似CSS ...

- 64位win10+cuda8.0+vs2013+cuDNN V5下Caffe的编译安装教程并配置matlab2014a 接口

一.需要安装的软件 1)vs2013,我是在http://www.52pojie.cn/thread-492326-1-1.html这个网址安装的.我之前用的是vs2012,按照网上的配置教程会爆各种 ...

- [py][mx]django模板继承-课程列表页

课程列表页分析 1,机构类型 2,所在地区 3.排序 学习人数 先分析下 纵观页面,页头页脚都一样. django提供了模板继承. 至少 不同页面的title 面包屑路径 content内容不一致,以 ...

- Java接口多线程并发测试 (二)

原文地址http://www.cnblogs.com/yezhenhan/archive/2012/01/09/2317636.html 这是一篇很不错的文章,感谢原博主的分享! JAVA多线程实现和 ...