PHP 代码审计代码执行注入

PHP 代码审计代码执行注入

所谓的代码执行注入就是 在php里面有些函数中输入的字符串参数会当做PHP代码执行。

如此的文章里面就大有文章可以探究了

一 常见的代码执行函数

Eval,assert,preg_replace

Eval函数在PHP手册里面的意思是:将输入的字符串编程PHP代码

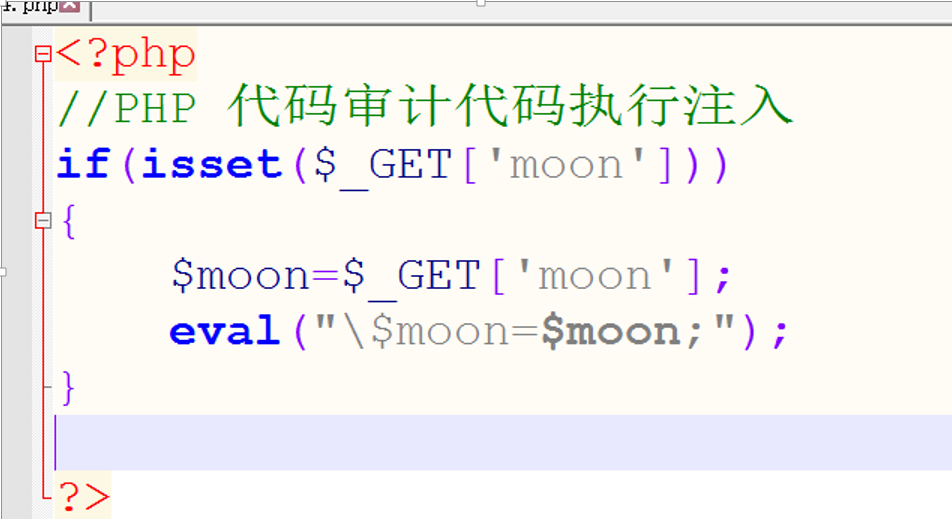

测试代码如下,然后在URL里面将变量moon的值赋值为phpinfo()

执行成功 得出当前PHP版本,

preg_replace执行正则表达式搜索和替换

当pattern 中存在/e 模式修饰符,即允许执行代码

assert()将检查给定的断言,如果其结果为FALSE,则采取适当的操作。

首先测试eval函数 这是测试代码

下面是测试结果

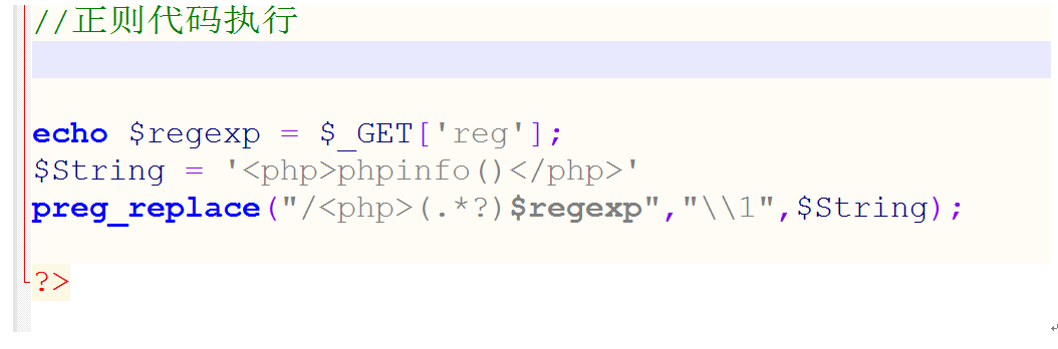

preg_replace()

1第一个参数注入

/* 大致就是正则表达式过滤后是phpinfo()

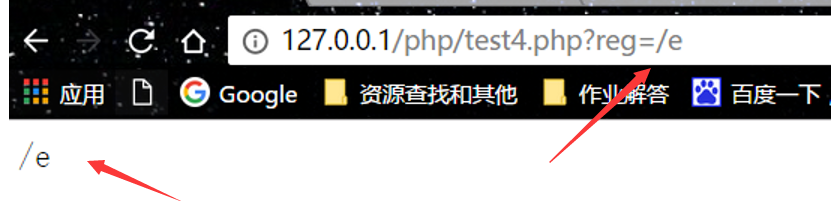

必须有参数/e URL测试 加 reg=/e

*/

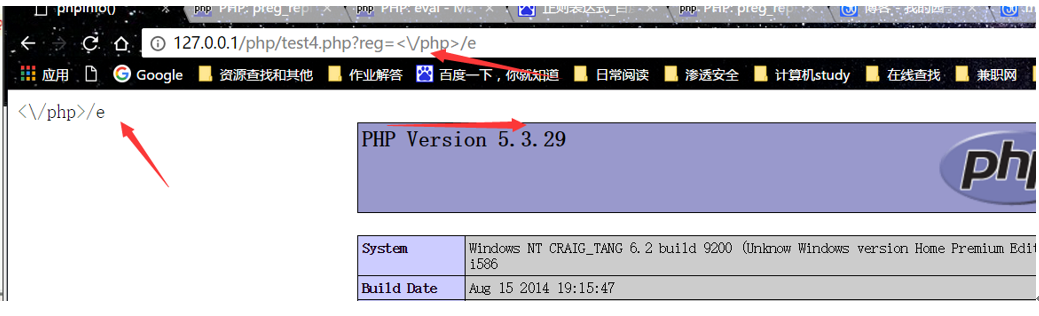

大致意思就是 将String中含reg的字符串的样式去除

首先都有参数/e ,这个模式下才能进行代码执行

然后输入要过滤的字符,输入<\/php>,模式/e,将<php>phpinfo()</php>过滤成

Phpinfo(),成功执行

2 第二种方式比较简单好理解,直接注入

preg_replace("/moon/e",$_GET['moon'],"I love moon");

3参数三注入成功

后面附上整个测试代码

<?php

//PHP 代码审计代码执行注入

/* if(isset($_GET['moon']))

{

$moon=$_GET['moon'];

//1.eval("\$moon=$moon;");

//2.assert("\$moon=$moon;");

} */

//正则代码执行

/* 参数一注入

echo $regexp = $_GET['reg'];

$String = '<php>phpinfo()</php>';

//preg_replace("/<php>(.*?)$regexp","\\1",$String);

var_dump(preg_replace("/<php>(.*?)$regexp","\\1",$String)); */

//参数二注入

//preg_replace("/moon/e",$_GET['moon'],"I love moon");

//参数三注入

preg_replace("/\s*\[php\](.+?)\[\/php\]\s*/ies", "\\1", $_GET['moon']);

?>

PHP 代码审计代码执行注入的更多相关文章

- ecshop SQL注入漏洞导致代码执行

漏洞名称:ecshop SQL注入漏洞导致代码执行补丁编号:11208761补丁文件:/includes/libinsert.php补丁来源:云盾自研漏洞描述:ecshop的/includes/lib ...

- [漏洞分析]thinkcmf 1.6.0版本从sql注入到任意代码执行

0x00 前言 该漏洞源于某真实案例,虽然攻击没有用到该漏洞,但在分析攻击之后对该版本的cmf审计之后发现了,也算是有点机遇巧合的味道,我没去找漏洞,漏洞找上了我XD thinkcmf 已经非常久远了 ...

- 【代码审计】YUNUCMS_v1.0.6 后台代码执行漏洞分析

0x00 环境准备 QYKCMS官网:http://www.yunucms.com 网站源码版本:YUNUCMSv1.0.6 程序源码下载:http://www.yunucms.com/Downl ...

- Ecshop 2.x_3.x SQL注入和代码执行漏洞复现和分析

0x00 前言 问题发生在user.php的的显示函数,模版变量可控,导致注入,配合注入可达到远程代码执行 0x01 漏洞分析 1.SQL注入 先看user.php的$ back_act变量来源于HT ...

- php代码审计4审计代码执行漏洞

代码执行漏洞代码执行漏洞是指应用程序本身过滤不严,用户可以通过请求将代码注入到应用中执行,当应用在调用一些能将字符串转化成代码的函数(如php中的eval)时,没有考虑到用户是否能控制这个字符串,造成 ...

- ecshop 全系列版本网站漏洞 远程代码执行sql注入漏洞

ecshop漏洞于2018年9月12日被某安全组织披露爆出,该漏洞受影响范围较广,ecshop2.73版本以及目前最新的3.0.3.6.4.0版本都受此次ecshop漏洞的影响,主要漏洞是利用远程代码 ...

- 20.Ecshop 2.x/3.x SQL注入/任意代码执行漏洞

Ecshop 2.x/3.x SQL注入/任意代码执行漏洞 影响版本: Ecshop 2.x Ecshop 3.x-3.6.0 漏洞分析: 该漏洞影响ECShop 2.x和3.x版本,是一个典型的“二 ...

- Confluence未授权模板注入/代码执行(CVE-2019-3396)

--- title: Confluence未授权模板注入/代码执行(CVE-2019-3396) tags: [poc,cve] num :g7y12 --- # 简介 --- Confluence是 ...

- CVE-2019-3396:Confluence未授权模板注入_代码执行

title: Confluence未授权模板注入/代码执行(CVE-2019-3396) tags: [poc,cve] 简介 Confluence是一个专业的企业知识管理与协同软件,也可以用于构建企 ...

随机推荐

- java实现——004替换空格

1.创建新的字符串 public class T004 { public static void main(String[] args){ System.out.println(replaceBlan ...

- p1349星屑幻想

这道题的原题目我也不知道是什么. 大致题意是有一个图,有些点的权值已确定,要求你确定其他点的权值使所有边两个点的权值的xor和最小,输出所有点的最终权值,输出有spj: 解法是最小割,由于题目要求的使 ...

- AndroidManifest.xml文件

AndroidManifest.xml常用标签解读 1.全局篇(包名,版本信息) 2.组件篇(四大组件) Activity Service Content Provider Broadcast Rec ...

- linux 同步机制之complete【转】

转自: http://blog.csdn.net/wealoong/article/details/8490654 在Linux内核中,completion是一种简单的同步机制,标志"thi ...

- 无法打开登录 'ASPState' 中请求的数据库。登录失败。

问题: 无法打开登录 'ASPState' 中请求的数据库.登录失败.用户 'WH\Administrator' 登录失败. 解决方法: (启动SQL Server Agent服务) 从本系统中找到: ...

- 常用的JavaScript字符串处理函数及用法

最近参加了几次前端实习生招聘的笔试,发现很多笔试题都会考到字符串的处理,比方说去哪儿网笔试题.淘宝的笔试题等,如果你经常参加笔试或者也是一个过来人,相信你也跟我一样,发现字符串的处理是前端招聘过程中最 ...

- Angular - - $resource 更高端的数据交互

$resource 创建一个resource对象的工厂函数,可以让你安全的和RESFUL服务端进行数据交互. 需要注入 ngResource 模块.angular-resource[.min].js ...

- 纯代码实现CSS圆角

我这里说的是纯代码,是指的不使用图片实现圆角,图片实现圆角,这里就不说了. 纯代码实现圆角主要有3种方法: 第一种:CSS3圆角 #chaomao{ border-radius:2px 2 ...

- ThinkPHP 分组,应用,跳转

一.多应用配置技巧 在主入口文件index.php同级目录,新建一个 config.php 写入公共的配置项,然后在前后台各自的配置文件config.php中 $arr = include ...

- HDU-1233-还是畅通工程(并查集)

题目链接http://acm.hdu.edu.cn/showproblem.php?pid=1233题目很简单(最小生成树) #include<cstdio> #include<io ...