《逆向工程核心原理》——API HOOK

编写dll处理hook逻辑,注入到目标进程,实现api hook。

Windows10 notepad,通过hook kernel32.dll.WriteFile,实现小写字母转大写保存到文件。

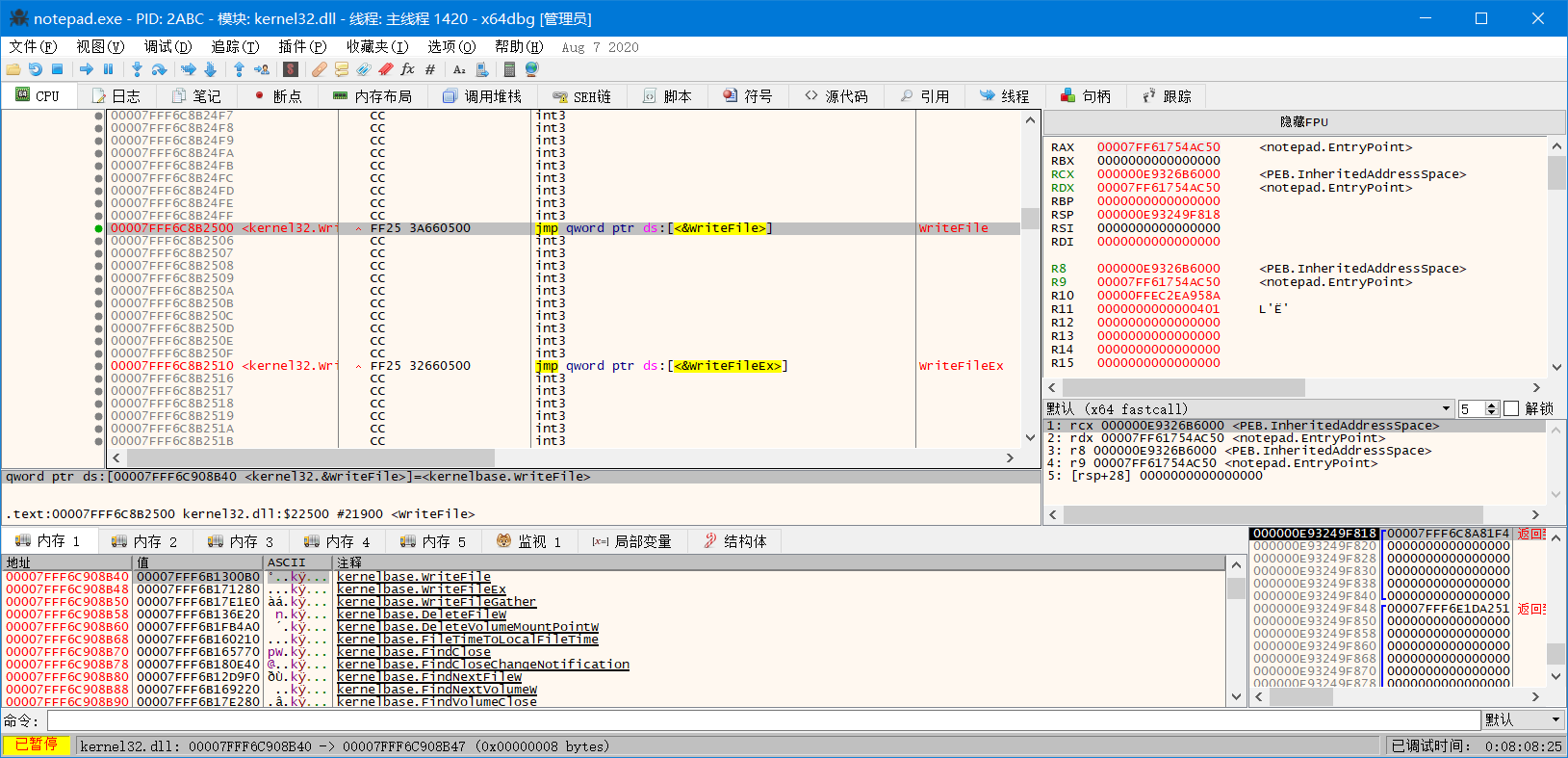

hook前kernel32.dll.WriteFile入口:

kernel32.dll.WriteFile在调用时入口是条jmp指令

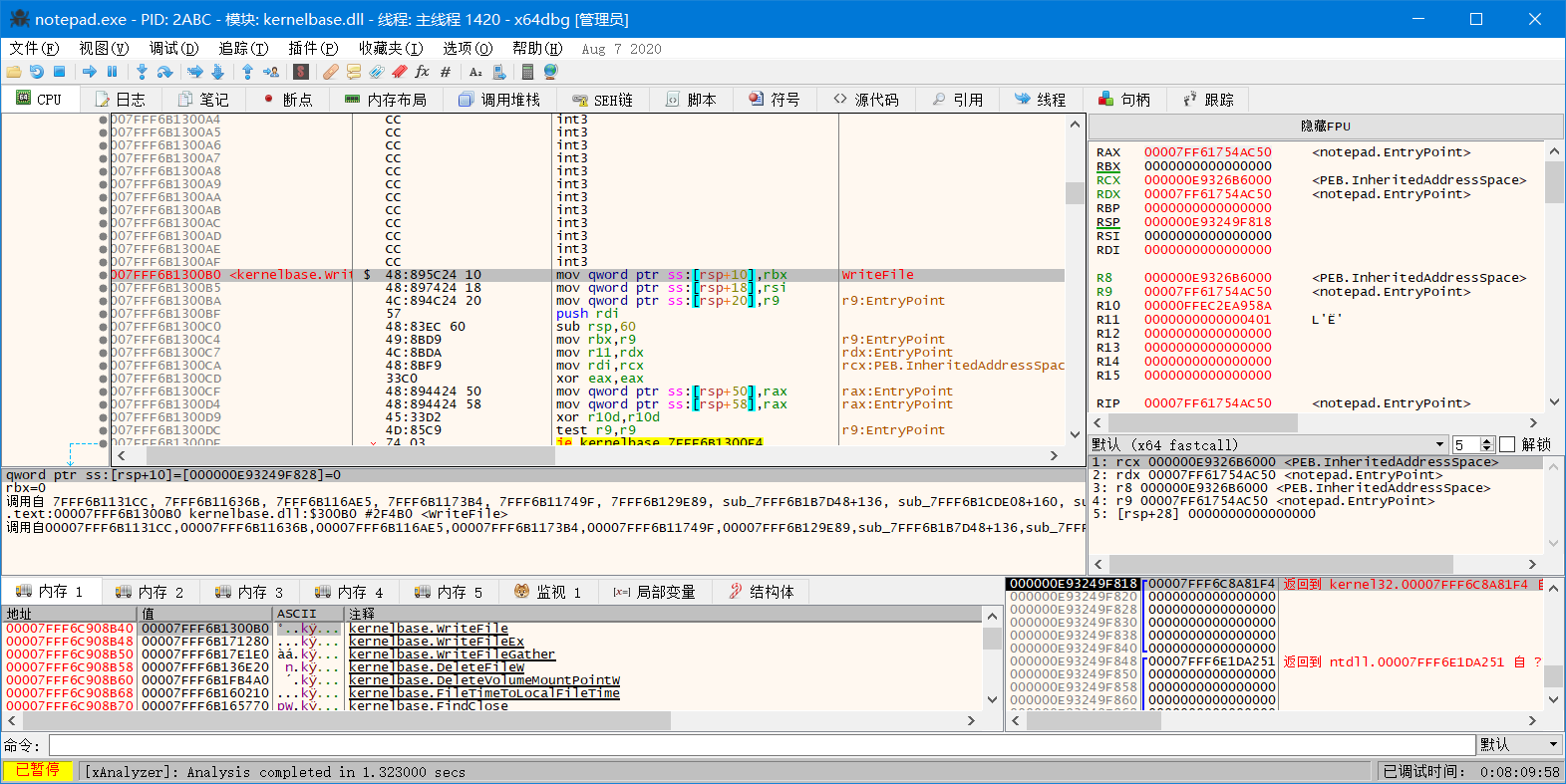

跳转后

hook时通过GetProcAddress得到的是jmp处的地址,在jmp指令周边有一些int 3指令,这些空间可以用来做一些跳转操作。

#include "pch.h"

#include <tchar.h>

#define DLLNAME "kernel32.dll"

#define WRITEFILE "WriteFile"

BYTE g_pOrgBytes[6] = { 0 };

FARPROC g_writefile = GetProcAddress(GetModuleHandleA(DLLNAME), WRITEFILE); //此函数用来将api前5个字节改为jmp xxxx

BOOL hook_by_code(FARPROC pfnOrg, PROC pfnNew, PBYTE pOrgBytes) {

DWORD dwOldProtect, dwAddress;

BYTE pBuf[6] = { 0xE9,0,0,0,0, 0x90};

PBYTE pByte;

pByte = (PBYTE)pfnOrg;

if (pByte[0] == 0xE9)//若已被勾取,则返回False

return FALSE;

VirtualProtect((LPVOID)pfnOrg, 12, PAGE_EXECUTE_READWRITE, &dwOldProtect);//为了修改字节,先向内存添加“写”的属性

memcpy(pOrgBytes, pfnOrg, 6);//备份原有代码

dwAddress = (DWORD64)pfnNew - (DWORD64)pfnOrg - 5;//计算JMP地址 => XXXX = pfnNew - pfnOrg - 5

memcpy(&pBuf[1], &dwAddress, 4);//E9,剩下后面4个字节为跳转的地址

memcpy(pfnOrg, pBuf, 6);//复制指令,跳转到hook逻辑 memcpy(&pByte[6], pOrgBytes, 6);//后面的int 3指令进行修改,跳转到原api逻辑

pByte[8] -= 6;//修正跳转偏移 VirtualProtect((LPVOID)pfnOrg, 12, dwOldProtect, &dwOldProtect);//恢复内存属性

return TRUE;

} BOOL unhook_by_code(FARPROC pFunc, PBYTE pOrgBytes) { DWORD dwOldProtect;

PBYTE pByte;

pByte = (PBYTE)pFunc;

if (pByte[0] != 0xE9)//若已脱钩,则返回False

return FALSE;

VirtualProtect((LPVOID)pFunc, 6, PAGE_EXECUTE_READWRITE, &dwOldProtect);//向内存添加“写”的属性,为恢复原代码做准备

memcpy(pFunc, pOrgBytes, 6);//脱钩

VirtualProtect((LPVOID)pFunc, 6, dwOldProtect, &dwOldProtect);//恢复内存属性

return TRUE;

}

//WINBASEAPI

//BOOL

//WINAPI

//WriteFile(

// _In_ HANDLE hFile,

// _In_reads_bytes_opt_(nNumberOfBytesToWrite) LPCVOID lpBuffer,

// _In_ DWORD nNumberOfBytesToWrite,

// _Out_opt_ LPDWORD lpNumberOfBytesWritten,

// _Inout_opt_ LPOVERLAPPED lpOverlapped

//);

typedef BOOL(WINAPI* PFWriteFile)(

_In_ HANDLE hFile,

_In_reads_bytes_opt_(nNumberOfBytesToWrite) LPCVOID lpBuffer,

_In_ DWORD nNumberOfBytesToWrite,

_Out_opt_ LPDWORD lpNumberOfBytesWritten,

_Inout_opt_ LPOVERLAPPED lpOverlapped

);

BOOL WINAPI MyWriteFile(

_In_ HANDLE hFile,

_In_reads_bytes_opt_(nNumberOfBytesToWrite) LPCVOID lpBuffer,

_In_ DWORD nNumberOfBytesToWrite,

_Out_opt_ LPDWORD lpNumberOfBytesWritten,

_Inout_opt_ LPOVERLAPPED lpOverlapped) {

PBYTE ptr = (PBYTE)g_writefile;

//unhook_by_code(g_writefile, g_pOrgBytes);

BOOL ret = TRUE;

char* pc = (char*)lpBuffer;

while (*pc)

{

if (*pc >= 'a' && *pc <= 'z') {

*pc -= 0x20;

}

pc++;

}

ret = ((PFWriteFile)(ptr+6))(hFile, lpBuffer, nNumberOfBytesToWrite, lpNumberOfBytesWritten, lpOverlapped);//原入口偏移+6处是修正的原jmp指令

//hook_by_code(g_writefile, (PROC)MyWriteFile, g_pOrgBytes);

return ret;

} BOOL APIENTRY DllMain(HMODULE hModule,

DWORD ul_reason_for_call,

LPVOID lpReserved

)

{

switch (ul_reason_for_call)

{

case DLL_PROCESS_ATTACH:

hook_by_code(g_writefile,(PROC)MyWriteFile, g_pOrgBytes);

break;

case DLL_THREAD_ATTACH:

case DLL_THREAD_DETACH:

break;

case DLL_PROCESS_DETACH:

unhook_by_code(g_writefile,g_pOrgBytes);

break;

}

return TRUE;

}

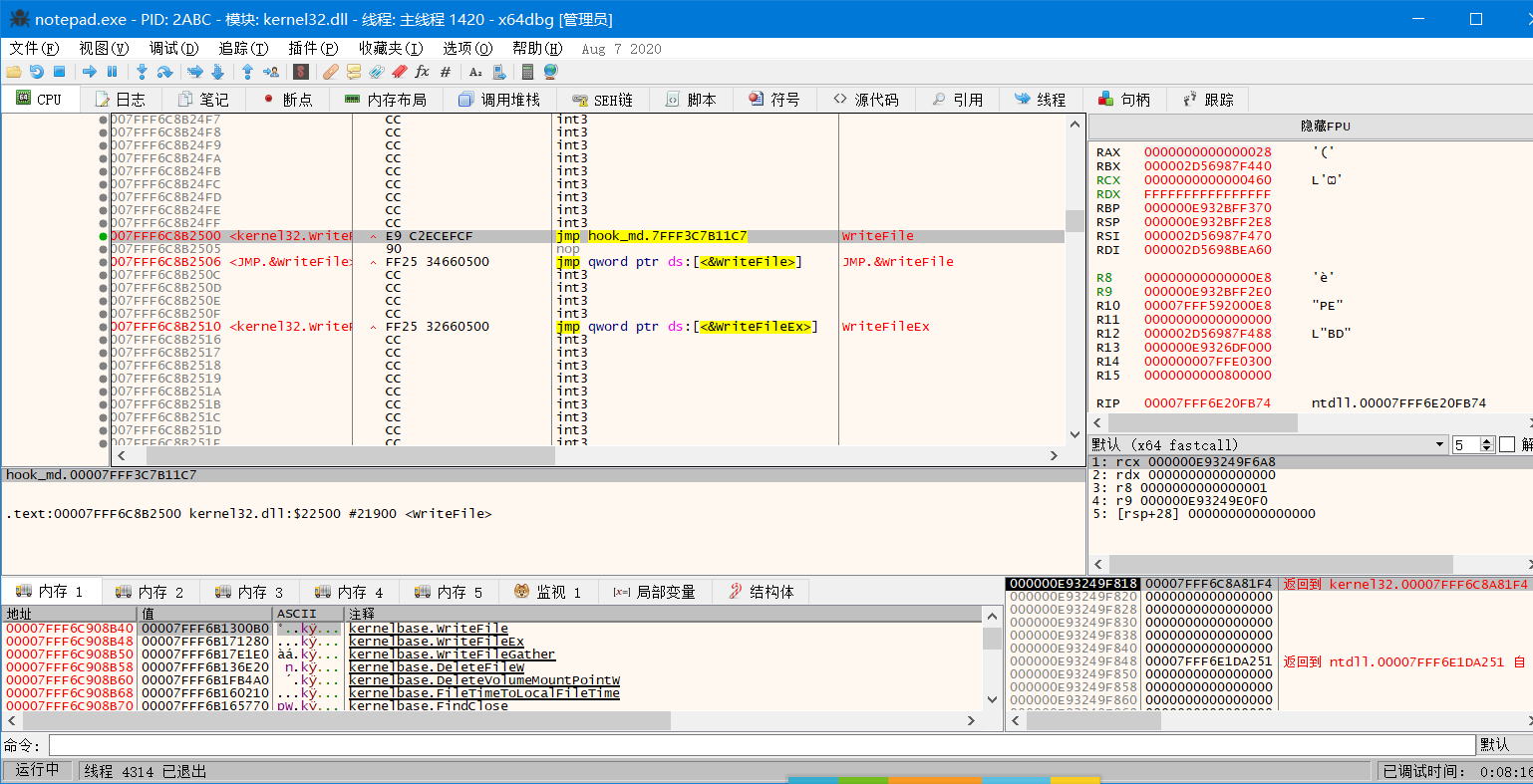

hook效果:

《逆向工程核心原理》——API HOOK的更多相关文章

- 《逆向工程核心原理》——通过调试方式hook Api

1.附加目标进程, 2.CREATE_PROCESS_DEBUG_EVENT附加事件中将目标api处设置为0xcc(INT 3断点) 3.EXCEPTION_DEBUG_EVENT异常事件中,首先判断 ...

- 《逆向工程核心原理》——IAThook

hook逻辑写入dll中,注入dll. #include "pch.h" #include <tchar.h> #include "windows.h&quo ...

- 《逆向工程核心原理》Windows消息钩取

DLL注入--使用SetWindowsHookEx函数实现消息钩取 MSDN: SetWindowsHookEx Function The SetWindowsHookEx function inst ...

- 《逆向工程核心原理》——DLL注入与卸载

利用CreateRemoteThread #include <iostream> #include <tchar.h> #include <Windows.h> # ...

- 逆向工程核心原理-IA-32寄存器

IA-32由四类寄存器组成:通用寄存器,段寄存器,程序状态与控制寄存器,指令指针寄存器. 通用寄存器:用于传送和暂存数据,也可参与算数逻辑运算,并保存运算结果. EAX(0-31) 32位 ...

- 《逆向工程核心原理》——TLS回调函数

pe中TLS(thread local storage)中函数的执行时机早于入口函数(entry point), 相关结构: // // Thread Local Storage // typedef ...

- API HOOK

API HOOK技术是一种用于改变API执行结果的技术,Microsoft 自身也在Windows操作系统里面使用了这个技术,如Windows兼容模式等. API HOOK 技术并不是计算机病毒专有技 ...

- API HOOK技术

API HOOK技术是一种用于改变API执行结果的技术,Microsoft 自身也在Windows操作系统里面使用了这个技术,如Windows兼容模式等. API HOOK 技术并不是计算机病毒专有技 ...

- API Hook完全手册

文章来源: http://blog.csdn.net/atfield 原文作者: ATField 整理日期: 2008-07-16 发表评论 字体大小: 小 中 大 注:本文是根据我两年前写的一个 ...

随机推荐

- Dockfile搭建极简LNMP环境

最近才发现ThinkPHP6.0和CI4.x都要求php版本为7.1以上了,本机的php版本还停留在7.0.3x,又懒得升级,于是考虑使用Docker来运行一个lnmp环境. 常规环境搭建的方式有两种 ...

- Apple Watch Series 6 无法使用截屏问题和解决方案

Apple Watch Series 6 无法使用截屏问题和解决方案 shit Apple,无法使用截屏, TMD 根本就不存在 相机胶卷 ! 不好使 解决方案 ??? https://support ...

- 二维码 : QRcode

1 1 1 ★什么是二维码 通俗解释: 二维码是一种能存储信息的特定格式图片. 技术解释: 二维码(2-dimensional bar code) ,又称二维条码, 是用某种特定的几何图形按一定规律在 ...

- js & replaceAll & non-global RegExp bug

js & replaceAll https://caniuse.com/#search=replaceAll https://developer.mozilla.org/en-US/docs/ ...

- no code form generator

no code form generator 无代码,表单生成器 H5 Drag & Drop UI => codes click copy demo https://www.forms ...

- js & bitwise operator

js & bitwise operator bitwise operator https://github.com/Advanced-Frontend/Daily-Interview-Ques ...

- Flutter 使用p5

p5 工作示例 install dependencies: p5: ^0.0.5 main.dart import 'package:flutter/material.dart'; import &q ...

- 未来,Baccarat将如何拓展生态版图?

Baccarat最近几度冲上DeFi版面的热搜,一是因为BGV价格不断的上涨,二是因为生态建设者的不断涌入.可以说,当下的Baccarat,实在是太火爆了.那么在未来,Baccarat还将会持续火爆吗 ...

- Linux+Tomcat+Jdk1.8+jenkins环境搭建

1.下载jdk的rpm安装包,这里以jdk-8u191-linux-x64.rpm为例进行说明 下载地址:https://www.oracle.com/technetwork/java/javase/ ...

- Java基础语法:标识符

Java所有的组成部分都需要名字. 类名.变量名 以及方法名 都被称为标识符. 一.规则 Ⅰ.首字符 规则:所有的标识符都应该以字母(A-Z 或者 a-z).美元符($).下划线(_)开始. 示例:t ...