网络安全之——DNS欺骗实验

(2)靶机一个,用于欺骗其DNS

实验步骤:

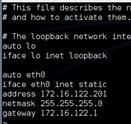

1、连入局域网中,一定要选择桥接模式;配置固定的IP和网关和DNS

#vim /etc/network/interfaces

#vim /etc/resolv.conf

#service networking restart

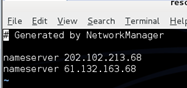

#ping 172.16.122.43 //网关

#ping 172.16.122.1 //靶机

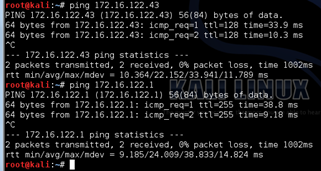

ettercap是在linux下运行的 。它为嗅探工具,ARP欺骗,DNS,劫持,中间人攻击等等。2、首先设置etter.dns文件,使用locate定位etter.dns

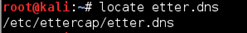

#locate etter.dns

3、编辑文件把需要欺骗的域名指向到本地地址。

#vim /etc/ettercap/etter.dns

在最后添加一个A记录和PTR记录——指向本机

*.qq.com A ip

*qq.com PTR ip

4.打开本地HTTP服务

#vim /var/www/html/index.html

启动apache服务

#/etc/init.d/apache2 start或#service apache2 start

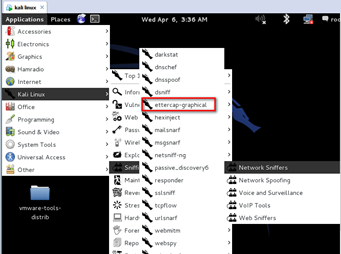

5.打开图形化ettercap-graphical

或通过命令

#ettercap -G

6.选择嗅探模式

7.选择网络接口

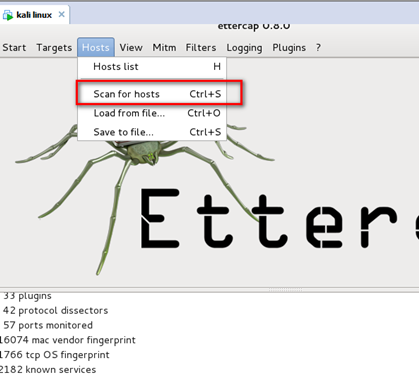

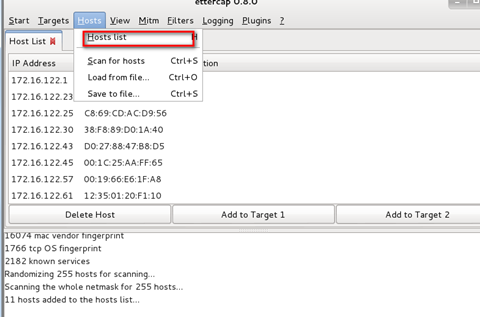

8.扫描存活的主机

172.16.122.1——网关

172.16.122.43— —靶机

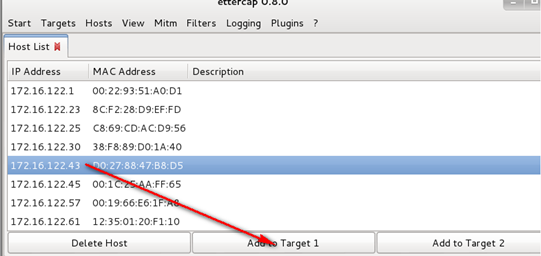

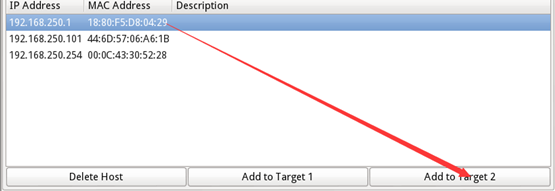

9.把目标主机添加到目标1

注意:为了实验做出效果;可以将本机IP添加进去!!!

把网关地址添加到目标2

注意:通常都是将网关添加到TARGET2中

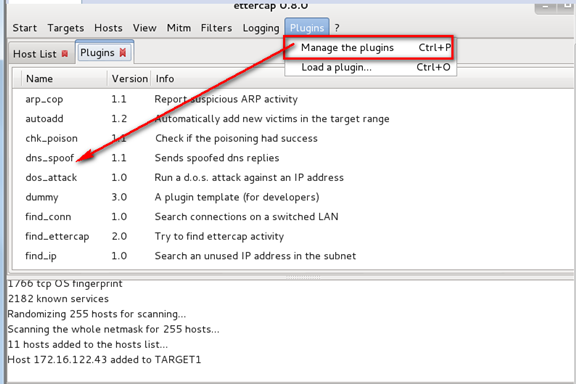

10.双击激活dns_spoof插件

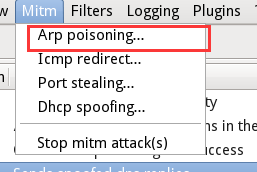

11.选择ARP中间人攻击方式

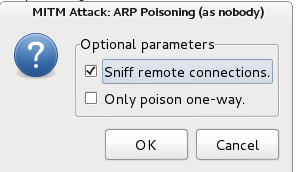

12.开始欺骗攻击

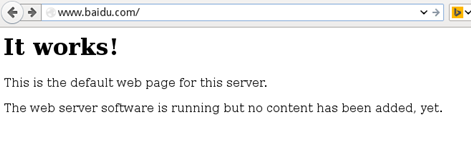

13.在目标主机上面访问baidu域名的时候,域名的IP地址已经被串改了。

网络安全之——DNS欺骗实验的更多相关文章

- 小记同学一次奇葩的DNS欺骗实验失败经历

这是一个DNS欺骗实验,使用kali的ettercap.有受害者.攻击者(虚拟机).Web服务器三台机器.受害者的事124.16.70.105虚拟机的是124.16.71.48web服务器是124.1 ...

- 20145319 《网络渗透》DNS欺骗

20145319 <网络渗透>DNS欺骗 实验内容 dns欺骗实质上就是一种通过修改dns文件来改变目标想访问的域名和对应ip的攻击,使得目标在访问自己常用域名时不知不觉落入我们的圈套(可 ...

- Kali下Ettercap 使用教程+DNS欺骗攻击

一.Ettercap 使用教程 EtterCap是一个基于ARP地址欺骗方式的网络嗅探工具.它具有动态连接嗅探.动态内容过滤和许多其他有趣的技巧.它支持对许多协议的主动和被动分析,并包含许多用于网络和 ...

- 中间人攻击-Arp之局域网内DNS欺骗

基础知识 网关是啥? 网关是工作在OSI七层模型中的传输层或者应用层,用于高层协议的不同网络之间的连接,网关就好比一个房间通向另一个房间的一扇门. ARP协议 假设A(192.168.1.2)与B(1 ...

- IP欺骗实验

实验目的 1.掌握IP欺骗的原理 2.学会利用IPSpoof软件工具进行伪造源IP地址的IP欺骗. 实验内容 使用IPSpoof进行本机IP地址修改,与目标主机通信,进行IP欺骗实验 实验环境描述 1 ...

- kali Linux 渗透测试 | ettercap图形界面(ARP 欺骗 + DNS欺骗)

上次我们使用 arpspoof 工具在命令行中完成了 arp 欺骗实验,今天我们用另一种工具 ettercap 工具来实现.ettercap支持图形化操作,对新手非常友好,并且操作非常简单, ette ...

- 初试钓鱼工具Weeman+DNS欺骗的使用

下午无聊再网上闲逛随意看了下,自己做了一次测试,目前最新的版本是1.6.Weeman是一款运行在Python环境下的钓鱼渗透测试工具 但这款工具简单易用,安装简单,可伪造HTML页面等等...网上看了 ...

- ettercap局域网内DNS欺骗(隔壁的哥们轻一点 ...)

转自:http://www.cnblogs.com/hkleak/p/5043063.html 笔记一:ettercap是什么? 我们在对WEB安全检测的时候都会用到Cain和netfuke这两款工具 ...

- Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗、嗅探、dns欺骗、session劫持

Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗.嗅探.dns欺骗.session劫持 文/玄魂 目录 Kali Linux Web 渗透测试—第十四课-arp欺骗.嗅探.dns欺 ...

随机推荐

- Elastic Search 5.x Nest Multiple Queries C#

I'm using C# with those nuget packeges; <package id="Elasticsearch.Net" version="5 ...

- 【JavaScript】__proto__和prototype的区别和联系【整理】

var person={name:'ninja'}; person.prototype.sayName=function(){ return this.name; } Chrome运行结果: 提示找不 ...

- L03-Linux RHEL6.5系统中配置本地yum源

1.将iso镜像文件上传到linux系统.注意要将文件放在合适的目录下,因为后面机器重启时还要自动挂载,所以此次挂载成功之后该文件也不要删除. 2.将iso光盘挂载到/mnt/iso目录下. (1)先 ...

- Flask中的before_request装饰器和after_request装饰器以及WTForms组件

一.before_request装饰器和after_request装饰器 我们现在有一个Flask程序其中有3个路由和视图函数 from flask import Flask app = Flask( ...

- python 并发协程

一 引子 本节的主题是基于单线程来实现并发,即只用一个主线程(很明显可利用的cpu只有一个)情况下实现并发,为此我们需要先回顾下并发的本质:切换+保存状态 cpu正在运行一个任务,会在两种情况下切走去 ...

- Centos7安装python3.7.1并与python2共存

转自:http://www.cnblogs.com/JahanGu/p/7452527.html参考:https://www.jb51.net/article/104326.htm 1. 备份原来的p ...

- centos 6.6 设备 xxx 似乎不存在, 初始化操作将被延迟

2019-04-02 问题描述: centos 6.6开启虚拟机之后,网卡服务不能正常启动,报错信息为:设备 xxx(网卡名称)似乎不存在, 初始化操作将被延迟 解决办法: 清空70-persiste ...

- Mac下的裁剪快捷键

按[Command]+[C]复制文件,然后按[Command]+[Option]+[V]. 注意:[Command]+[X]只能剪切文字文本.

- ifram的使用 左边是<a>链接 右边是对应网页嵌套的显示网页链接内容 和toggle的收放用法

1.ifram的使用 左边是<a>链接 右边是对应网页嵌套的显示网页链接内容 <div class="container"> <div class= ...

- javac符号名字的管理

在符号表中,很重要的一项内容就是符号的名字.名字的管理,要解决的主要问题就是名字的变长问题.在javac中,所有的符号名字放到了一个公用字符池中,对于相同的名字只保存一个. 其中涉及到的主要类及关系如 ...