2018-2019-2 20165313 《网络对抗技术》 Exp7:网络欺诈防范

一、实践内容(3.5分)

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站 (1分)

(2)ettercap DNS spoof (1分)

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

(4)请勿使用外部网站做实验

二、基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

同一局域网下,或者在各种公共网络能中。

(2)在日常生活工作中如何防范以上两攻击方法

(1)使用最新版本的DNS服务器软件,并及时安装补丁;

(2)关闭DNS服务器的递归功能。DNS服务器利用缓存中的记录信息回答查询请求或是DNS服务器通过查询其他服务获得查询信息并将它发送给客户机,这两种查询成为递归查询,这种查询方式容易导致DNS欺骗。

(3)不要依赖DNS:不要在高度敏感和保密要求高的系统上浏览网页,最好不要使用DNS。如果有软件依赖于主机名来运行,那么可以在设备主机文件里手动指定。

(4)使用入侵检测系统:只要正确部署和配置,使用入侵检测系统就可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击。

三、实践过程

简单应用SET工具建立冒名网站

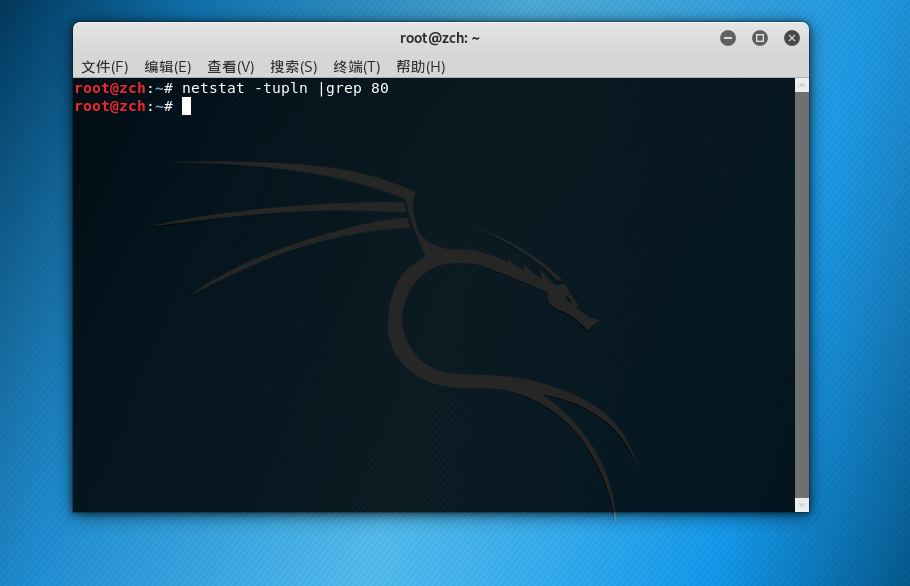

使用netstat -tupln |grep 80查看80端口是否被占用

sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为http对应的80号端口

apachectl start开启Apache服务

使用setoolkit打开SET工具

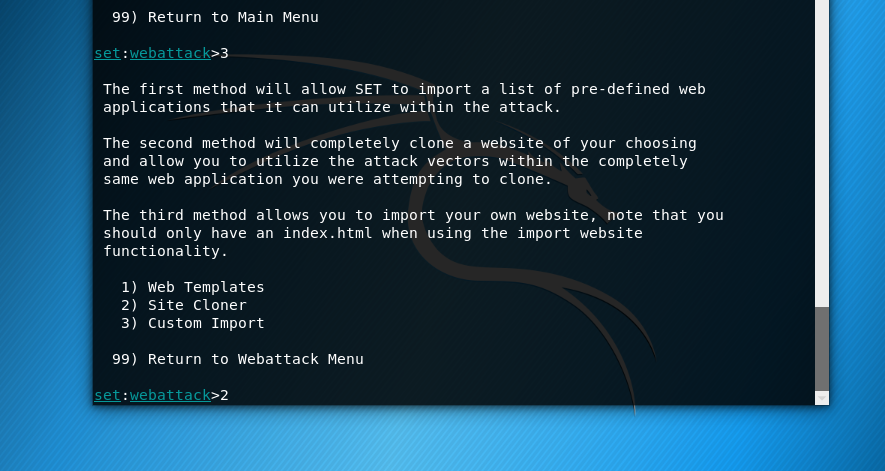

选择1:Social-Engineering Attacks即社会工程学攻击

选择2:Website Attack Vectors即钓鱼网站攻击

选择3:Credential Harvester Attack Method

选择2:Site Cloner进行克隆网站

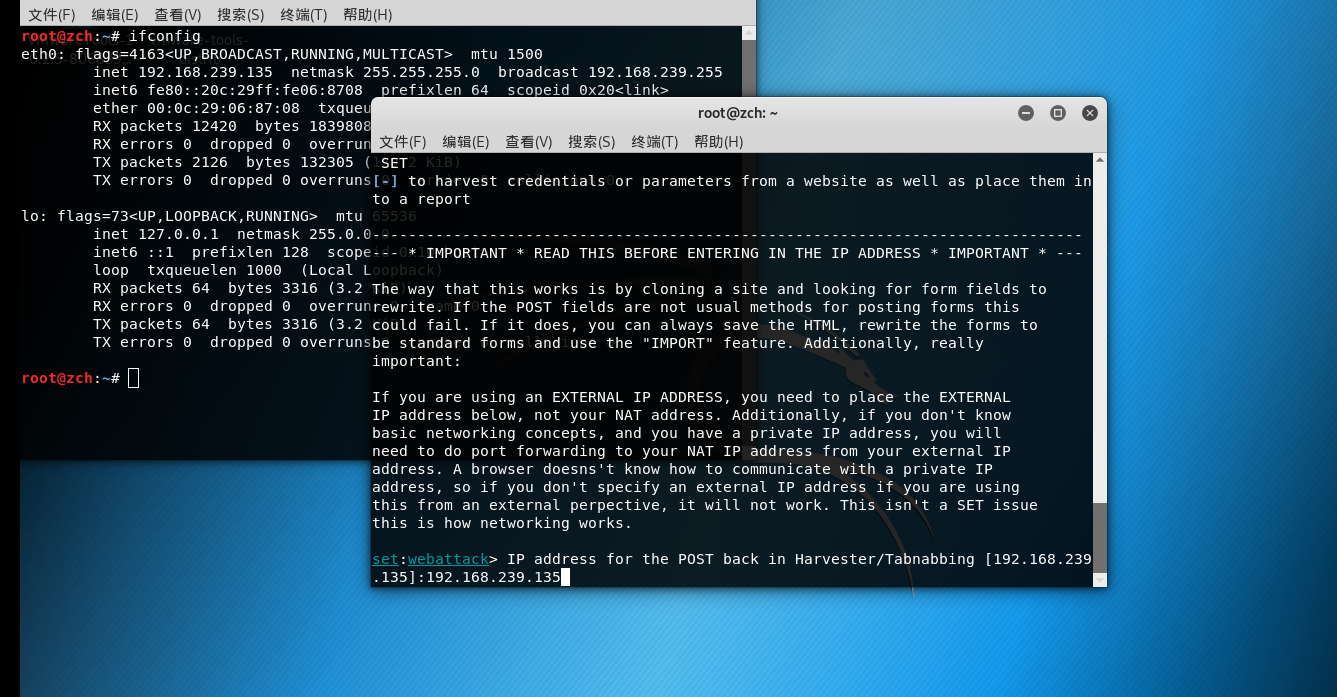

输入攻击机IP:192.168.239.135

输入被克隆的urlhttps://www.cnblogs.com/zch123456/p/10732545.html

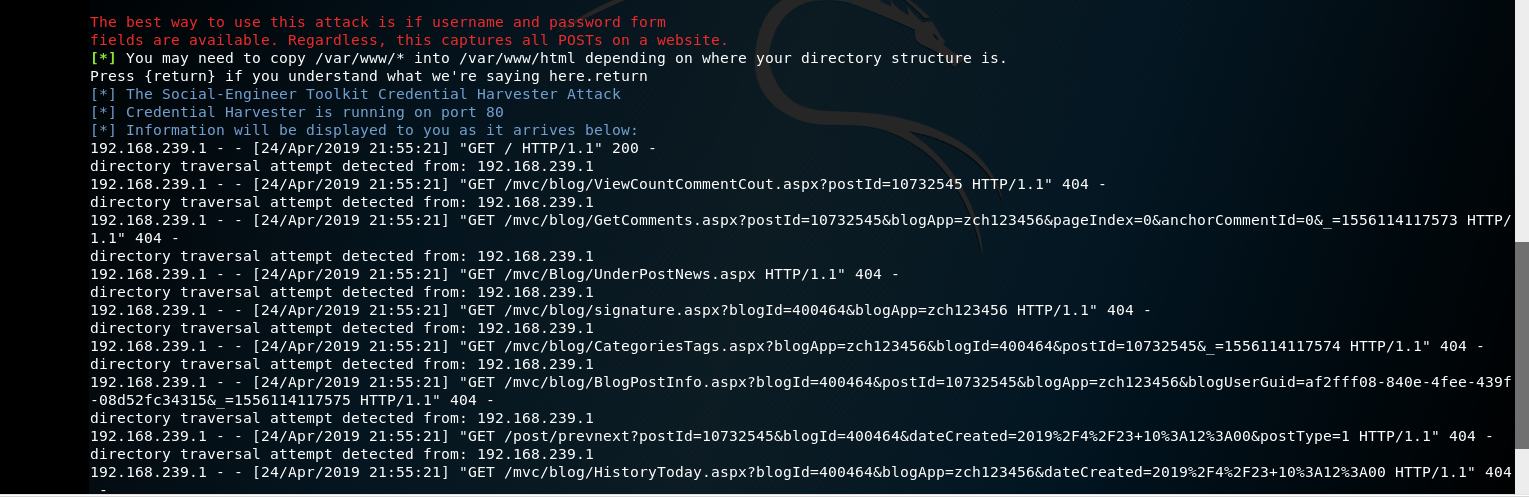

在靶机上输入攻击机IP按下回车后跳转到被克隆的网页和KALI上的显示:

ettercap DNS spoof

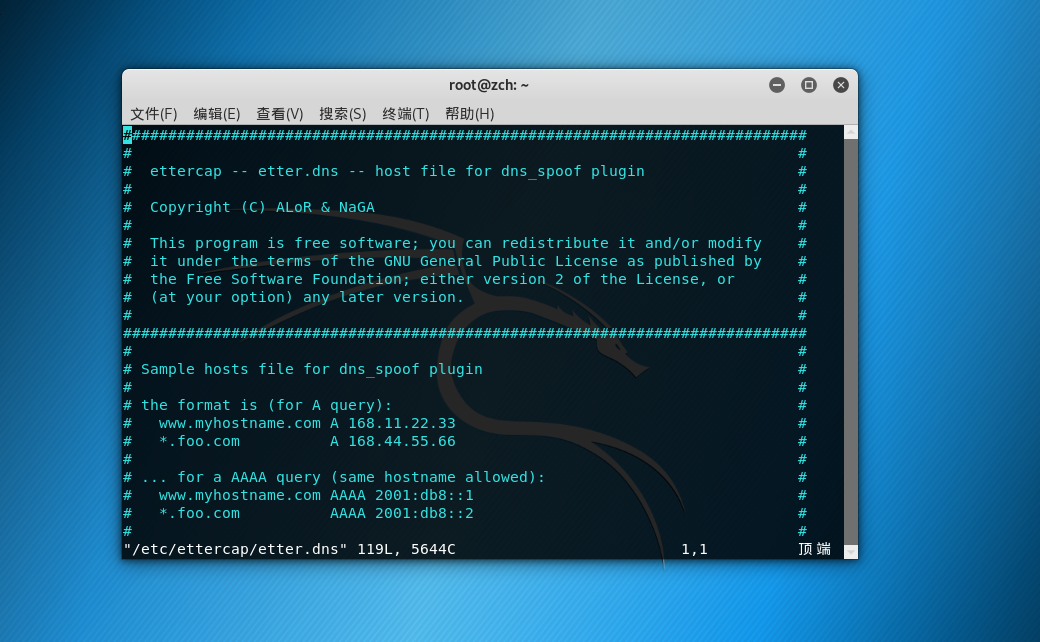

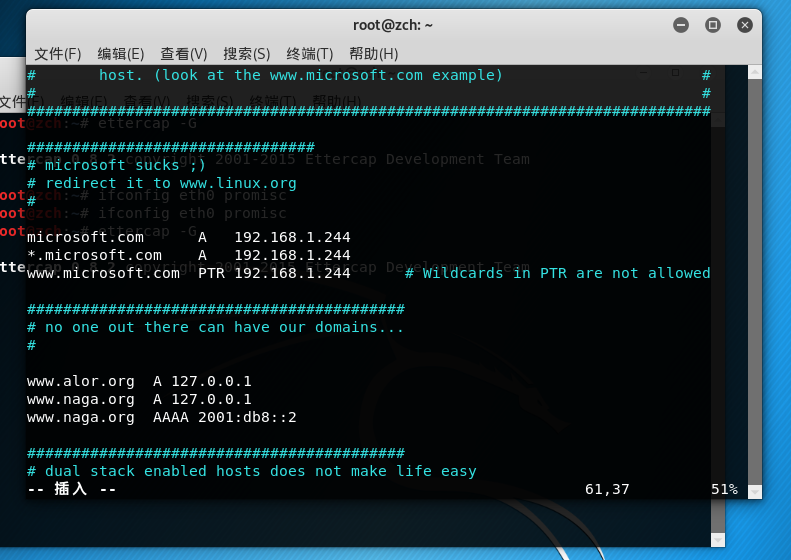

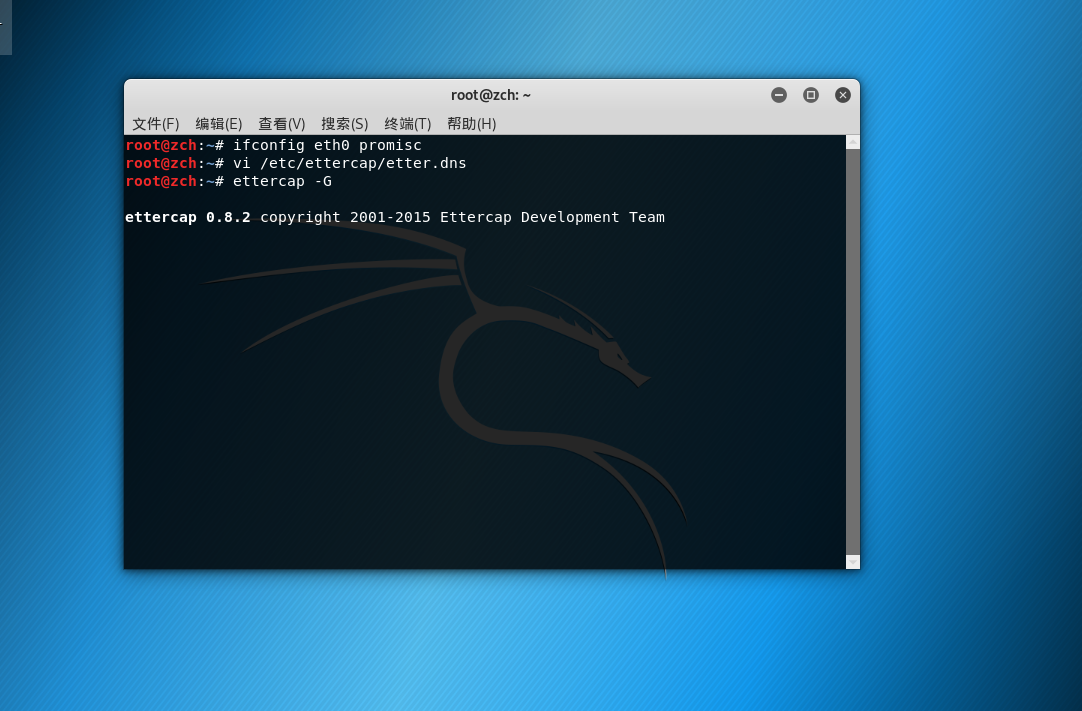

使用ifconfig eth0 promisc将kali网卡改为混杂模式并输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改:

使用ettercap -G开启ettercap

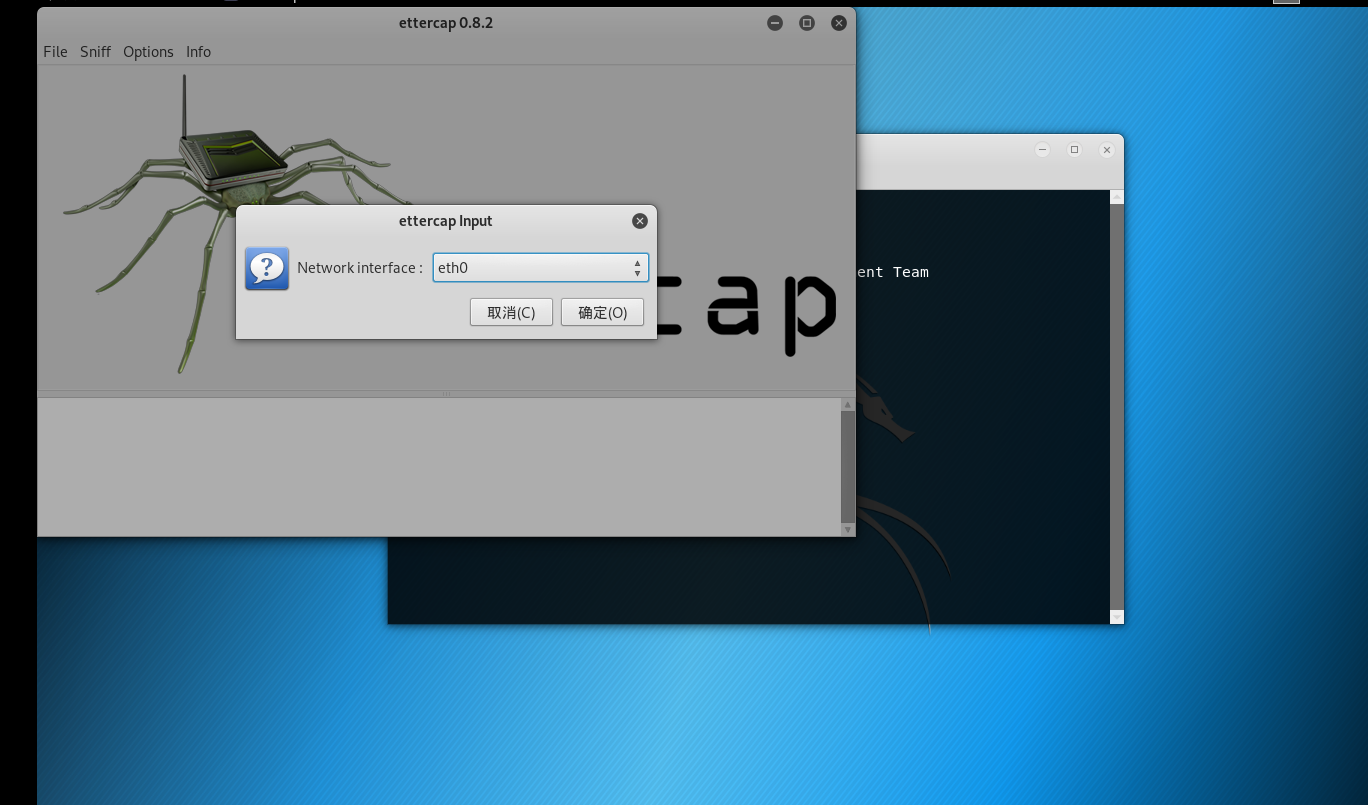

点击工具栏中的“Sniff”——>“unified sniffing”,在弹出的界面中选择“eth0”——>“ok”,即监听eth0网卡

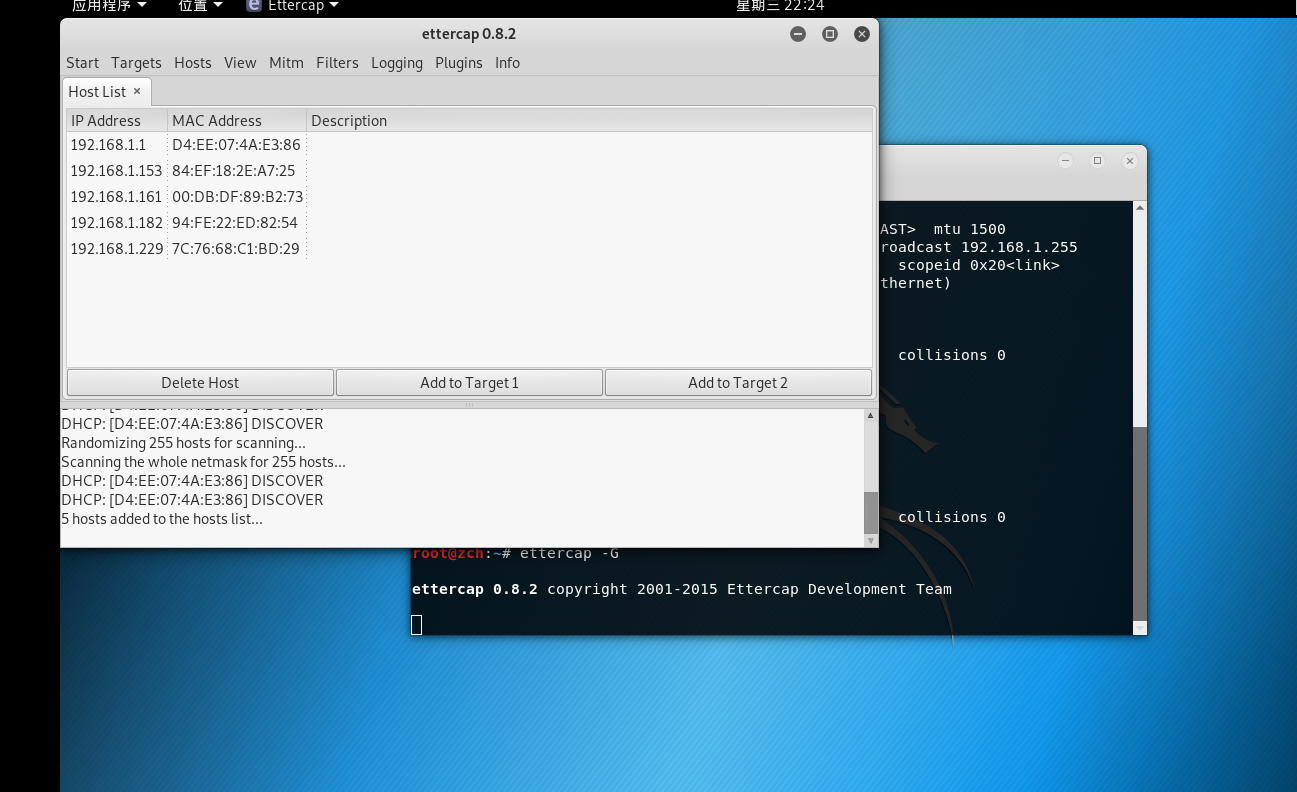

点击工具栏中的“Hosts”——>“Scan for hosts”扫描子网并点击工具栏中的“Hosts”——>“Hosts list”查看存活主机

将kali网关的IP:192.168.1.1添加到target1,靶机IP:192.168.1.153添加到target2:

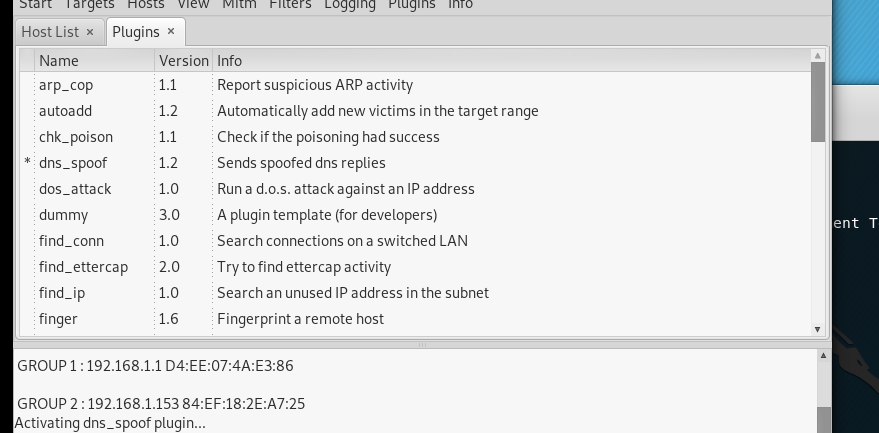

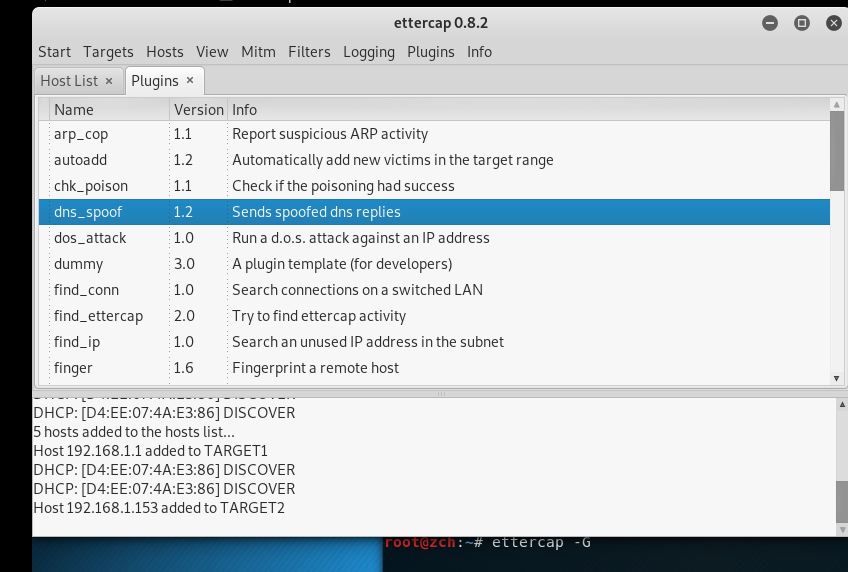

点击工具栏中的“Plugins”——>“Manage the plugins”,选择“dns_spoof”即DNS欺骗的插件

然后点击左上角的“start”——>“Start sniffing”选项开始嗅探.

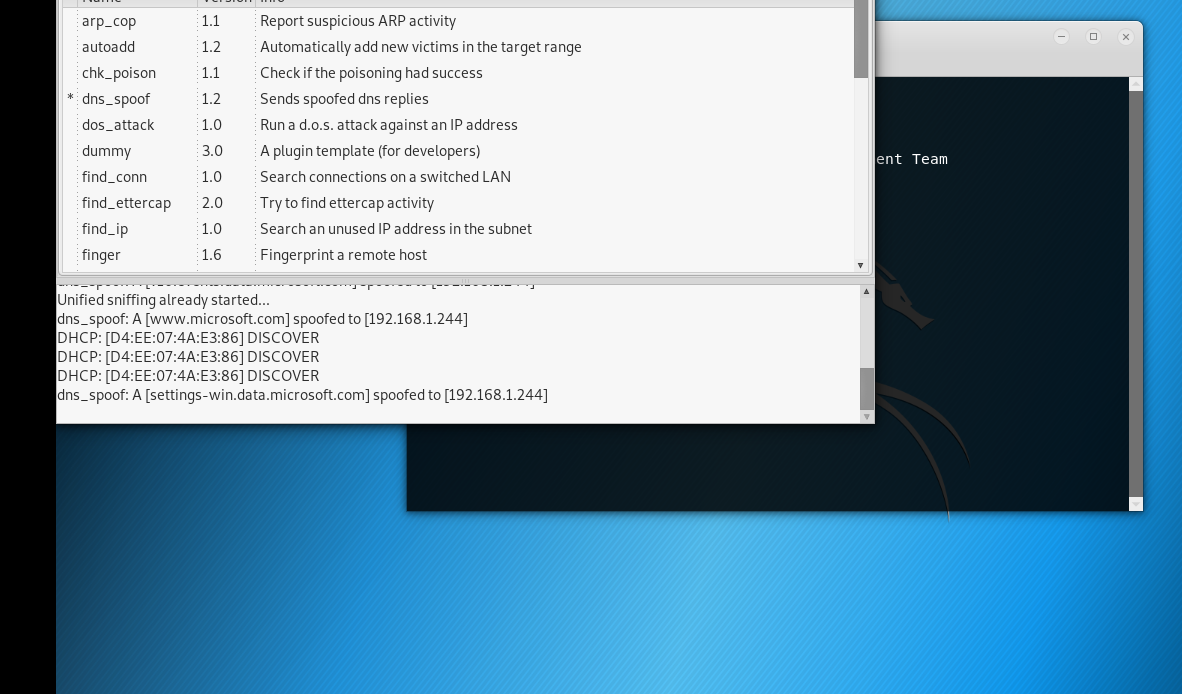

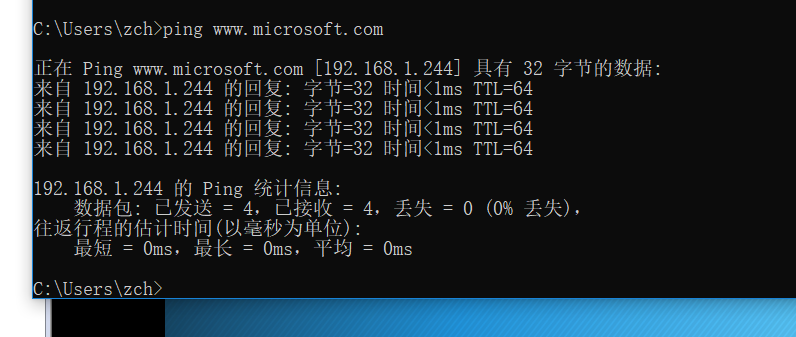

靶机上输入ping www.microsoft.cn,可以在Kali端看到反馈信息:

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

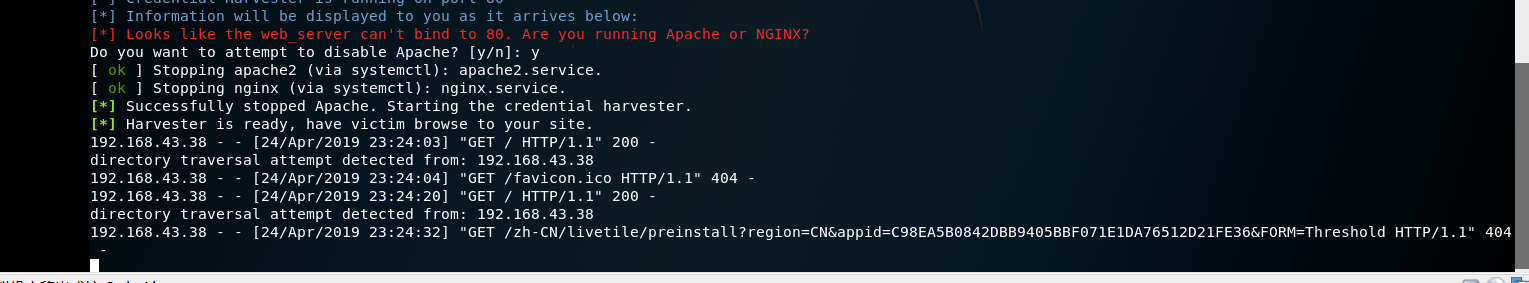

参照实验一,克隆QQ邮箱登录网站;参照试验二,开启DNS欺骗:

查看KALI信息:

<span style="color :red"问题:这里KALI始终没有能够获取用户输入的用户名和密码,猜测可能是登录信息可能是密文传输,无法解析。

试验感想

网络攻击无处不在,所以以后对于网站登录要求输入用户密码的网站,要多加留心,预防钓鱼网站,保护个人信息不被盗取。

2018-2019-2 20165313 《网络对抗技术》 Exp7:网络欺诈防范的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范 实验内容 本次实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20145316许心远《网络对抗》EXP7网络欺诈技术防范

20145316许心远<网络对抗>EXP7网络欺诈技术防范 实验后回答问题 通常在什么场景下容易受到DNS spoof攻击 公共共享网络里,同一网段可以ping通的网络非常容易被攻击 在日 ...

- 20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

20145220韩旭飞<网络对抗>Exp7 网络欺诈技术防范 应用SET工具建立冒名网站 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端 ...

- 20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

20145307陈俊达<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 什么是dns欺骗攻击! 利用dns spoof运行DNS欺骗,如果是请求解析某个域名,dnsspoof会让该域名 ...

- 20145317彭垚《网络对抗》Exp7 网络欺诈技术防范

20145317彭垚<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充 ...

随机推荐

- 2018.08.30 NOIP模拟 graph(dfs序/树剖+线段树)

[描述] 给你一个图,一共有 N 个点,2*N-2 条有向边. 边目录按两部分给出 1. 开始的 n-1 条边描述了一颗以 1 号点为根的生成树,即每个点都可以由 1 号点 到达. 2. 接下来的 N ...

- 改变yii2 $form最外层div样式

<?php $form = ActiveForm::begin([ 'options'=>['class' => 'form-horizontal row-border','enct ...

- 根据数据库的表生成项目,项目变为hibernate项目(实际开发中常用)

1. 选择模式为Myeclipse Database Explorer perpective 2. (1)右键建立mysql模板,选择默认的mysql模板 (2)drive name (任意这里取m ...

- vivado用法

声明为”DEBUG”,即使没有连接到其他模块,也不会被优化掉.但并不是所有的信号都是在声明为“debug”属性之后就不会优化掉. (2)同一个bank中能设置一个电平. (3)

- SpringMVC上传图片总结(2)--- 使用百度webuploader上传组件进行上传图片

SpringMVC上传图片总结(2)--- 使用百度webuploader上传组件进行上传图片 在上一篇文章中,我们介绍了< SpringMVC上传图片的常规上传方法 >.本文接着第一 ...

- Chrome报错:跨域问题处理( Access-Control-Allow-Origin)_ 用于本地测试的快捷解决方法

报错提示如下: XMLHttpRequest cannot load http://www.xxxx.com/264/Data/GetScreenInfo. No 'Access-Control-Al ...

- android注解处理技术APT

APT(Annotation Processing Tool)是java的注解处理技术,它对源代码文件进行检测找出其中的Annotation,根据注解和注解处理器和相应的apt自动生成代码. Anno ...

- shell 脚本 批量修改文件名

修改文件名前 #!/bin/bask # for a in $( ls /etc/yum.repos.d/CentOS* );do if [ $a != '/etc/yum.repos.d/CentO ...

- Type conversions in C++类型转换

###Implicit conversions隐式转换* 可以在基本类型之间自由转换:* 可以把任何类型的pointer转换为void pointer:* 可以将子类pointer转换为基类point ...

- supervisor配置环境变量(PATH)

app配置中增加: environment=PATH="/PATH/TO/anaconda3/bin" supervisord在linux中启动默认继承了linux的环境变量,在这 ...