1、rbac权限组件-初识, 中间件校验1

1、权限组件rbac

1、什么是权限

1 项目与应用

2 什么是权限?

一个包含正则表达式url就是一个权限

who what how ---------->True or Flase

2、版本1:用户表与权限url表 对应关系

# 版本1

UserInfor

name

pwd

permission=models.manytomany(Permission)

name pwd

egon

alex

A

B

C

D

Permission

url=.....

title=....

id url title

"/users/" "查看用户"

"/users/add/" "添加用户"

"/customer/add" "添加客户"

UserInfor_permission

id

user_id

permission_id

id user_id permission_id

示例:登录人:egon

访问url:http://127.0.0.1:8000/users/ def users(request): user_id=request.session.get("user_id") obj=UserInfor.objects.filter(pk=user_id).first()

obj.permission.all().valuelist("url") return HttpResponse("users.....")

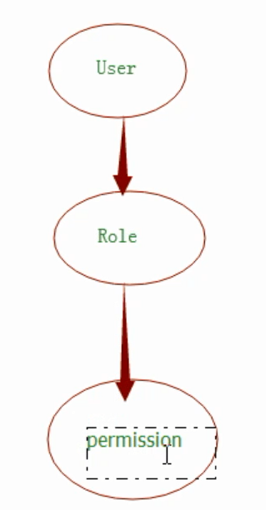

3、版本2: 用户--》角色--》权限

UserInfor

name

pwd

roles

name pwd

egon

alex

alex

alex

alex

alex

alex

alex

alex

Role

title=.......

permissions=......

id title

销售员

UserInfor2Role

id user_id role_id

Permission

url=.....

title=....

id url title

"/users/" "查看用户"

"/users/add/" "添加用户"

"/customer/add" "添加客户"

Role2Permission

id role_id permission_id

rbac(role-based access control)

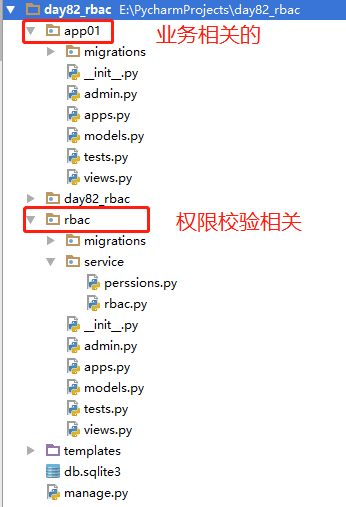

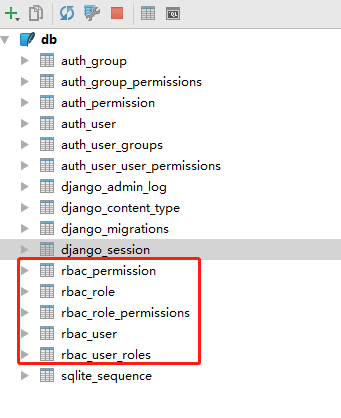

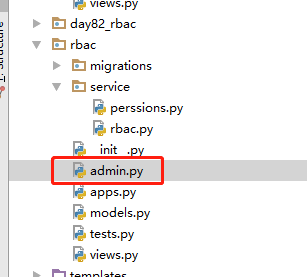

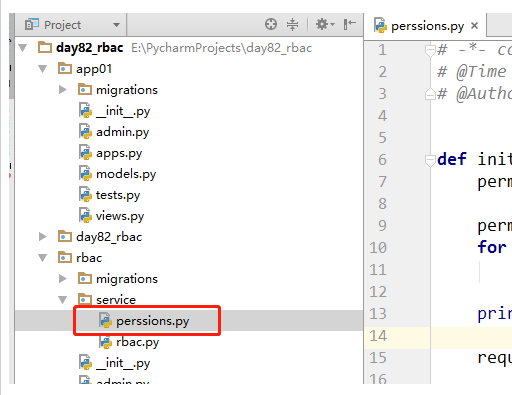

2、代码实现

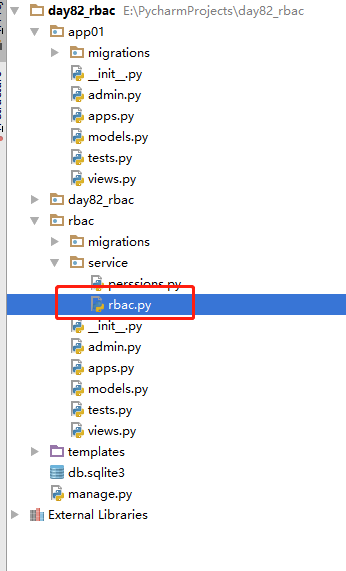

1)项目目录结构

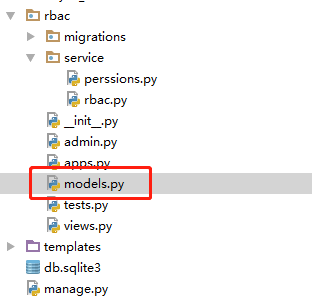

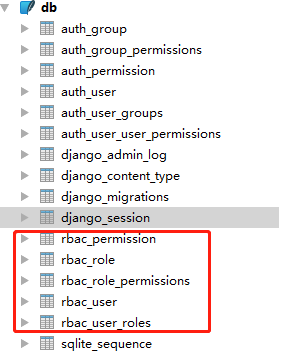

2)数据库表

from django.db import models # Create your models here. class User(models.Model):

name = models.CharField(max_length=32)

pwd = models.CharField(max_length=32)

roles = models.ManyToManyField(to='Role') def __str__(self):

return self.name class Role(models.Model):

title = models.CharField(max_length=32)

permissions = models.ManyToManyField(to="Permission") def __str__(self):

return self.title class Permission(models.Model):

title = models.CharField(max_length=32)

url = models.CharField(max_length=32) def __str__(self):

return self.title

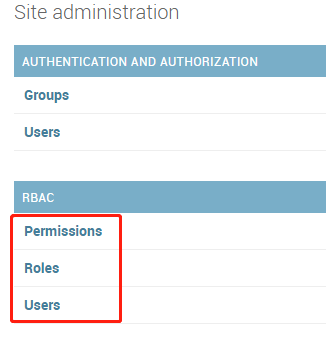

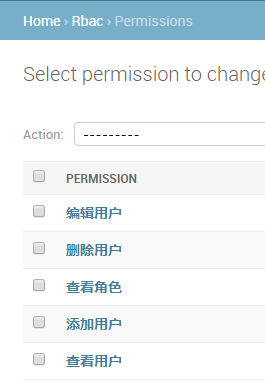

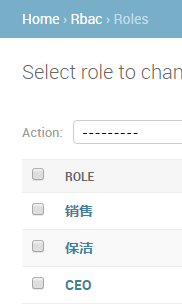

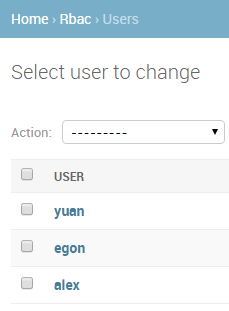

3)admin添加数据

创建超级用户 alex

注册数据表

from django.contrib import admin # Register your models here. from .models import * admin.site.register(User)

admin.site.register(Role)

admin.site.register(Permission)

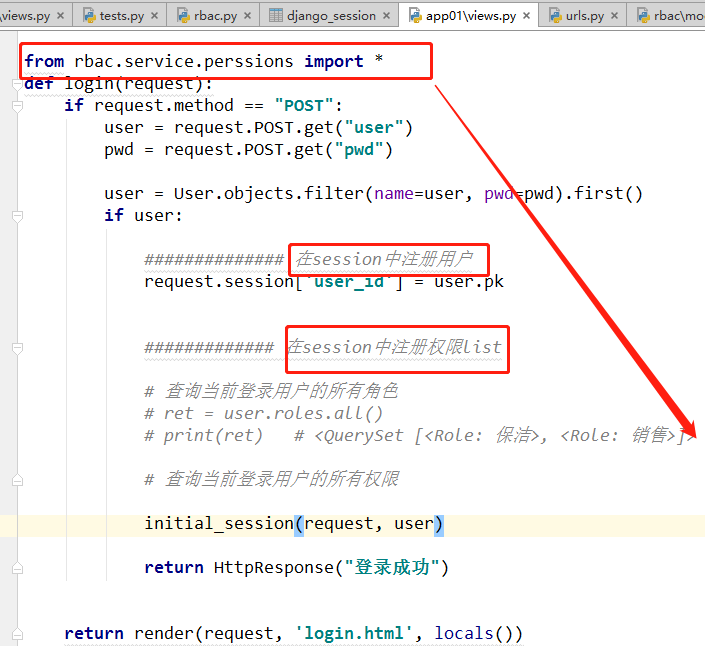

3、登录验证

1、session中注册用户,权限

1.在session中注册用户ID

request.session['user_id'] = user.pk 2.初始化 permission_list 并注册到session 中

initial_session(user,request)

注意点:

permission = user.roles.all().values('permission__url').distinct()

1.values:

temp = []

for role in user.roles.all(): # < QuerySet[ < Role: 保洁 >, < Role: 销售 >] >

temp.append({

'title':role.title

'permission__url': role.permission__url.all()

})

return temp 2.values 不会去重!!

<QuerySet [{'title': '保洁', 'permission__url': '/users/'},

{'title': '销售', 'permission__url': '/users/'},

{'title': '销售', 'permission__url': '/users/add'}]>

2、解耦

def initial_session(request,user):

permissions = user.roles.all().values("permissions__url").distinct() permission_list = []

for item in permissions:

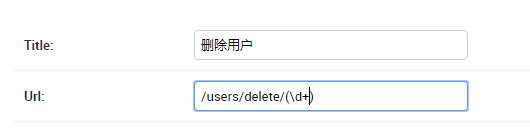

permission_list.append(item['permissions__url']) print(permission_list) # ['/users/', '/users/add', '/users/delete/(\\d+)', '/users/edit/(\\d+)'] request.session["permission_list"] = permission_list """

values : for role in user.roles.all(): # <QuerySet [<Role: 保洁>, <Role: 销售>]>

temp.append({

"title":role.title,

"permissions_url":role.permissions.all()

}) # <QuerySet [{'title': '保洁', 'permissions__url': '/users/'},

# {'title': '销售', 'permissions__url': '/users/'},

# {'title': '销售', 'permissions__url': '/users/add'}]> """

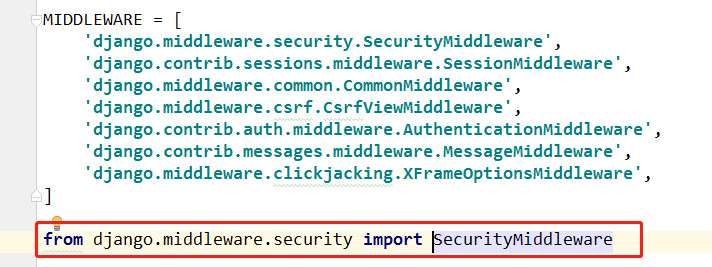

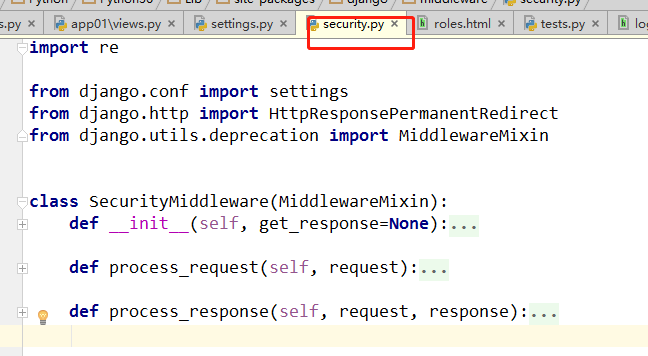

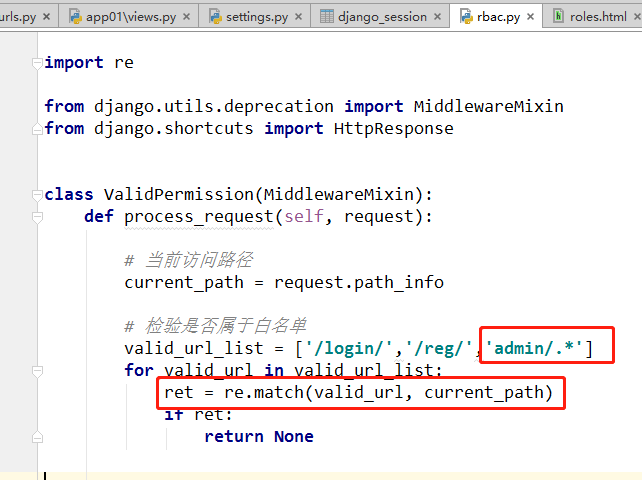

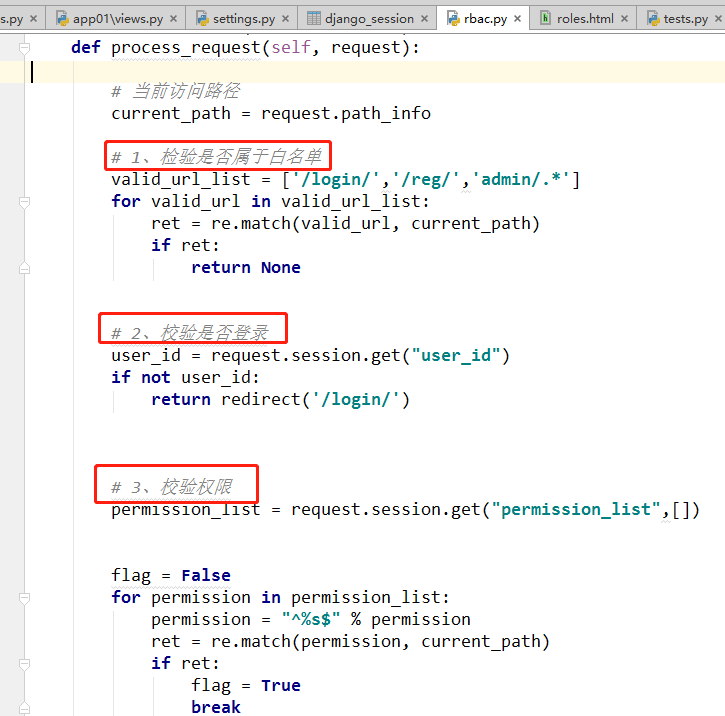

4、基于中间件的权限校验

1、middleware如何构造?抄袭

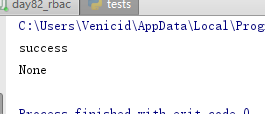

2、正则匹配

from django.test import TestCase # Create your tests here. # 当前path 如何与 paths匹配

# 不能用in /users/delete/9

# 正则匹配 li = ['/users/', '/users/add', '/users/delete/(\\d+)', '/users/edit/(\\d+)'] c_path = "/users/delete/9" import re flag = False for permission in li:

permission = "^%s$" % permission

ret = re.match(permission, c_path)

if ret:

flag = True

break if flag:

print("success") # ret = re.match("/users/", "/users/delete/9")

ret = re.match("^/users/$", "/users/delete/9")

print(ret)

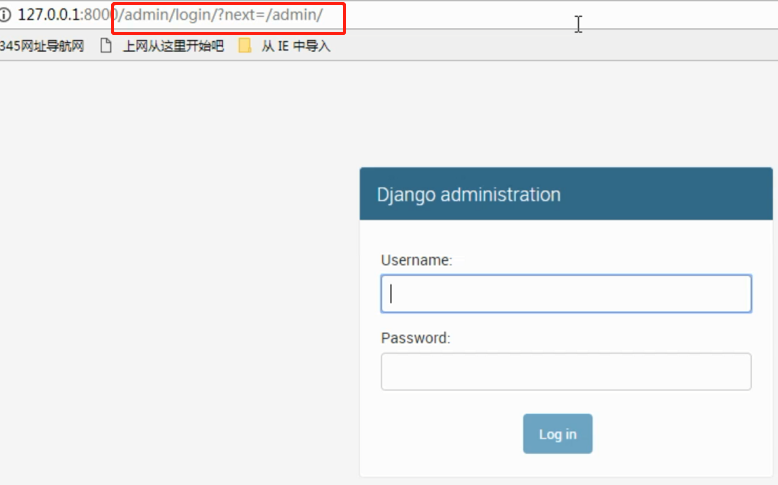

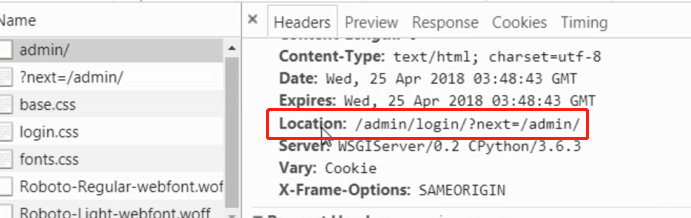

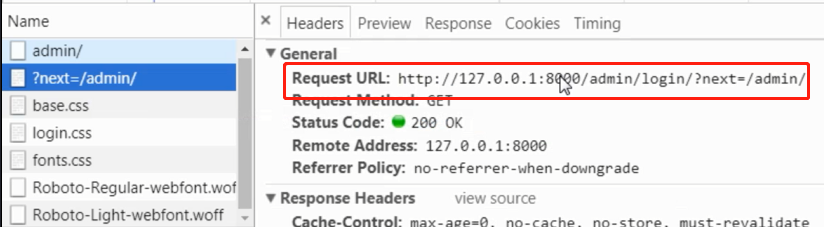

3、admin如何验证:302重定向

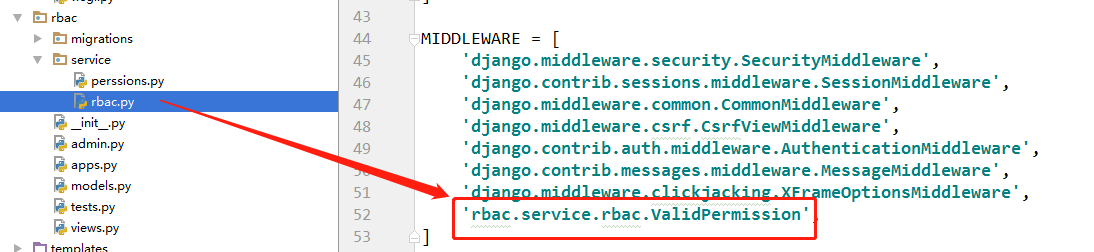

3、构建中间件

# -*- coding: utf-8 -*-

# @Time : 2018/08/11 0011 9:04

# @Author : Venicid import re from django.utils.deprecation import MiddlewareMixin

from django.shortcuts import HttpResponse, redirect class ValidPermission(MiddlewareMixin):

def process_request(self, request): # 当前访问路径

current_path = request.path_info # 1、检验是否属于白名单 白名单,不需要任何权限的url

# 正则匹配

valid_url_list = ['/login/','/reg/','/admin/.*']

for valid_url in valid_url_list:

ret = re.match(valid_url, current_path) if ret:

return None # 2、校验是否登录

user_id = request.session.get("user_id")

if not user_id:

return redirect('/login/') # 3、校验权限

permission_list = request.session.get("permission_list",[]) flag = False

for permission in permission_list:

permission = "^%s$" % permission

ret = re.match(permission, current_path)

if ret:

flag = True

break if not flag:

return HttpResponse("没有访问权限")

return None

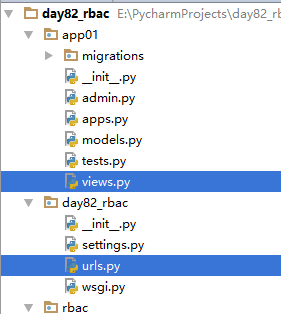

4、views视图,url

url

from django.contrib import admin

from django.urls import path,re_path from app01 import views urlpatterns = [

path('admin/', admin.site.urls),

re_path(r'^users/$',views.users),

re_path(r'^users/add/$',views.add_user),

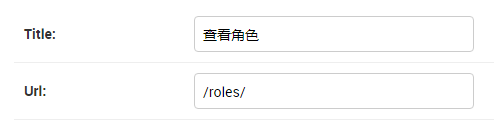

re_path(r'^roles/$',views.roles),

re_path(r'^login/$',views.login),

]

views

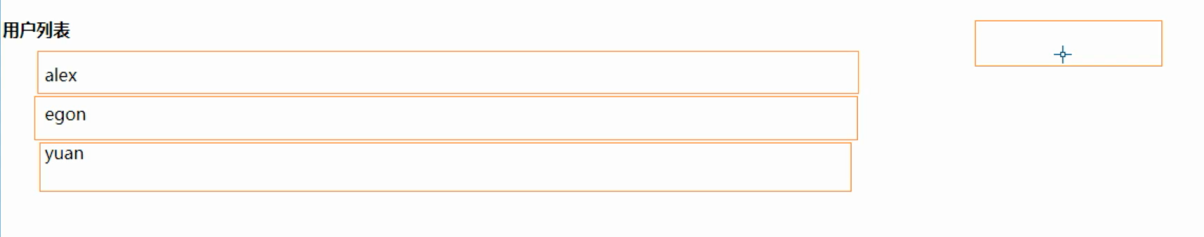

from django.shortcuts import render, HttpResponse # Create your views here. from rbac.models import * def users(request):

user_list = User.objects.all() return render(request, "users.html", locals()) def add_user(request): """

permission_list = request.session["permission_list"] # # ['/users/', '/users/add', '/users/delete/(\\d+)', '/users/edit/(\\d+)']

current_path = request.path_info flag = False

for permission in permission_list:

permission = "^%s$"%permission

ret = re.match(permission, current_path)

if ret:

flag = True

break if not flag:

return HttpResponse("没有访问权限")

"""

return HttpResponse('add user') def roles(request):

role_list = Role.objects.all()

print(role_list) # 方式2 middleware """

# 方式1

permission_list = request.session["permission_list"] # # ['/users/', '/users/add', '/users/delete/(\\d+)', '/users/edit/(\\d+)']

current_path = request.path_info flag = False

for permission in permission_list:

permission = "^%s$"%permission

ret = re.match(permission, current_path)

if ret:

flag = True

break if not flag:

return HttpResponse("没有访问权限")

""" return render(request, "roles.html", locals()) from rbac.service.perssions import *

def login(request):

if request.method == "POST":

user = request.POST.get("user")

pwd = request.POST.get("pwd") user = User.objects.filter(name=user, pwd=pwd).first()

if user: ############## 在session中注册用户

request.session['user_id'] = user.pk ############# 在session中注册权限list # 查询当前登录用户的所有角色

# ret = user.roles.all()

# print(ret) # <QuerySet [<Role: 保洁>, <Role: 销售>]> # 查询当前登录用户的所有权限 initial_session(request, user) return HttpResponse("登录成功") return render(request, 'login.html', locals())

5、注意点

注意点:

1.白名单,不需要任何权限的url

valid_url_list = ['/login/', '/reg/', '/admin/.*']

for valid_url in valid_url_list:

ret = re.match(valid_url, current_path)

if ret:

return 正则匹配 2.校验是否登录,

user_id = request.session.get('user_id')

if not user_id:

return redirect('/login/') 3.校验权限(^ $ / 正则)

permission_list = request.session.get('permission_list',[]) flag = False

for permission in permission_list:

# ['/users/', '/users/add/', '/users/edit/(\\d+)/', '/users/delete/(\\d+)/']

# 需要 ^ $ 限定!!

permission = "^%s$" % permission # 正则

ret = re.match(permission, current_path)

if ret:

flag = True

break if not flag:

return HttpResponse('无访问权限!')

4、总结:关于rbac

关于rbac:

(1) 创建表关系:

class User(models.Model):

name=models.CharField(max_length=32)

pwd=models.CharField(max_length=32)

roles=models.ManyToManyField(to="Role")

def __str__(self): return self.name

class Role(models.Model):

title=models.CharField(max_length=32)

permissions=models.ManyToManyField(to="Permission")

def __str__(self): return self.title

class Permission(models.Model):

title=models.CharField(max_length=32)

url=models.CharField(max_length=32)

def __str__(self):return self.title

(2) 基于admin录入数据

(3) 登录校验:

if 登录成功:

查询当前登录用户的权限列表注册到session中

(4) 校验权限(中间件的应用)

class ValidPermission(MiddlewareMixin):

def process_request(self,request):

# 当前访问路径

current_path = request.path_info

# 检查是否属于白名单

valid_url_list=["/login/","/reg/","/admin/.*"]

for valid_url in valid_url_list:

ret=re.match(valid_url,current_path)

if ret:

return None

# 校验是否登录

user_id=request.session.get("user_id")

if not user_id:

return redirect("/login/")

# 校验权限

permission_list = request.session.get("permission_list",[]) # ['/users/', '/users/add', '/users/delete/(\\d+)', 'users/edit/(\\d+)']

flag = False

for permission in permission_list:

permission = "^%s$" % permission

ret = re.match(permission, current_path)

if ret:

flag = True

break

if not flag:

return HttpResponse("没有访问权限!")

return None

1、rbac权限组件-初识, 中间件校验1的更多相关文章

- rbac权限组件整合到实际项目的全过程详述

rbac简介 项目的GitHub地址 欢迎Download&Fork&Star:https://github.com/Wanghongw/CombineRbac 另外,本文只简单介绍一 ...

- CRM项目之RBAC权限组件-day26

写在前面 上课第26天,打卡: 世间安得双全法 不负如来不负卿 s17day26 CRM项目 项目概要:XX公司CRM - 权限管理,公共组件,app ***** - 熟悉增删改查,Low *** - ...

- django自定义rbac权限组件(二级菜单)

一.目录结构 二.表结构设计 model.py from django.db import models # Create your models here. class Menu(models.Mo ...

- Django-CRM项目学习(六)-rbac模块(权限组件)

1.rbac权限组件 1.1 模板分析(五表结构) 1.2 模板构建 人物和角色进行多对多绑定,角色与权限进行多对多绑定.其中人物和角色的多对多绑定的操作可以避免相同的人物多重权限的操作. 1.3 数 ...

- python 全栈开发,Day107(CRM初始,权限组件之权限控制,权限系统表设计)

一.CRM初始 CRM,客户关系管理系统(Customer Relationship Management).企业用CRM技术来管理与客户之间的关系,以求提升企业成功的管理方式,其目的是协助企业管理销 ...

- 基于RBAC权限验证, 中间价middleware实现, views 登录视图代码

废话不多说 上代码: 基础实现: rom django.shortcuts import HttpResponse, redirect, render from django.http import ...

- CRM【第一篇】: 权限组件之权限控制

1. 问:为什么程序需要权限控制? 答:生活中的权限限制,① 看灾难片电影<2012>中富人和权贵有权登上诺亚方舟,穷苦老百姓只有等着灾难的来临:② 屌丝们,有没有想过为什么那些长得漂亮身 ...

- Django高级篇三。restful的解析器,认证组件,权限组件

一.rest=framework之解析器 1)解析器作用. 根据提交的数据.只解析某些特定的数据.非法数据不接收,为了系统安全问题 比如解析的数据格式有 有application/json,x-www ...

- drf token刷新配置、认证组件(使用)、权限组件(使用)、频率组件(使用)、异常组件(使用)

目录 一.特殊路由映射的请求 二.token刷新机制配置(了解) 三.认证组件项目使用:多方式登录 1.urls.py 路由 2.views.py 视图 3.serializers.py 序列化 4. ...

随机推荐

- Oracle EBS PO退货失败

无法读取例程 &ROUTINE 中配置文件选项 INV_DEBUG_TRACE 的值. 系统-配置文件-地点层 INC%调试%踪 是 select * from po_interface_e ...

- Intel Nehalem微架构Calpella平台机型Windows XP系统下如何开启AHCI硬盘工作模式(XP系统下如何加载AHCI驱动)

问题描述用户来电表示使用IDE模式安装XP系统后开启AHCI模式会出现开机蓝屏重启的问题,咨询如何在XP下加载AHCI驱动,以便开启BIOS中AHCI选项来发挥硬盘的最佳性能 问题分析 Windo ...

- MagicalRecord使用中的注意事项

MagicalRecord使用中的注意事项 使用CoreData [1] 使用CoreData [2] 使用CoreData [3] 使用CoreData [4] 使用MagicalRecord操作C ...

- 《C++ Primer Plus》读书笔记之十二—C++中的代码重用

第14章 C++中的代码重用 1.C++代码重用方法:公有继承.使用本身是另一个类的对象的类成员(这种方法称为包含.组合或层次化).私有或保护继承.类模板等. 2.模板特性意味着声明对象时,必须指定具 ...

- Sublime Text 3 调用cmd运行c、java、python、batch file

一.调用cmd运行c(首先复制MinGW到C盘根目录,并添加环境变量) Tools --> Build System --> New Build System 删除所有内容 复制如下代码进 ...

- JDBC 连接mysql获取中文时的乱码问题

前段时间学习JDBC,要连接mysql获取数据.按照老师的样例数据,要存一些名字之类的信息,用的都是英文名,我当时就不太想用英文,就把我室友的名字存了进去,嘿嘿,结果,出问题了. 连接数据库语句: s ...

- 低级终端IO

低级终端IO 程序会需要对输入输出进行比简单的文件操作更为精确的控制.POSX提供了一套接口允许程序控制终端驱动程序的行为,这套接口称为通用终端接口(GIT). 需要改变终端设置的例子 标准输入输出, ...

- mysql数据库配置文件

一.数据库配置文件 数据库配置文件是很一个很强大的功能,这是数据库管理员经常需要关注的配置文件. my.ini #这是在windows下的配置文件名称. my.conf #这是在linux下的配置 ...

- ZT 链表逆序

链表逆序 原帖地址http://blog.csdn.net/niuer09/article/details/5961004 分类: C/C++2010-10-23 17:23 18425人阅读 评论( ...

- C++11 的右值引用

作者:Tinro链接:https://www.zhihu.com/question/22111546/answer/30801982来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请 ...