pikachu学习-暴力破解模块

安装好XAMPP,burpsuite,配置好pikachu我们就可以进行pikachu平台的漏洞学习

我这篇博客主要写暴力破解模块讲解,它分为4个小模块,分别是“基于表单的暴力破解”,“验证码绕过(on client)”,“验证码绕过(on server)”,“token防爆破?”

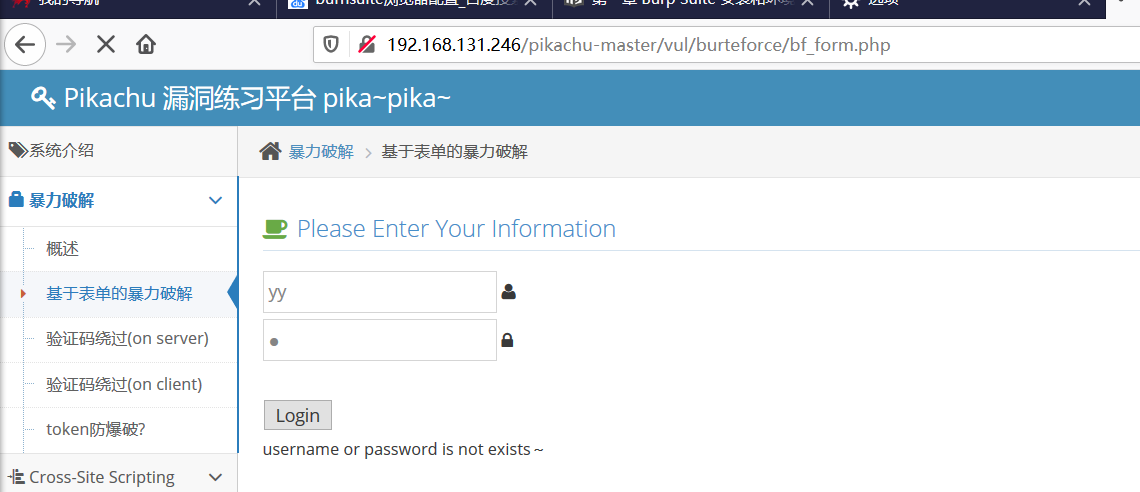

1.基于表单的暴力破解

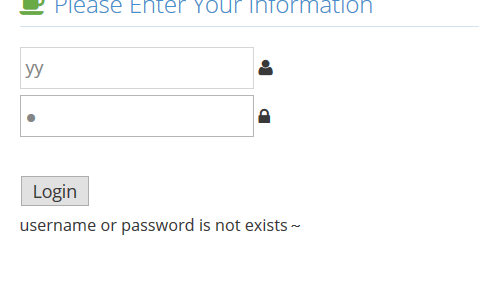

进入界面以后我们可以随意输入一组用户名密码,根据返回信息判断用户名密码正确性

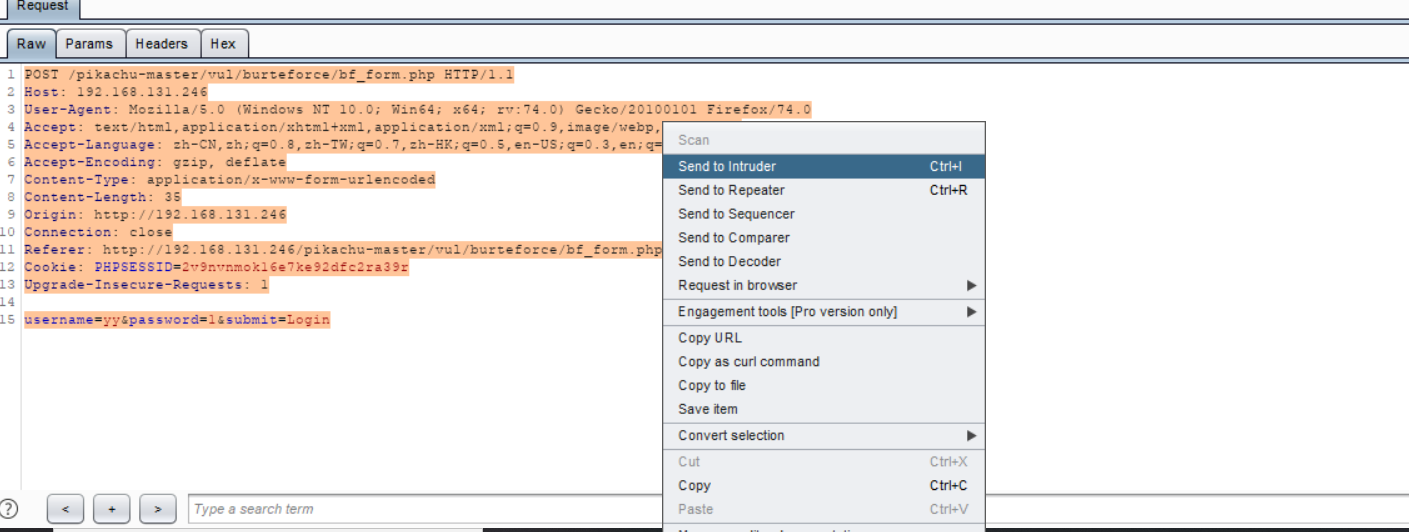

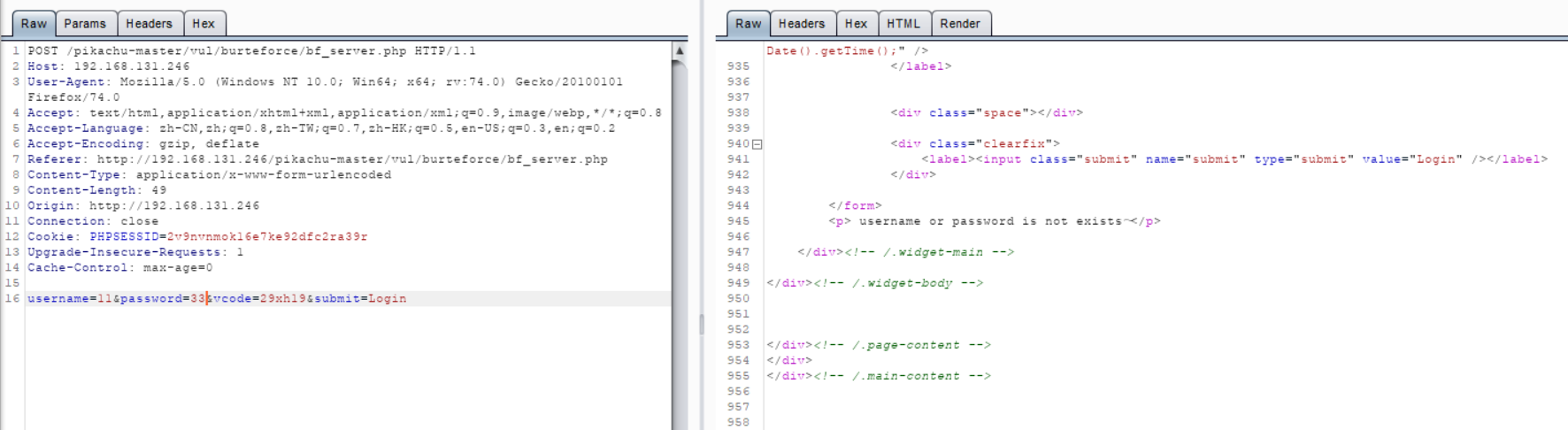

用户名密码不正确,我们可以看一下burpsuite抓包信息

我们发现它的认证因素只有用户名密码,没有验证码,像这种简单防护基本都可以进行暴力破解,

那么我们直接将抓到的信息发送的到暴力破解模块进行暴力破解

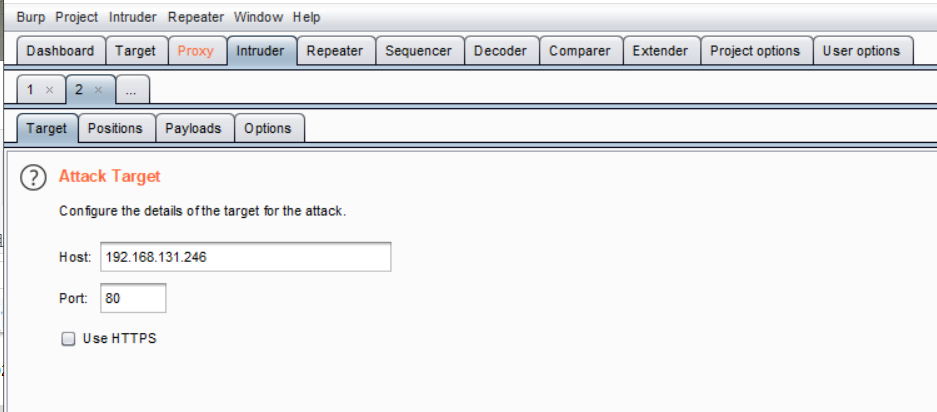

暴力破解模块有4个选项卡,第一个选项卡Target即我们发送过来的目标地址和端口

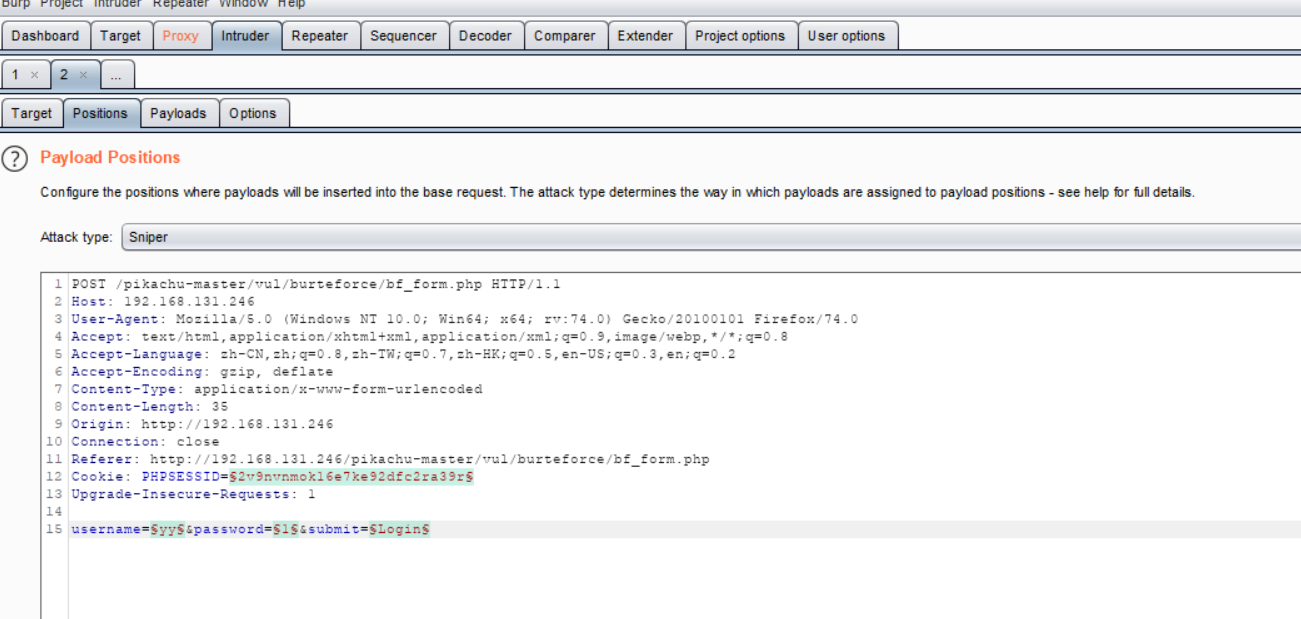

第二个选项卡Position即可以看到发送到数据包信息

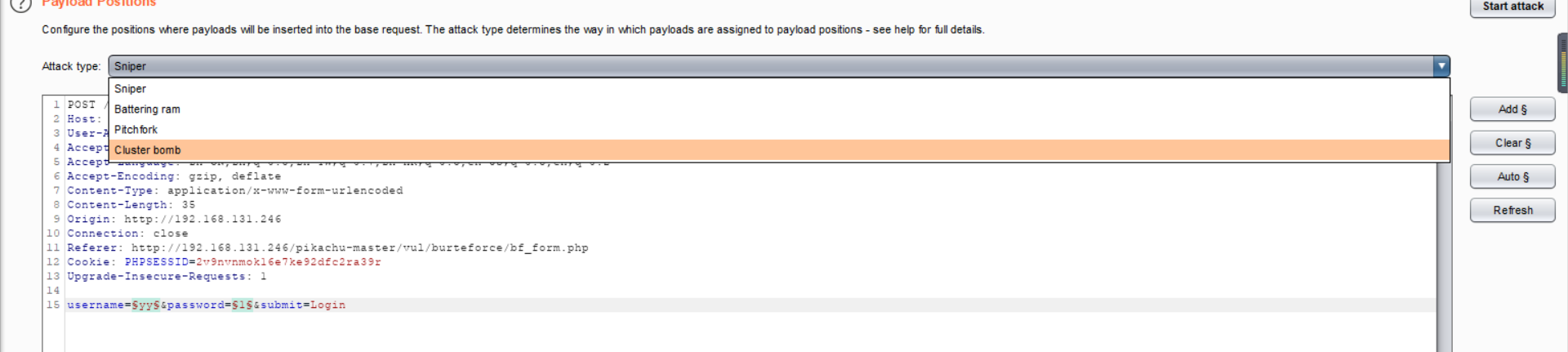

我们将没用的变量清除(clear)掉,然后添加(add)username和password变量,再选择攻击模式为cluster bomb

这里补充一下各种攻击模式的区别:

Sinper:一个变量设置一个payload进行攻击

Battering ram:可以设置两个变量,把payload同时给两个变量

Pitchfork:两个变量分别设置payload,然后按顺序一一对应进行破解

Cluster bomb:两个变量分别设置payload,然后交叉列所有情况进行破解(常用)

接下来点击第三个选项卡

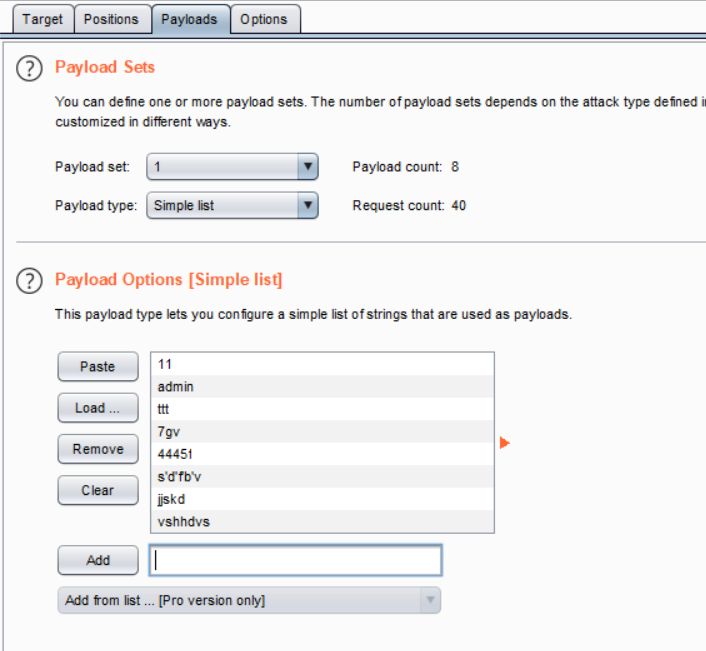

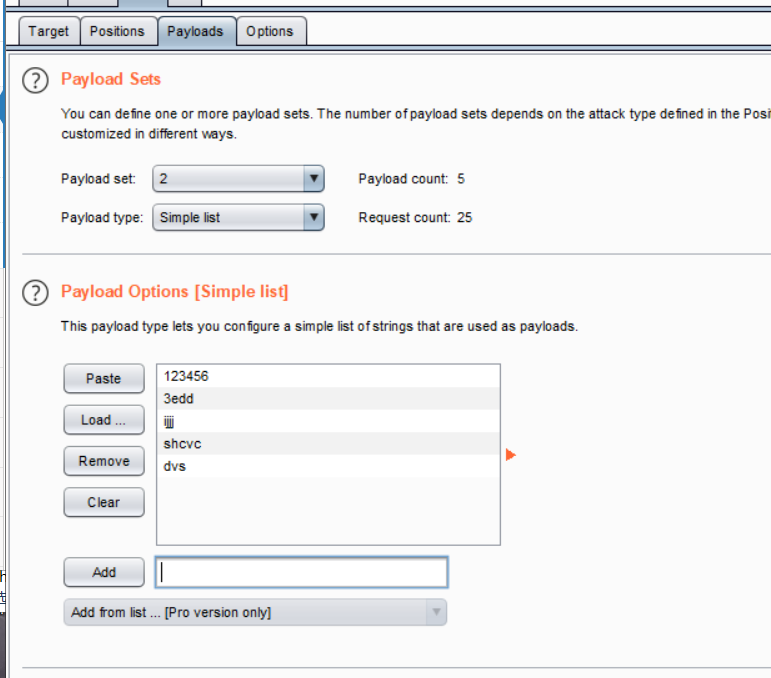

因为我们选择的是Cluster bomb模式,所以有两个payload,写入相应字典,我随便写的,

当然如果你有自己的字典的话将plyload type选为Runtime file导入自己的字典也可以,

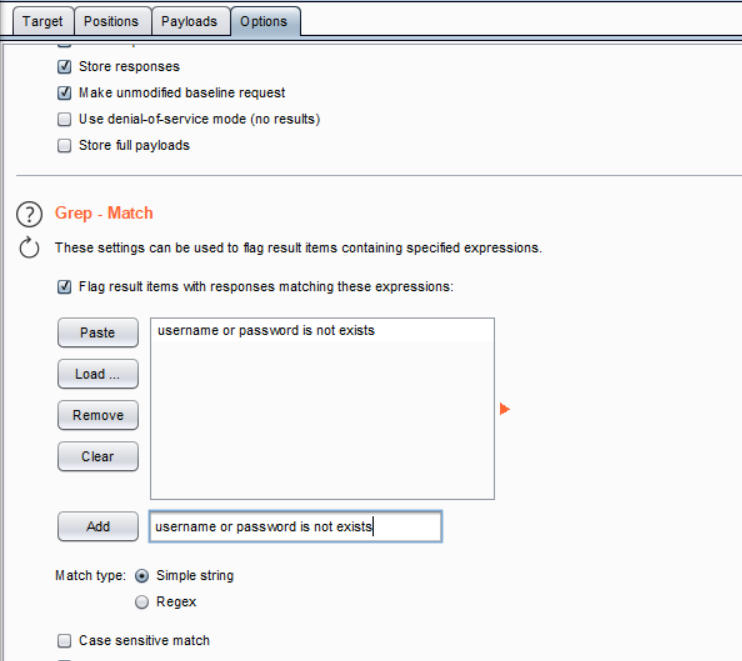

点击第四个选项卡Options将Grep-match里信息清除,然后添加我们页面用户名密码错误返回的信息

因为有的时候我们字典很庞大,一个一个去撞只看length很难看出,Grep-match可以很快帮我们找出返回信息跟你add的信息有区别的记录

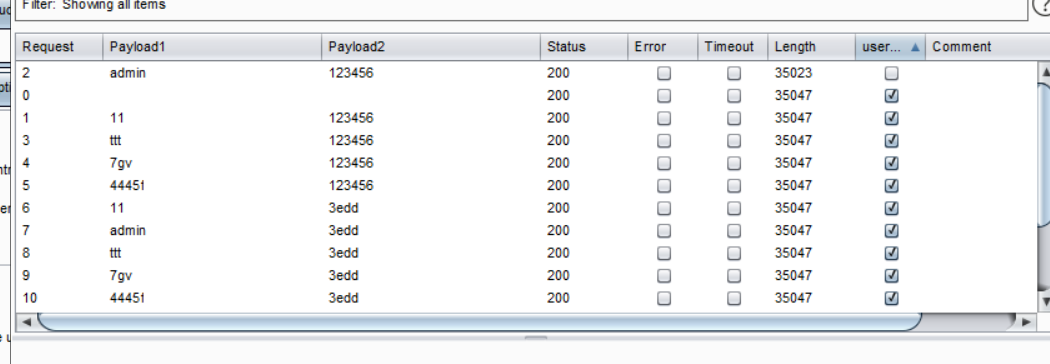

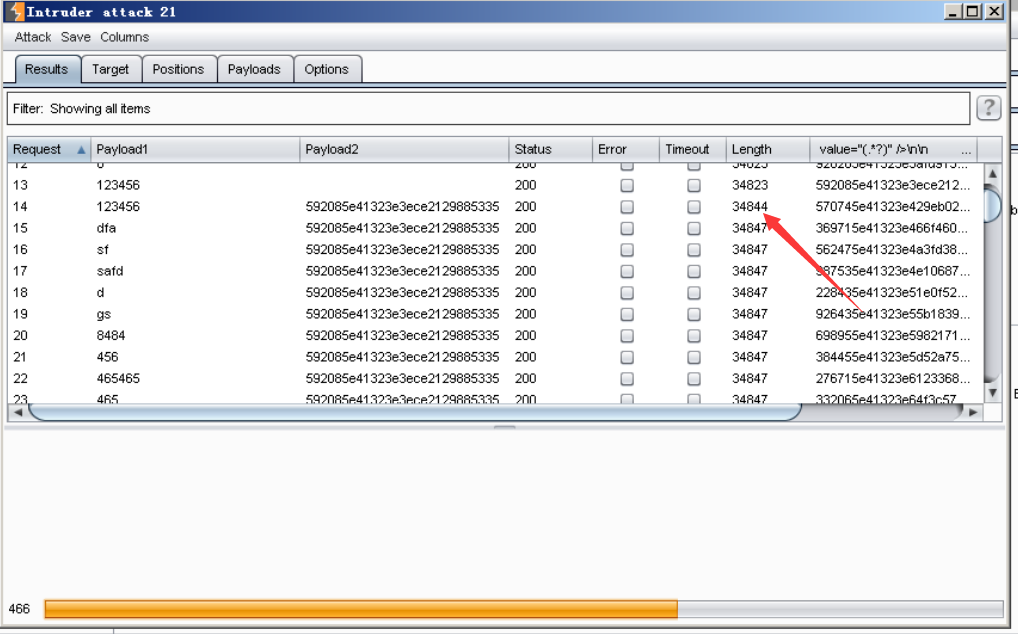

接下来点击开始开始爆破

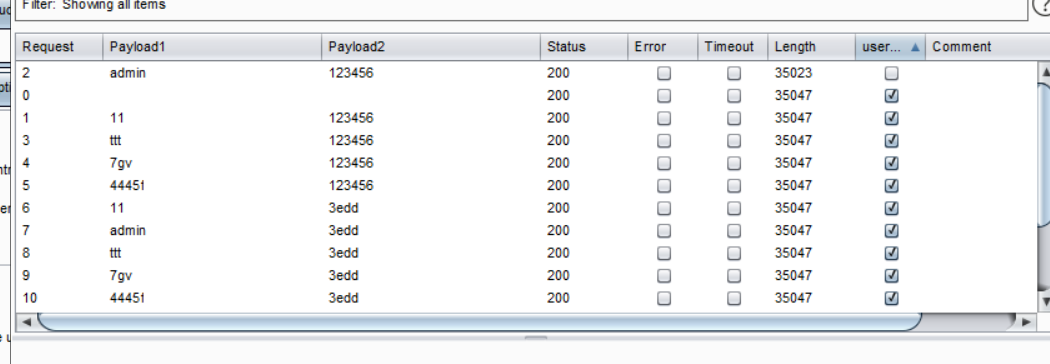

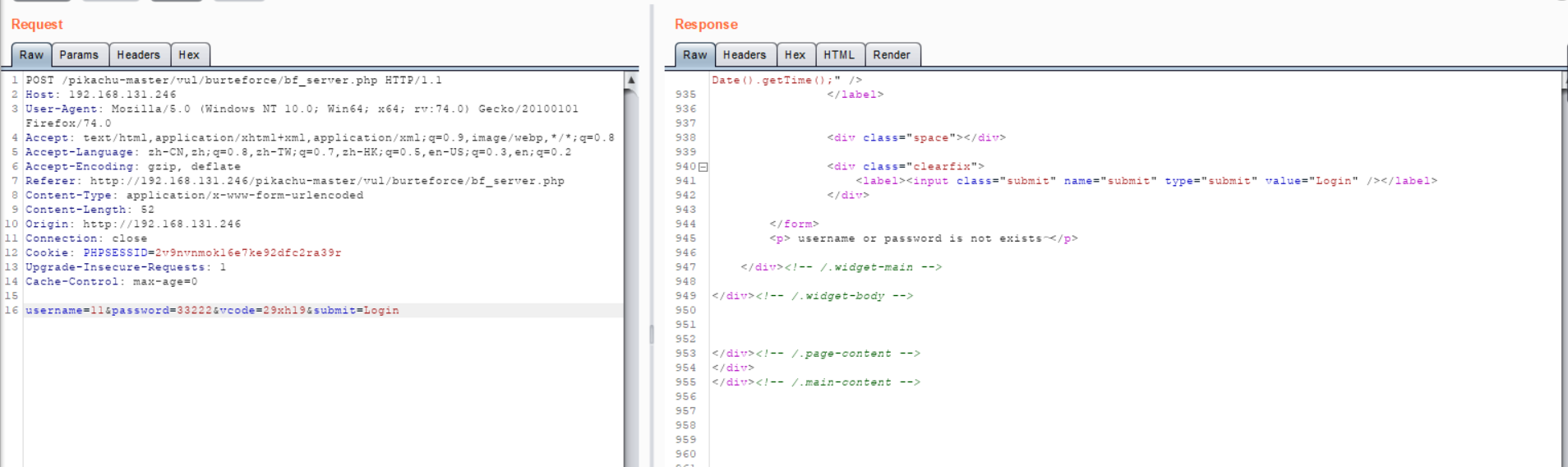

如上图,没有对号的即没有返回错误信息的,看length亦可,我们试一下“admin,123456”,正确

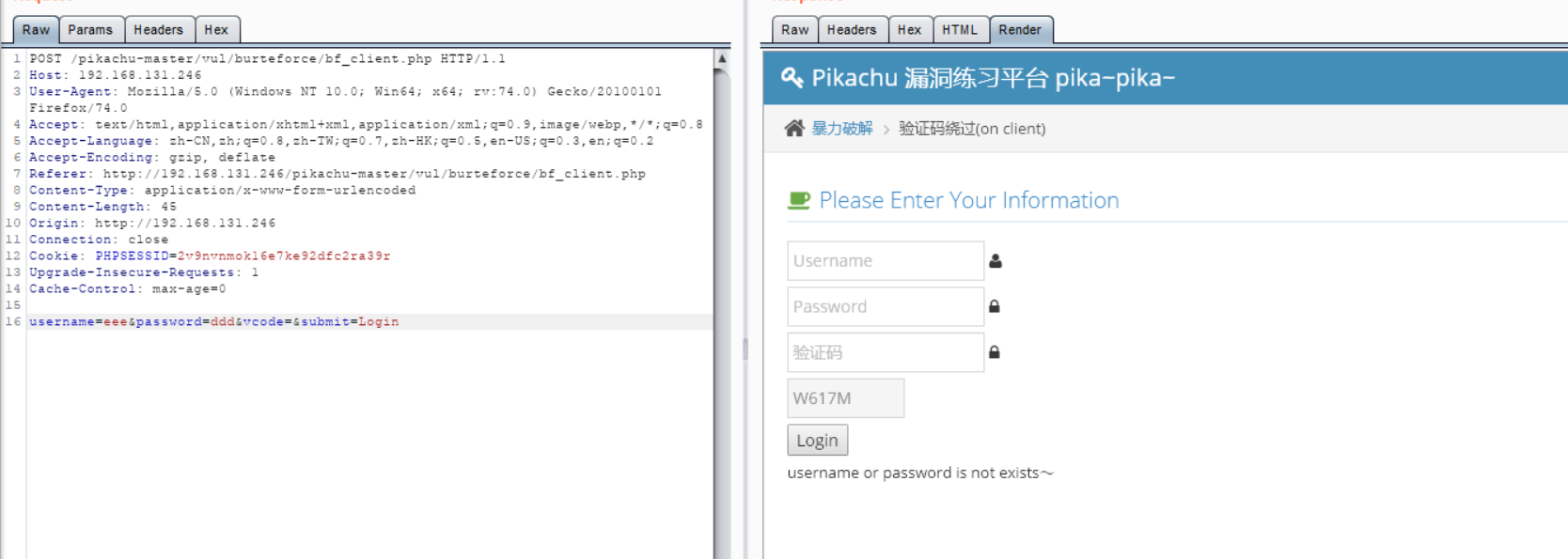

2.验证码绕过(on client)

这一关虽然加了验证码,但是通过观察源码可以发现,输入的验证码是通过前端的js进行验证,浏览器前端用js做验证码很轻松就可以绕过,所以说几乎没用

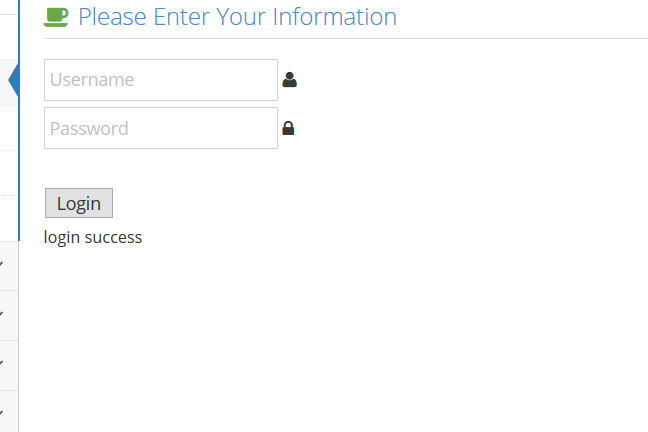

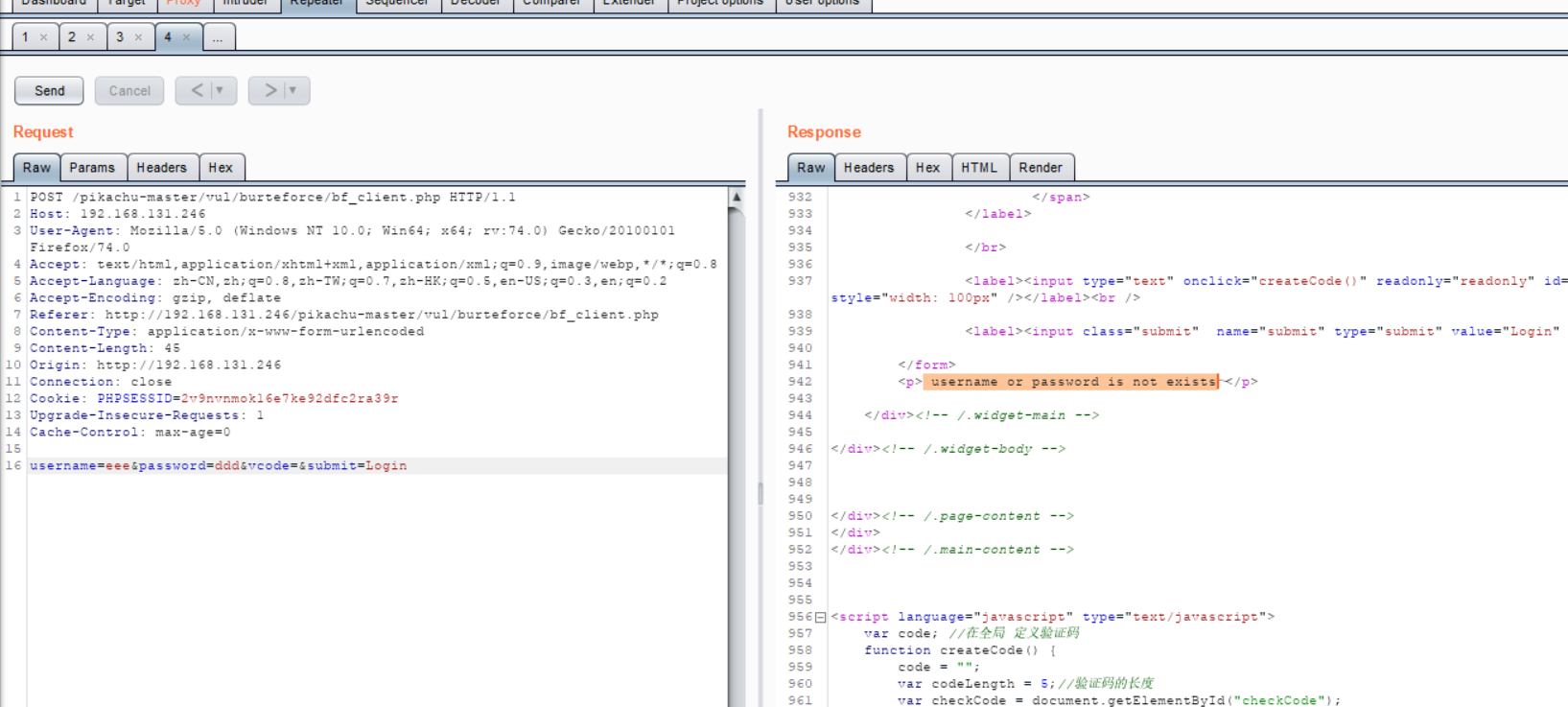

我们也可以抓包看一下,将数据包发送到repeater模块,在这个模块我们可以手动修改数据包内容,这里可以直接将内容返回后台,我们将验证码不输验证码,直接发送后台,我们发现返回信息“username or password is not exist” 意思就是我们直接绕过了验证码,看到了返回信息,这是因为验证码提交了但没有进行后台验证。

好了接下来步骤跟基于表单的暴力破解相同,我直接给出爆破结果

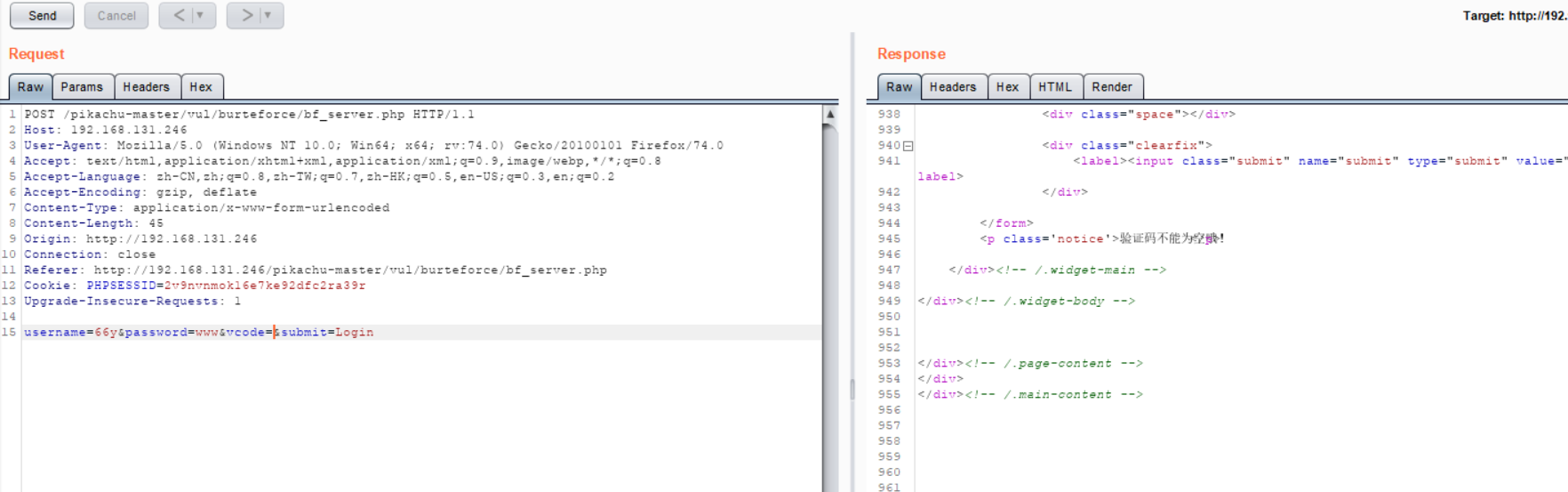

3.验证码绕过(on server)

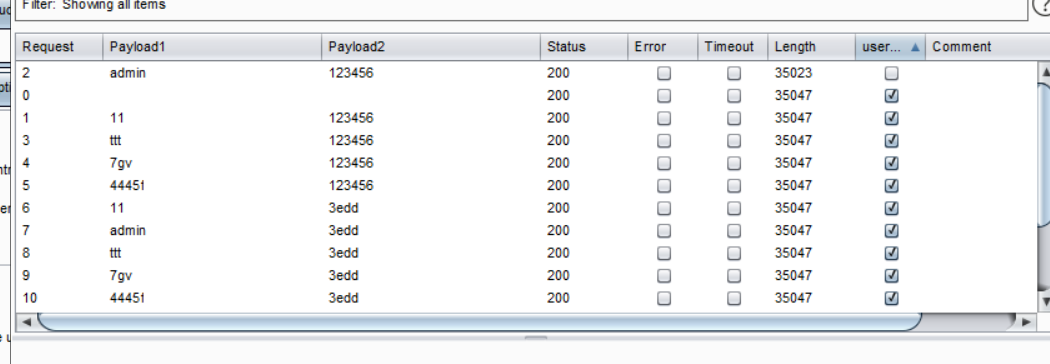

随便输入一组用户名密码,验证码,抓包,并将抓到的包发送到repeater模块,

我们不输验证码,或输入错误验证码试一下,

我们发现返回验证码未输入或错误等信息,说明验证码在后端进行了验证,

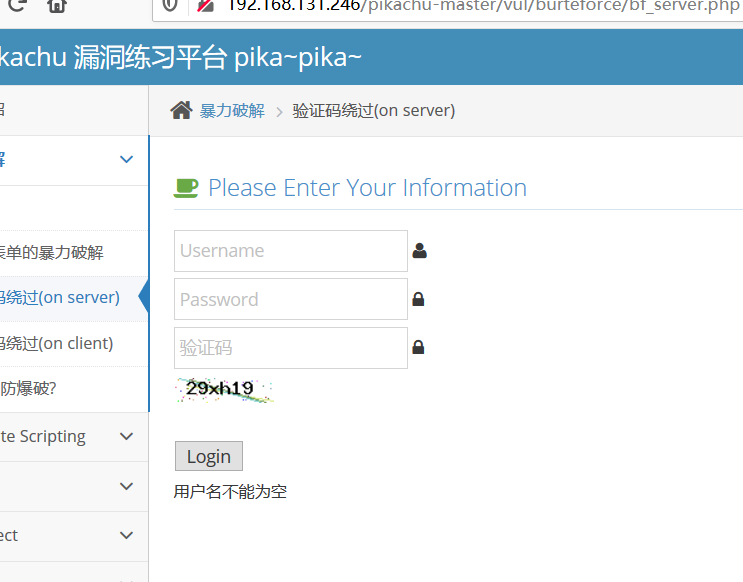

那我们再试一下验证码是否会过期,在浏览器输入界面先不要提交,直接刷新界面抓包,发送到repeater模块

我们这次验证码是29xh19,我们在repeater模块输入用户名密码验证码提交

得到用户名密码返回信息,这是一定的,因为这是这个验证码的第一次利用,接下来不改验证码,输入其他用户名密码试一下

我们发现依旧返回用户名密码错误,说明验证码没有过期,可以重复利用,ok,验证码绕过了,接下来我们按照“基于表单的暴力破解”一步步暴力破解即可

我直接给出破解后用户名密码

4.token是否防爆破?

答案是不能的,

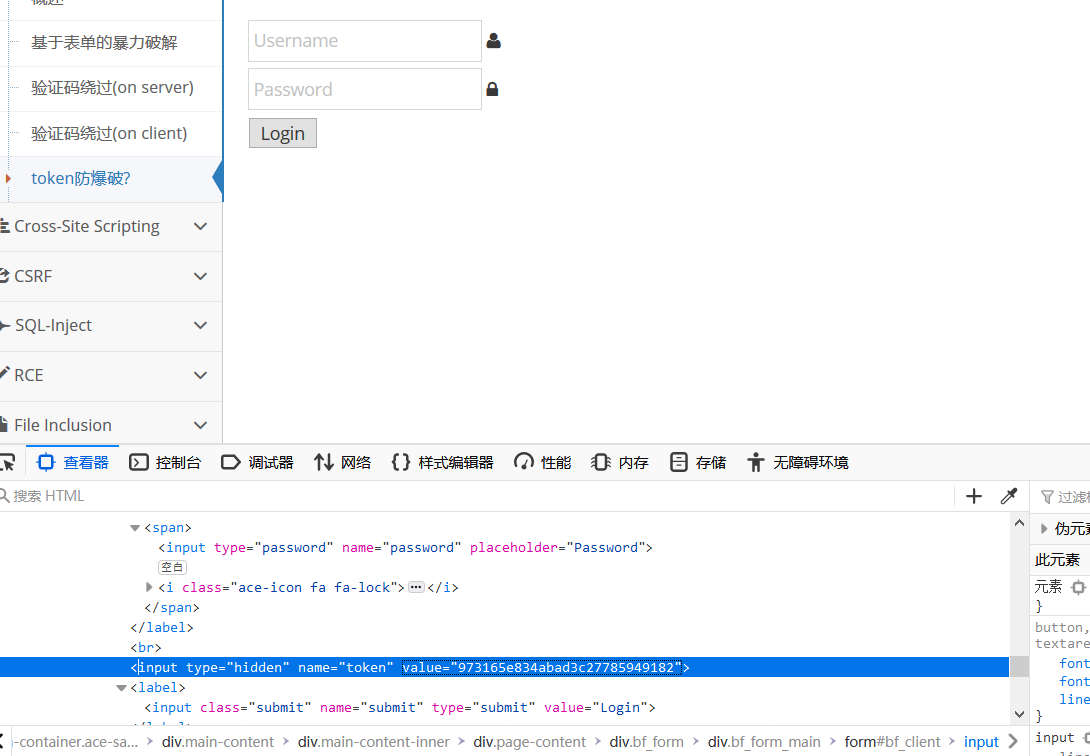

在pikachu “token防爆破”界面打开浏览器开发者选项,打开Web控制台,用选择器查看一下我们提交的Form表单

我们发现除了用户名密码之外还有一个隐藏的input标签,它的name是token,那串数字即token值,它的作用就是当我们输入用户名密码点击登陆时,后台会根据用户名密码加上token值进行验证,token值会改变当我们刷新页面时。只有token值正确,才会对用户名密码进行验证,但其实也没有太大作用,因为它的值已经以字符串的方式直接输出到了前端html表单上

抓包之后,我们把token设置变量,options的grep extract添加token:

token变量的type设置成recursive grep

然后attack,

如图,得到用户名和密码。

pikachu学习-暴力破解模块的更多相关文章

- Pikachu的暴力破解演示-----基于表单的暴力破解

1 首先打开XAMMP与burpsuite 2 打开游览器输入127.0.0.1:88进入pikachu,(由于我的端口有80改成88所以输入127.0.0.1:88要是没有更改80只需要输入127. ...

- pikachu靶场-暴力破解(验证码、token)

甲.基于表单的破解 较为简单,直接BurpSuite爆破. 乙.验证码绕过(on server) 打开题目,比第一题多了一个验证码验证,很多初学者遇到验证码就会感觉不知所措.其实这题也较为简单,首先正 ...

- DVWA(二): Brute Force(全等级暴力破解)

tags: DVWA Brute Force Burp Suite Firefox windows2003 暴力破解基本利用密码字典使用穷举法对于所有的账号密码组合全排列猜解出正确的组合. LEVEL ...

- 4. DVWA亲测暴力破解

LOW等级 我们先用burpsuite抓包,因为burpsuite提供了暴力破解模块 我们先创建一个1.txt文件夹,把正确的账号密码写进去 我们输入 Username:1 Password: ...

- sqli-labs-master less05 及 Burp Suite暴力破解示例

一.首先测试显示内容 例:http://localhost/sqli-labs-master/Less-5/?id=1 http://localhost/sqli-labs-master/Less-5 ...

- Pikachu-暴力破解模块

一.概述 "暴力破解"是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取. 其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果. 为 ...

- 关于暴力破解的一些学习笔记(pikachu)

这几天的笔记都懒得发博客都写在本地了,随缘搬上来 什么是暴力破解 就是在攻击者不知道目标账号密码情况下的,对目标系统的常识性登陆 一般会采用一些工具+特定的字典 来实现高效的连续的尝试性登陆 一个有效 ...

- pikachu——暴力破解

前述: 前面学习了sqli-labs 和 DVWA,也算是初步涉足了web漏洞,了解了一些web漏洞的知识.所以在pikachu上面,会更加仔细认真,把前面没有介绍到的知识点和我一边学习到的新知识再补 ...

- 搭建pikachu平台及暴力破解

一.先将Pikachu文件放在网站根目录下 二.修改pikachu网站的配置文件 inc/config.inc.php define('DBUSER', 'user'); define('DBPW' ...

随机推荐

- Android系统使用Shell脚本预装apk

客户需求:需要在Android系统预安装一个或者若干个apk,客户可以选择自行卸载并且卸载后系统再次启动并不会再次自动安装. 考虑到需要批量安装应用,我这里考虑到使用灵活的shell脚本.shell脚 ...

- CSS中怎么设置元素水平垂直居中?

记录怎么使用text-align与vertical-align属性设置元素在容器中垂直居中对齐.text-align与vertical-align虽然都是设置元素内部对齐方式的,但两者的用法还是有略微 ...

- 从头认识js-函数表达式

定义函数的方式有两种: 1.函数声明(特征:函数声明提升,在执行代码之前会先读取函数声明,这就意味着可以把函数声明放在调用它的语句之后) 2.函数表达式(函数表达式与其他表达式一样,使用之前必须先声明 ...

- HTML5前期学习准备(一)

HTML简介 1.html的基本概念 HTML:HyperTextMarket language,超文本标记语言(所谓"超文本"就是指页面内可以包含图片.链接,甚至音乐.程序等非文 ...

- 前端每日实战:60# 视频演示如何用纯 CSS 创作一块乐高积木

效果预览 按下右侧的"点击预览"按钮可以在当前页面预览,点击链接可以全屏预览. https://codepen.io/comehope/pen/qKKqrv 可交互视频 此视频是可 ...

- 关于Js的那些面试题

1.javascript的typeof返回哪些数据类型 number string boolean Object function underfind 2.例举3种强制类型转换和2种隐式类型转换?强制 ...

- 一份简明的 Base64 原理解析

书接上回,在 记一个 Base64 有关的 Bug 一文里,我们说到了 Base64 的编解码器有不同实现,交叉使用它们可能引发的问题等等. 这一回,我们来对 Base64 这一常用编解码技术的原理一 ...

- 在服务器上保存图片没有权限该怎么办?Permission denied:xxxxxx

用Flask框架,写了一个上传图片的接口,把这个Flask服务用nginx+uwsgi部署在了服务器上,保存图片至服务器指定目录,显示没有权限?? 一开始我以为是nginx或者uwsgi影响的(可能很 ...

- yuchuan_Linux_C 编程之七系统IO函数

一.整体大纲 二. 系统IO函数 1. 一些概念 文件描述符 PCB C库函的IO缓冲区 1) 文件描述符 int 类型 一个进程最多 ...

- ELK springboot日志收集

一.安装elasticsearch 可以查看前篇博客 elasticsearch安装.elasticsearch-head 安装 二.安装 配置 logstash 1.安装logstash 下载地址: ...