【应急响应】Linux安全加固

一、补丁管理

1、查看系统信息

uname -a

2、配置yun源

CentosOS 可以直接升级

RHEL系列可以配置使用CentosOS源

3、升级软件包

yum –y update

二、安全工具

三、日志审计

1、操作日志系统

2、相关命令

who

last

1

四、内核参数

1、内核参数

vi /etc/sysctl.conf

net.ipv4.icmp_echo_ignore_broadcasts = #忽略ICMP广播

net.ipv4.icmp_echo_ignore_all = #忽略ICMP echo请求

net.ipv4.ip_default_ttl = #修改TTL为128

#sysctl -p

2、开启syncookies

编辑/etc/sysctl.conf文件

添加

net.ipv4.tcp_syncookies =

net.ipv4.tcp_max_syn_backlog =

net.ipv4.tcp_fin_timeout =

net.ipv4.tcp_synack_retries =

然后运行

sysctl -p

五、网络服务

1、SSH安全配置

(1)禁止root登录

PermitRootLogin no

(2)绑定端口、协议和IP地址

Port

Protocol

ListenAddress 192.168.1.1

(3)允许密码错误次数

MaxAuthTries=

2、配置tcp_wrappers,限制允许远程登陆系统的IP范围

编辑/etc/hosts.deny

添加sshd:ALL

编辑/etc/hosts.allow

添加sshd:192.168.0.0/255.255.255.0

六、账号管理

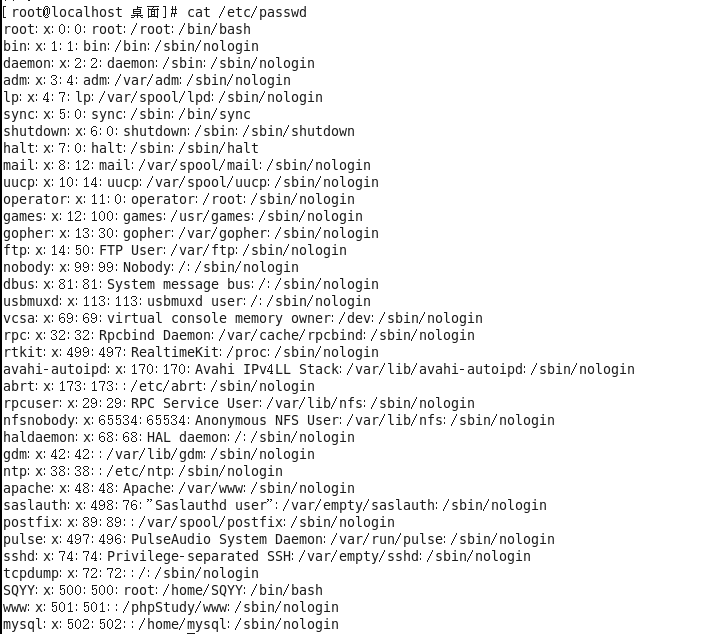

1、密码文件passwd

cat /etc/passwd

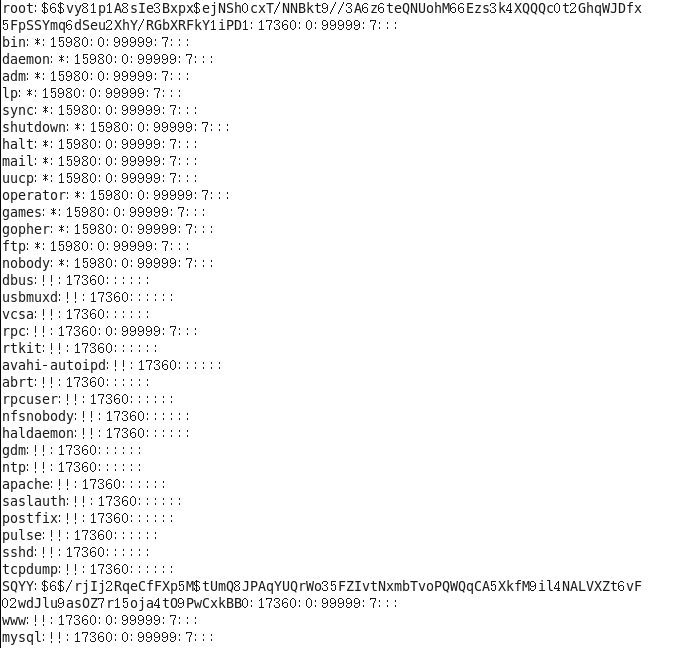

2、密码文件shadow

cat /etc/shadow

3、用户管理

添加/删除组

groupadd、groupdel 添加/删除用户

useradd、userdel 锁定/解锁用户

passwd -l、passwd -u

4、空密码用户

(1)禁止root远程登录,只允许特定用户SSH登录

编辑/etc/ssh/sshd_config,添加

AllowUsers user1 user2

PermitRootLogin no

(2)只允许特定的用户组执行su获得root权限

编辑/etc/pam.d/su文件,将一下代码的注释符去掉

#auth required pam_wheel.so use_uid

5、口令强度检查

--retry=N:修改密码时,出现错误的次数

--minlen=N:密码最少字符数

--dcredit=N:至少有N个数字

--ucredit=N:至少有N个大写字符

--lcredit=N:至少有N个小写字符

--ocredit=N:至少有N个其他字符

编辑/etc/pam.d/system-auth

password requisite pam_cracklib.so try_first_pass retry=

6、口令生存周期

vi /etc/login.defs

PASS_MAX_DAYS

PASS_WARN_AGE

7、认证失败后锁定

编辑/etc/pam.d/system-auth文件,在auth required pam_env.so 后面添加

auth required pam_tally.so onerr=fail deny= unlock_time=

8、禁止空密码用户登录

编辑/etc/pam.d/system-auth文件

auth sufficient pam_unix.so nullok try_first_pass

password sufficient pam_unix.so md5 shadow nullok try_first_pass use_authtok

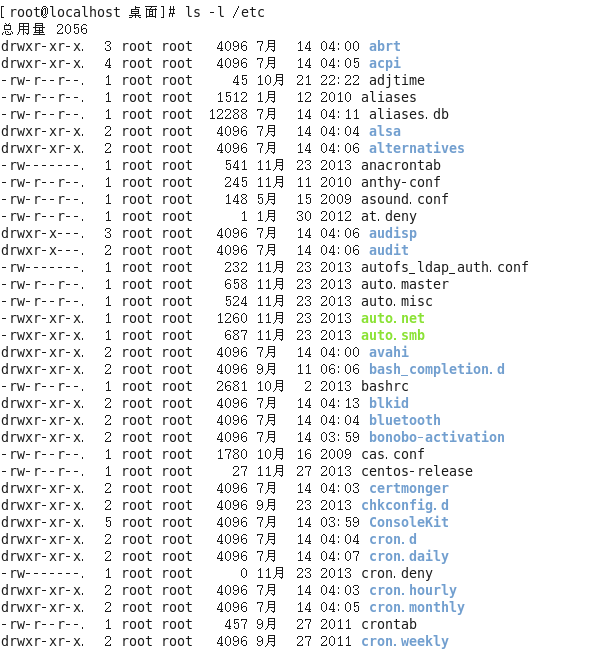

七、文件权限

1、文件权限

ls -l /etc

格式:权限(属主,属组,其他)链接数 属主 属组 大小 最近修改时间 文件名

修改权限和属主:

# chmod u+x,g+w,o+r /tmp/abc

# chown test:test /tmp/abc

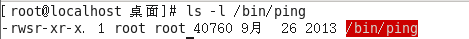

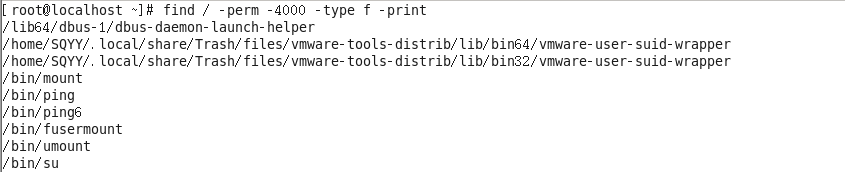

2、SetUID

ls -l /bin/ping

(1)设置SetUID

# chmod u+s /tmp/abc

# ls -l /tmp/abc

(2)查找SetUID文件

find / -perm - -type f -print

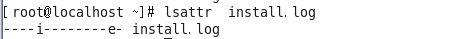

(3)文件系统属性

lsattr install.log

根据不同的标志位设置不同的权限

lsattr 列出文件属性

chattr 修改文件属性

chattr +i install.log

3、文件系统属性

文件系统属性

a:即append,设定该参数后,只能向文件中添加数据,而不能删除,多用于服务器日文件安全,只有root才能设定这个属性。

c:即compresse,设定文件是否经压缩后再存储。读取时需要经过自动解压操作。

d:即no dump,设定文件不能成为dump程序的备份目标。

i:设定文件不能被删除、改名、设定链接关系,同时不能写入或新增内容。i参数对于文件系统的安全设置有很大帮助。

j:即journal,设定此参数使得当通过mount参数:data=ordered或data=writeback 挂载的文件系统,文件在写入时会先被记录(在journal中)。如果filesystem被设定参数为data=journal,则该参数自动失效。

s:保密性地删除文件或目录,即硬盘空间被全部收回。

u:与s相反,当设定为u时,数据内容其实还存在磁盘中,可以用于undeletion.

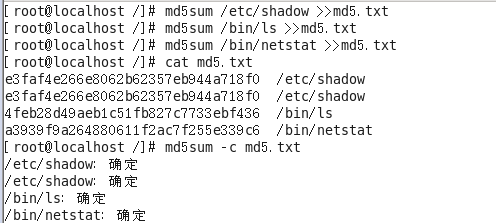

4、完整性检查

(1)md5sum

#cat record.sh

md5sum /etc/shadow >>md5.txt

md5sum /bin/ls >>md5.txt

md5sum /bin/netstat >>md5.txt

#cat md5.txt

e3faf4e266e8062b62357eb944a718f0 /etc/shadow

e3faf4e266e8062b62357eb944a718f0 /etc/shadow

4feb28d49aeb1c51fb827c7733ebf436 /bin/ls

a3939f9a264880611f2ac7f255e339c6 /bin/netstat

#md5sum -c md5.txt

/etc/shadow: 确定

/etc/shadow: 确定

/bin/ls: 确定

/bin/netstat: 确定

5、设置Bash保留历史命令的条数

vi /etc/profile

HISTSIZE=

HISTFILESIZE=

6、设置登录超时

vi /etc/profile

TMOUT=

7、设置root用户的umask为077

编辑/root/.bash_profil

添加umask

8、防止误使用Ctrl+Alt+Del重启系统

vi /etc/inittab

注释:ca::ctrlaltdel:/sbin/shutdown -r -t now

111

【应急响应】Linux安全加固的更多相关文章

- Windows应急响应和系统加固(2)——Windows应急响应的命令使用和安全检查分析

Windows应急响应的命令使用和安全检查分析 1.获取IP地址: ·ipconfig /all,获取Windows主机IP地址信息: ·ipconfig /release,释放网络IP位置: ·ip ...

- Windwos应急响应和系统加固(1)——Windwos操作系统版本介绍

Windwos操作系统版本介绍 1. Micorsoft Windows XP ·Microsoft官方发布时间以及终止提供服务时间:2001.10.25-2014.4.8 产生漏洞:MS08 ...

- Linux安全事件应急响应排查方法总结

Linux安全事件应急响应排查方法总结 Linux是服务器操作系统中最常用的操作系统,因为其拥有高性能.高扩展性.高安全性,受到了越来越多的运维人员追捧.但是针对Linux服务器操作系统的安全事件也非 ...

- Linux应急响应姿势浅谈

一.前记 无论是甲方还是乙方的同学,应急响应可能都是家常便饭,你可能经常收到如下反馈: 运维同事 --> 服务器上存在可疑进程,系统资源占用高: 网络同事 --> 监控发现某台服务器对外大 ...

- 最全Linux应急响应技巧 【转】

概述 Linux环境下处理应急响应事件往往会更加的棘手,因为相比于Windows,Linux没有像Autorun.procexp这样的应急响应利器,也没有统一的应急响应处理流程.所以,这篇文章将会对L ...

- 一些关于Linux入侵应急响应的碎碎念

近半年做了很多应急响应项目,针对黑客入侵.但疲于没有时间来总结一些常用的东西,寄希望用这篇博文分享一些安全工程师在处理应急响应时常见的套路,因为方面众多可能有些杂碎. 个人认为入侵响应的核心无外乎四个 ...

- Linux应急响应入侵排查思路

0x00 前言 当企业发生黑客入侵.系统崩溃或其它影响业务正常运行的安全事件时,急需第一时间进行处理,使企业的网络信息系统在最短时间内恢复正常工作,进一步查找入侵来源,还原入侵事故过程,同时给出解 ...

- Linux应急响应(四):盖茨木马

0x00 前言 Linux盖茨木马是一类有着丰富历史,隐藏手法巧妙,网络攻击行为显著的DDoS木马,主要恶意特点是具备了后门程序,DDoS攻击的能力,并且会替换常用的系统文件进行伪装.木马得名于其 ...

- Linux应急响应(三):挖矿病毒

0x00 前言 随着虚拟货币的疯狂炒作,利用挖矿脚本来实现流量变现,使得挖矿病毒成为不法分子利用最为频繁的攻击方式.新的挖矿攻击展现出了类似蠕虫的行为,并结合了高级攻击技术,以增加对目标服务器感染 ...

- Linux应急响应(二):捕捉短连接

0x00 前言 短连接(short connnection)是相对于长连接而言的概念,指的是在数据传送过程中,只在需要发送数据时,才去建立一个连接,数据发送完成后,则断开此连接,即每次连接只完成一 ...

随机推荐

- CodeForces - 651C Watchmen (去重)

Watchmen are in a danger and Doctor Manhattan together with his friend Daniel Dreiberg should warn t ...

- vue源码的入口(四)

我们之前提到过 Vue.js 构建过程,在 web 应用下,我们来分析 Runtime + Compiler 构建出来的 Vue.js,它的入口是 src/platforms/web/entry-ru ...

- RN开发-ReactJS组件

虚拟DOM :将真实的DOM结构虚拟成json类型数据 props : 不可改变,用于数据传递 state : 组件属性,主要用来存储组件自身需要的数据,每次改变都会引起组件的更新 ...

- Oracle 中的 Incarnation 到底是个什么?实验操作篇

对于“化身”Incarnation概念了解之后,本篇通过手工恢复实验来具体操作演示,加深对Incarnation的理解,来自于博客园AskScuti. 你可以点击此处查看<概念理解篇>. ...

- opencv3.2.0+opencv_contrib-3.2.0+vs2015相关文件的配置

包含目录:E:\opencvcontrib\opencv\sources\build\install\include\opencv E:\opencvcontrib\opencv\sources\bu ...

- Freezable 对象概述 | Microsoft Docs

原文:Freezable 对象概述 | Microsoft Docs Freezable 对象概述Freezable Objects Overview 2017/03/30 本文内容 什么是可冻结的? ...

- 微信公众号h5页面alert去掉域名

h5页面内嵌到微信公众号提示信息alert的时候会显示域名,去掉域名显示重写alert方法: window.alert = function(name){ var iframe = document. ...

- Mahmoud and Ehab and the message

Mahmoud wants to send a message to his friend Ehab. Their language consists of n words numbered from ...

- VC++编译选项

-优化- /O1 最小化空间 minimize space /Op[-] 改善浮点数一致性 improve floating-pt consistency /O2 最大化速度 maximize spe ...

- MonoBehaviour单例的另外一种省事的写法

using UnityEngine; public class CommSystem: SingletonGeneric<CommSystem> { public static strin ...