CVE-2019-1388 UAC提权复现

0x01 前言

该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中。默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示——Secure Desktop。这些提示是由名为consent.exe的可执行文件产生的,该可执行文件以NT AUTHORITY\SYSTEM权限运行,完整性级别为System。因为用户可以与该UI交互,因此对UI来说紧限制是必须的。否则,低权限的用户可能可以通过UI操作的循环路由以SYSTEM权限执行操作。即使隔离状态的看似无害的UI特征都可能会成为引发任意控制的动作链的第一步。事实上,UAC会话中含有尽可能少的点击操作选项。

利用该漏洞很容易就可以提升权限到SYSTEM

0x02 危害范围

根绝gayhub的exp文档所说 支持如下(但 本机win10没成功 可能是补丁打过了吧 )

exp 详情

https://github.com/jas502n/CVE-2019-1388

SERVER

======

Windows 2008r2 7601 ** link OPENED AS SYSTEM

Windows 2012r2 9600 link OPENED AS SYSTEM

Windows 2016 14393 link OPENED AS SYSTEM **

Windows 2019 17763 link NOT opened

WORKSTATION

Windows 7 SP1 7601 ** link OPENED AS SYSTEM

Windows 8 9200 link OPENED AS SYSTEM

Windows 8.1 9600 link OPENED AS SYSTEM

Windows 10 1511 10240 link OPENED AS SYSTEM

Windows 10 1607 14393 link OPENED AS SYSTEM **

Windows 10 1703 15063 link NOT opened

Windows 10 1709 16299 link NOT opened

0x03复现详情

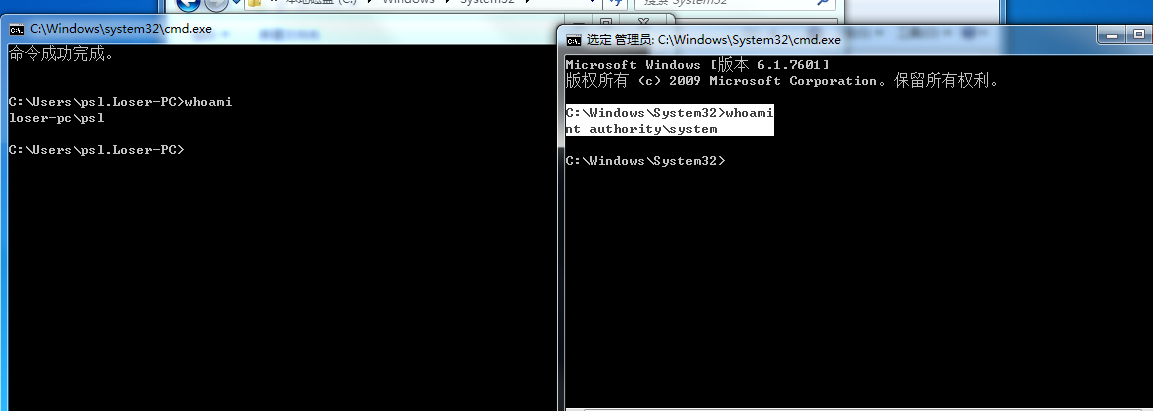

win7:

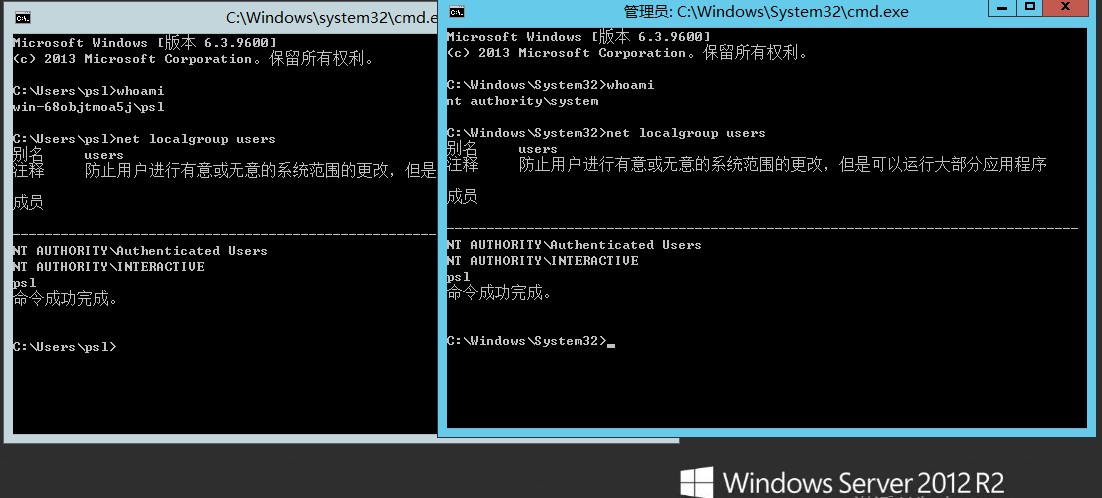

win2012:

0x04 修复方案

关注微软官网

CVE-2019-1388 UAC提权复现的更多相关文章

- [提权]sudo提权复现(CVE-2019-14287)

2019年10月14日, sudo 官方在发布了 CVE-2019-14287 的漏洞预警. 0x00 简介 sudo 是所有 unix操作系统(BSD, MacOS, GNU/Linux) 基本集成 ...

- metaspolit下UAC提权以及日志清除

在获得webshell时但权限不够大,这时候为了完全获得受害者机器的权限,使用msf进行后渗透. 一.获取Meterpreter会话 Meterpreter 是msf的一个payload,目标执行之后 ...

- CVE-2017-1000405 利用脏牛漏洞Linux提权复现

当前路径: /var/www 磁盘列表: / 系统信息: Linux zico 3.2.0-23-generic #36-Ubuntu SMP Tue Apr 10 20:39:51 UTC 2012 ...

- CVE-2016-5159 利用脏牛漏洞Linux提权复现

当前路径: /var/www 磁盘列表: / 系统信息: Linux zico 3.2.0-23-generic #36-Ubuntu SMP Tue Apr 10 20:39:51 UTC 2012 ...

- windows UAC 提权实验(CVE-2019-1388)

--------------------------------------------------------------------------------- 声明:本文仅做学习,实验主机为虚拟机 ...

- C++ UAC 提权 以一个管理员身份运行程序

这里是我编译的和一个测试Demo:http://pan.baidu.com/s/1qWNgC6C 大家如果看我下边的不是很清楚,可以下载这个具体工程: 群:103197177 C++进阶讨论:欢迎喜欢 ...

- CVE-2019-1388:Windows UAC 本地提权复现

0x01 简介 用户帐户控制(User Account Control,简写作UAC)是微软公司在其Windows Vista及更高版本操作系统中采用的一种控制机制.其原理是通知用户是否对应用程序使用 ...

- CVE-2019-1388 Windows UAC提权

漏洞简述 该漏洞位于Windows的UAC(User Account Control,用户账户控制)机制中.默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示——Secure Desk ...

- CVE-2021-3156 sudo提权复现

直接查看https://www.bilibili.com/video/BV1Gp4y1s7dd/,已发至B站

随机推荐

- 《考研机试》(一)C/C++基础

1.setfill/setw使用 2.定义结构体 3.关于字符串读取 4.排序问题:复试不要求一般用:冒泡排序 5.数字和字符之间转换 6.进制转化:10进制转8进制 7.质数判断 8.字符串拷贝函数 ...

- Spring配置 bean

在 Spring 的 IOC 容器里配置 Bean <bean id="helloWorld" class="com.xiya.spring.beans.Hello ...

- 有道词典 Andriod 版本数据格式分析

其实很简单无聊 基于版本 5.3 分析. 其实也简单分析了有道词典iOS版本,必应词典的各个版本,以及金山词典的各个版本,还有那个一直逍遥法外的林格斯词典. 由于在各个平台上的限制,同一词典的不同版本 ...

- eclipse使用jdbc方式连接sql server 2012数据库史上最新最详细教程(2015年4月已亲测)

步骤分为3部:1.通过sql server 配置管理器配置1433端口 2.将sqljdbc41.jar类库添加到对应的工程中 3.在java程序中连接数据库 步骤1:打开sql server ...

- CodeIgniter框架使用总结

CodeIgniter框架 1.回忆MVC 1.1.M:模型,提供数据,保存数据 1.2.V:视图,只负责显示,表单form 1.3.C:控制器,协调模型和视图 1.4.action:动作,是控制器中 ...

- 关于JAVA中源码级注解的编写及使用

一.注解简介: 1.1.什么是"注解": 在我们编写代码时,一定看到过这样的代码: class Student { private String name; @Override ...

- 2020.2.22 bzoj5336 party

#include<iostream> #include<cstdio> #include<cstring> #include<cctype> #incl ...

- WLAN802.11

IEEE 802.11,1997年,原始标准(2Mbit/s,播在2.4GHz).DSSS, FHSS.该协议的一大缺点是它提供了太多的选择使得互操作性很难实现.所以它不严密,更像是一个beta标准, ...

- SpringBoot基础篇-SpringBoot快速入门

SpringBoot基础 学习目标: 能够理解Spring的优缺点 能够理解SpringBoot的特点 能够理解SpringBoot的核心功能 能够搭建SpringBoot的环境 能够完成applic ...

- 【转载】SPI总线和I2C总线的异同点

来源:https://blog.csdn.net/lishun1422840684/article/details/77776763 总结的简单.明了.适用! 一:SPI接口的全称是"Ser ...