20145220韩旭飞《网络对抗》实验五:MSF基础应用

20145220韩旭飞《网络对抗》实验五:MSF基础应用

主动攻击

首先,我们需要弄一个xp sp3 English系统的虚拟机,然后本次主动攻击就在我们kali和xp之间来完成。

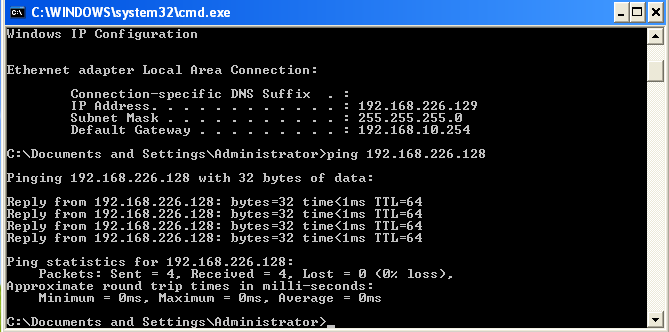

然后我们就开始分辨查看两台虚拟机的ip地址,看是否在同一个网段,如果互相能ping通,说明它们在同一个网段,如果ping不通,说明它们并不在同一网段,我们可以进入xp系统的控制面板,网络连接,本地连接,属性,TCP/IP协议里面进行手动配置。

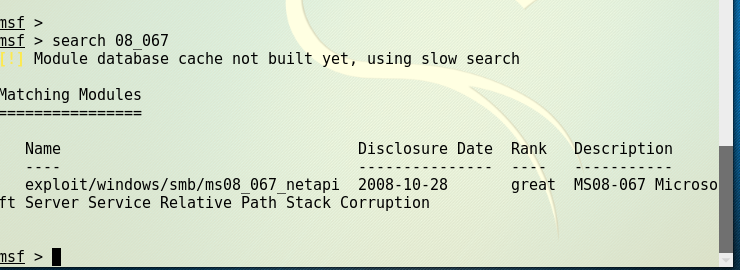

配置好以后,我们在kali中启动msfconsole控制台,我们用search ms08_067来查看这个渗透模块。

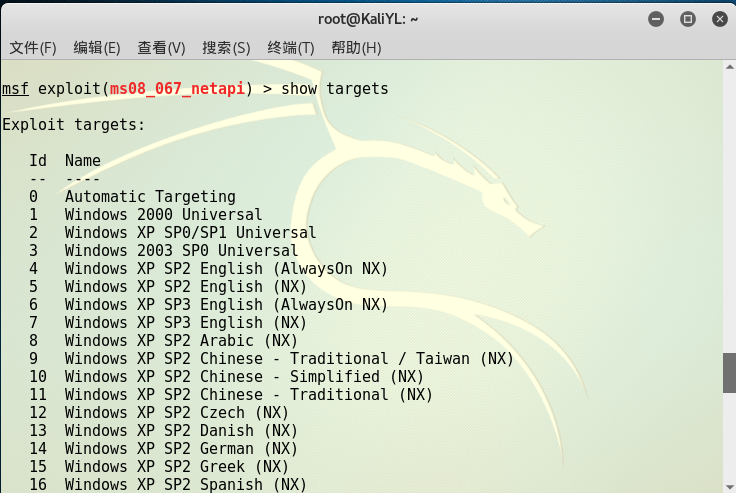

然后我们进入这个模块后,可以用show targets来查看我们可以攻击的靶机种类。

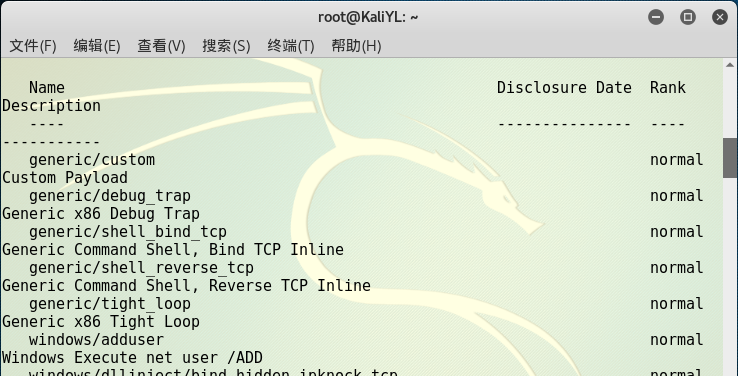

可以用show payloads查看我们可以使用的载荷类型。

然后我们需要设置kali的ip地址,设置靶机的ip地址,最后进行渗透就可以了。

用meterpreter来进行渗透过程也差不多,我们只需要把payload那块儿修改一下即可,可以用ps查看一下进程。

辅助模块

首先,修改一下我们xp和kali的网络连接模式,确保它们能互相ping通,如果桥接模式不行就换成NAT。

然后在kali里面创建一个msf数据库。

接着我们打开msfconsole平台,在里面进入扫描模块。

然后我们需要设置一下RHOSTS和interface还有threads。

最后可以用run和nmap进行扫描,nmap扫描中我们还可以看到很多端口号的相关信息,也能看到目标的系统类型。

利用IE浏览器的渗透

首先,还是得确保我们的kali和xp系统能互相ping通,由于xp系统为靶机,所以我们要关掉其防火墙。

然后我们进入msfconsole,准备利用ms10_046来进行攻击。

需要设置SRVHOST和LHOST地址,也就是我们的kali的ip地址。

设置好了之后可以进行监听,发现有一个url出现。

然后在靶机上打开IE浏览器,输入url里面的内容并进入。

发现我们的kali中已经成功执行了漏洞。

可以用sessions查看当前存在的对话,选择sessions 1就可以获取靶机的shell,并控制住靶机,然后可以进行一系列操作。

Adobe阅读器渗透攻击

先在kali中启动msf,然后我们进入adobe_cooltype_sing,我们需要使用这个模块来完成本次渗透。

进入模块后,我们除了配置IP地址和端口号之外,还要配置我们的PDF文件的名字。

执行后我们会生成一个PDF文件,然后将其从kali中拷贝到我们的靶机上,它就相当于是我们的一个后门回连程序,可以这样理解吧?

然后我们退出当前模块,重新建立一个监听模块。

还是老一套的设置,不一一叙述了。

exploit开启监听后,在靶机中进入我们PDF文件,过一会你会发现kali已经显示回连成功。

这样呢,我们就又可以随心所欲地查看靶机系统信息,端口开放情况什么的了。

感受

这次实验我感觉非常过瘾,因为它不像前面的实验那样的死板,它让我们每个人都有更多的想象空间与发挥空间,我们可以再一次一次寻找漏洞中体会到探索的魅力,也从一次一次失败中感受到坚持的意义。这次实验提供很多种漏洞供我们去完成,我也尝试了很多模块,可惜并没有成功,因为靶机实在太少了,有些要求没发达到。看上去这是一次新实验,但又和我们后门程序那一块儿息息相关,在做阅读器渗透实验环节时,我就觉得那就是传说中的回连后门程序,知识它看上去实在是太安全了,让xp系统难起疑心。不得不感叹这些黑客们的头脑是如此强大,将一个正常软件拿捏得如此娴熟,希望自己以后也能多钻研,多学习,多进步!

基础问答

1.用自己的话解释什么是exploit、payload、encode。

答:exploit在英文里面是利用的意思,我觉得它就是一个黑客们可以利用的东西,通俗点讲就是漏洞的意思,黑客们通过利用它就可以获取很多信息和权限,以达到入侵计算机的目的。payload就是载荷的意思,payload里面可以携带很多东西,比如恶意代码或者病毒什么的,将payload注入靶机可以使靶机运行我们payload里面的东西。encode是编码的意思,我觉得就是用它来对我们payload里面装载的内容进行编码,然后使其伪装得更加好,不容易被靶机发现。

20145220韩旭飞《网络对抗》实验五:MSF基础应用的更多相关文章

- 20145220韩旭飞《网络对抗》Exp8 Web基础

20145220韩旭飞<网络对抗>Exp8 Web基础 Web前端:HTML基础 首先,我们的Web开发是基于Apache服务器进行的,所以对于Apache的基本操作我们是应该要掌握的,对 ...

- 20145220韩旭飞《网络对抗》Exp6 信息搜集与漏洞扫描

20145220韩旭飞<网络对抗>Exp6 信息搜集与漏洞扫描 信息搜集 whois查询 以百度的网址为例,使用whois查询域名注册信息: 从上图中可以得到3R注册信息,包括注册人的名字 ...

- 20145220韩旭飞《网络对抗》Exp2 后门原理与实践

20145220韩旭飞<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Windows下,先使用ipconfig指令查看本机IP: 使用n ...

- 20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

20145220韩旭飞<网络对抗>Exp7 网络欺诈技术防范 应用SET工具建立冒名网站 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端 ...

- 2017-2018-2 20155225《网络对抗技术》实验五 MSF基础应用

2017-2018-2 20155225<网络对抗技术>实验五 MSF基础应用 ms08_067 用search命令,搜索与ms08_067相关的模块,如图: 找到了对应的攻击模块expl ...

- 20155313 杨瀚 《网络对抗技术》实验五 MSF基础应用

20155313 杨瀚 <网络对抗技术>实验五 MSF基础应用 一.实验目的 本实验目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.一个主动 ...

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 20155235 《网络攻防》 实验五 MSF基础应用

20155235 <网络攻防> 实验五 MSF基础应用 实验内容 一个主动攻击实践,如ms08_067; (1分) 一个针对浏览器的攻击,如ms11_050:(1分) 一个针对客户端的攻击 ...

- 20155333 《网络对抗》 Exp5 MSF基础应用

20155333 <网络对抗> Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:攻击手段,是能使攻击武器(payl ...

随机推荐

- CAP 一致性协议及应用解析

https://mp.weixin.qq.com/s/26x8O1bRzurl84e3nM6TTA CAP 一致性协议及应用解析 原创: 有赞技术 有赞coder 1周前 文 | 云开 on 用户中心 ...

- mySql的普通索引和复合索引

有关普通索引和组合索引问题: 索引分单列索引和组合索引:单列索引,即一个索引只包含单个列,一个表可以有多个单列索引,但这不是组合索引:组合索引,即一个索包含多个列. MySQL索引类型包括: ...

- webpack初步了解

webpack是一个打包工具,基于nodeJS Webpack 可以将多种静态资源 js.css.less 转换成一个静态文件,减少了页面的请求. 安装 Webpack 由于 npm 安装速度慢,本教 ...

- django源码笔记-【1】(转)

add by zhj:第二段代码有修改 原文:http://www.cnblogs.com/gaott/archive/2012/02/28/2371181.html 前言 Django是一个开放源代 ...

- oracle(十)临时表

1.临时表的特点 (1)多用户操作的独立性:对于使用同一张临时表的不同用户,oracle都会分配一个独立的 Temp Segment,这样就避免了多个用户在对同一张临时表操作时 发生交叉,从而保证了多 ...

- python操作docx学习资料

1.博客 (1)写入参考 https://www.cnblogs.com/rencm/p/6285304.html (2)读取参考 http://www.cnblogs.com/zhanghongfe ...

- MySQL管理之道:性能调优、高可用与监控》迷你书

MySQL管理之道:性能调优.高可用与监控>迷你书 MYSQL5.5.X主要改进 1.默认使用innodb存储引擎2.充分利用CPU多核处理能力3.提高刷写脏页数量和合并插入数量,改善I/O4. ...

- [py]str list切片-去除字符串首尾空格-递归思想

取出arr的前几项 #方法1 print([arr[0], arr[1]]) #方法2 arr2 = [] for i in range(2): arr2.append(arr[i]) print(a ...

- A + B Problem II(大数加法)

一直格式错误,不想改了,没A #include <iostream> #include <stdio.h> #include <string.h> #include ...

- [LeetCode] 532. K-diff Pairs in an Array_Easy tag: Hash Table

Given an array of integers and an integer k, you need to find the number of unique k-diff pairs in t ...