20145332卢鑫 WEB安全基础实验

20145332 WEB安全基础实验

实验过程

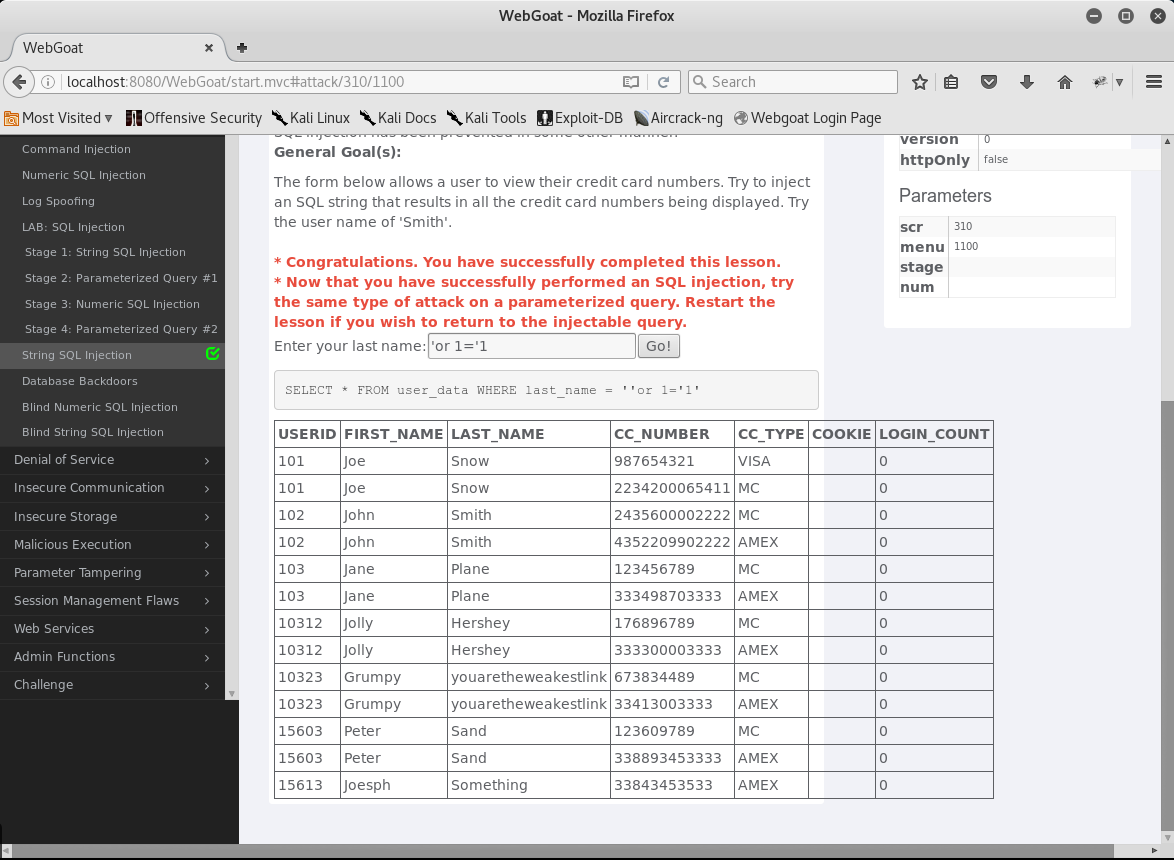

·SQL字符串注入

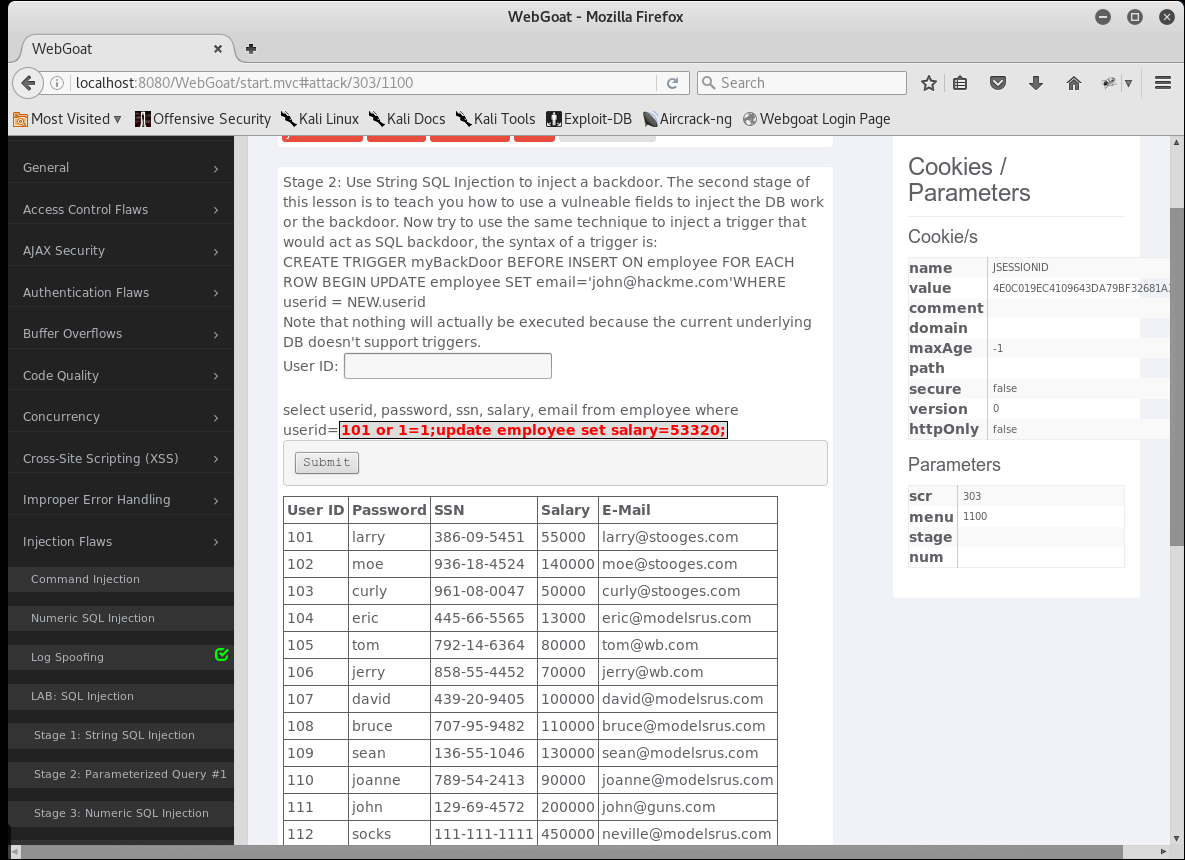

·Database Backdoors step1

·Database Backdoors step2

·Phishing with XSS

在文本框中写钓鱼网站代码:

···

This feature requires account login:

Enter Username:

Enter Password:

···

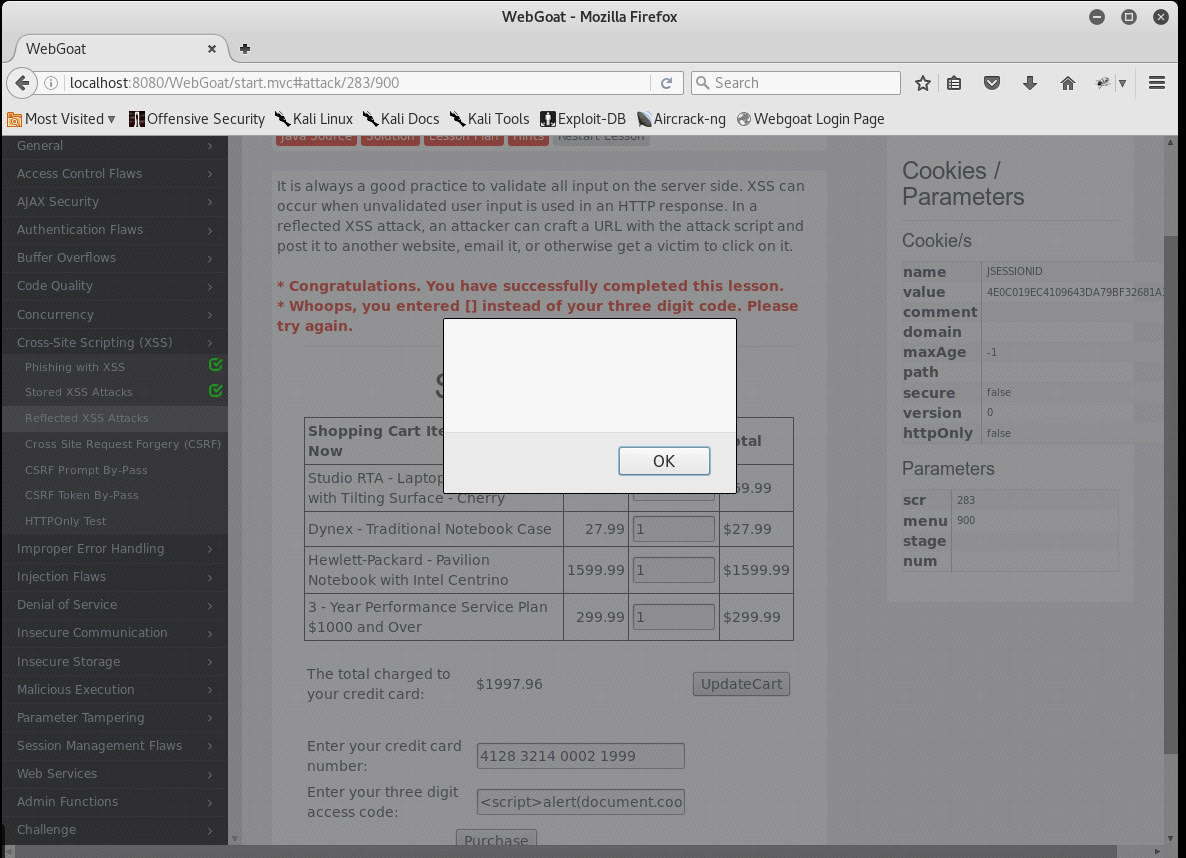

·Reflected XSS Attacks

在ACCESS CODE 框里填入获取COOKIE的javascript代码

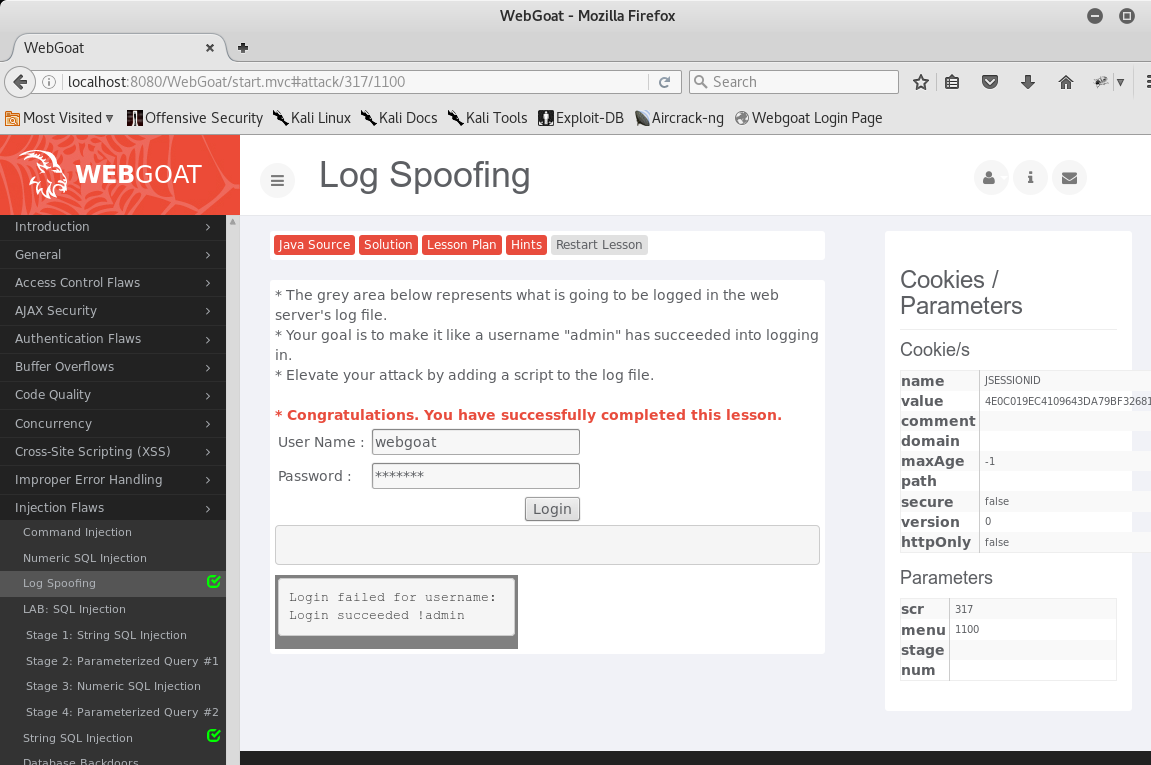

·Log Spoofing

这里的user name处写入的内容是%0d%0aLogin succeeded !admin

·Stored XSS Attakcs

在Message里输入

(做蒙了,才发现忘截图了)

·Cross Site Request Forgery (CSRF)

在message里面输入 就会发出一个转钱的请求,盗取钱财。

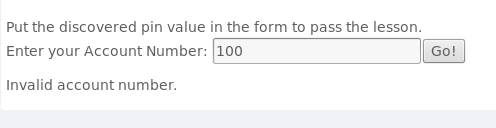

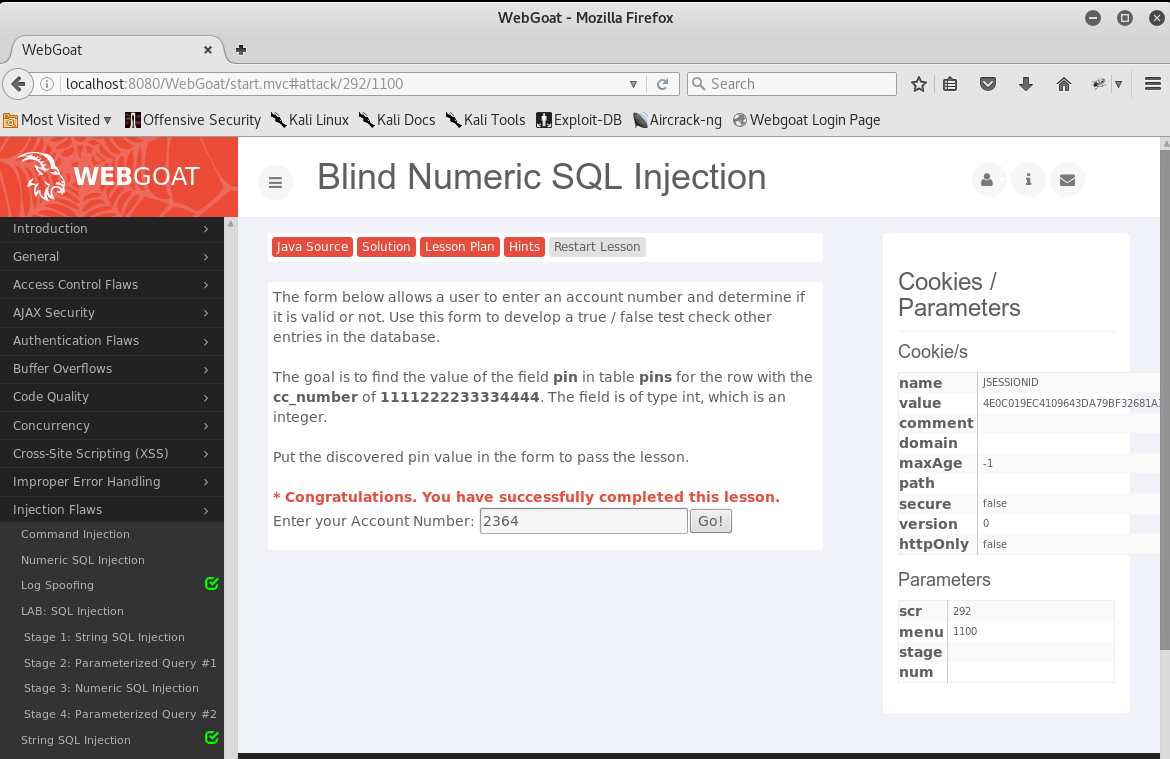

·Blind Numeric SQL Injection

测试下效果,101是题目给的已知用户ID:

通过上一实验我们可以知道100用户并不存在:

效果知道了后,根据题目,我们知道pin是个数值,要知道cc_number对应的pin,则只有一个一个尝试,先使用<、>来大概确定范围(同and一起,and前为存在的用户ID,例如101,一旦and后面的语句,即判断pin的值大小成立,则下面就会显示存在用户,然后继续缩小范围进行查找,直到找到唯一确定的,即使用=号时成立)

直接在numer框中输入101 AND ((SELECT pin FROM pins WHERE cc_number='1111222233334444') = 2364 );

可以看到用户存在的显示,即成功找到cc_number为1111222233334444的pin值

题目说找到对应pin值后,将值输入框中,该实验即通过

实验体会

1.实验后回答问题

(1)SQL注入攻击原理,如何防御

答:原理:SQL注入攻击是攻击者在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,把SQL语句当做用户名等输入正常网页中以获取数据库信息的攻击,最终达到欺骗服务器执行恶意的SQL命令。

防御:加密或者hash密码和敏感的信息、封装数据信息

(2)XSS攻击的原理,如何防御

答:原理:恶意攻击者通过往Web页面里插入恶意Script代码,当用户浏览该页之时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。

防御:对输入的数据进行过滤、合法性验证,对输入的地方进行输入字数控制

(3)CSRF攻击原理,如何防御

答:原理:CSRF是跨站请求伪造,是一种对网站的恶意利用,通过伪装来自受信任用户的请求来利用受信任的网站。

防御:定期清理保存的cookie、对于每一个表单使用不同的伪随机数值

2.实验总结与体会

这个实验涉及的SQL和XSS以前都涉及到过,但是当时理解的不是很深刻,这次加深了对这部分内容的理解,也算是最后一次实验对前几次都涉及了一下。

20145332卢鑫 WEB安全基础实验的更多相关文章

- 20145332卢鑫 WEB基础

20145332卢鑫 WEB基础 实验过程 1.环境配置 2.简单的网页编写 3.javascript相关 1.相关概念:JavaScript是一种广泛用于客户端Web开发的脚本语言,常用来给HTML ...

- 20145332卢鑫 MSF基础应用

20145332卢鑫 MSF基础应用 实验过程 靶机的IP地址:192.168.10.160 Kali的IP地址:192.168.10.128 1.一个主动攻击 攻击XP系统的漏洞:ms08_067 ...

- 20155235 《网络攻防》 实验九 Web安全基础

20155235 <网络攻防> 实验九 Web安全基础 实验内容 SQL注入攻击 XSS攻击 CSRF攻击 WebGoat WebGoat是OWASP组织研制出的用于进行web漏洞实验的应 ...

- 20155208徐子涵《网络对抗》Exp9 Web安全基础

20155208徐子涵<网络对抗>Exp9 Web安全基础 实验要求 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验过程 最后一次了,没有选择尝试免考项目 ...

- 20155207 《网络对抗》 Exp9 Web安全基础

20155207 <网络对抗> Exp9 Web安全基础 实验内容 关于WebGoat Cross-Site Scripting(XSS)练习 Injection Flaws练习 CSRF ...

- 20155302《网络对抗》Exp9 Web安全基础

20155302<网络对抗>Exp9 Web安全基础 实验内容 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验过程 1.webgoat的安装启动 使用自己 ...

- 20155331《网络对抗》 Exp9 Web安全基础

20155331<网络对抗> Exp9 Web安全基础 实验过程 WebGoat 在终端中输入java -jar webgoat-container-7.0.1-war-exec.jar开 ...

- 20165223《网络对抗技术》Exp 9 Web安全基础

目录 -- Web安全基础 ★ 实验说明 实验目标 基础问答 实验准备 ★ 实验内容 SQL注入攻击 1. 命令注入(Command Injection) 2. 数字型注入(Numeric SQL I ...

- 2018-2019-2 20165210《网络对抗技术》Exp9 Web安全基础

2018-2019-2 20165210<网络对抗技术>Exp9 Web安全基础 实验目的 本实践的目标理解常用网络攻击技术的基本原理. 实验内容 安装Webgoat SQL注入攻击 - ...

随机推荐

- CodeForces - 55C Pie or die 想法题(猜程序)

http://codeforces.com/problemset/problem/55/C 题意:一个博弈. 题解:瞎猜,目前不清楚原理 #include<iostream> #inclu ...

- PHP使用 zip 扩展压缩文件

在公司遇到一个问题,是使用zip打包用户的上传文件,提供集体下载. -- 第一个想法就是使用exec在Linux进行打包.但是...exec方法吧,你懂得,我不太愿意使用这个函数. -- 于是上网查找 ...

- 2018/03/11 每日一个Linux命令 之 top

每日一个Linux命令 之 top 今天在公司测试服务器上跑了一个我写的功能[本地测试过的],但是不知道怎么跑了个无限死循环出来,一个文件的体积在不停的变大,如果不管的话这能行? 上去一看,PHP ...

- Memcached集群架构方面的问题(转)

add by zhj: 这是一个系列中的第二篇,该系列有四篇,英文原文没找到,译文见:http://blog.csdn.net/jarfield/article/details/4336035 ,附上 ...

- mysql 字符串类型 char varchar

字符类型用在存储名字.邮箱地址.家庭住址等描述性数据 char指的是定长字符,varchar指的是变长字符 #官网:https://dev.mysql.com/doc/refman/5.7/en/ ...

- Failed to load project at 'xxx.xcodeproj', incompatible project version。

Failed to load project at 'xxx.xcodeproj', incompatible project version. 更新最新的xcode,xcode高版本可以打开低版本的 ...

- MySQL完全卸载方法

1.在控制面板里把Mysql正常卸载 2.C:\Documents and Settings\All Users\Application Data\MySQL 这里还有MySQL的文件,必须要删除 注 ...

- #if的使用说明

#if的后面接的是表达式 #if (MAX==10)||(MAX==20) code... #endif 它的作用是:如果(MAX==10)||(MAX==20)成立,那么编译器就会把其中的#if 与 ...

- a文件.o文件和.so文件有什么区别?

.o类似于windows的.obj .a是多个.o合在一起,用于静态连接. .so文件(shared object)类似于.dll文件.,用于动态连接.

- PHP操作Redis常用技巧

这篇文章主要介绍了PHP操作Redis常用技巧,结合实例形式总结分析了php针对redis的连接.认证.string.hash等操作技巧与注意事项,需要的朋友可以参考下 本文实例讲述了PHP操作Red ...